常见的ACL分标准访问控制列表、扩展访问控制列表和命名访问控制列表,不同的场合应用不同的访问控制列表。

1、 标准访问控制列表

一个标准IP访问控制列表匹配IP包中的源地址或源地址中的一部分,可对匹配的包采取拒绝或允许两个操作。编号范围是从1到99的访问控制列表是标准IP访问控制列表。

2、 扩展访问控制列表

扩展IP访问控制列表比标准IP访问控制列表具有更多的匹配项,包括协议类型、源地址、目的地址、源端口、目的端口、建立连接的和IP优先级等。编号范围是从100到199的访问控制列表是扩展IP访问控制列表。

3、 命名访问控制列表

所谓命名的IP访问控制列表是以列表名代替列表编号来定义IP访问控制列表,同样包括标准和扩展两种列表,定义过滤的语句与编号方式中相似。

ACL的应用很广泛,可以实现如下功能:

1、 允许或者拒绝信息流入(或者流出)的数据流通过特定的接口;

2、 为DDR应用定义感兴趣的数据流;

3、 过滤路由更新的内容;

4、 控制对虚拟终端的访问;

5、 提供流量控制;

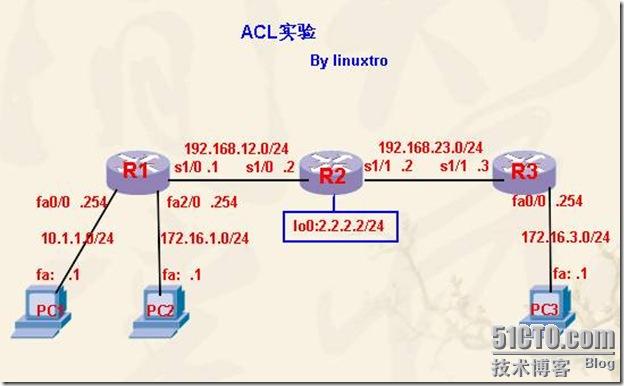

实验拓扑图

实验一:标准访问控制列表

搭建实验环境

本实验目的是:拒绝PC2所在网段访问路由器R2,同时允许主机PC3访问路由器R2,整个网络配置EIGRP保证IP的连通性。

这里以R2路由器为例:

R2(config)# router eigrp 1

R2(config-router)#no auto-summary

R2(config-router)#network 2.2.2.0 0.0.0.255

R2(config-router)#network 192.168.12.0

*Mar 1 00:20:59.071: %DUAL-5-NBRCHANGE: IP-EIGRP(0) 1: Neighbor 192.168.12.1 (Serial1/0) is up: new adjacency

R2(config-router)#network 192.168.23.0

R2(config-router)#exit

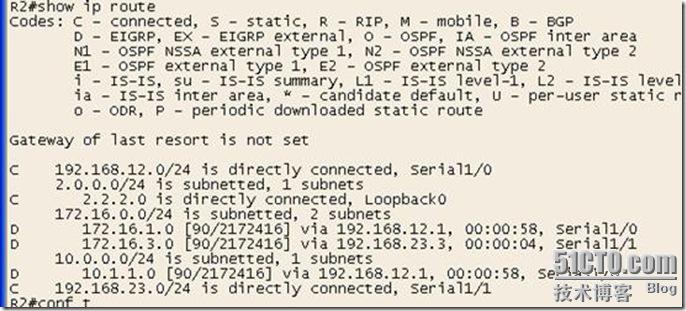

在路由器R2上查看路由信息

R2(config)#access-list 1 deny 172.16.1.0 0.0.0.255 //定义ACL列表1

R2(config)#access-list 1 permit any

R2(config)#interface serial 1/0

R2(config-if)#ip access-group 1 in //在Serial1/0接口上应用ACL1列表

R2(config)#access-list 2 permit 172.16.3.1 //定义ACL列表2

R2(config)#line vty 0 4

R2(config-line)#access-class 2 ?

in Filter incoming connections

out Filter outgoing connections

R2(config-line)#access-class 2 in //在line vty 0 4 下应用ACL2列表

R2(config-line)#password cisco

R2(config-line)#login

R2(config-line)#exit

【注】:

1、 访问控制列表表项按自上而下的顺序进行,并且从第一个表项开始,所以必须考虑在访问控制列表中定义列表的顺序;

2、 路由器不对自身产生的IP包进行过滤;

3、 访问控制列表最后一条是拒绝所有;

4、 每一个路由器接口的每一个方向,每一种协议只能创建一个ACL;

5、 “Access-class”只对标准访问控制列表有效;

实验调试

在R2路由器上查看已经定义的IP访问控制列表

以上输出表明路由器R2上定义的标准访问控制列表为1和2,括号中的数字表示匹配条件的数据包的个数,可以用“clear access-list counters”将访问控制列表计数器清零。

在R2路由器上产看Serial1/0接口信息

以上输出表明哎接口Serial1/0的入方向上应用了访问控制列表1。

接下来就来测试PC1、PC2、PC3与路由器R2的连通性。

在PC1网络的主机上ping 2.2.2.2 是可以通的,在PC2网络所在的主机上ping 2.2.2.2 是不通的, 在主机PC3上Telnet2.2.2.2是可以成功的。

实验二扩展访问控制列表

实验拓扑图如实验一

本实验目的是:允许PC2所在的网段内的主机访问路由器R2上2.2.2.2机器的WWW和Telnet服务,并拒绝PC3所在的网段内主机ping 路由器R2。删除实验一中的ACL。保留EIGRP的配置。

实验步骤,

配置路由器R2

R2(config)#access-list 100 permit tcp 172.16.1.0 0.0.0.255 host 2.2.2.2 eq www

R2(config)#access-list 100 permit tcp 172.16.1.0 0.0.0.255 host 2.2.2.2 eq telnet

R2(config)#interface serial 1/0

R2(config-if)#ip access-group 100 in

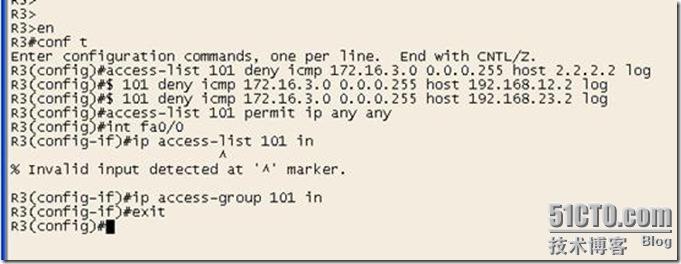

配置路由器R3

参数log会生成相应的日志信息,用来记录经过ACL入口的数据包的情况,

尽量考虑将扩展访问控制列表放在靠近过滤源的位置上,这样创建的过滤器就不会反过来影响其他接口上的数据流。另外,尽量将标准访问控制列表放在靠近目的端的位置上,由于标准访问控制列表只是用源地址,如果将其靠近源地址会阻止数据包流向其他的端口。

实验调试:

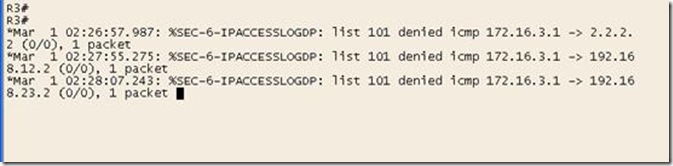

在PC3所在的网段ping路由器R2。在R3上显示的信息为:

以上输出说明访问控制列表101在有匹配数据包时,系统做了日志。

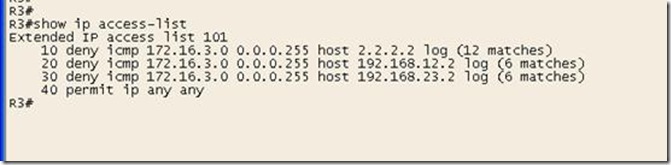

在R3上查看访问列表。

610

610

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?