声明:此贴乃是本人原创,欢迎转载,但请注明作者和引用源。

之前我做了很多关于×××的教程,但是感觉都描述的不是非常详尽,在×××业务越来越多的今天,很多单位都开始尝试自己架设和维护×××,一方面他们要求有较高的安全性和配置便捷性,同时在维护方面也需要尽量降低成本;另一方面设备商也在尽量推出简便易行的***产品和周边配套软件环境。在这样的主流趋势引导下,很多设备商都推出了×××配置和维护的解决方案,我们今天就来看看Cisco的IOS ×××。

这个内容我打算分两个类型来说,第一类是基于SDM GUI的,第二类是直接在CLI的。相对比较第一类较为简单,我们从这里开始。

==========================非常贱的分割线==========================

首先在配置ipsec ***之前我们要做一下准备工作:

1、对ipsec和***有基本的了解,当然你有深入的了解自然最好。

2、我们得有一个最基本的环境:两台可以互相联通的cisco路由器。

3、这两台router的型号和IOS必须满足支持ipsec和ca的基本特性集。(不偷偷的暗示下,莫有的可以加我qq)

4、你得搞到一个SDM。(暗示同上)

==========================还是非常贱的分割线==========================

接下来,我们还要做一些进阶的准备工作:

1、router配置了用户名和密码,采用ssh的登录方式。(具体开启ssh的方法网上一把,但是要注意生成rsa密钥对)//这步主要是为了asdm和路由的通讯

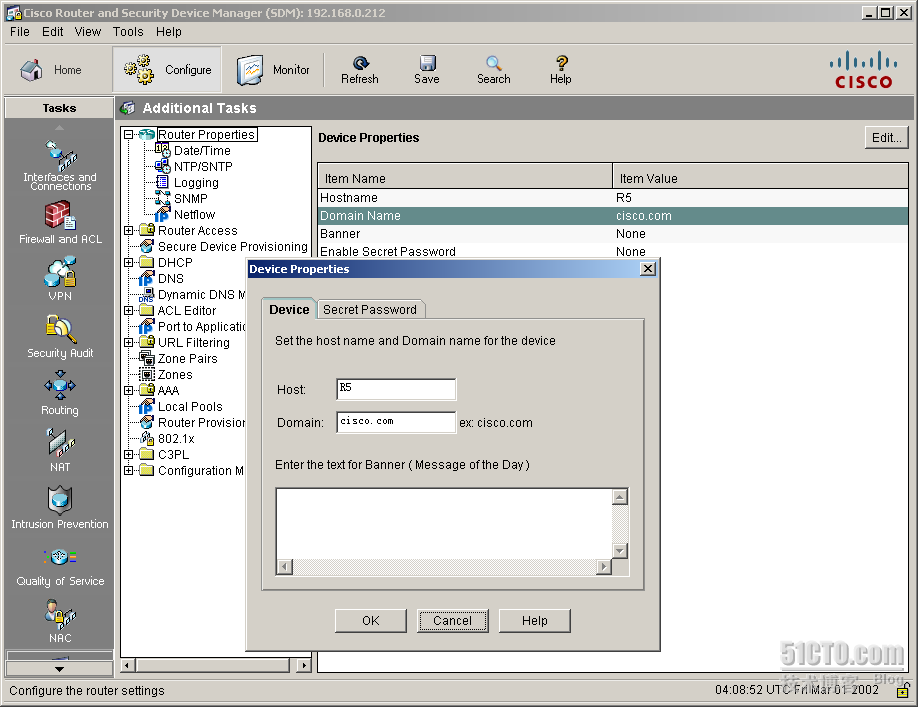

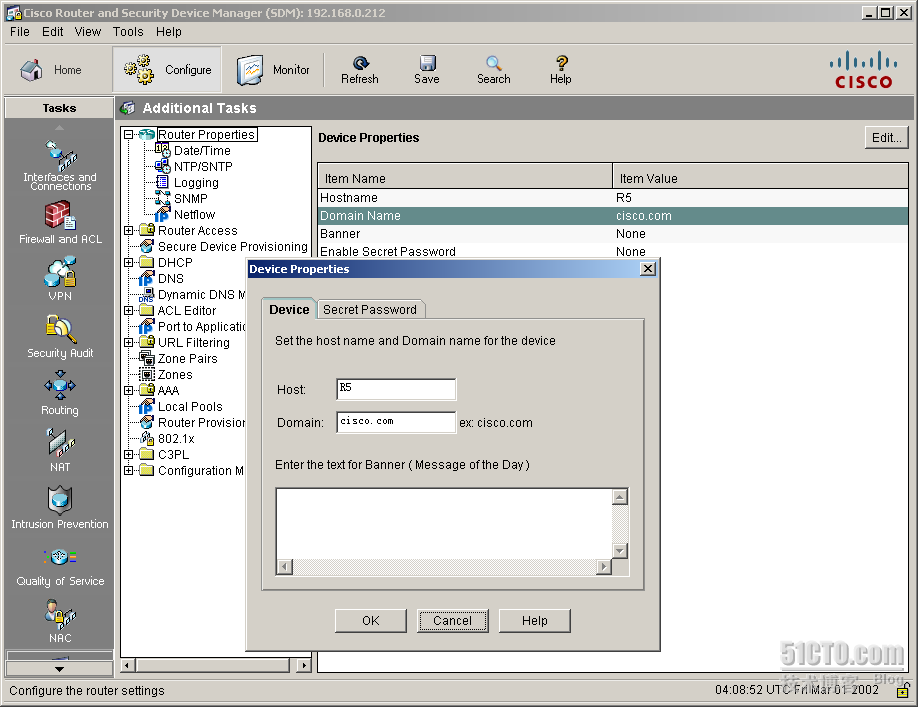

2、配置域名,真假都可,做实验的话胡诌一个都可以。//这步主要是要保证ca发布时其他peer可以访问

3、配置时间,可以用ntp server同步或者clock set设置。//这步主要是为了保证ca证书的时间同步,因为证书是有有效期的

==========================依然非常贱的分割线==========================

我的测试环境是对联的两台3745,IOS采用C3745-ADVENTERPRISEK9-M,接口全部fastethernet;SDM2 ver.5(由于我是从别的环境里抽出来的,所以呆会大家可能会看到别的接口和IP,当没看见好了);连接如下:

(fa0/1:192.168.0.212)R5(fa0/0:10.2.1.1)-------(fa0/0:10.2.1.3)R7(fa0/1:192.168.0.213)

其中10是外口,模拟穿过互联网;192是内口,模拟各自的内网。

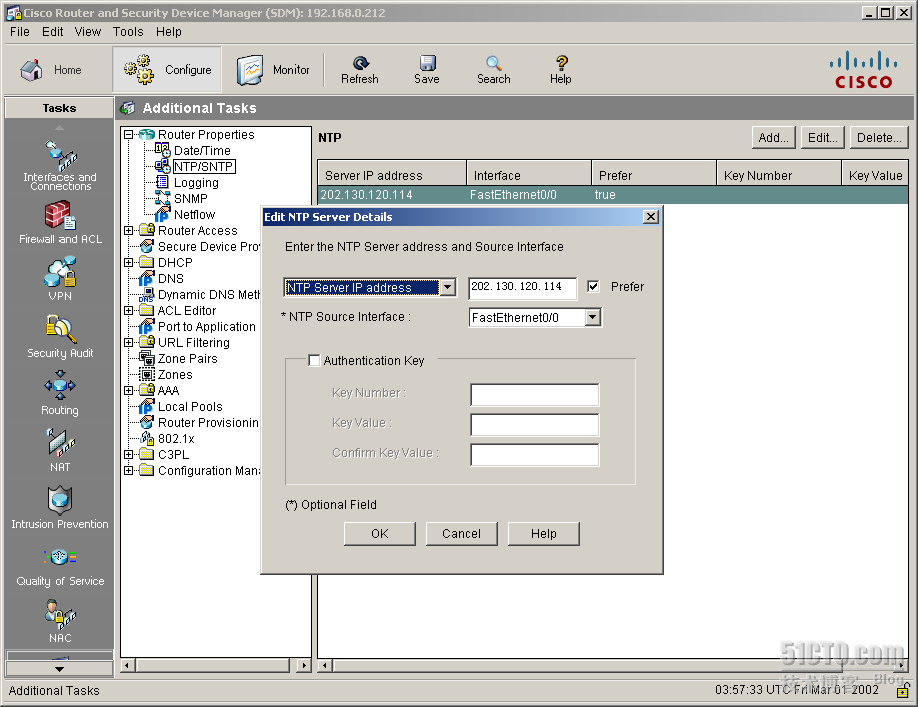

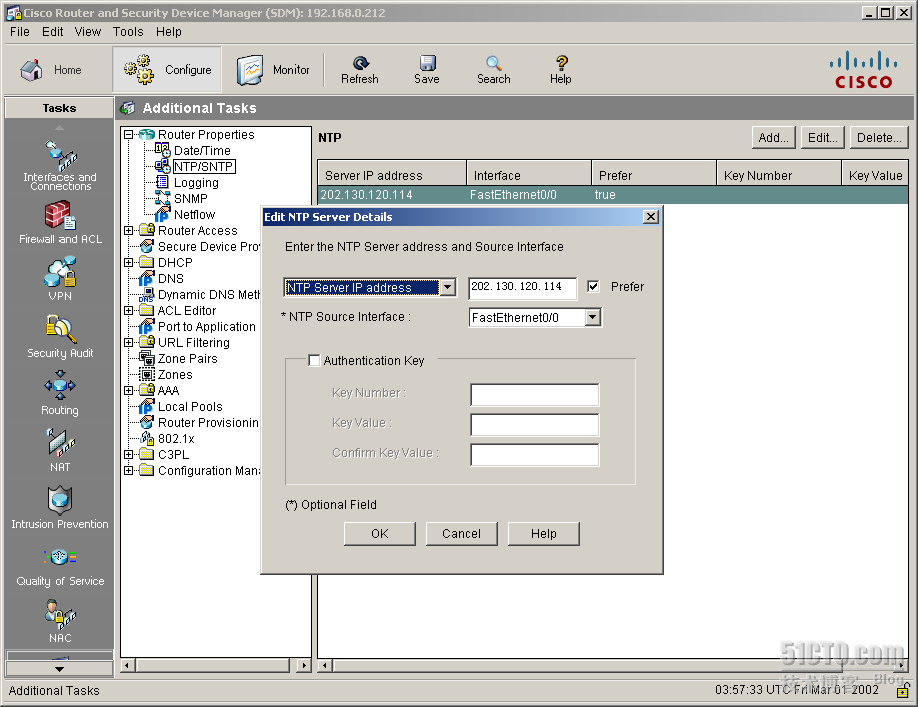

1、设置NTP。

2、设置域名。

3、配置SSH。

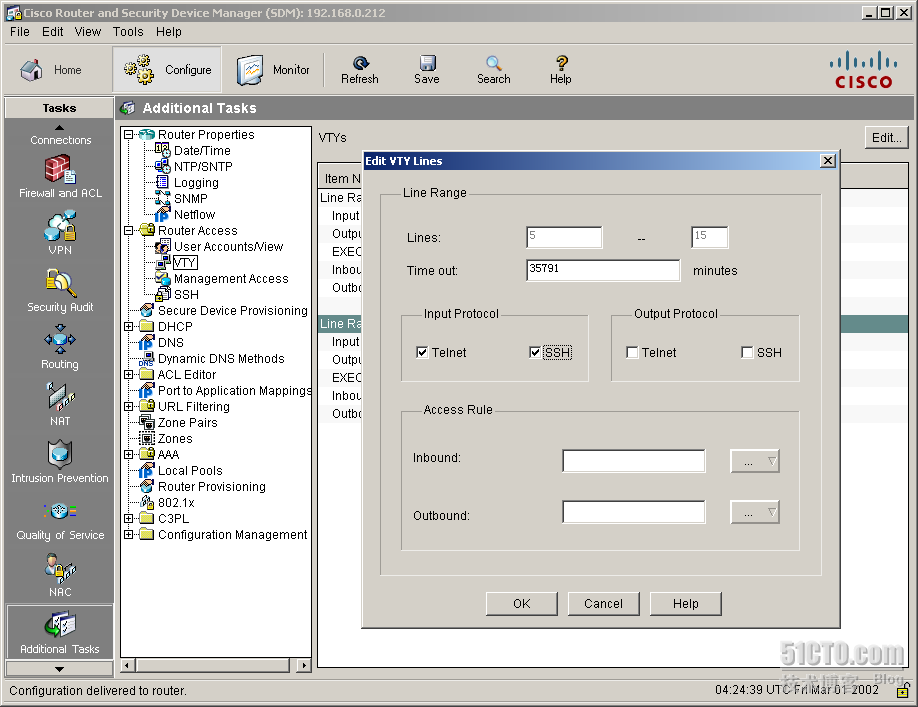

(1)设置vty终端为ssh。

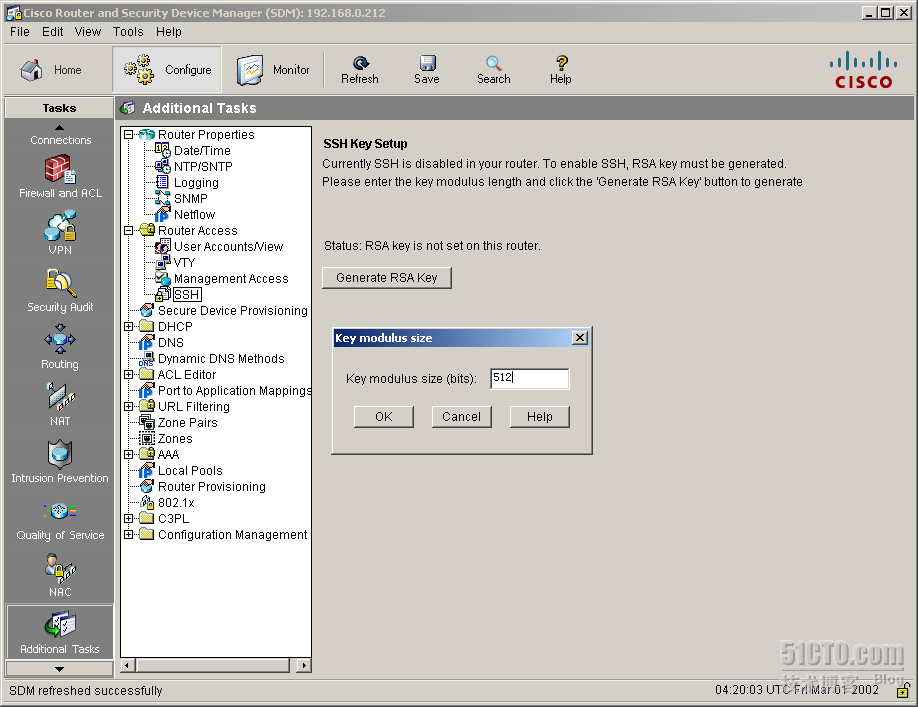

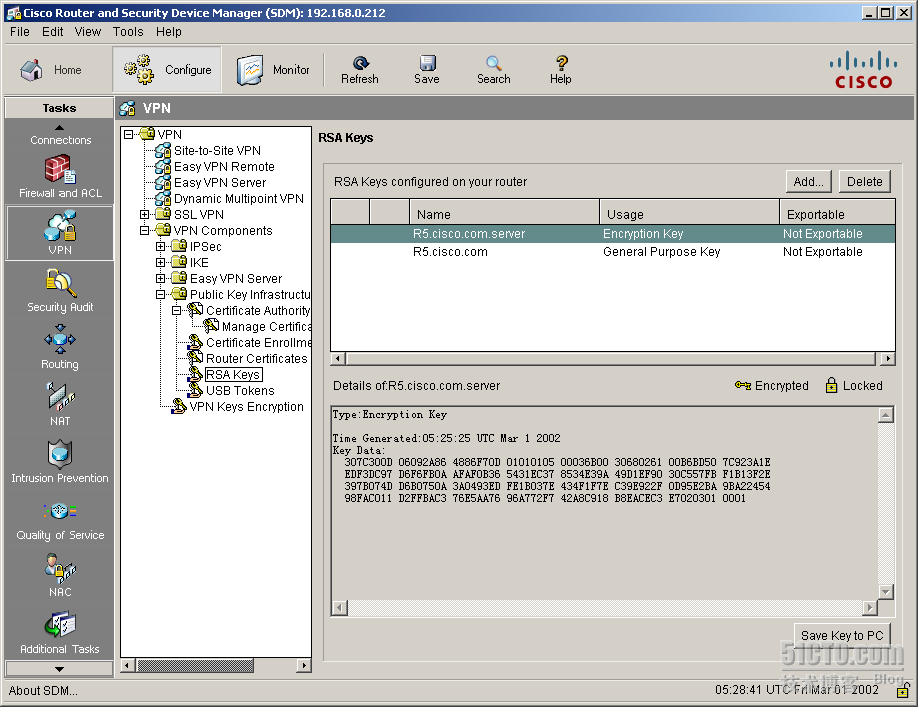

(2)创建SSH用的RSA密钥对。

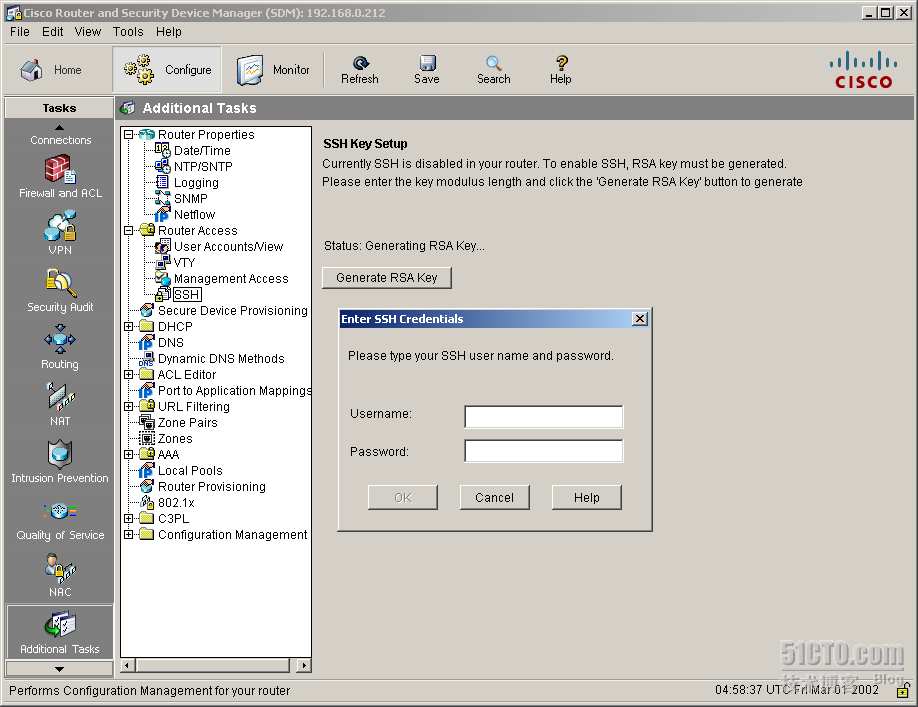

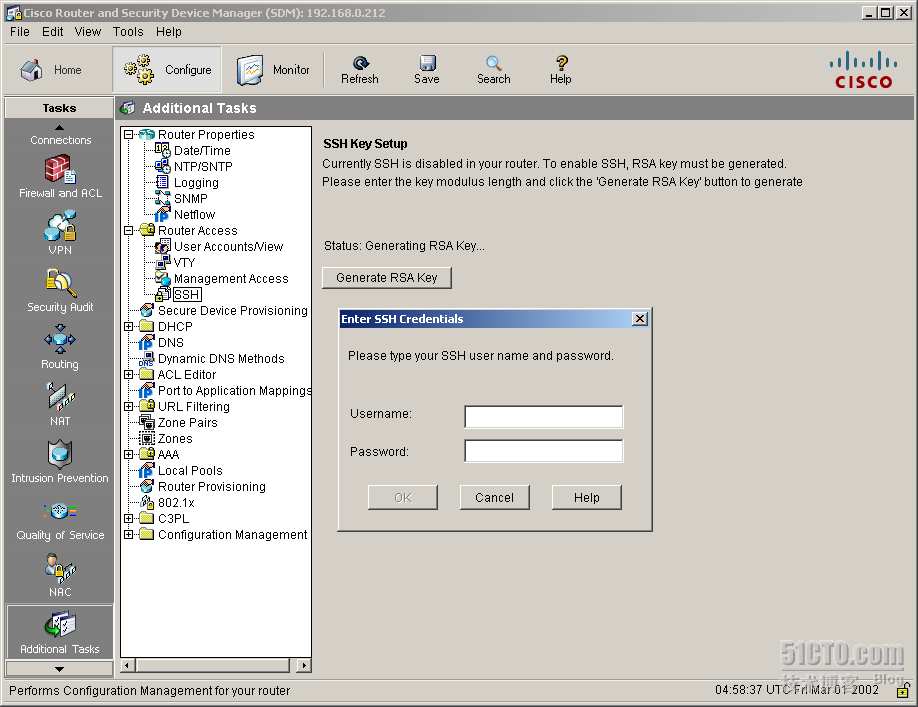

这里cisco有个很搞笑的bug,准确的讲是个先有鸡还是先有蛋的问题:

需要我们输入ssh用户口令,可问题是这个rsa不生成出来,ssh是不会起来的,不起来我们如何输入用户口令呢?loop中。。。

目前我还不清楚这里究竟是什么问题,也许是我哪里操作有问题吧?

我们只好在cli下处理先:

R5(config)#cry key gen rsa

The name for the keys will be: R5.cisco.com

Choose the size of the key modulus in the range of 360 to 2048 for your

General Purpose Keys. Choosing a key modulus greater than 512 may take

a few minutes.

How many bits in the modulus [512]:

% Generating 512 bit RSA keys, keys will be non-exportable...[OK]

*Mar 1 05:25:22.815: %SSH-5-ENABLED: SSH 1.99 has been enabled

好。ssh起来了,我们也可以在PKI相关栏目里看到我们刚才生成的密钥对。

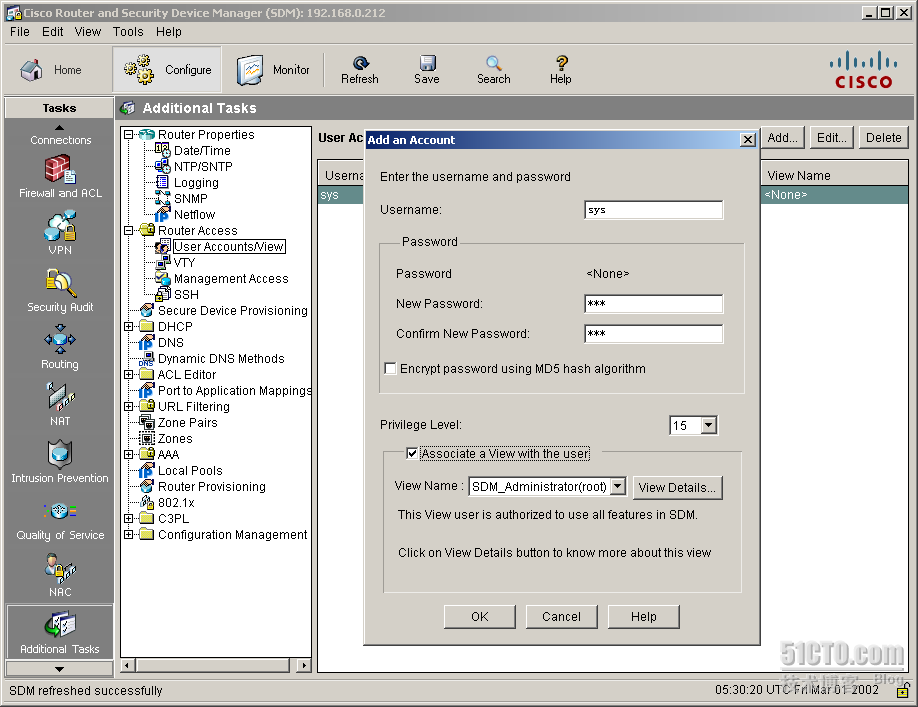

(3)配置用户密码。

基本的准备工作到这里就结束了。

==========================依然非常贱的分割线==========================

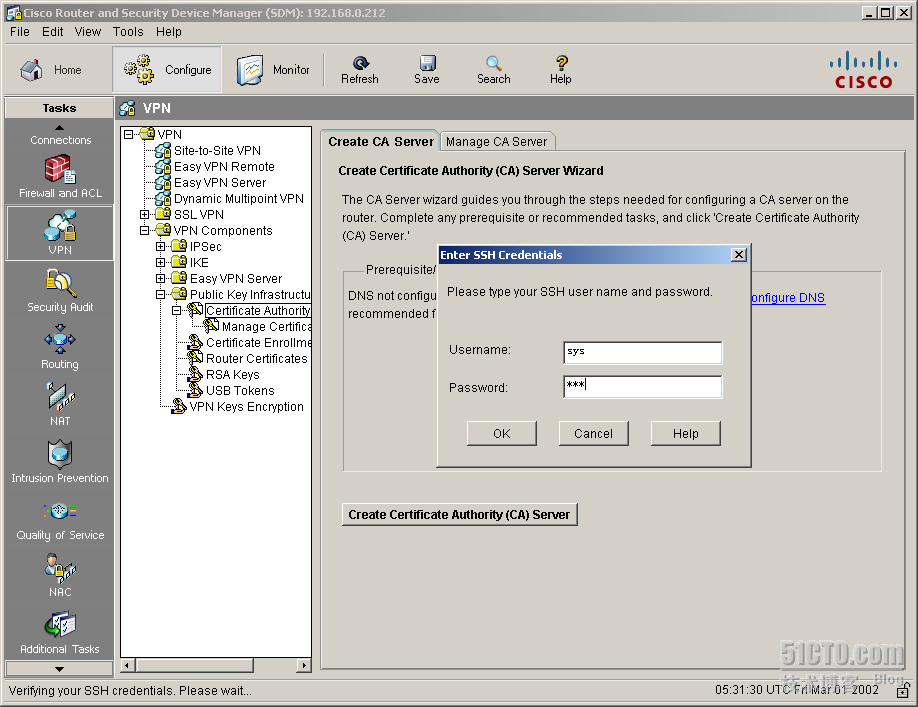

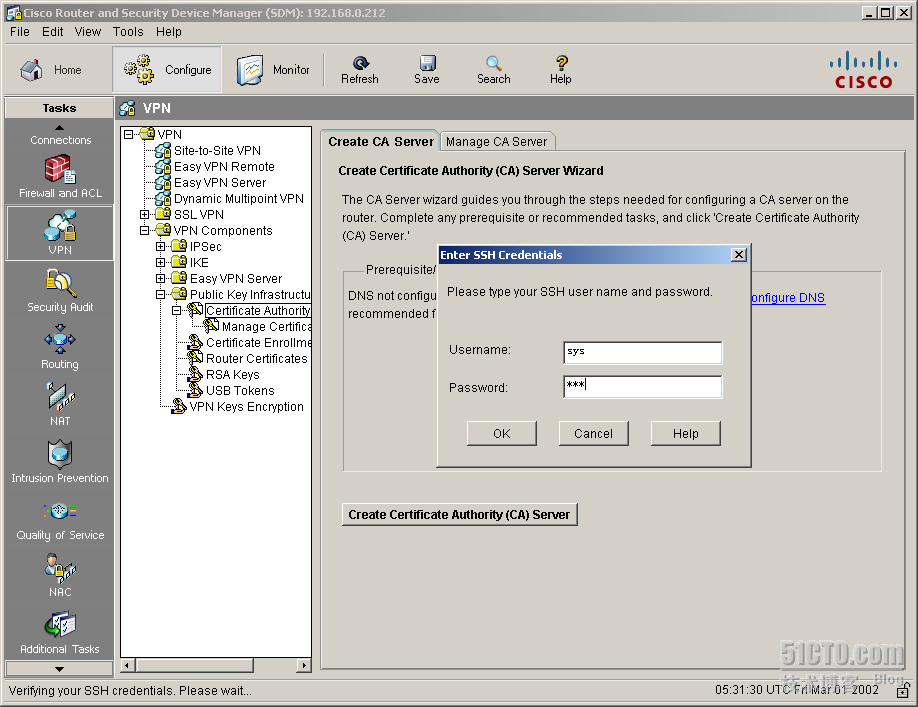

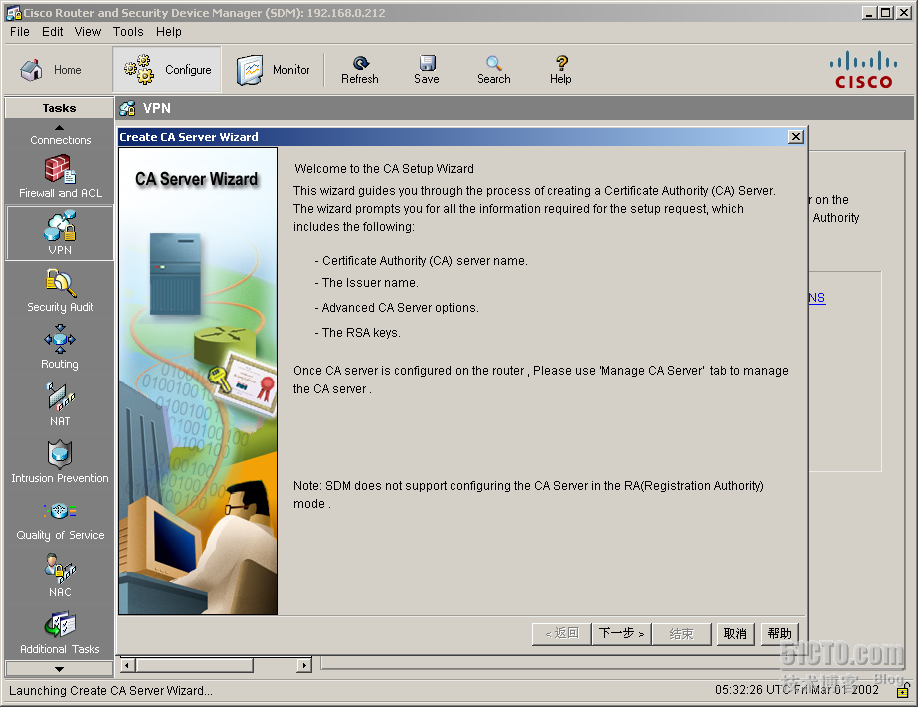

接下来我们配置CA server。

创建一个ca server,注意要输入我们刚才配置的用户密码。

向导出现:

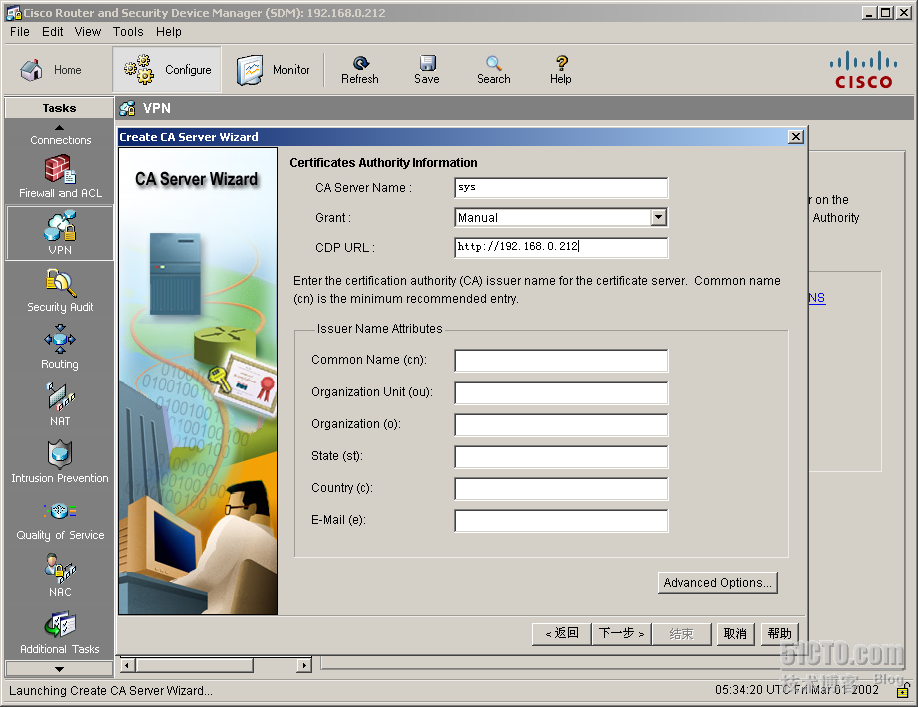

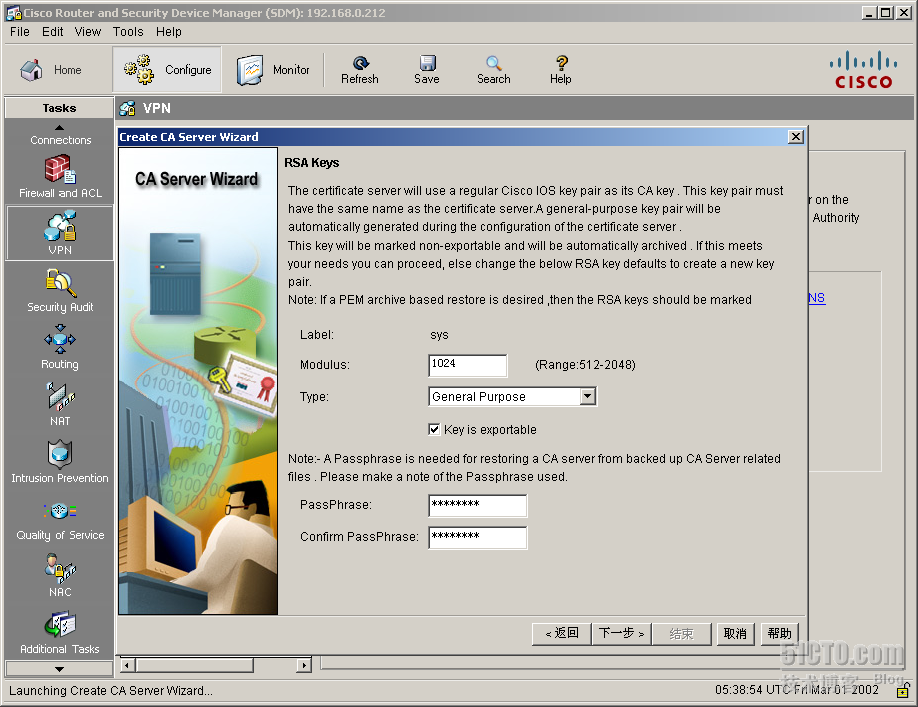

输入参数:这里要强调一下,grant部分是指是否自动统一客户端证书申请请求,自动的话可能安全性差点,懒汉专用,我们这里为了多演示一些步骤,就采用手动方式了。其他参数酌情填写。

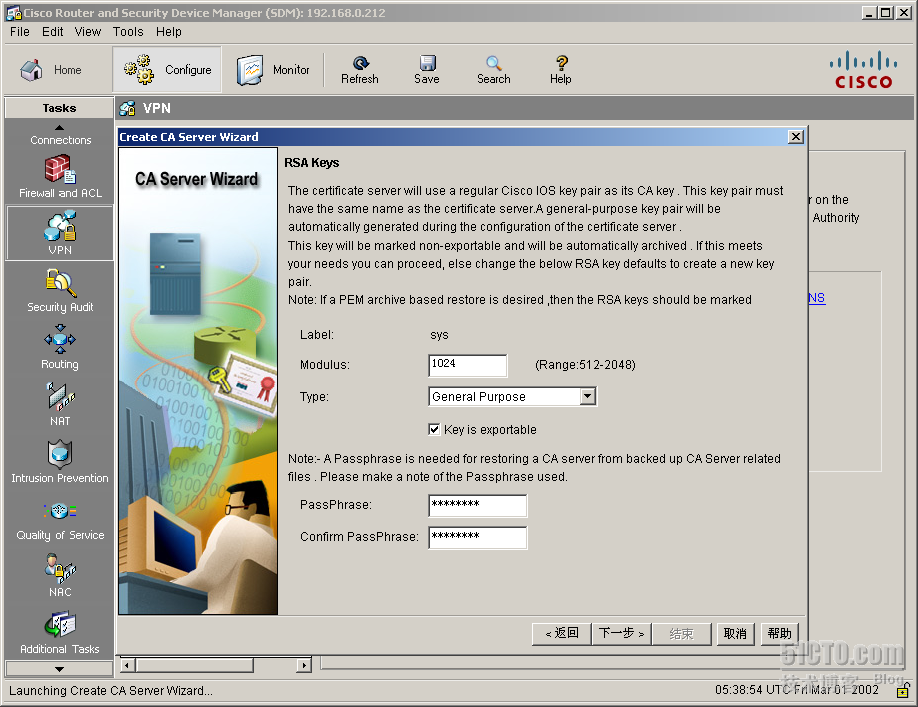

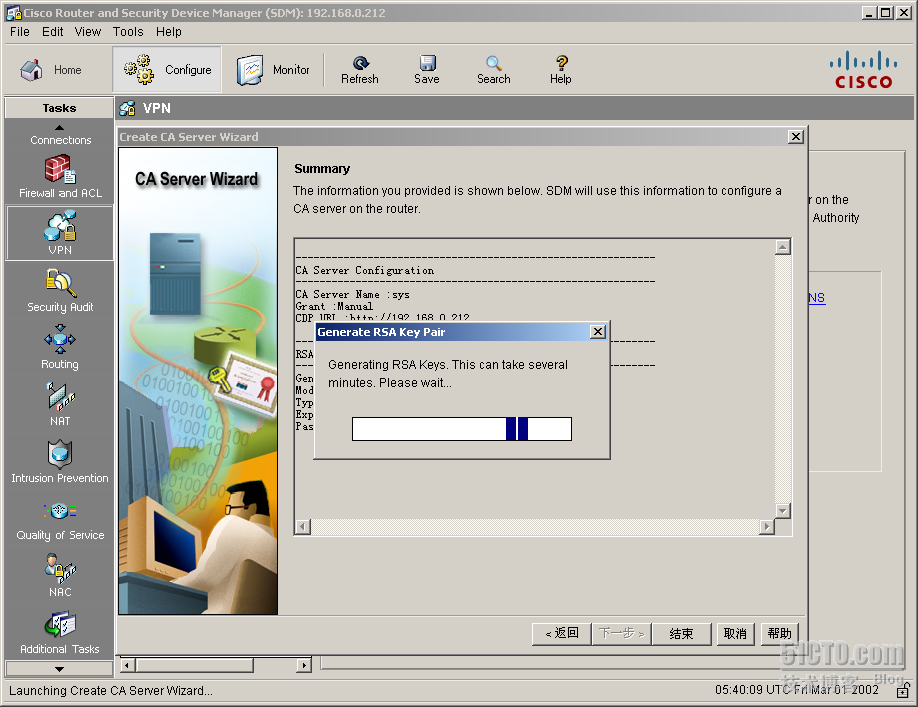

生成rsa密钥对,这里说明一下,这个是给ca用的,前面那个是给ssh用的,读者表混淆。

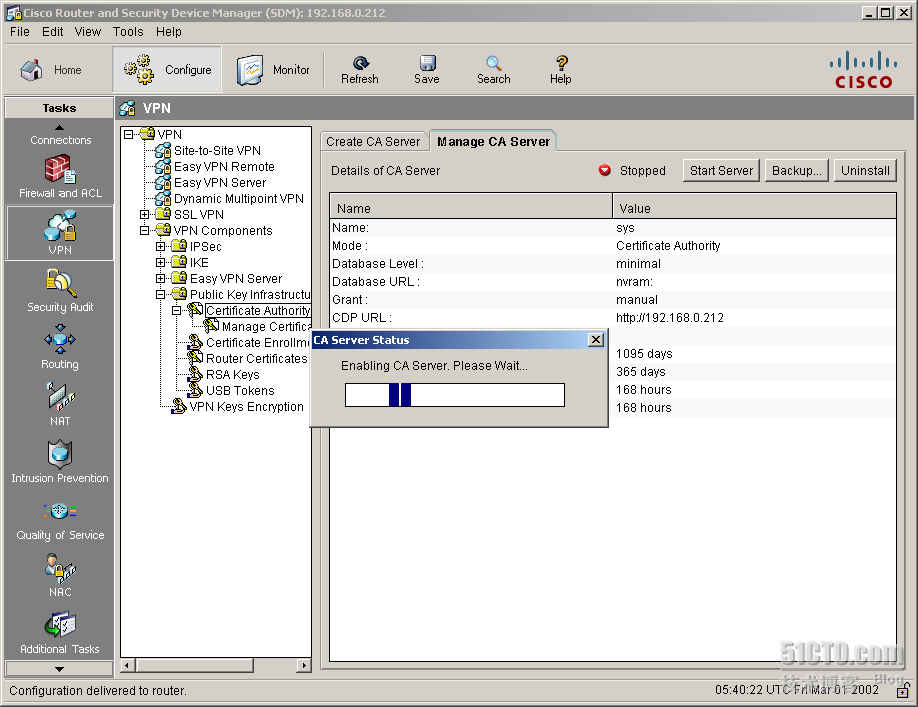

配置结束后会自动发送指令给router并启动ca server:

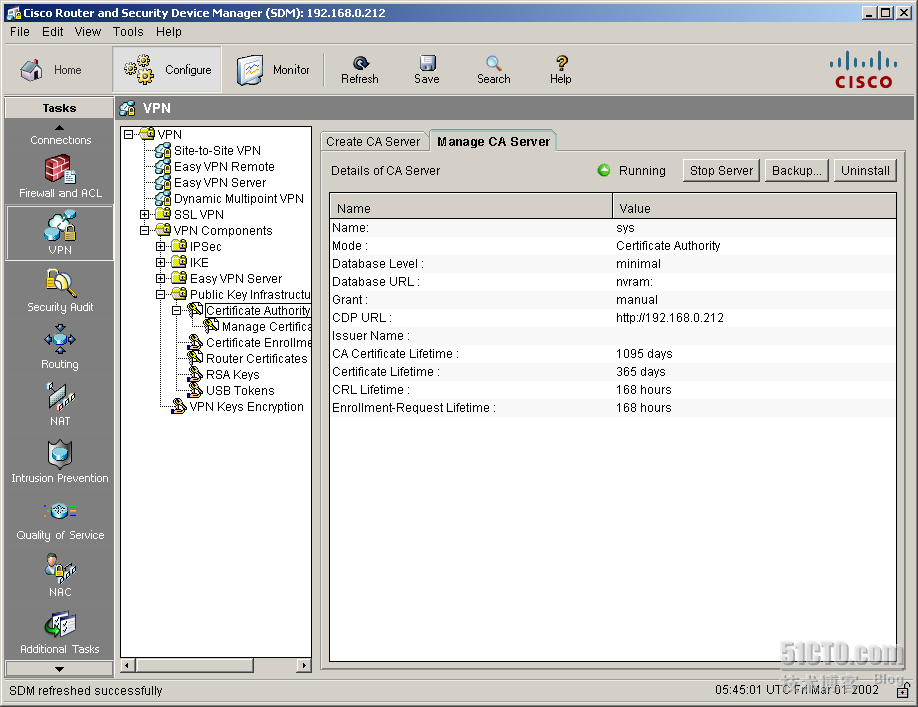

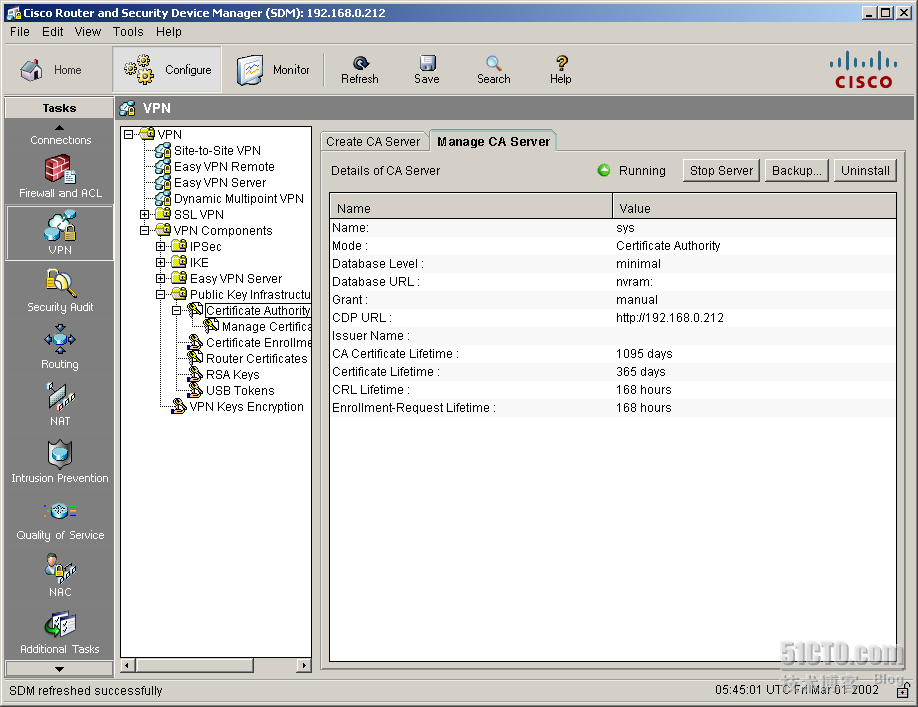

启动成功后的服务器状态:再次提醒,如果没有成功请检查时间是否同步。

==========================反正非常贱的分割线==========================

下面我们让另外一台router来申请证书。

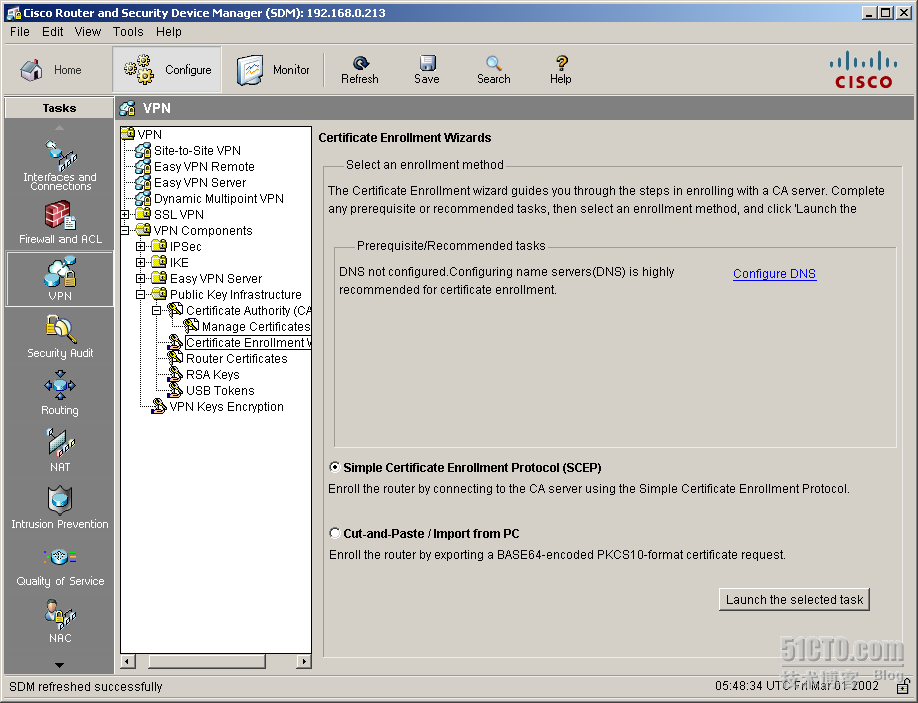

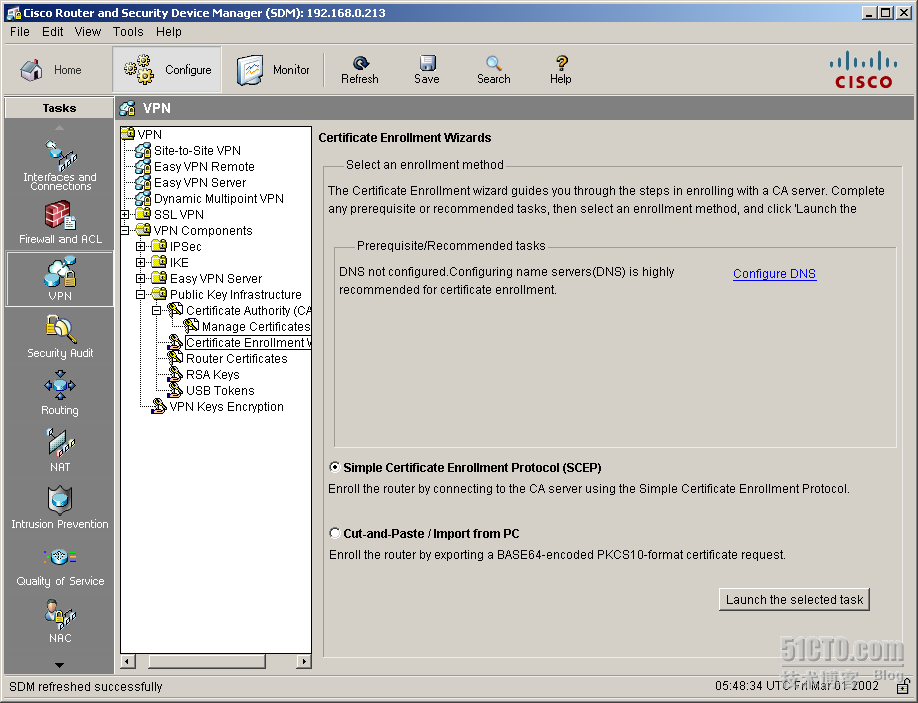

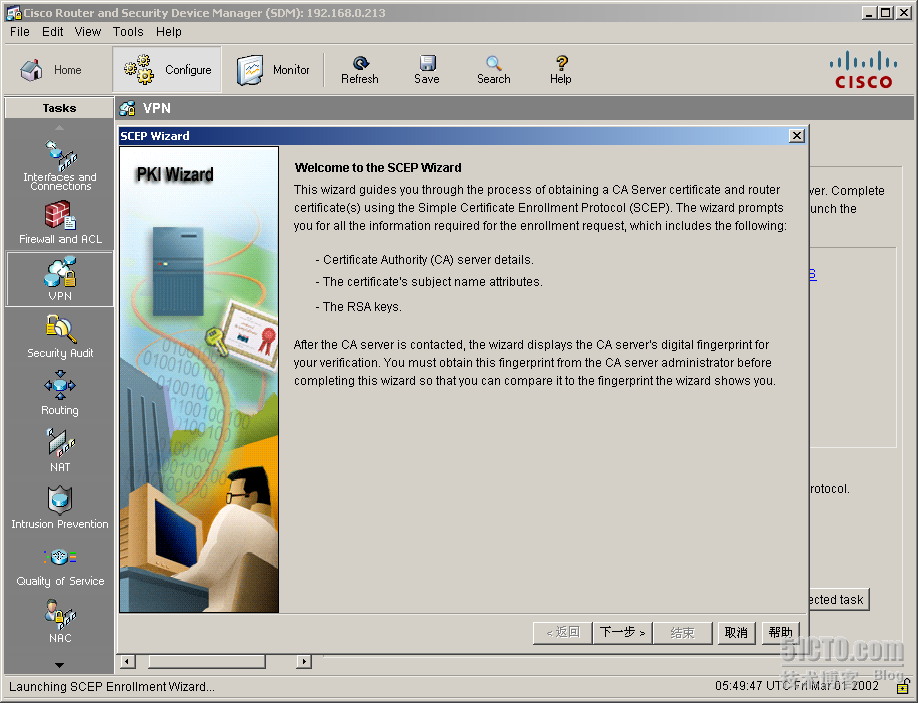

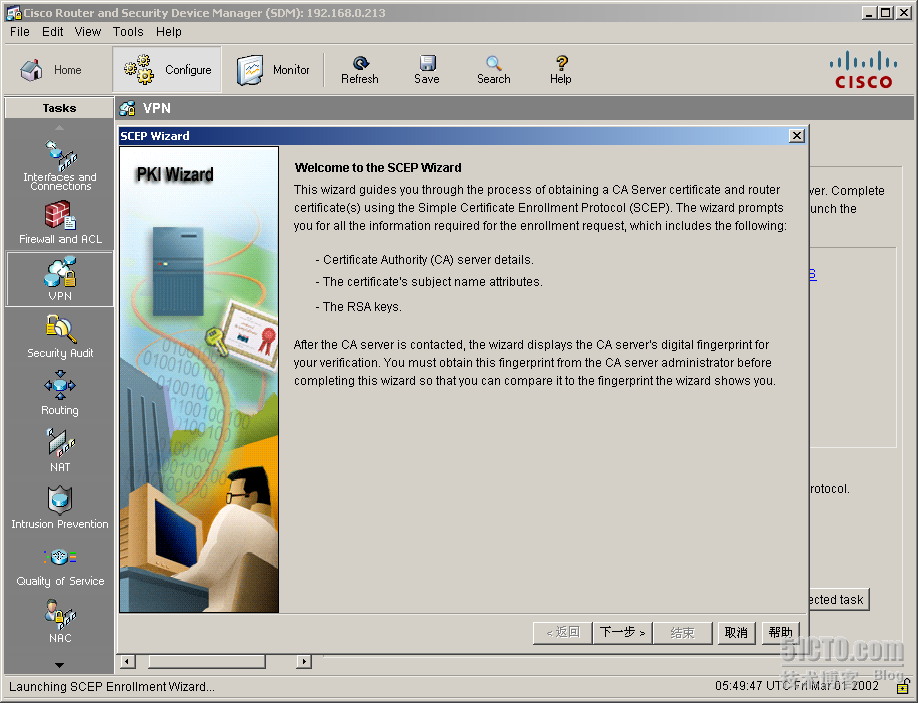

启动SCEP证书申请:

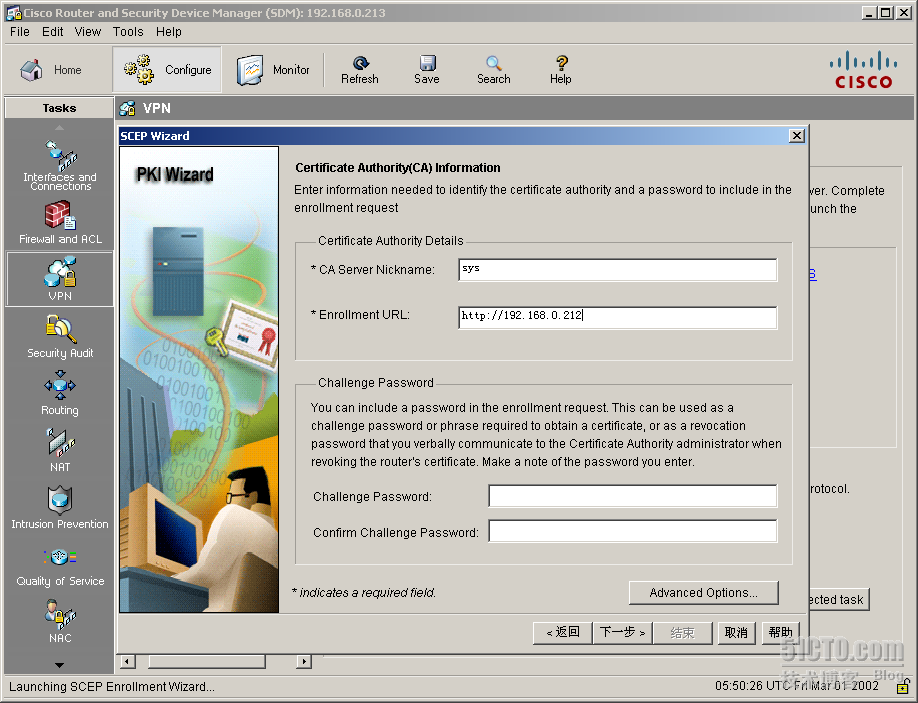

输入ca server的参数:

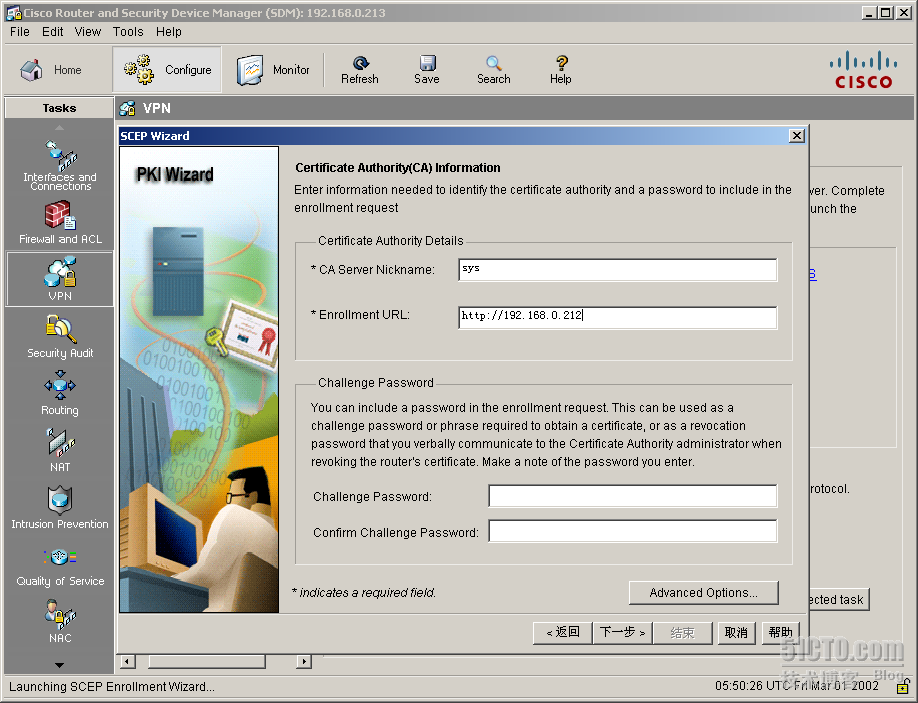

其他参数可以酌情修改,也可以不改:

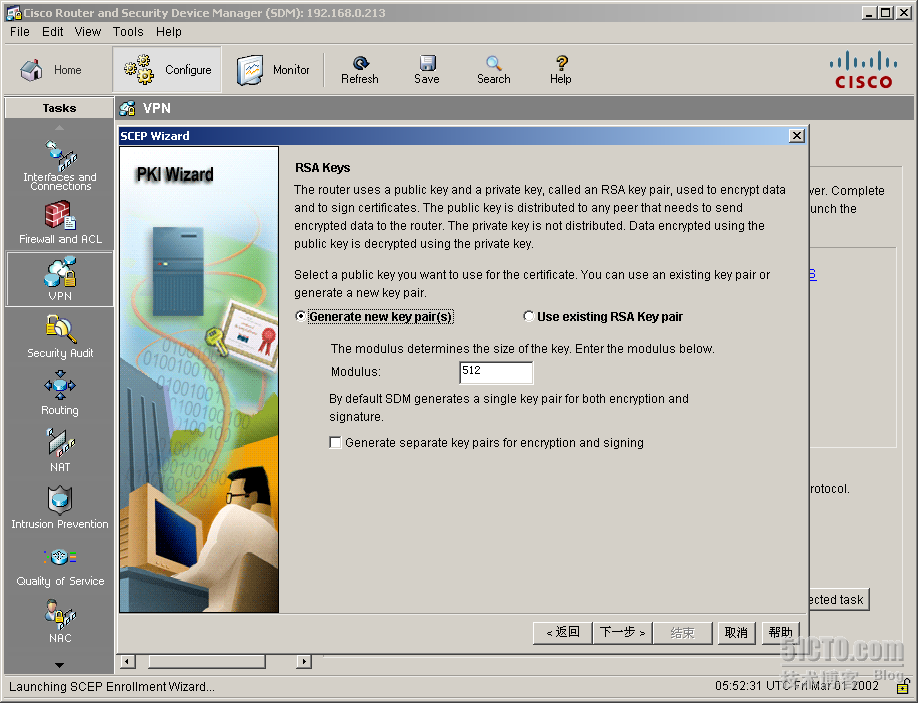

rsa密钥创建一个新的,不要和ssh的混用,这样比较有条理。

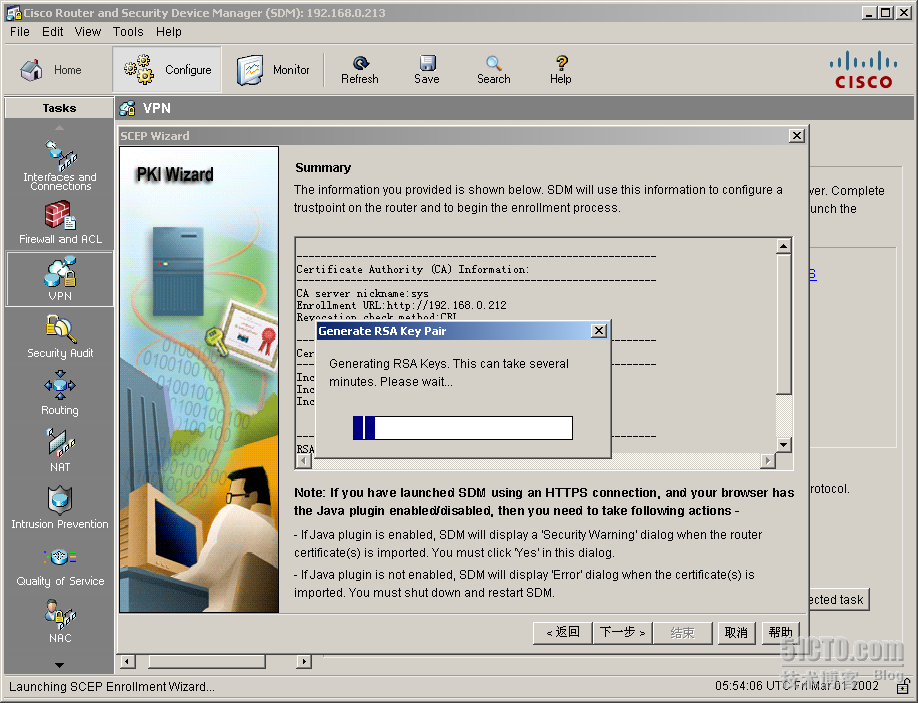

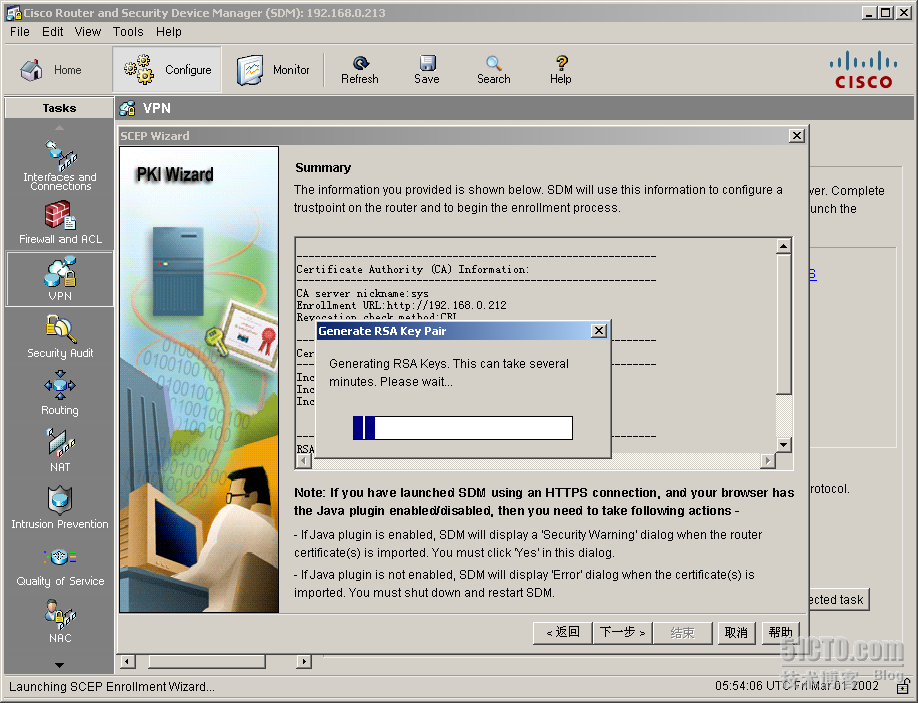

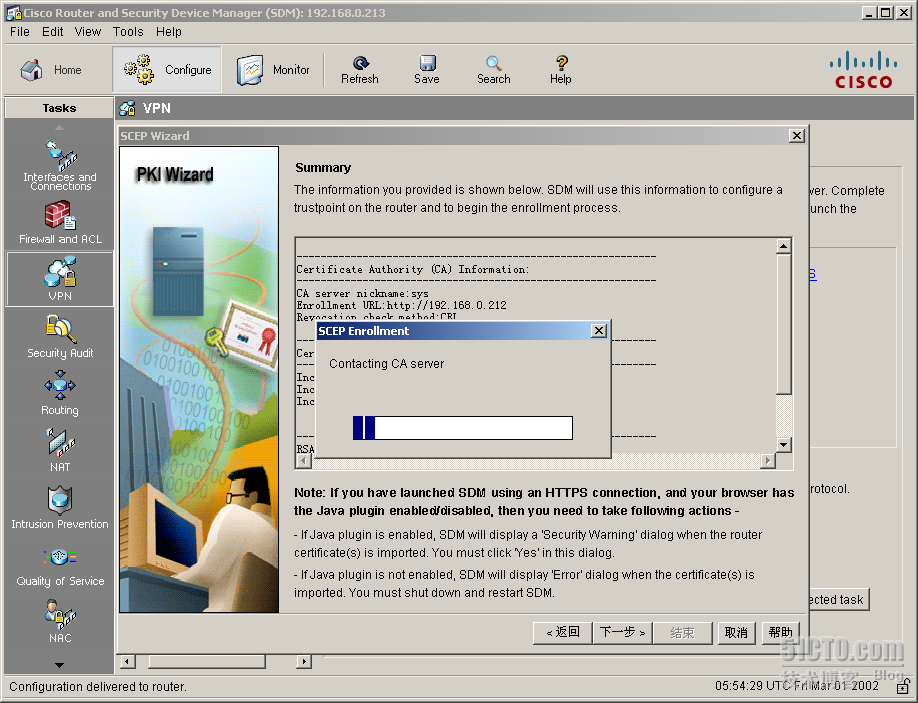

生成并发送配置:

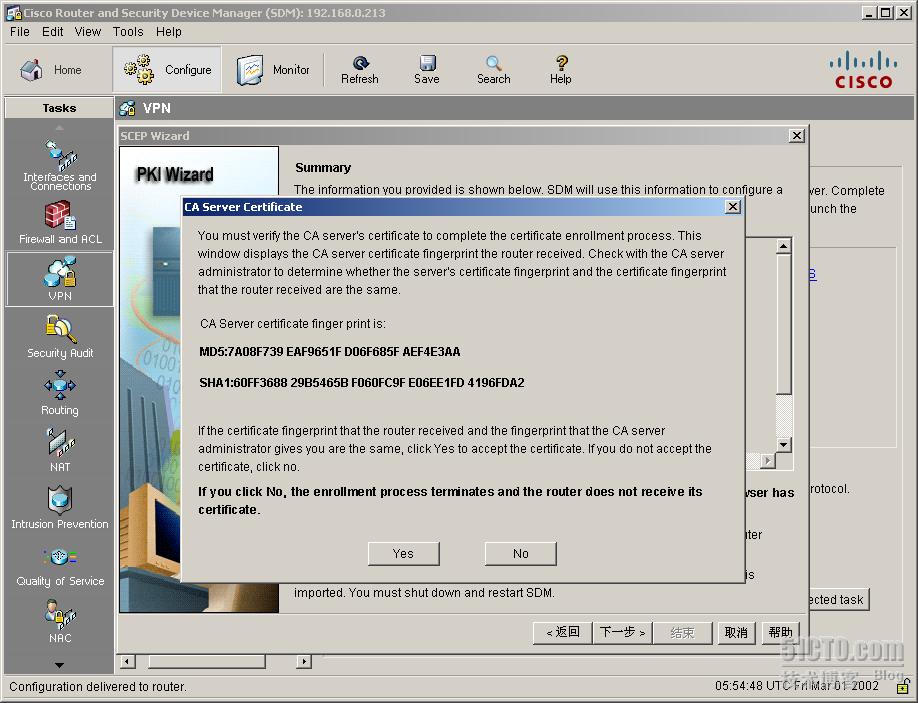

收到答复了:

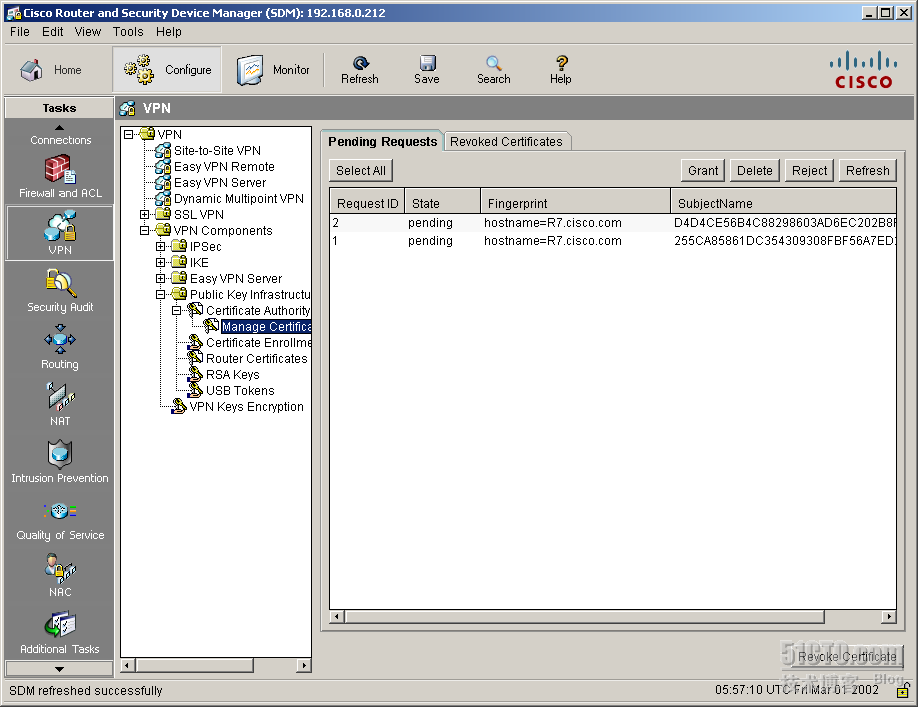

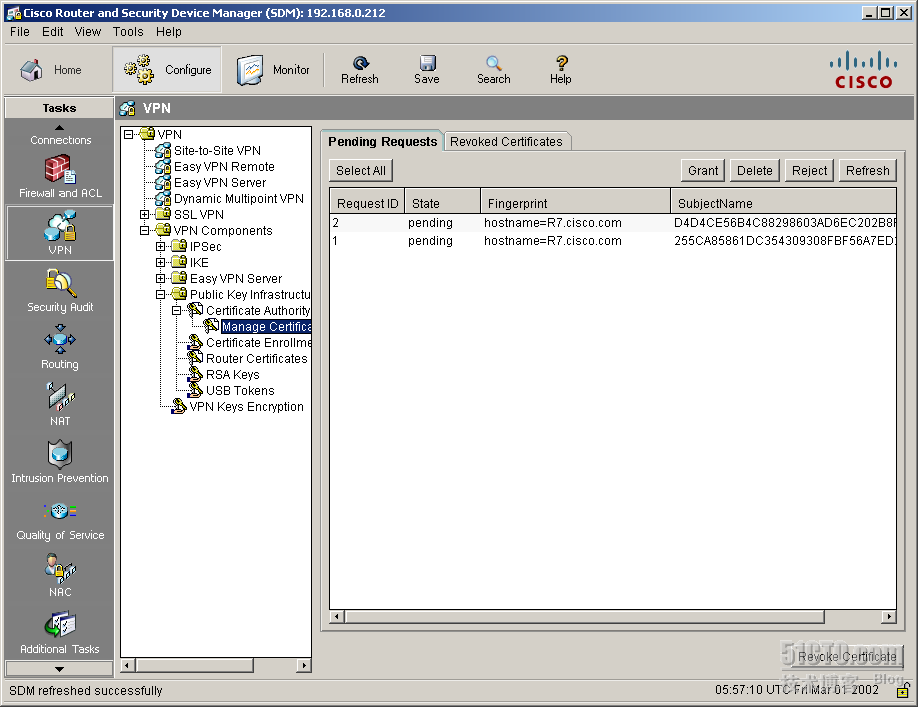

结束后,我们回到R5这边,看到router已经收到请求了:

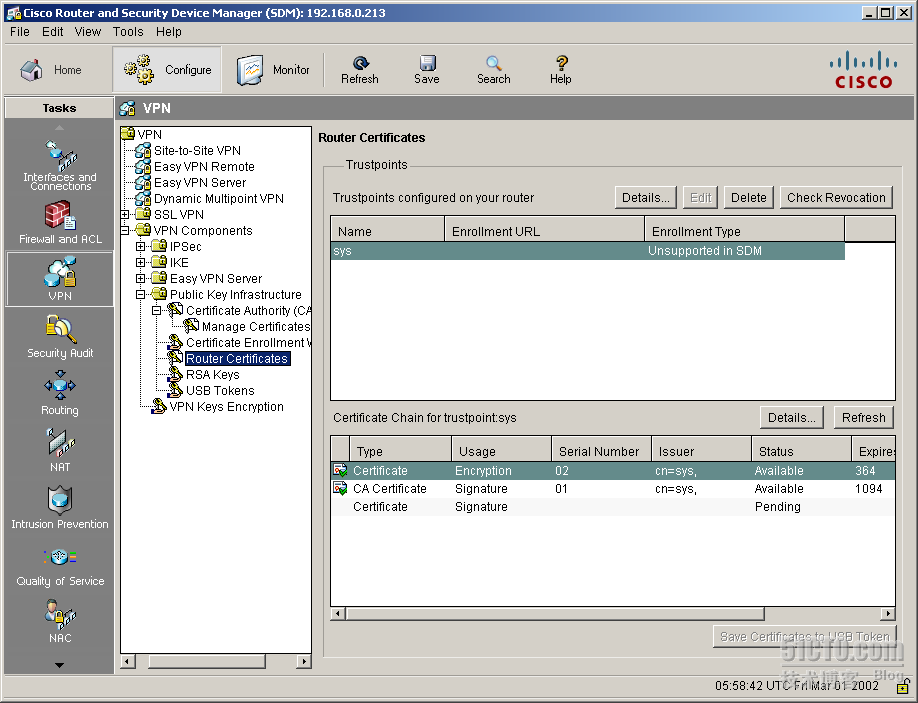

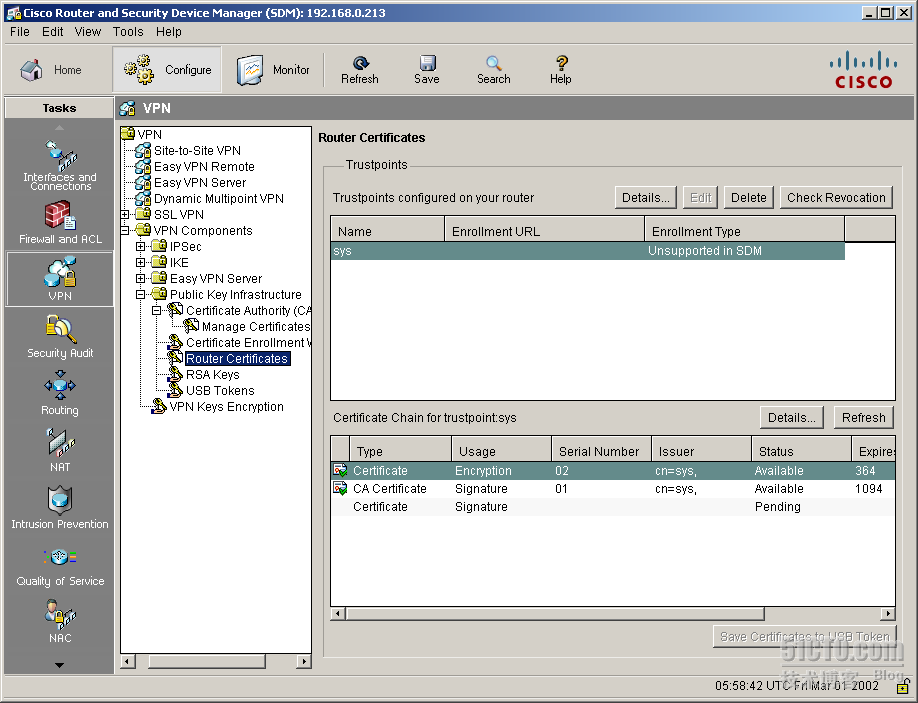

分别grant,然后返回R7,我们就看到已经收到的ca证书了:

==========================肯定非常贱的分割线==========================

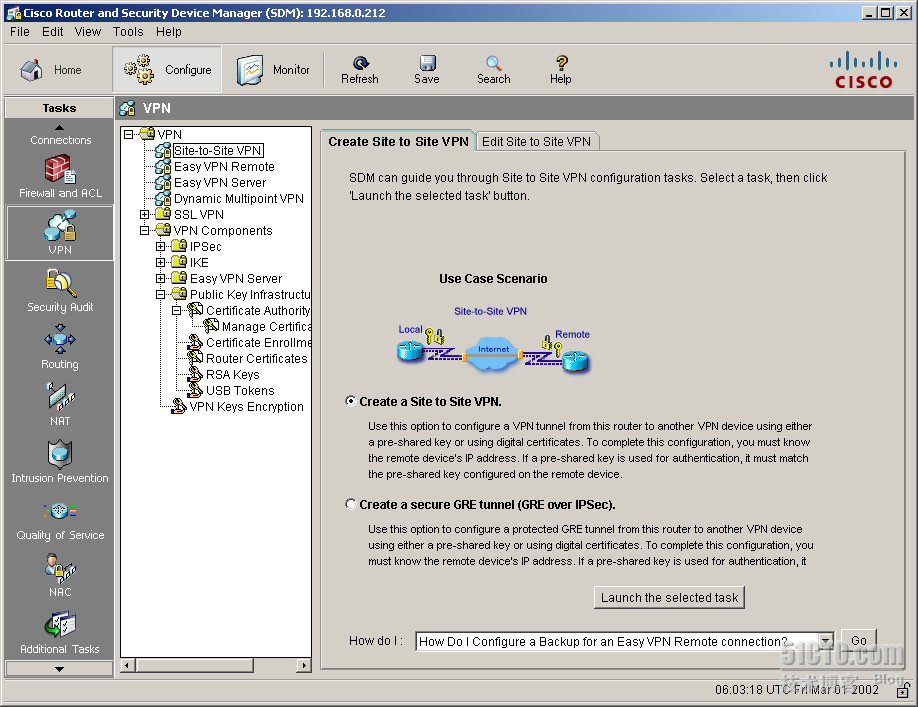

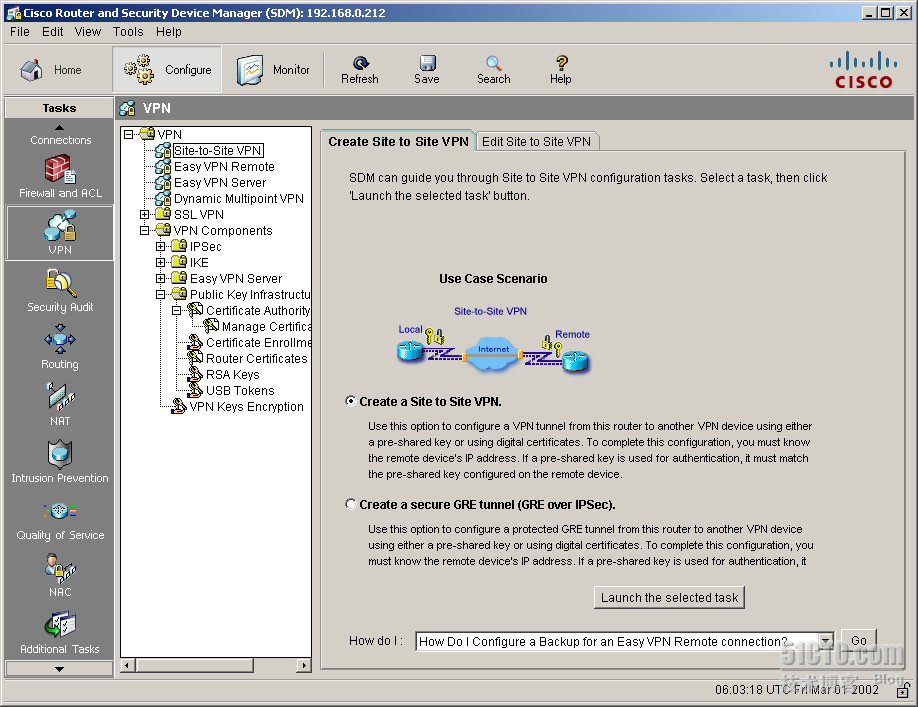

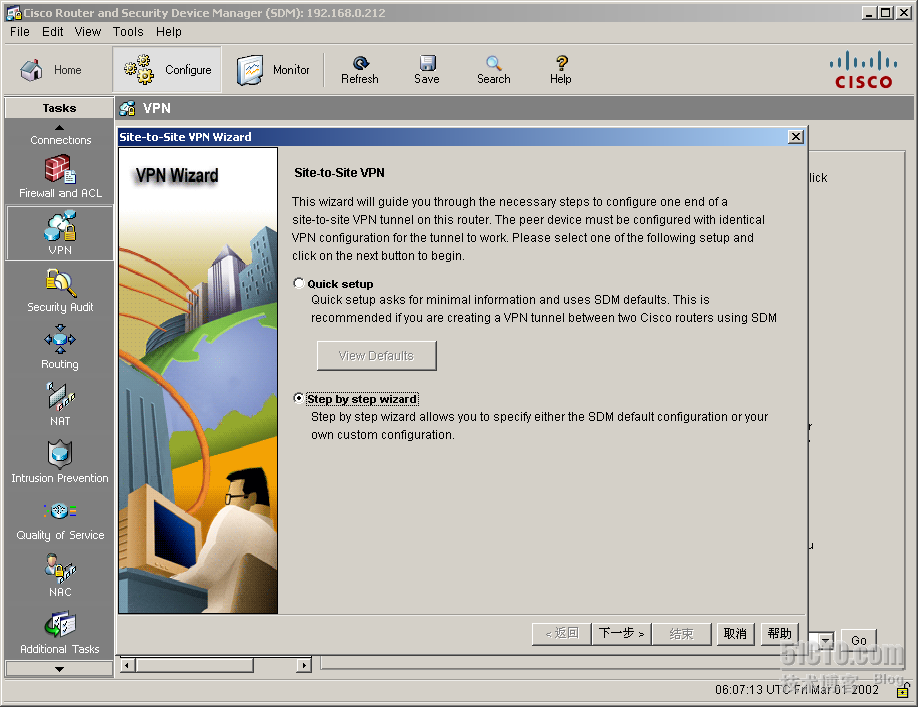

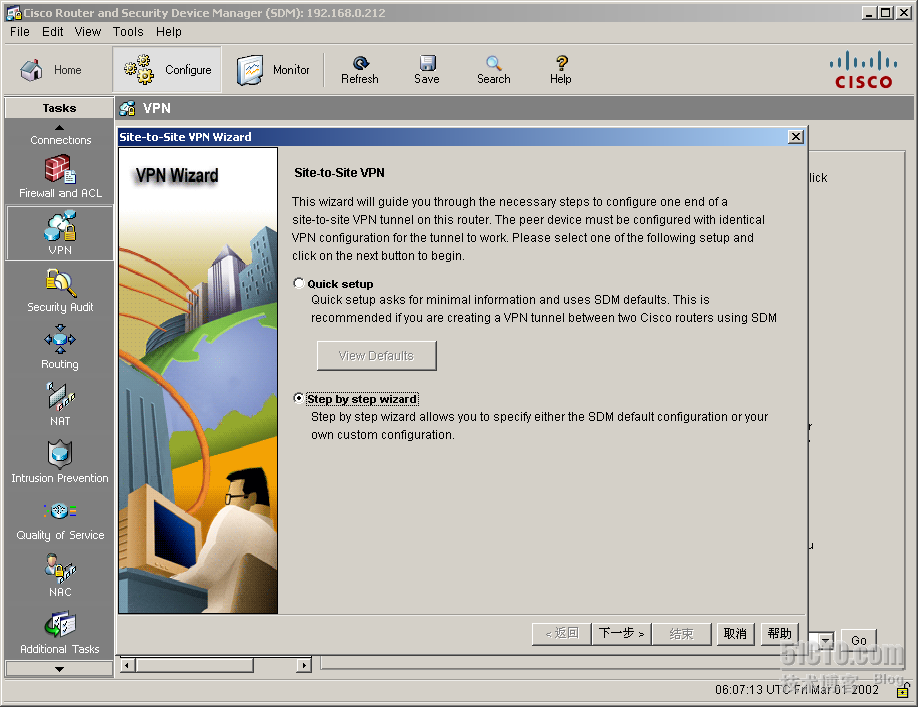

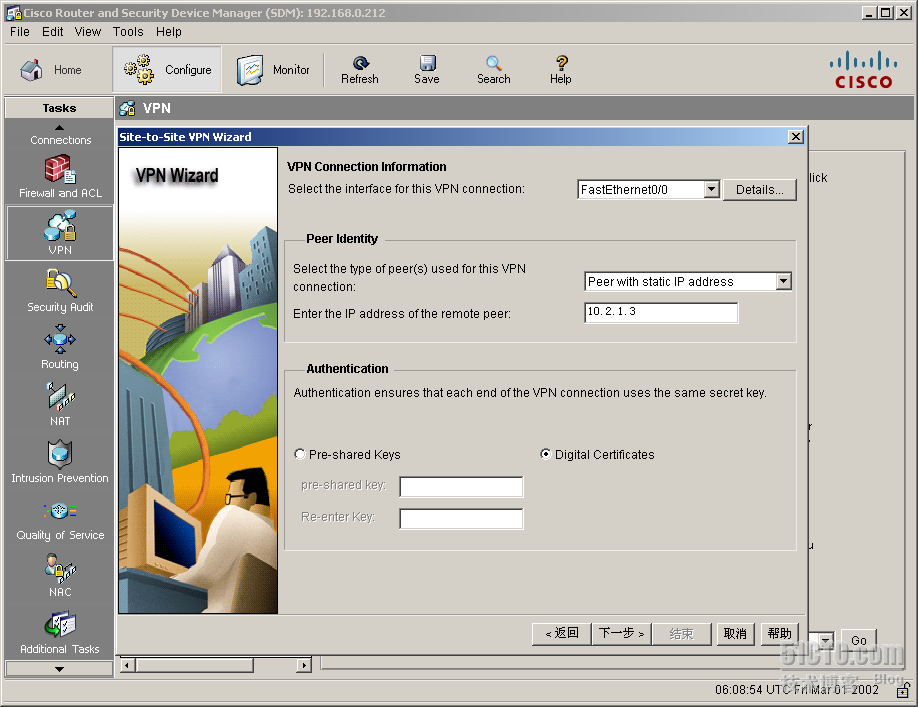

下面开始配置站到站***

为了大家看清楚,我没采用快速设置,如果大家没特殊要求的,也可以直接快速设置掉。

配置目标相关信息

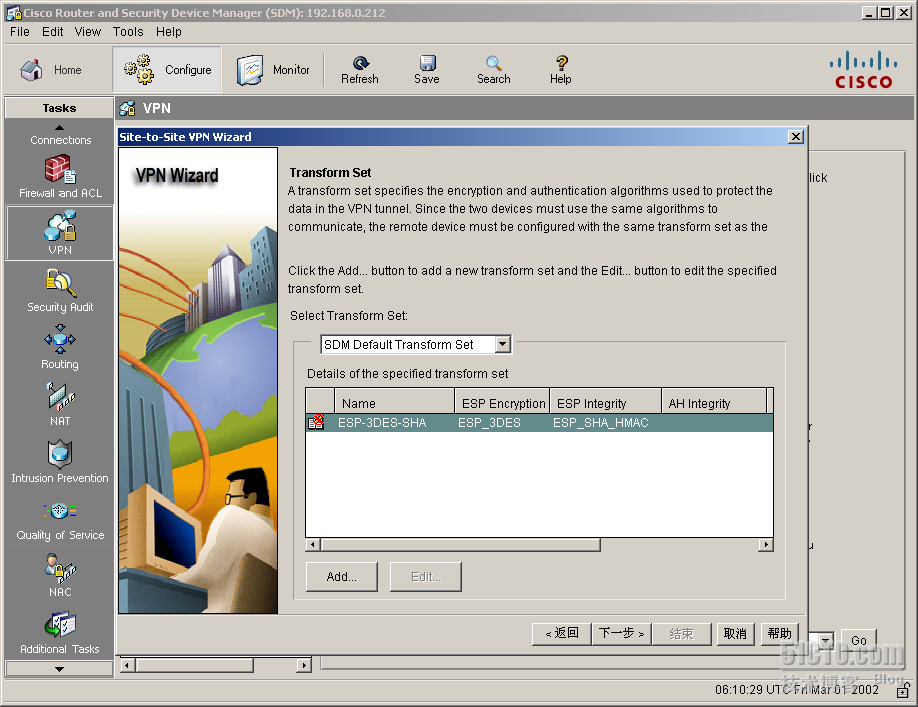

IKE交换和ipsec变换集都采用默认的:

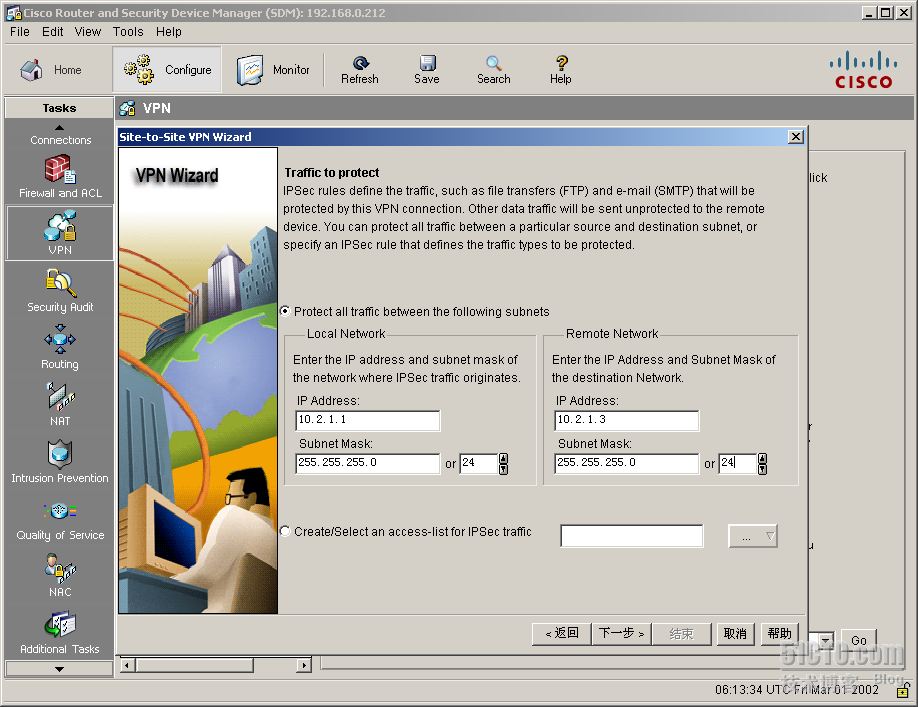

配置访问控制列表:

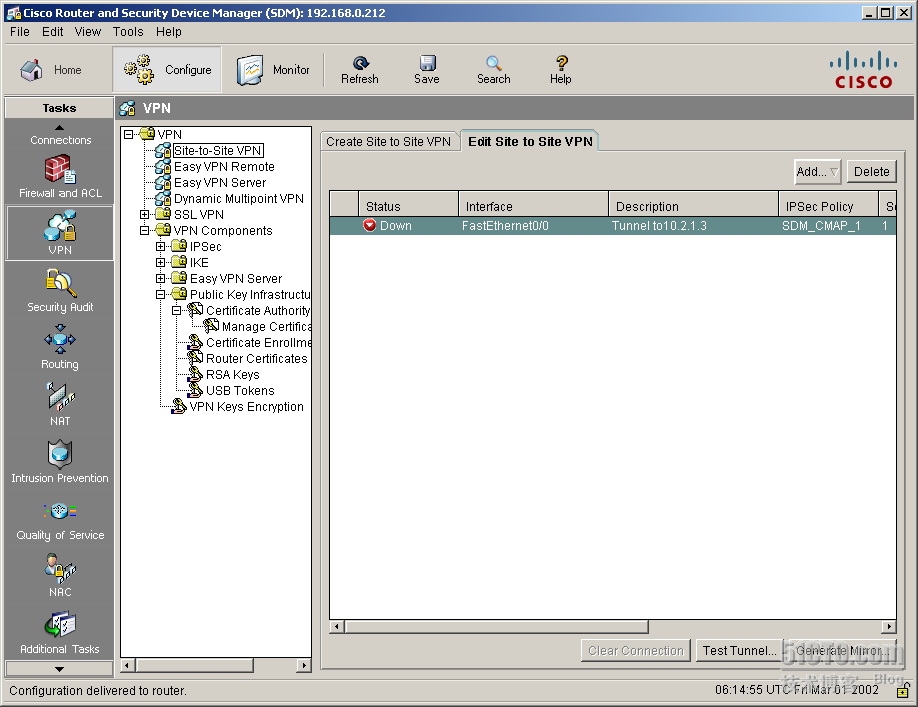

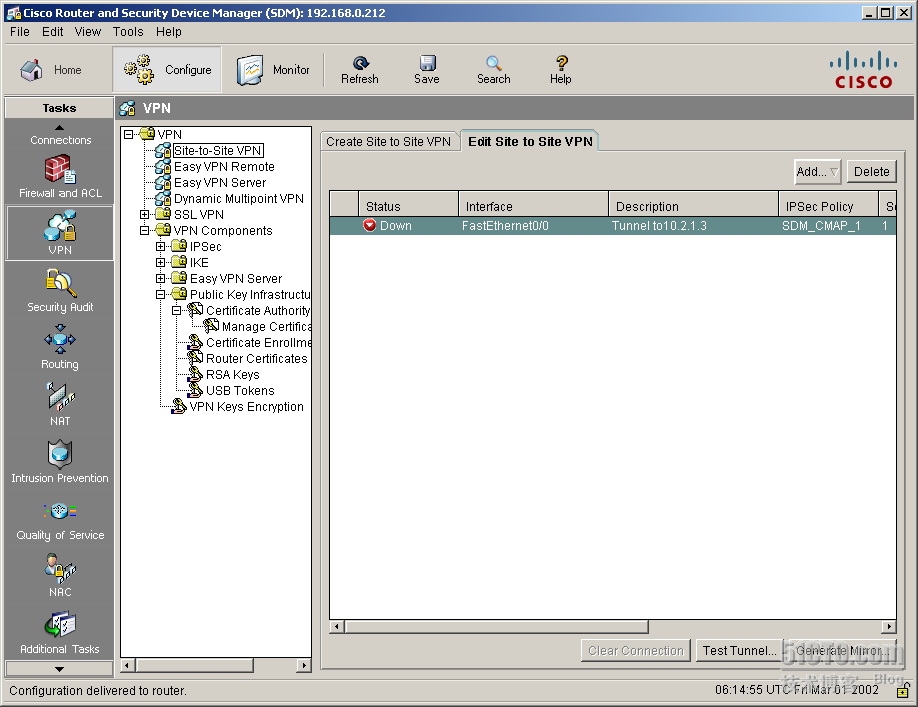

配置完成后的状态,down是因为对端还没起来。

转载于:https://blog.51cto.com/netwalk/66720

316

316

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?