『面向对象』本篇博文主要面向信息安全***测试初级人员以及信息安全***技术爱好者,大牛请珍惜生命、自行绕道。

『主要内容』主要介绍在后***测试阶段如何利用工具来获取Windows操作系统账号密码。

---------------------------------------菜鸟起飞系列------------------------------------------------

***测试任务:获取Windows系统帐户密码

***测试目标:Windows server2003 2008 2012、 Windows XP, Vista, Windows 7

***测试条件:前提是你已经进入后***测试(post penetration)阶段,即你已经通过操作系统漏洞成功取得***目标机器的管理员administrator权限,因为以下工具的使用必须是在管理员权限下运行。

***测试工具:WCE(Windows Credential Editor)

WCE(Windows Credential Editor)在后***阶段具有重要用途,利用它可以提取操作系统NTML HASH、窃取内存中的NTML证书信息、获取Kerberos Tickets、提取内存认证程序包中的明文密码信息。窃取内存中的NTML证书信息这一点是WCE的最大特色,如果你已成功控制内网中的某一台常规服务器,而域管理员(Domain Administrator)恰好通过RDP连接过这一台服务器,那么你就可以利用WCE从该服务器内存中获取域管理员帐户信息,成功实现跳板***(Hopping-attack),成功拿下内网大部分服务器的权限。

WCE的工作原理性内容大家可参考附件中的资料,资料来源为工具制作者Hernan Ochoa。我本人倾向于简单粗暴的学习方式,先用起来再说,细枝末节日后可以作为进阶学习的知识点,因此本文中不再赘述原理性内容。

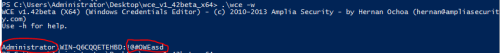

利用管理员权限运行命令行,执行"wce -w"即可获得操作系统的登录帐户以及明文密码,如下图所示:

在执行WCE时可能会遭受到杀毒软件的阻止,因此请利用加壳工具(PE Packer)自行加壳处理。WCE还具有其它功能,请利用help命令或者附件中的资料自行补充学习,如果有疑问或者索取工具请发送邮件至onesecurity@163.com。

『特别声明』本文中涉及的信息安全知识或工具仅限于进行安全研究与交流,请遵守法律法规,自觉维护良好的信息安全技术交流氛围。

转载于:https://blog.51cto.com/onesecurity/1834157

448

448

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?