在前面我发了一篇文章《juniper防火墙之图解l2tp ***配置》,我们从那篇文章中了解了如何配置。但是我们知道,L2TP ×××只是与我们的L2TP ×××服务器连接起来了,但并没有对我们的数据进行加密,我们也知道IPSEC它的数据是经过加密了的,如果对IPSEC不清楚的朋友可以看看我以前发的《ipsec ***概念(一) 》与《ipsec ***概念(二) 》进行了解。好了那我们的IPSEC是需要经过加密,而我们的L2TP提供我们与服务器的连接,那么我们如何不把它给结合起来一起用,即起到了我们的加密的作用,又起到我们远程连接的作用。那么下面我们来看看如何来配置?

我们再回顾一下我们Juniper防火墙的L2TP ×××的配置:

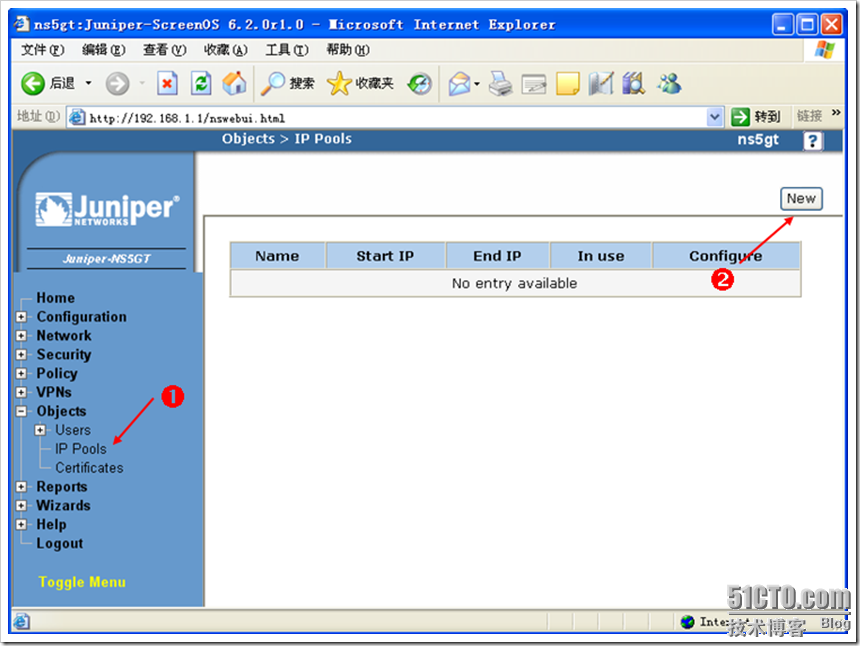

第一步:我们先建立一个地址池,给我们通过L2TP ×××拨号进来的用户使用。

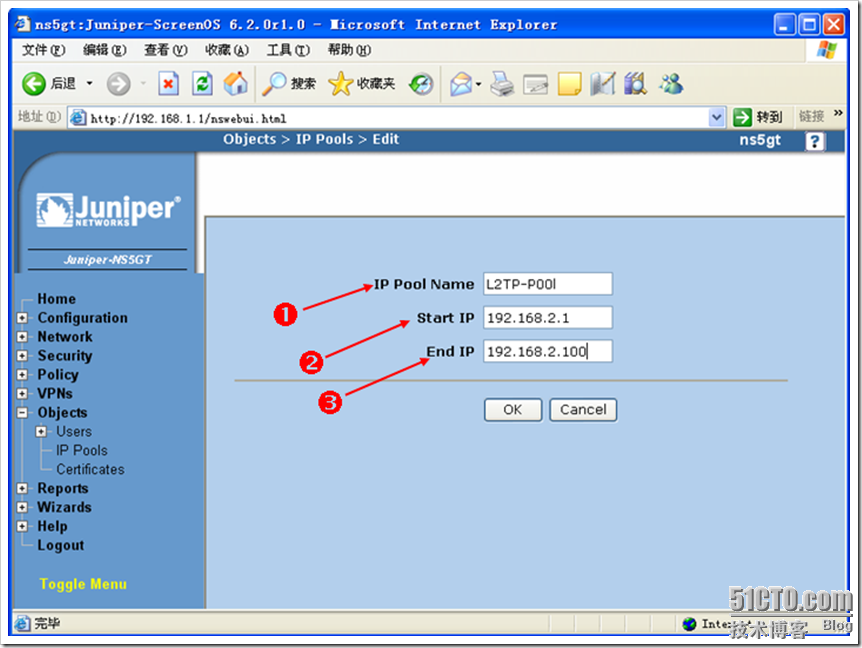

点击“Objects>>IP Pools”右边的“New”来添加一个新的地址池。

IP Pool Name:地址池的名称,以便我们等一会后面好调用。

Start IP:这个地址池的起始IP地址。

End IP:这个地址池的结束IP地址。

填写完了以后点击“OK”。

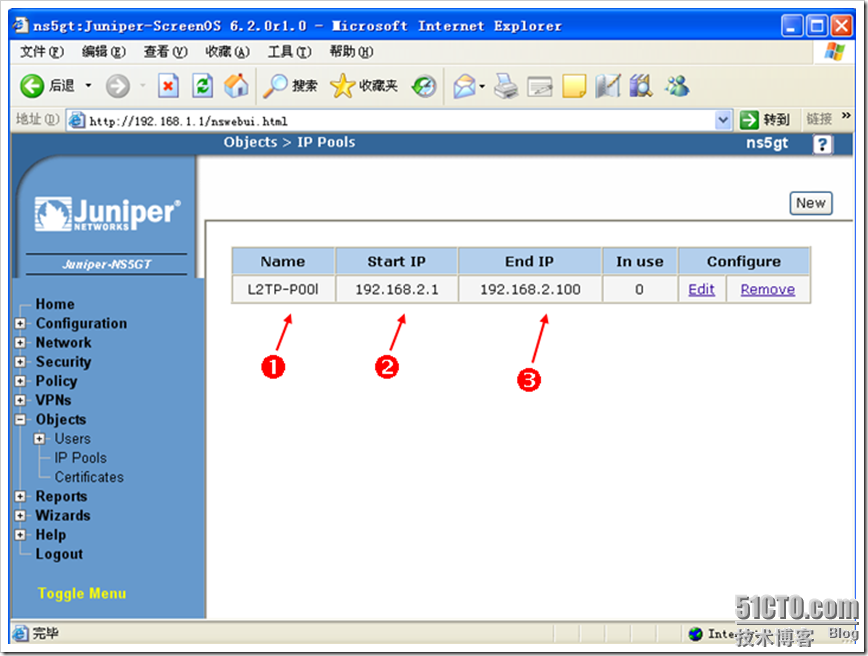

当我们点击“OK”以后,在这里就会显示出我们刚才建立的那个地址池。

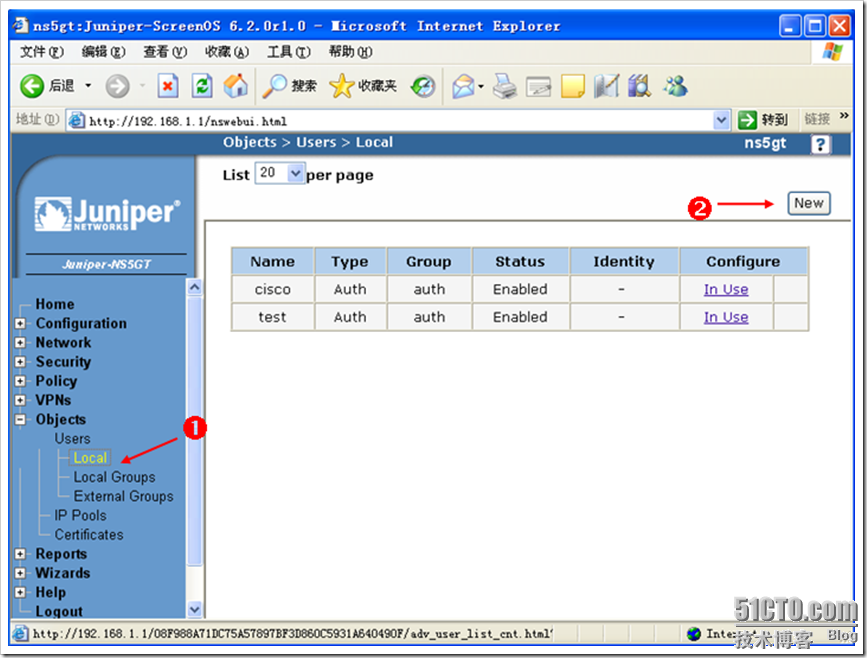

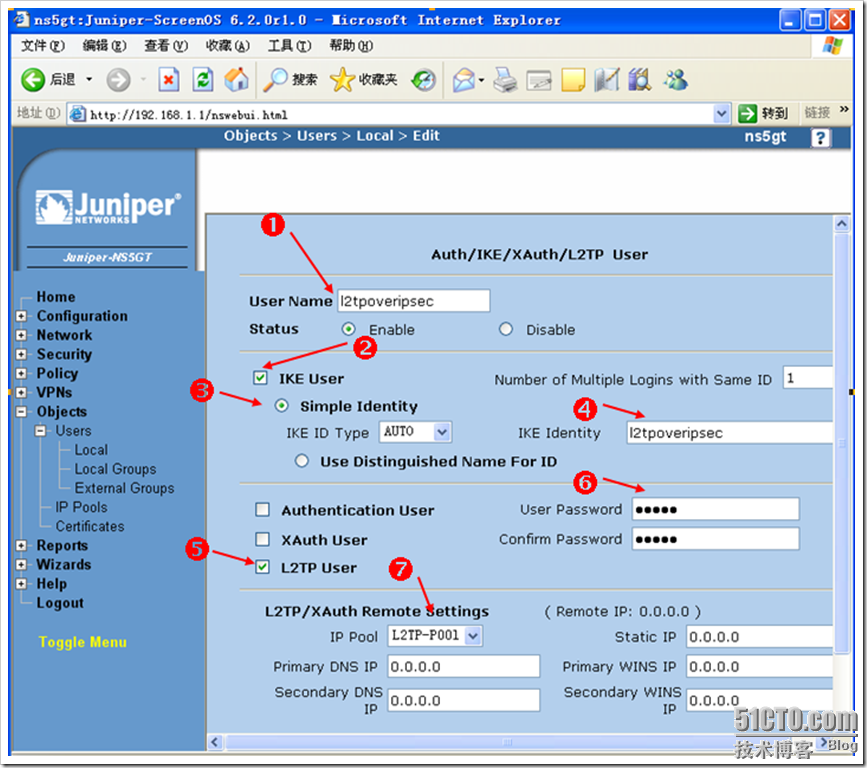

点击“Objects>>Users>>Local”来添加一个新的用户。

我们现在来定义一个L2TP+IKE用户:

在第四那个位置应该是:www.l2tpoveripsec.com才对,好像是这种格式吧。

这里我们要注意的是,我们这一个用户担任两个任务哦,第一就是用于我们l2tp拨号使用,还有一个就是ipsec IKE的连接使用。

上面这里面我就不多说了哈。大家一看就应该明白的。

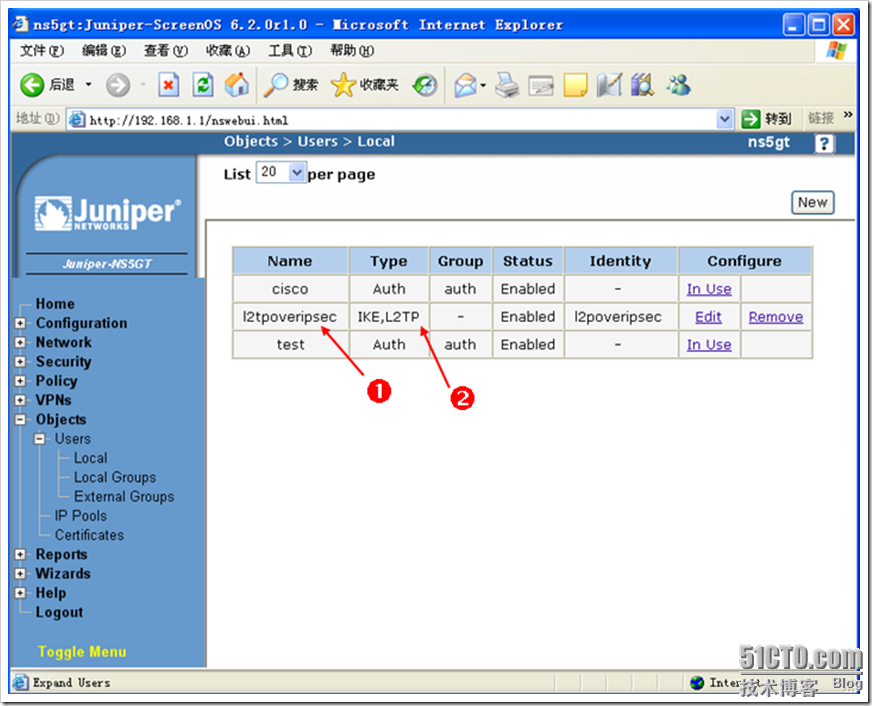

从上图我们可以看见“l2tpoveripsec”这个用户的类型字段有两个,一个是“IKE”另一个就是“L2TP”,也就说明我们的这个用户的身份有两种。

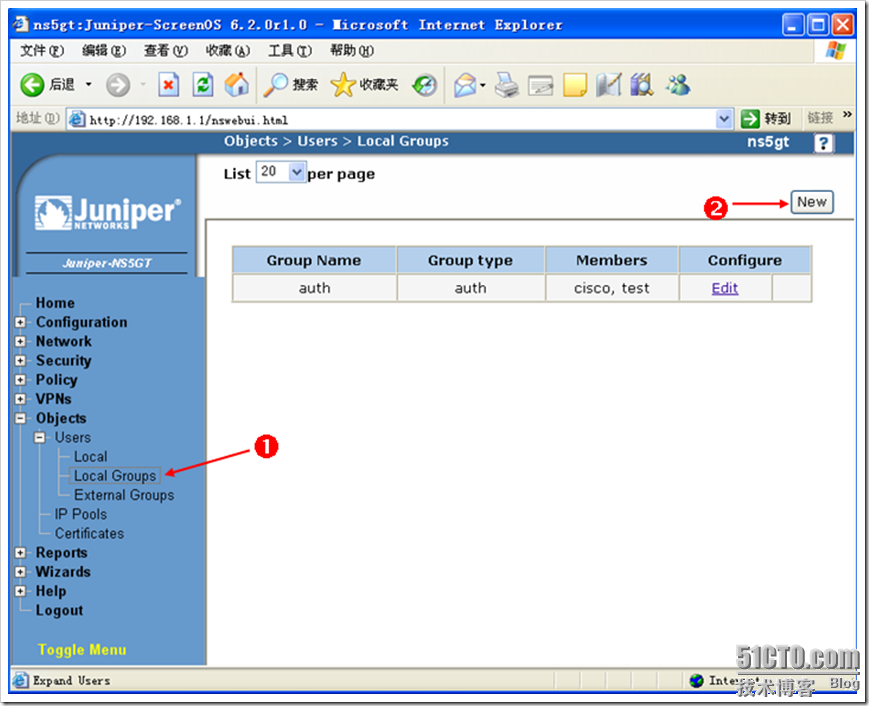

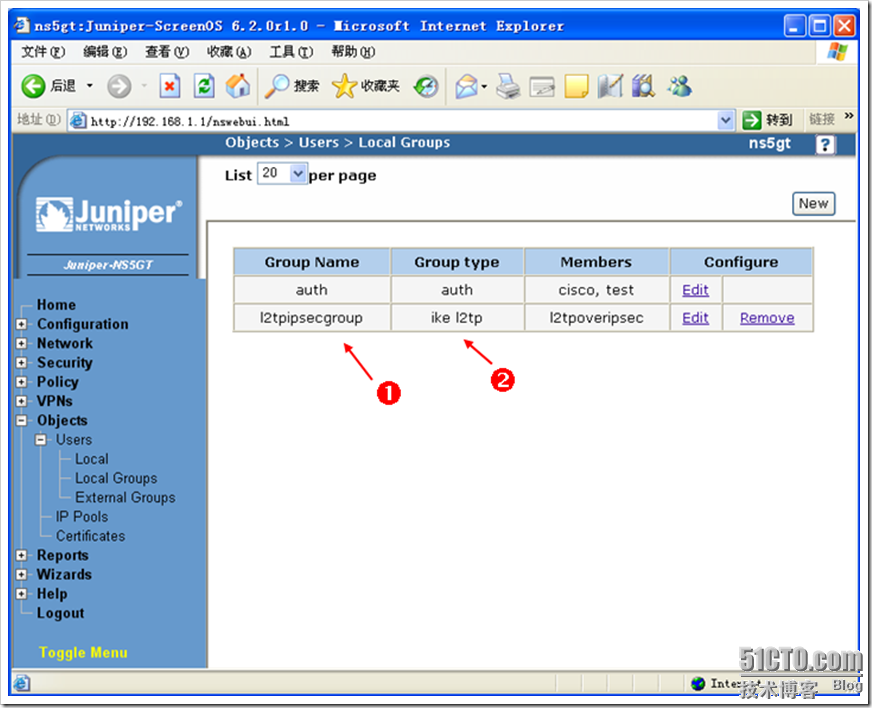

现在我们用户已经建立好了,我们还需要建立一个用户组,用来存放我们的这个用户。

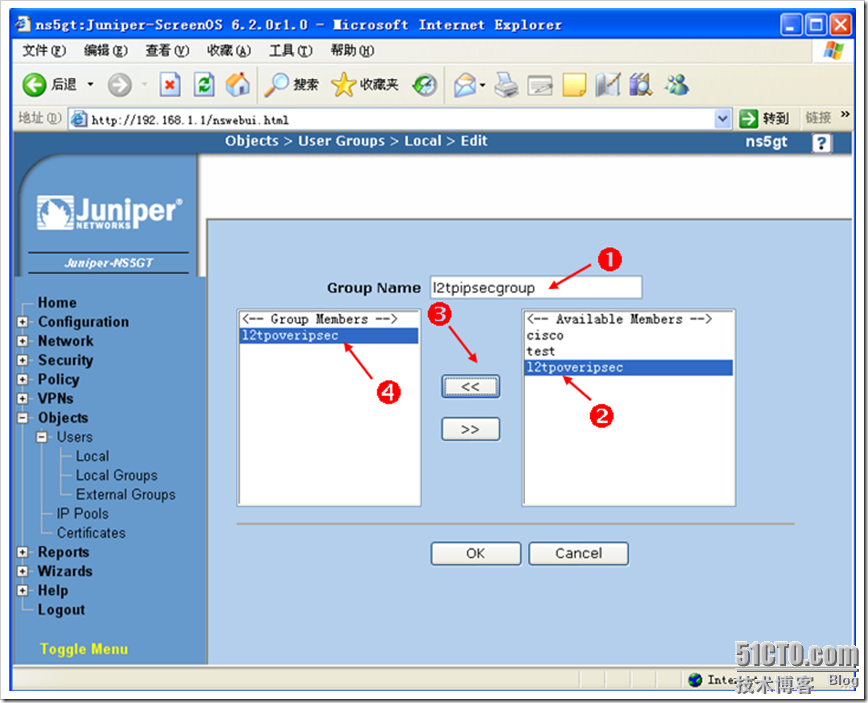

进入“Objects>>Users>>Local Groups”里面点击“New”来建立我们的用户组。

按照上图一步一步的配置,完成以后点击“OK”。

当完成以后,我们可以看到我们刚才建立的用户组。

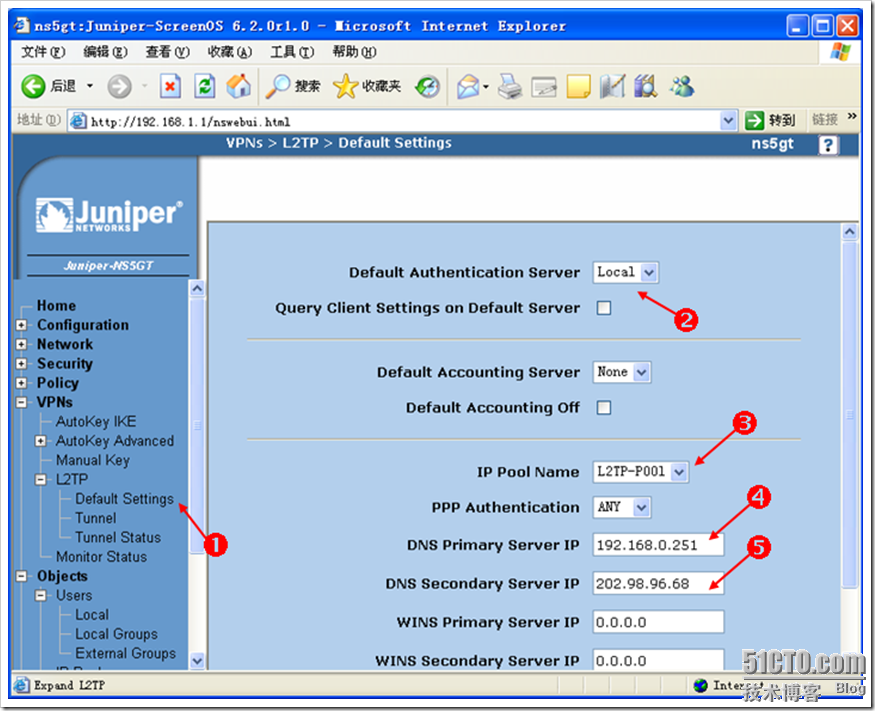

现在我们来修改一下我们的L2TP的缺省设置:

进入“×××s>>L2TP>>Default Settings”里面来修改。

注意:Default Authentication Server:这里我们一定要选择“Local”因为我们这里使用的用户数据库是本地的,没有使用AAA服务器上的。所以在这里要选择“Local”

“IP Pool Name”这里选择我们刚才建立的DHCP地址池,用来给我们L2TP用户分配IP地址。

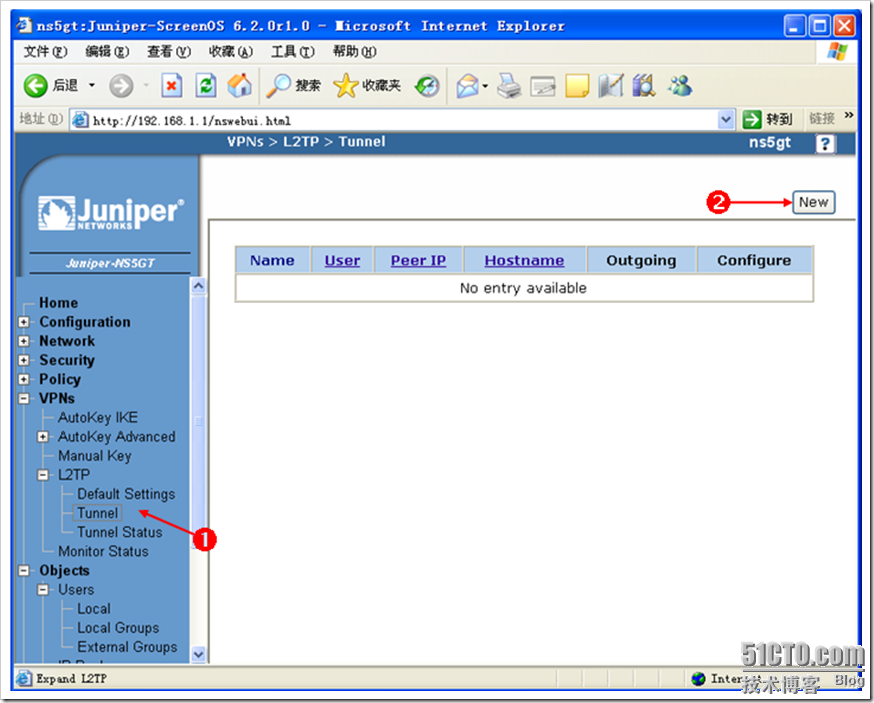

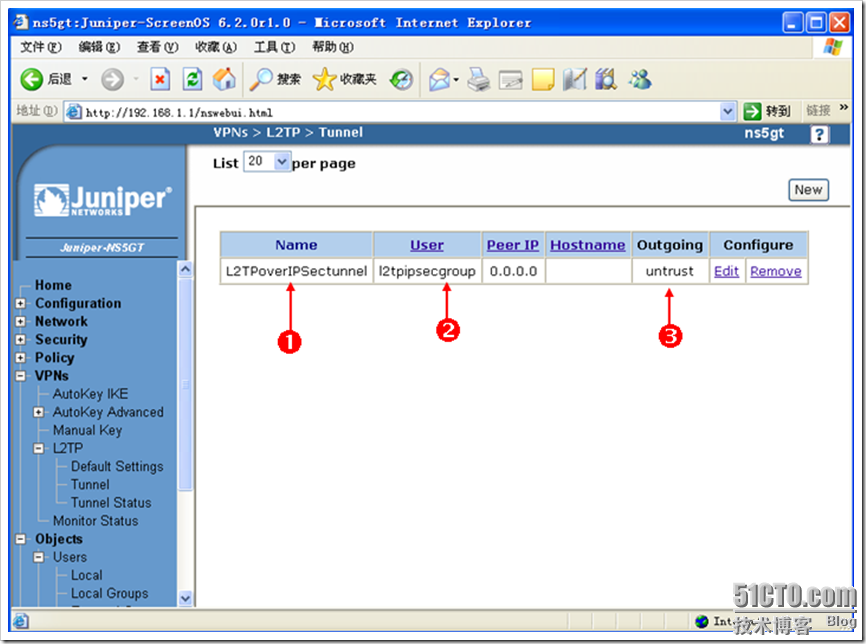

下面来定义“L2TP-Tunnel”:

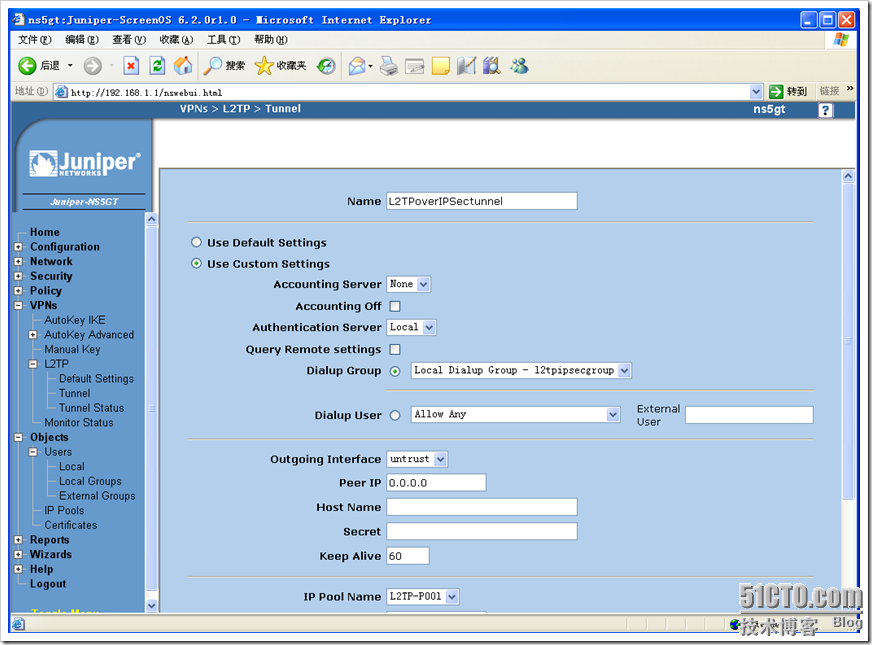

在这里首选给这个Tunnel取上一个名称(Name)。然后我们选择用户自定义设置(Use CuCustom Settings)。在用户自定义设置下面要注意的是:

“Authentication Server”后面要选择本地,因为我们现在用户库是在我们的Juniper防火墙上面。

“Dialup Group”拨号组,我们使用我们刚才建立的“l2tpipsecgroup”下的用户来进行拨号

“Outgoing Interface”出去的接口,因为我这台设置是比较低端的,只有trust和untrust,不能选择接口,所以我们里就选择untrust.

“IP Pool Name”这个就是,当我们用户拨号到这台防火墙上面,它通过“L2TP-POOL”里面拿地址来分配给我们的用户。

设置好了以后点击“OK”。

从上图我们可以看见,你的Tunnel的名称,用户,对等体的IP地址,主机名,出接口等等。

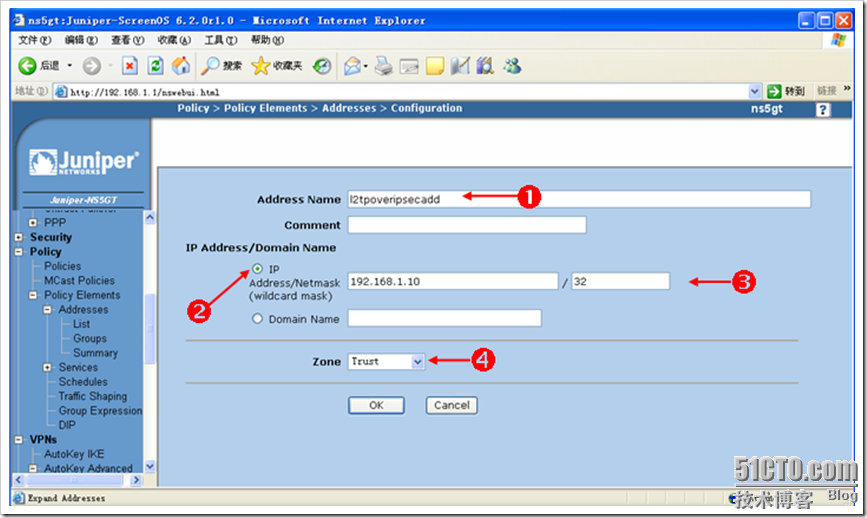

我们现在来定义一个地址本(WebUI):

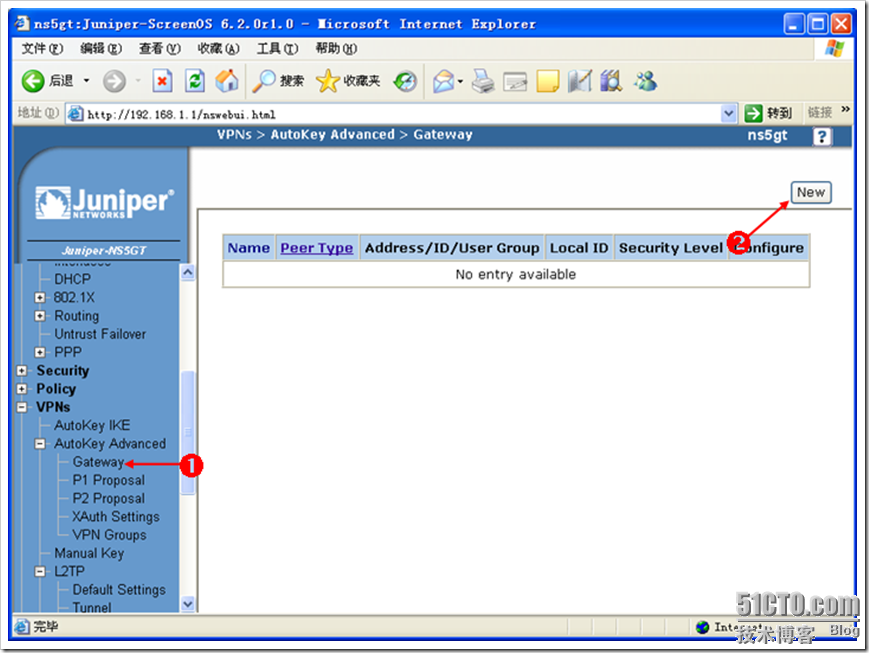

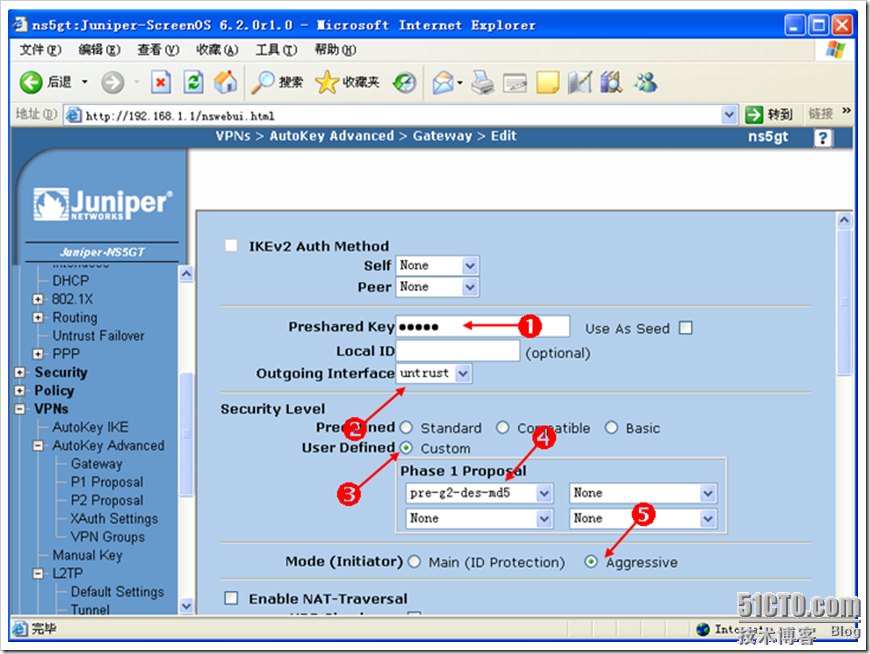

现在我们来添加一个“Gateway”“×××s>>AutoKey Advanced>>Gateway”点击后面的“New”来进行添加。

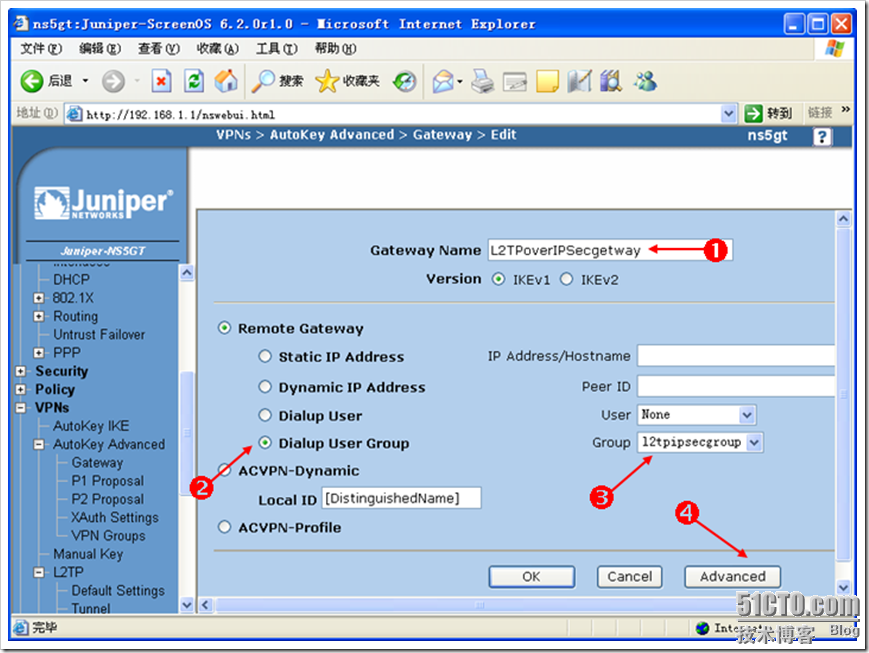

Gateay Name:名称

在“Remote Gateway”下面我们就要选择“Dialup User Group”因为我们需要使用这个组下面的用户来进行拨号。

在“Group”后面选择我们前面所建立的用户拨号组。

填定完了我们点击“Advanced”来进行下一步的设置。

在我们高级页面里面,“Preshared Key”我们的共享密钥。在安全级别(Security Level)下面选择“Custom(自定义)”,在第四步我们使用第一阶段认证的一些东西。如使用预共享,DH使用的是Group 2,使用des加密算法加密,hash使用的是md5。

在“Mode(Initiator)”后面我们“Aggressive(积极模式)”这些设置好了以后点击“OK”。

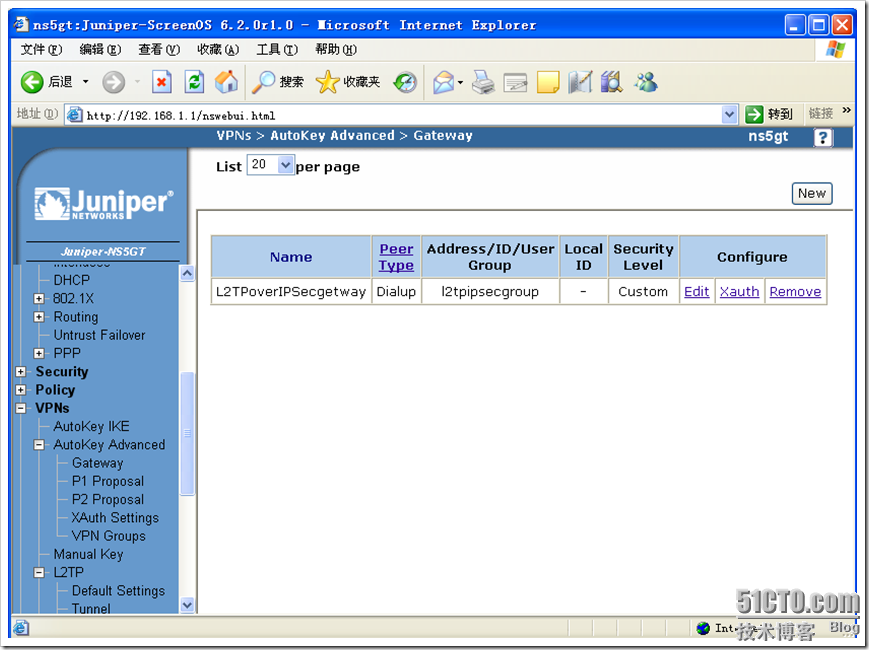

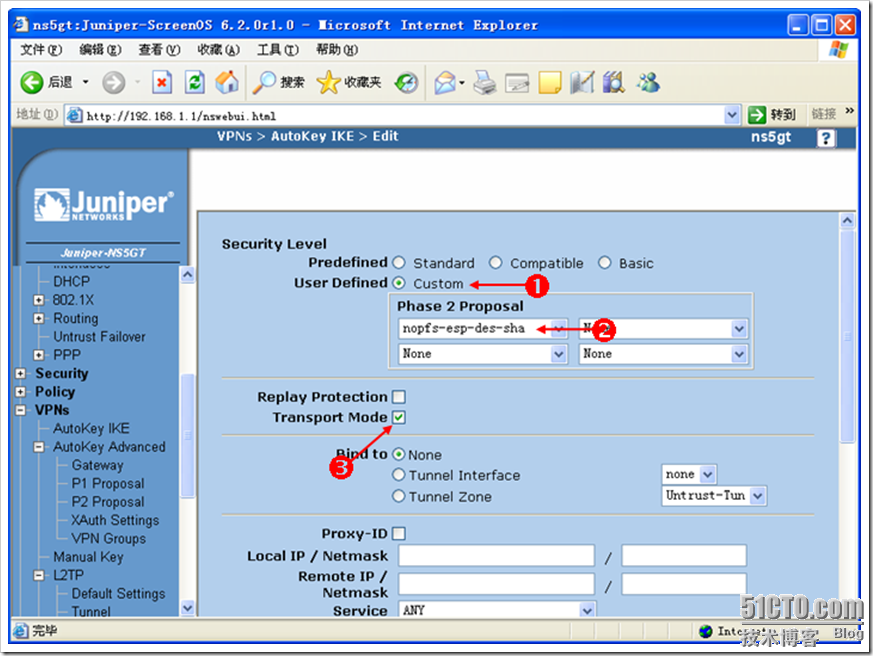

现在我们IKE的第一阶段已经建立完成了。我们现在来看看如何建立IKE的第二阶段呢?

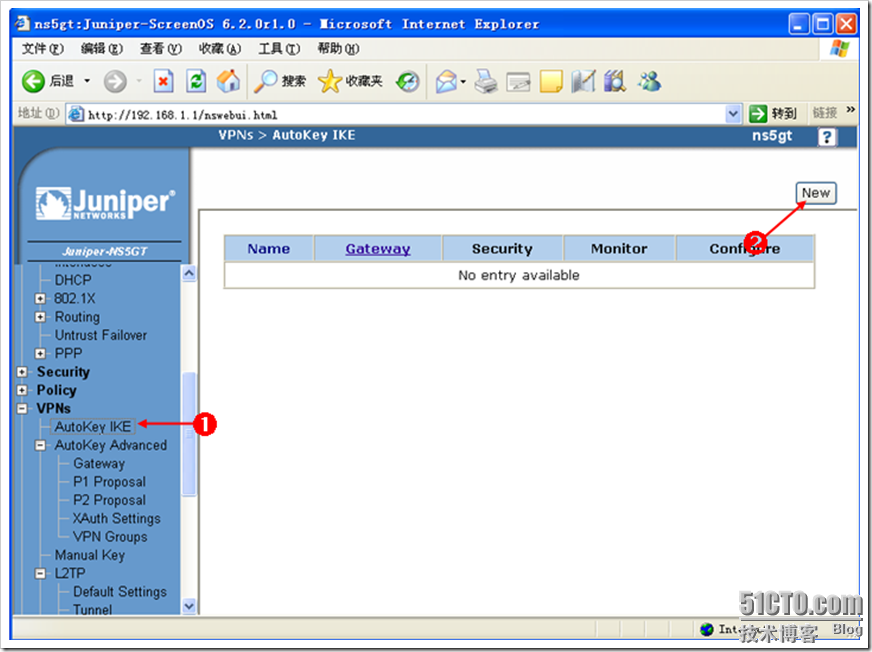

进入“×××s>>AutoKey IKE”里面点击后面的“New”来进行新建。

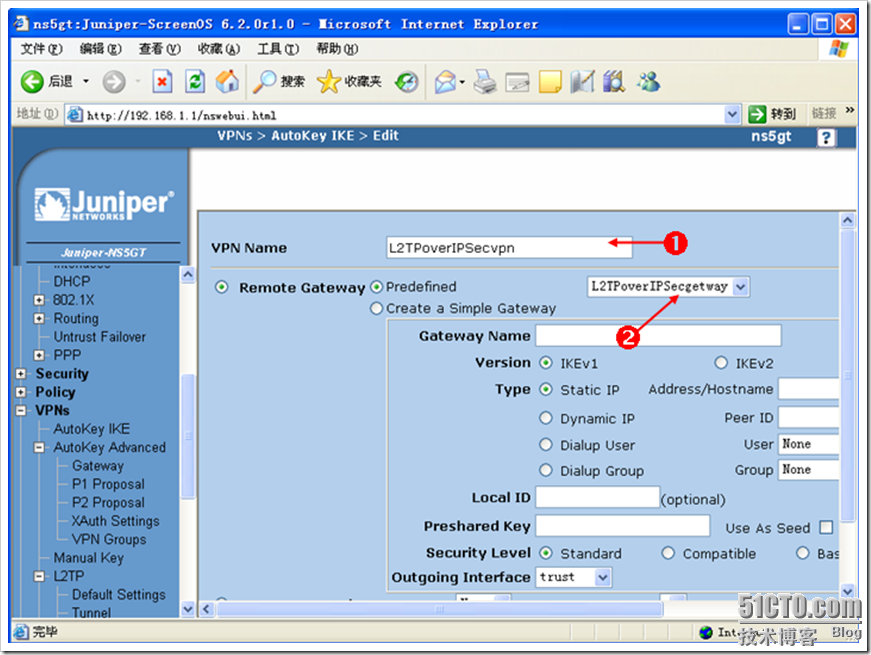

设置一个×××的名称,在“Remote Gateway”后面选择我们的“L2TPoverIPSecgetway”设置好了以后,点击“Advanced”来进行高级设置。

安全级别我们使用自定义,在下面,IKE的第二阶段,我们使用什么来进行加密,而这个加密是对数据的加密了。

还有就是我们要选择“Transport Mode”。设置完成以后,点击“OK”

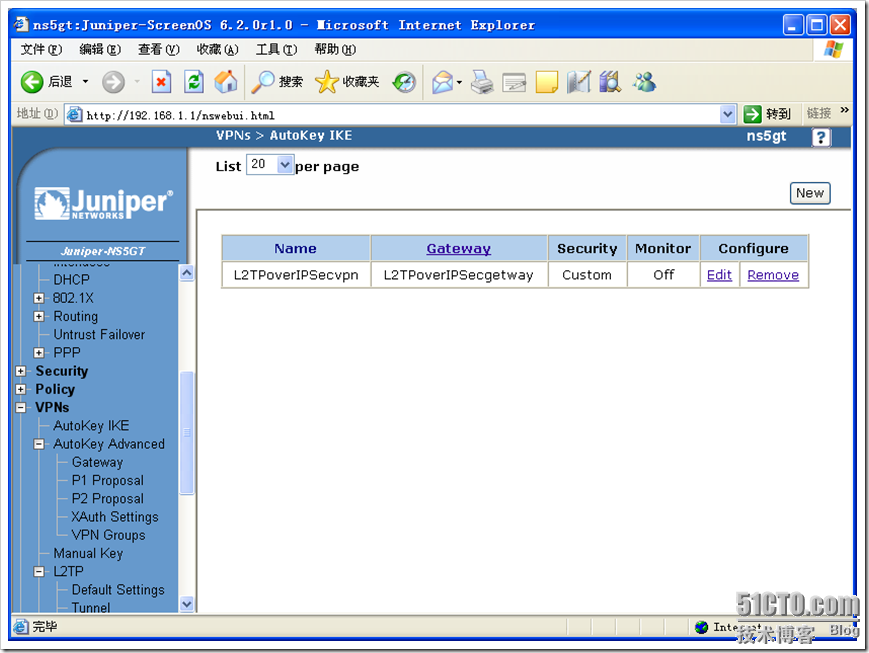

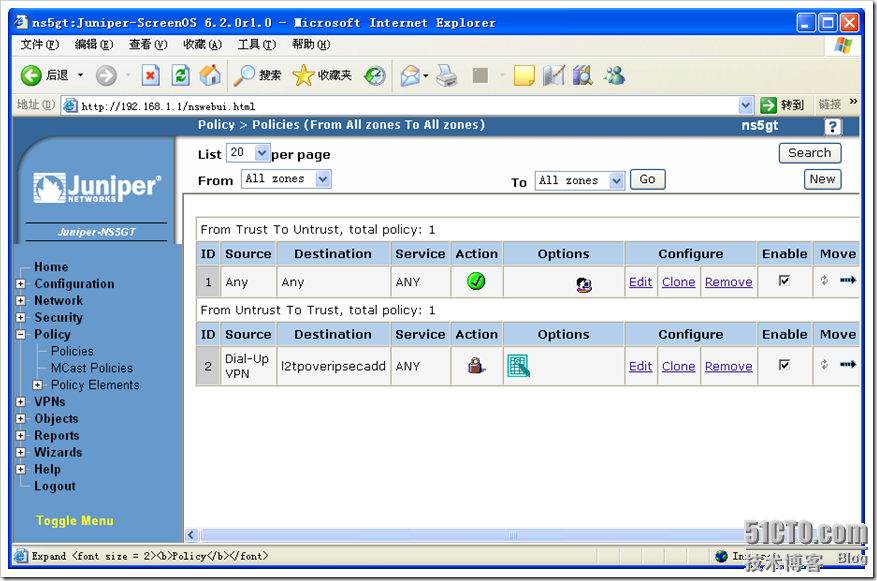

现在我们×××这边基本上是配置完成了,我们还要看看我们策略如何来做呢?

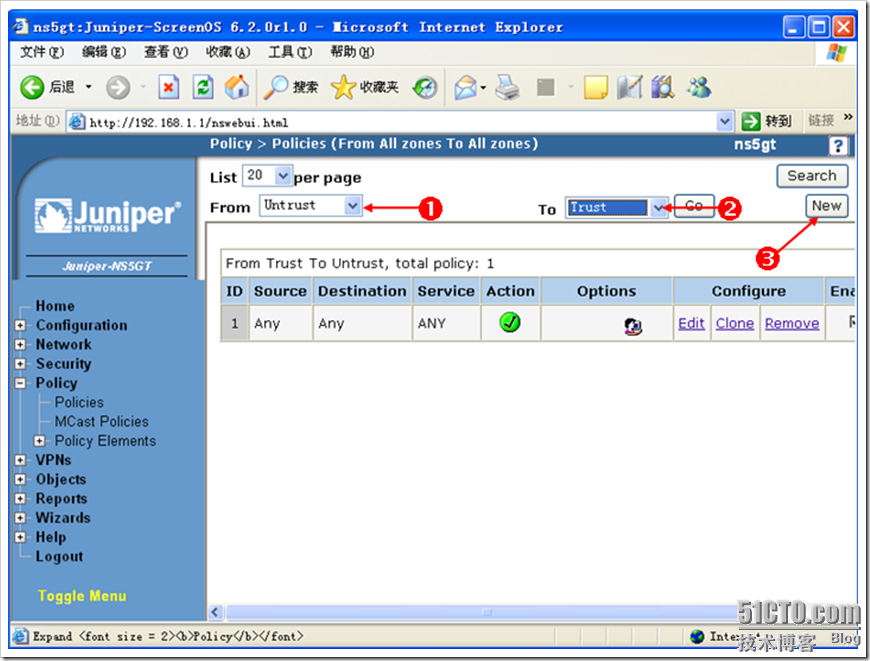

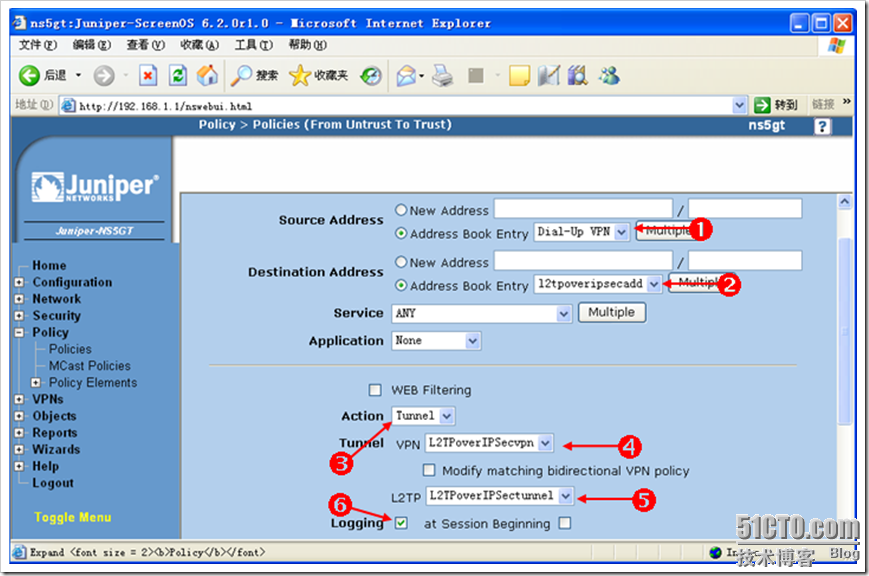

我们这个策略是从“Untrust”到“trust”的。选择好以后,点击后面的“New”来进行新建。

Source Address:我们选择“Dial-UP ×××”因为我们是通过×××拨号进来

Destination Address:我们选择“l2tpoveripsecadd”拨号到那个地方?

Action:使用那种方式来进行传输:这是一定要选择Tunnel

×××:后面选择我们前面建立好的L2TPoverIPSec***

L2TP:后面选择我们前面建立好的L2TPoverIPSectunnel

最后将我们的Logging选中,这个是日志记录。设置好了以后点击“OK”。

我们可以看到,第2条不是我们所建立的策略。

好了,到此为止我们防火墙上面就已经配置完成了。

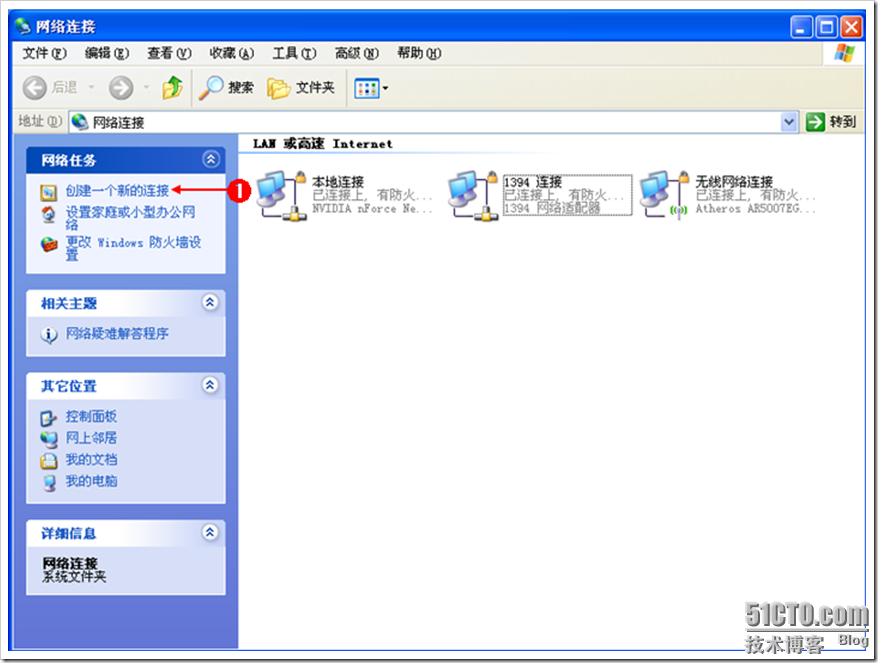

我们现在来看看我们的PC上又应该如何来进行设置呢?

我们现在来建立一个×××拨号器。

点击“创建一个新的连接”。

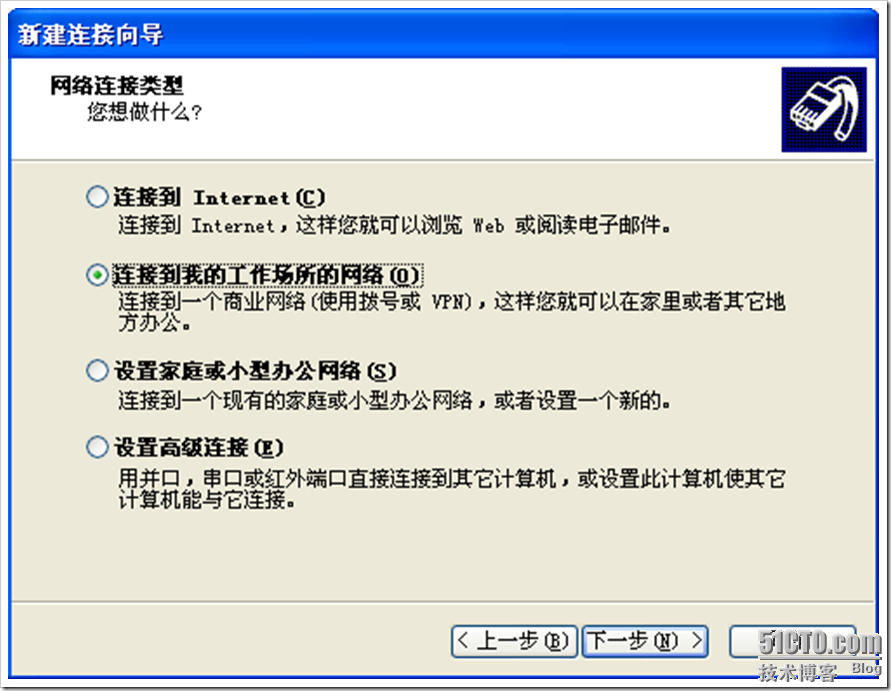

我们这里要通过×××拨号,我们就得选择“连接到我的工作场所的网络”。

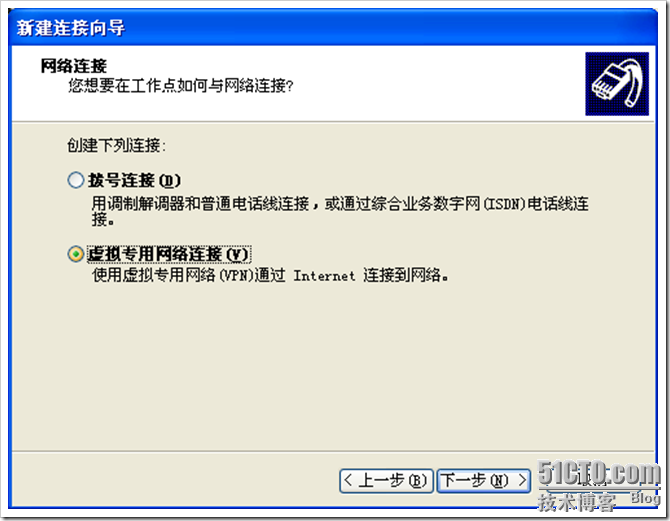

在这里,第一个“拨号连接”它是指的是ISDN拨号,现在还有几个在用ISDN哦,而下面那一个就是我们的“虚拟专用网络连接”,它就是提供我们×××拨号使用的。

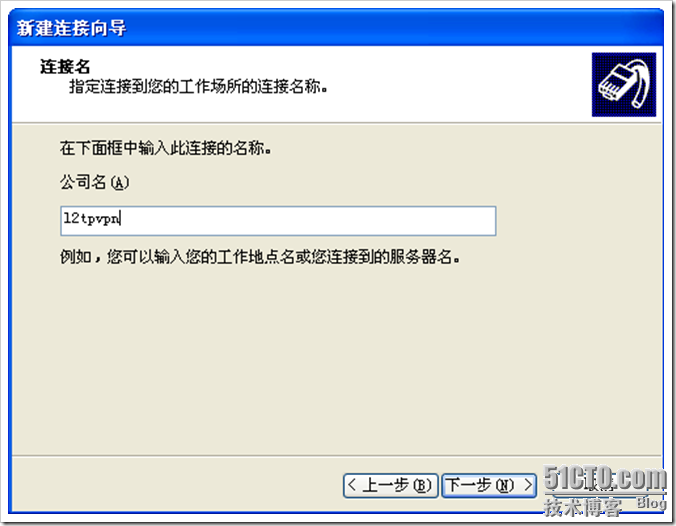

给我们这个拨号器取上一个名称。

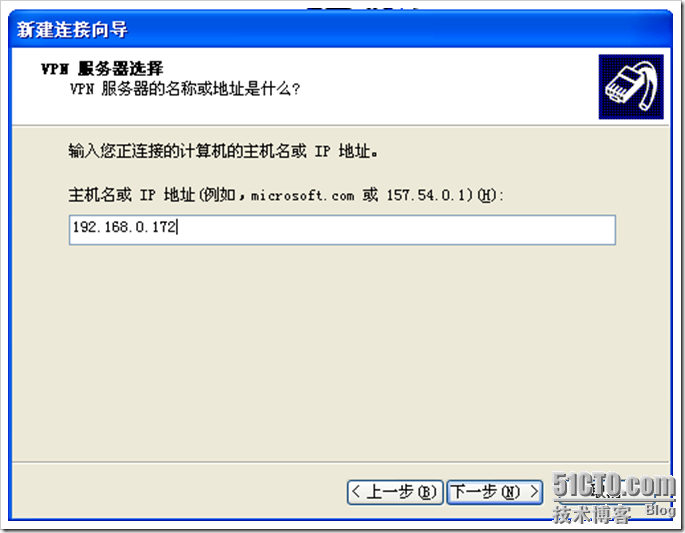

服务器的IP地址。我这里做实验使用的是一个私网的IP地址,如果在实验工程中,应该使用的是公网IP地址。

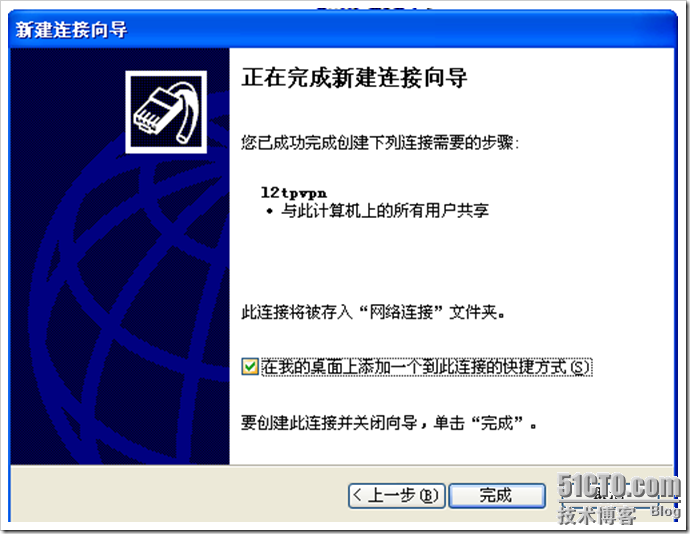

这里就建立完成了,将“在我的桌面上添加一个到此连接的快捷方式”选中,就会在桌面上也有一个快捷图标。

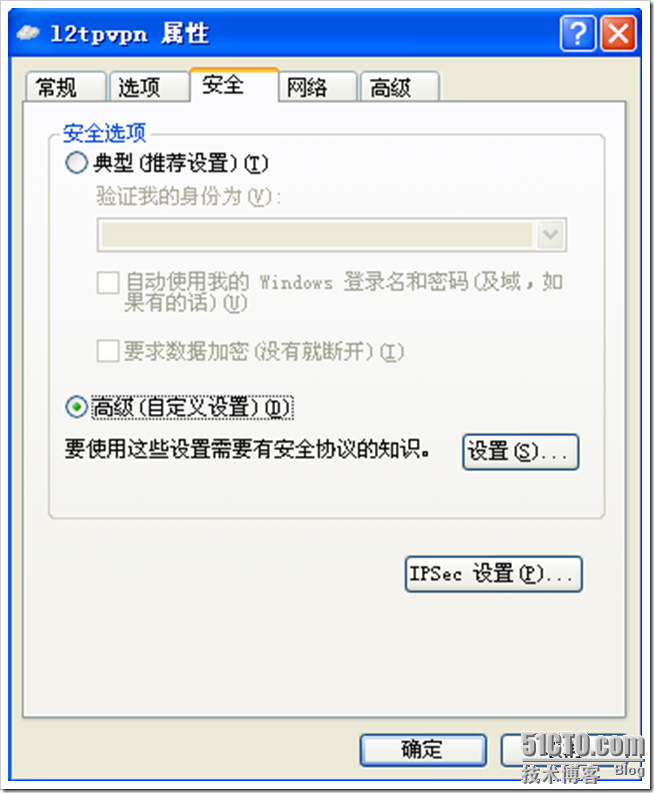

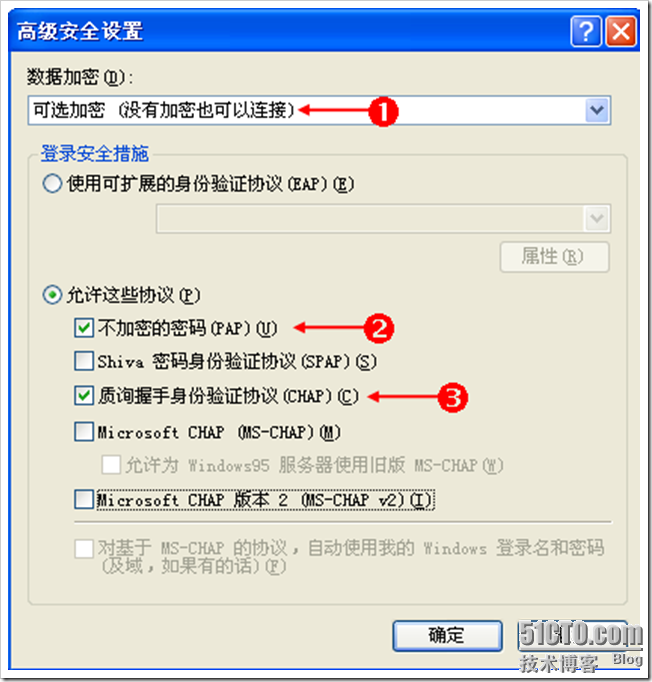

我们的拨号的属性里面,选择“高级(自定义设置)”然后选择“设置”。

这里照着我上面的钩选一下。当我们点击“确定”以后就会出现下面的提示框:

我们这里点击“是”。

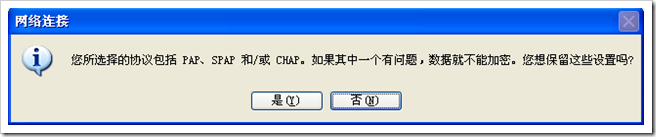

在这里我们将“×××”的类型改为“L2TP IPSec ×××”然后点击“确定”。

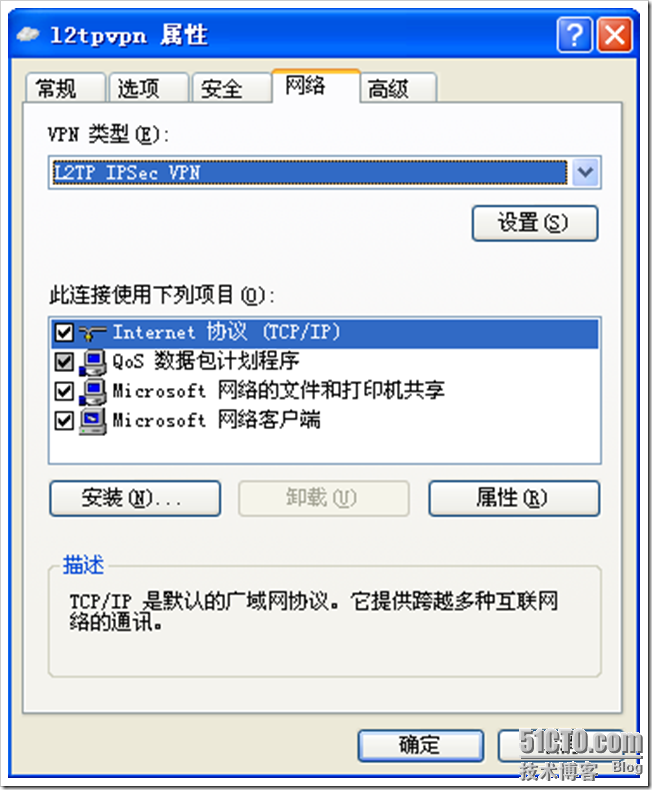

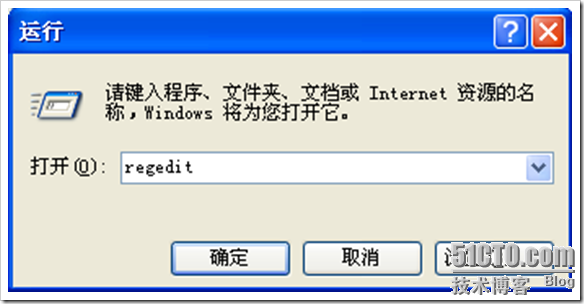

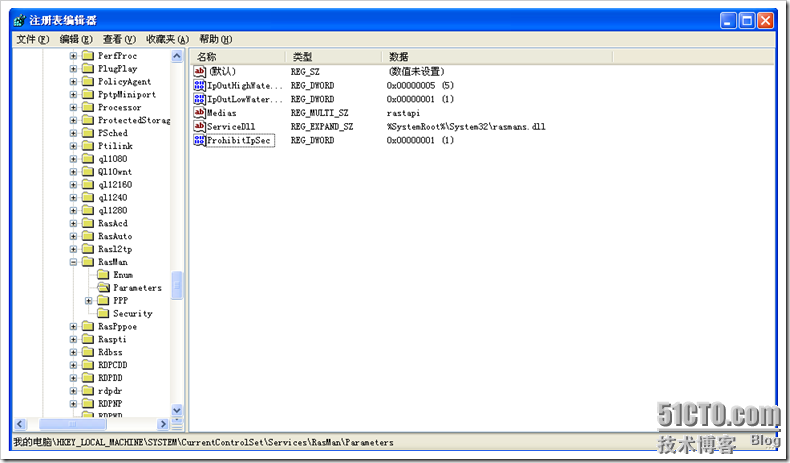

要注意的是在我们的Windows xp下面我们还必须修改一下注册表,打开“运行”输入“regedit”打开我们的注册表,找到下面的这个路径。

“HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Service\RasMan\Parameters”,在右边新填一个“DOWN值”。

注意,添加了之后,我们的计算机要重新启动一下。

当我们在windows xp上配置完以后我们还需要安装一个软件,那就是“NetScreen-Remote ××× Client 9”因为我们需要进行IKE的第一阶段与IKE的第二阶段连接。

我们现在来看看这个软件怎么使用!

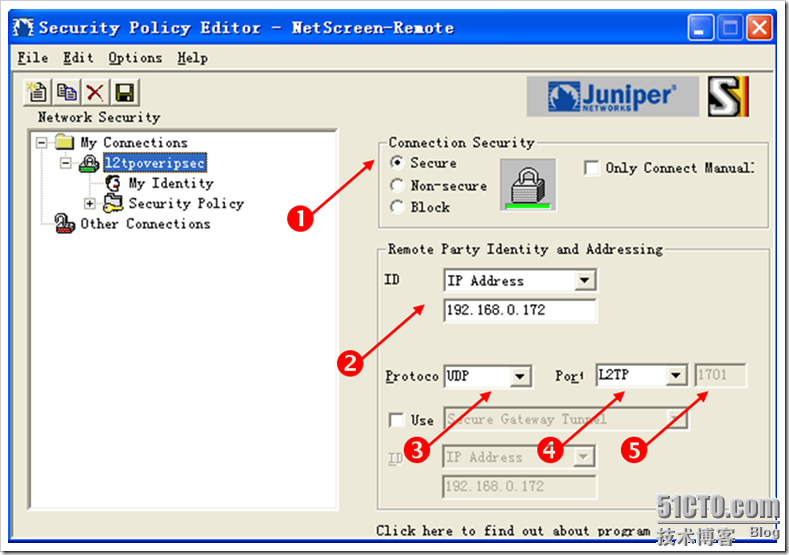

打开我们的这个软件,右击“My Connections”选择“Add”来清加一个连接。选择我们的这个连接,我们按照下图来进行设置。

第一处选择连接的安全性。第二处是远端的IP地址。第三处我们使用的是UDP的协议,端口是L2TP,后面有对应的L2TP的端口号1701。

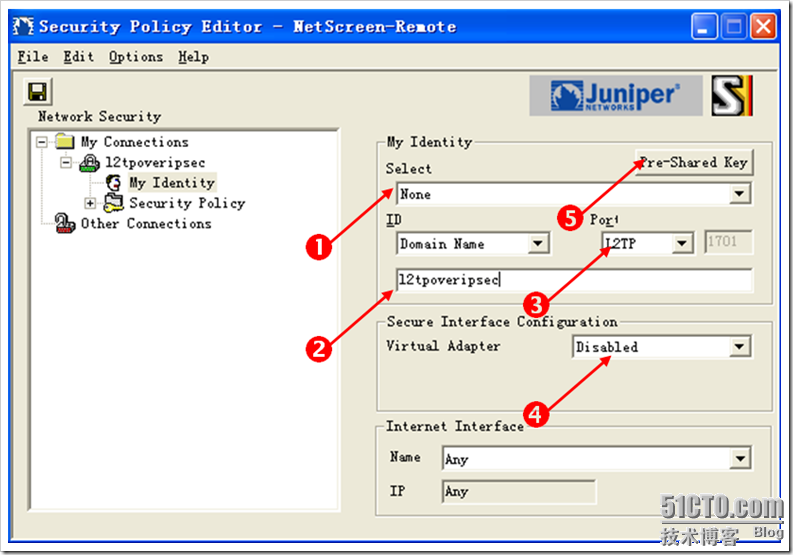

在“My Identity”下面的“Domain Name”下面输入我们前面在建立用户时所填定的“Identity”的值。要注意我们的端口号。

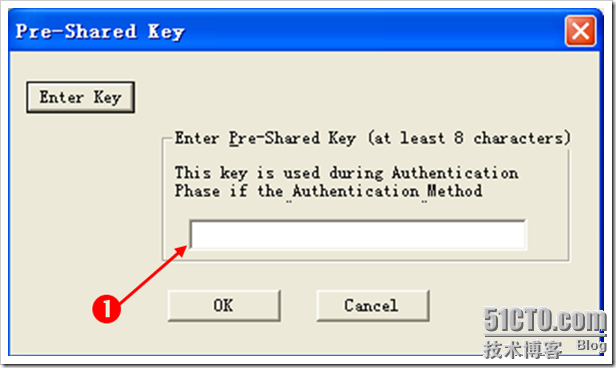

这些设置完成以后,点击“Pre-Shared Key”来设置我们的预共享密钥。

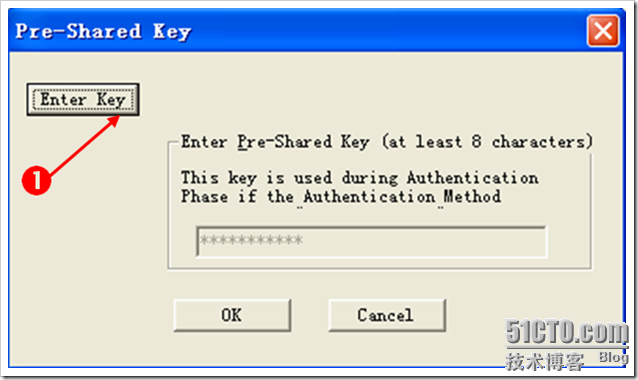

点击“Enter Key”来进行设置。

在上面输入我们防火墙上面设置的预共享密钥。要注意最短8位数字哦!

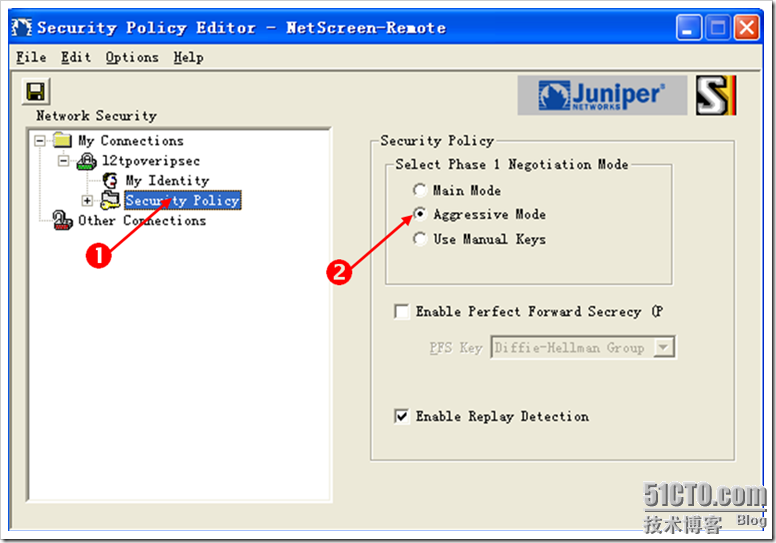

选择我们的安全策略,在我们第一阶段的策略使用的是积极模式(Aggressive Mode)这里要注意哦

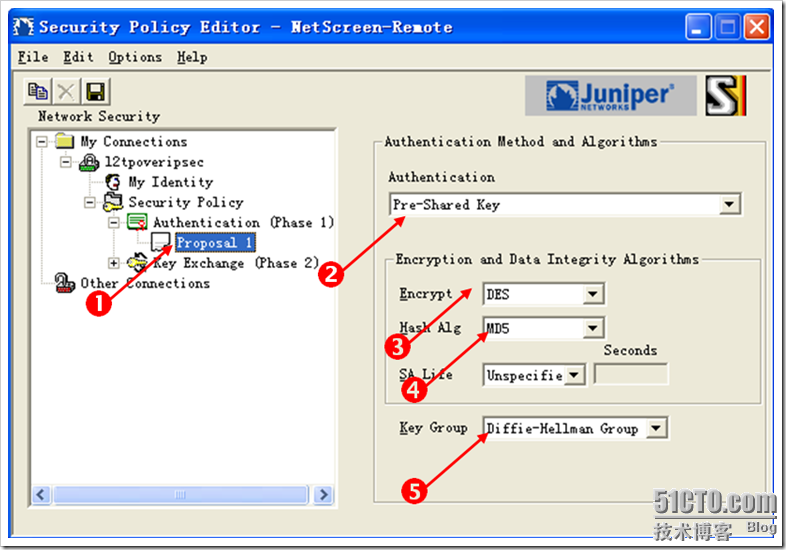

我们进入第一阶段详细设置。这个需要与我们前面设置第一阶段对应起来进行设置。我们使用预共享密钥,封装使用的是DES,hash使用的是MD5,DH加密算法使用的是Group 2

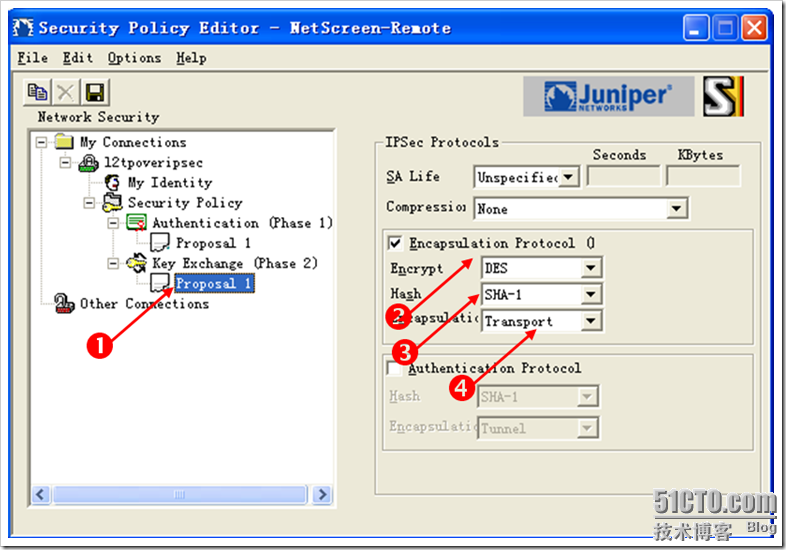

在这里我们进入第二阶段的设置,我们的数据封装的是DES,hash使用的是SHA-1。

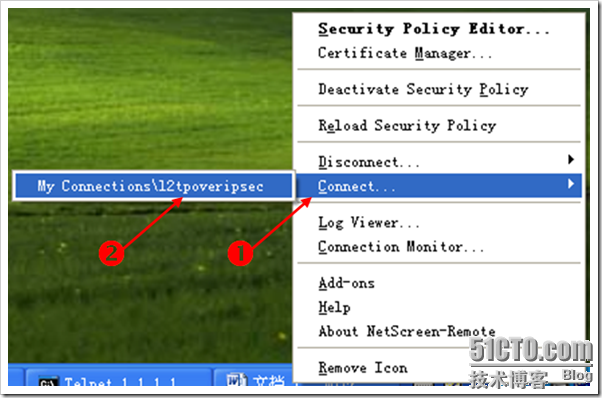

我们右击我们的Juniper的这个×××客户端,选择“Connect>>My Connectins\l2tpoveripsec”来进行连接。

当我们配置成功了以后,我们应该能够正常连接到我们的服务器?也就是能够与我们服务器通过IKE第一阶段与IKE第二阶段。

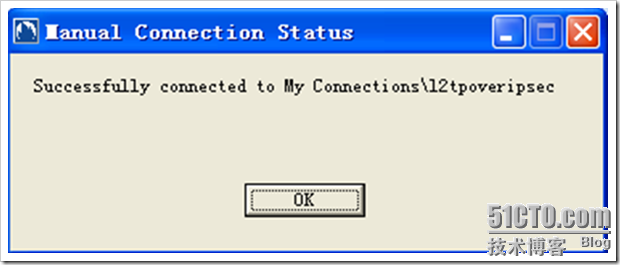

从上图我们可以看见,已经连接成功了。

当我们连接成功以后,我们还可以看一下它的一些日志:

| 10-15: 17:40:34.093 |

从这个日志我们可以看见第一阶段与第二阶段的建立。

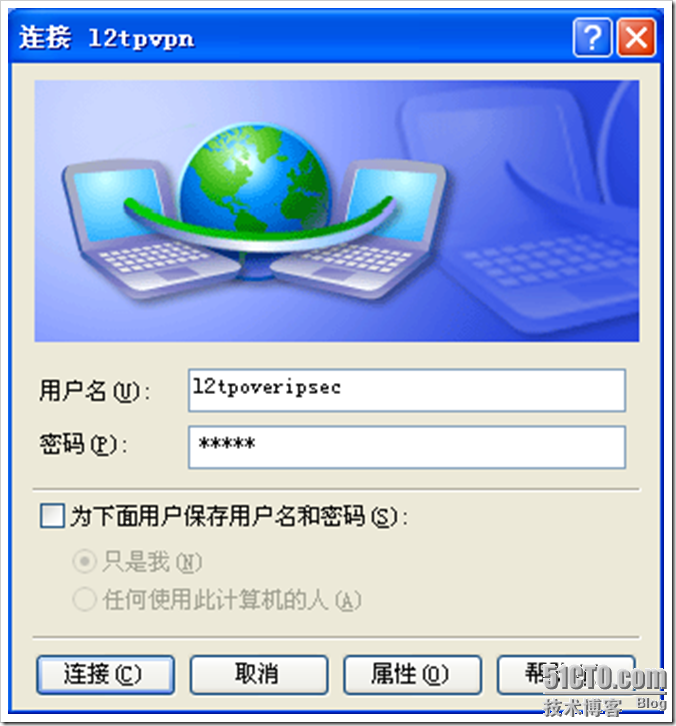

当我们连接成功以后,我们就可以通过l2tp ×××来进行拨号了。

现在我们来看看使用我们的***拨号器来进行拨号。双击桌面上的“ ” 来进行拨号。

” 来进行拨号。

点击“连接”。

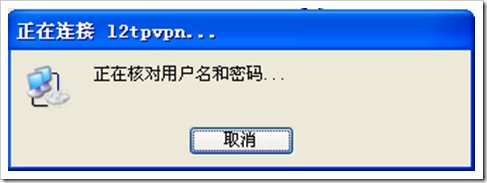

从这里我们可以看见已经连接到我们的服务器上面去了,现在正在进行核对我们的用户名和密码。

当我们拨号成功以后在我们的通知区域会有一个小提示:

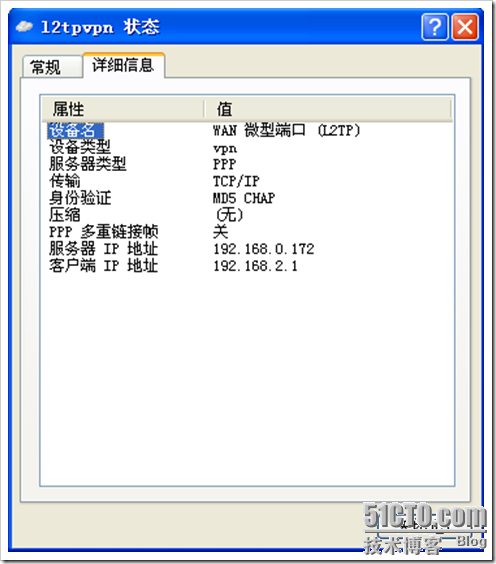

现在我们点击它来看看:

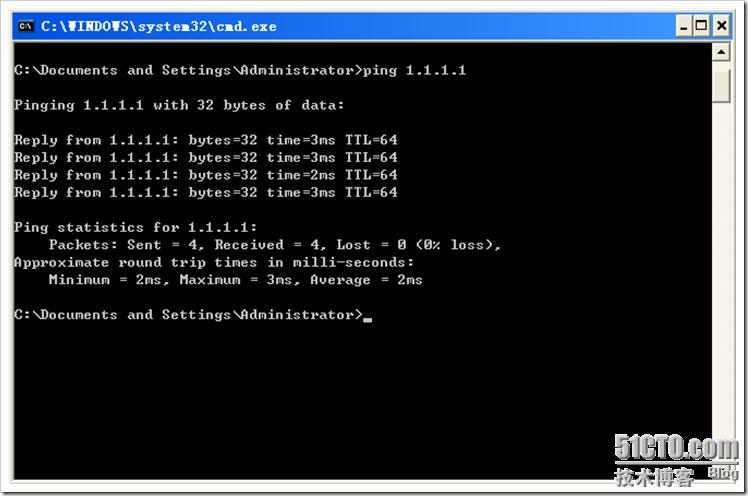

看看上面就是已经连接成功。下面我们来进行测试一下。

1.1.1.1/32是在Juniper防火墙上面建立的一个Loopback.1接口。

好了,我们这个配置就到这里就完了。

感觉比我们的l2tp ***就只多了一些步骤,哎!l2tp ***与ipsec 结合起来还真的嘛烦。我昨天做了一天都没有通,不知道那里有问题,今天做一遍就通过。真奇怪呢?大家有设置的一些朋友,也可以来体验一下看看!

转载于:https://blog.51cto.com/ltyluck/212914

320

320

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?