这篇文章是seci-log 开源日志分析软件发布了http://www.oschina.net/news/61996/seci-log的升级内容。

上周的版本发布到了osc上后得到很多用户的下载,这给了我们很高的动力,我们在上次五种告警(非上班时间访问,非上班地点访问,密码猜测,账号猜测,账号猜测成功)的基础上有增加了敏感文件操作告警和高危命令操作告警的内容。如需了解之前的告警,请查看上篇文章。

敏感文件操作

敏感文件操作一般是比较危险的操作,如果攻击者经攻击成功,进入了系统,在这种情况下一般要做的事情是清理现场,删除日志增加一些配置等行为,所以针对敏感文件的操作就非常重要了。这种告警的主要特点是,当设备的敏感文件被访问或者修改,则认为是敏感文件操作。由于要记录用户的敏感文件操作行为,首先要获得用户的操作行为,在linux系统中默认是没有这种操作行为的,需要进行配置,下面先介绍一下审计配置。

1、修改linux文件中的/etc/profile文件。增加一行:export PROMPT_COMMAND='{ msg=$(history 1 | { read x y; echo $y; });logger " seciland user=$(whoami)" client=$SSH_CLIENT path=`pwd` command: "$msg"; }',增加完成后需要此文件进行生效执行 . /etc/profile。

2、在/etc/rsyslog.conf中配置syslog发送设置: *.info;mail.none;authpriv.none;cron.none @IP地址。

3、重启syslog服务,service rsyslog restart。

经过上面三步后就可以得到用户的操作行为的审计记录了。

验证过程:首先进行敏感文件的定义,详见下图:

在此配置中,设置了passwd文件和rsyslog.conf文件为敏感文件,后续如果需要添加其他敏感文件只需要在此添加就可以。

在linux控制台中,对着两个文件进行编辑,vi /etc/rsyslog.conf;vi /etc/passwd。

在web管理界面中查看日志。

从中可以看到两条命令均已经被审计到,然后查看告警。

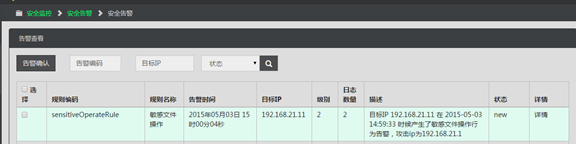

从中可以看到,已经生产了敏感文件操作告警,在看此告警的详情,界面如下:

高危命令操作

高危命令操作一般是比较危险的操作,如果攻击者经攻击成功,进入了系统,在这种情况下一般要做的事情是清理现场,删除日志增加一些配置等行为,所以针对敏感文件的操作就非常重要了。这种告警的主要特点是,当设备的敏感文件被访问或者修改,则认为是敏感文件操作。由于要记录用户的敏感文件操作行为,首先要获得用户的操作行为,在linux系统中默认是没有这种操作行为的,需要进行配置,配置的方法同敏感文件操作,只需要配置一次即可生效。

验证过程:首先进行敏感文件的定义,详见下图:

在此配置中,设置了passwd操作和rm -rf为高危操作,后续如果需要添加其他高危操作只需要在此添加就可以。

在linux控制台中,执行passwd 命令,在home下新建一目录aa,然后再目录建一文件test,在目录home中执行rm -rf aa。

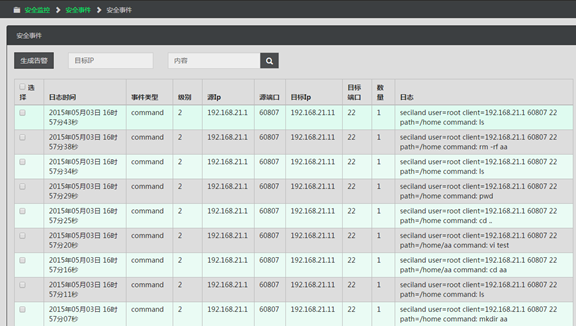

在web管理界面中查看日志。

在日志中详细看到用户的操作过程,然后查看告警:

从中可以看到,已经生产了高危命令操作告警,在看此告警的详情,界面如下:

下载地址:http://pan.baidu.com/s/1qWt7Hxi

836

836

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?