1.1 ××× 简介

伴随企业和公司的不断扩张,员工出差日趋频繁,驻外机构及客户群分布日益分散,合作伙伴日益增多,越来越多的现代企业迫切需要利用公共Internet 资源来进行促销、销售、售后服务、培训、合作及其它咨询活动,这为××× 的应用奠定了广阔市场。

×××(Virtual Private Network,虚拟私有网)是近年来随着Internet 的广泛应用而迅速发展起来的一种新技术,实现在公用网络上构建私人专用网络。“虚拟”主要指这种网络是一种逻辑上的网络。

1.2 ×××的特点

(1 ) ××× 有别于传统网络,它并不实际存在,而是利用现有公共网络,通过资源配置而成的虚拟网络,是一种逻辑上的网络。

(2) ××× 只为特定的企业或用户群体所专用。从××× 用户角度看来,使用×××

与传统专网没有区别。××× 作为私有专网,一方面与底层承载网络之间保持资源独立性,即在一般情况下,××× 资源不会被承载网络中的其它××× 或非该××× 用户的网络成员所使用;另一方面,××× 提供足够安全性,确保×××内部信息不受外部的侵扰。

(3) ××× 不是一种简单的高层业务。该业务建立专网用户之间的网络互联,包括建立××× 内部的网络拓扑、路由计算、成员的加入与退出等,因此××× 技术就比各种普通的点对点的应用机制要复杂得多。

1.3. ××× 的优势

(1) 在远端用户、驻外机构、合作伙伴、供应商与公司总部之间建立可靠的安全连接,保证数据传输的安全性。这一优势对于实现电子商务或金融网络与通讯网

络的融合将有特别重要的意义。

(2) 利用公共网络进行信息通讯,一方面使企业以明显更低的成本连接远地办事机构、出差人员和业务伙伴,另一方面极大的提高了网络的资源利用率,有助于增加ISP(Internet Service Provider,Internet 服务提供商)的收益。

(3) 只需要通过软件配置就可以增加、删除 ××× 用户,无需改动硬件设施。这使

得××× 的应用具有很大灵活性。

(4) 支持驻外 ××× 用户在任何时间、任何地点的移动接入,这将满足不断增长的

移动业务需求。

(5) 构建具有服务质量保证的 ×××(如MPLS ×××),可为××× 用户提供不同等

级的服务质量保证,通过收取不同的业务使用费用可获得超额利润。

1.4***的分类

ip ***是指利用ip设施(包括internet或专用的ip骨干网)实现WAN 设备专线业务(如远程拨号、DDN 等)的仿真。IP ××× 可有以下几种分类方法:

1. 按运营模式划分

(1) CPE-based ×××

(2) Network-based ×××(NBIP-×××)

2. 按隧道所属的层次划分

(1) 第二层隧道协议

PPTP(Point-to-Point Tunneling Protocol):点到点隧道协议

L2F(Layer 2 Forwarding)协议:二层转发协议

L2TP(Layer 2 Tunneling Protocol):二层隧道协议

(2) 第三层隧道协议

GRE(Generic Routing Encapsulation)协议:这是通用路由封装协议

IPSec(IP Security)协议:IPSec 协议不是一个单独的协议,它给出了IP 网

络上数据安全的一整套体系结构。包括AH(Authentication Header)、ESP

(Encapsulating Security Payload)、IKE(Internet Key Exchange)等协议。

GRE 和IPSec 主要用于实现专线××× 业务

3. 按业务用途划分

(1) Intranet ×××(企业内部虚拟专网)

(2) Access ×××(远程访问虚拟专网)

(3) Extranet ×××(扩展的企业内部虚拟专网)

4. 按组网模型划分

(1) 虚拟租用线(VLL)

(2) 虚拟专用拨号网络(VPDN)

(3) 虚拟专用LAN 网段(VPLS)业务

(4) 虚拟专用路由网(VPRN)业务

案例一

(1).实验名称

配置***虚拟链路

(2).实验目的

利用IPSEC实现×××虚拟链路

(3)背景描述

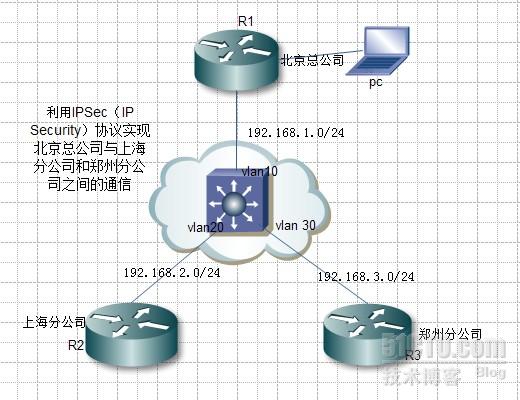

某集团公司总部在北京,有两个分公司分别在上海和郑州。总公司和分公司之间需要建立通信关系,利用虚拟链路实现总公司和分公司之间的通信。

(4)预备知识

路由器的基本配置,交换机的基本配置,IPSEC的配置

IPSEC的原理介绍

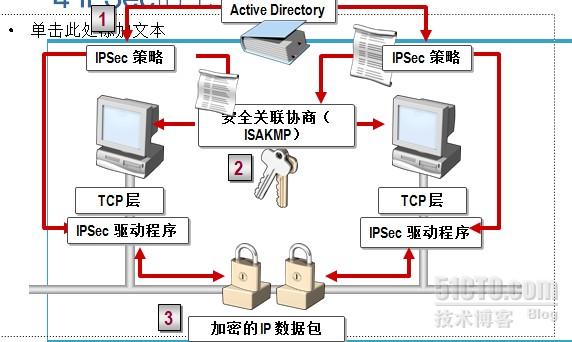

IPSec 基于端对端的安全模式,在源 IP 和目标 IP 地址之间建立信任和安全性。考虑认为 IP 地址本身没有必要具有标识,但 IP 地址后面的系统必须有一个通过身份验证程序验证过的标识。只有发送和接收的计算机需要知道通讯是安全的。每台计算机都假定进行通讯的媒体不安全,因此在各自的终端上实施安全设置。除非两台计算机之间正在进行防火墙类型的数据包筛选或网络地址转换,否则仅从源向目标路由数据的计算机不要求支持 IPSec。该模式允许为下列企业方案成功部署 IPSec

IPSEC工作原理图

用到的主要设备(都是华为为设备)

一台pc----主要用于网络连通性测试

三台路由器------工作于各个分公司

一台交换机------用以模仿internet网络

实验拓补图

实验用的主要命令(这里只写出配置IPSEC的命令)

第一步 流量控制

[Router] acl 3001

[Router-acl-3001] rule permit ip source 192.168.1.0 0.0.0.255 destination 192.168.2.0 0.0.0.255

[Router-acl-3001] rule deny ip source any destination any

第二步 配置安全提议

[Router] ipsec proposal tran2(tran2为安全提议的名称)

[Router-ipsec-proposal-tran2] encapsulation-mode tunnel

[Router-ipsec-proposal-tran2] transform esp-new(选择安全协议)

[Router-ipsec-proposal-tran1] esp-new encryption-algorithm des(配置加密算法)

[Router-ipsec-proposal-tran1] esp-new authentication-algorithm sha1-hmac-96(配置校验方法)

第三步 配置安全策略

[Router] ipsec policy policy1(策略表名称)10 isakmp

[Router-ipsec-policy-policy1-10] security acl 3000

[Router-ipsec-policy-policy1-10] proposal tran2

[Router-ipsec-policy-policy1-10] tunnel remote 192.168.1.1(ip地址为总公司的合法ip地址)

第四步

[Router] ike pre-shared-key abcdefg(密码) remote 192.168.1.1

[Router] int eth0(接口)

[Router-Serial0/1] ipsec policy policy1

第五步

下面开始测试

总公司R1的配置结果

[r1]dis cu

Now create configuration...

Current configuration

!

version 1.74

local-user user1 service-type administrator password simple 123

sysname r1

firewall enable

aaa-enable

aaa accounting-scheme optional

!

ike pre-shared-key abcdefgh remote 192.168.3.1

ike pre-shared-key abcdefg remote 192.168.2.1

!

acl 3000 match-order auto

rule normal permit ip source 192.168.1.0 0.0.0.255 destination 192.168.2.0 0.0.0.255

!

acl 3001 match-order auto

rule normal permit ip source 192.168.1.0 0.0.0.255 destination 192.168.3.0 0.0.0.255

!

ipsec proposal tran1

!

ipsec policy policy1 10 isakmp

security acl 3000

proposal tran1

tunnel remote 192.168.2.1

!

ipsec policy policy1 20 isakmp

security acl 3001

proposal tran1

tunnel remote 192.168.3.1

!

interface Aux0

async mode flow

link-protocol ppp

!

interface Ethernet0

ip address 192.168.101.5 255.255.255.0

!

interface Ethernet1

ip address 192.168.1.1 255.255.255.0

ipsec policy policy1

!

interface Serial0

link-protocol ppp

quit

ip route-static 0.0.0.0 0.0.0.0 192.168.1.2 preference 60

!

return

总公司ping两个分公司的结果

r1]ping 192.168.2.1

PING 192.168.2.1: 56 data bytes, press CTRL_C to break

Reply from 192.168.2.1: bytes=56 Sequence=0 ttl=255 time = 3 ms

Reply from 192.168.2.1: bytes=56 Sequence=1 ttl=255 time = 3 ms

Reply from 192.168.2.1: bytes=56 Sequence=2 ttl=255 time = 3 ms

Reply from 192.168.2.1: bytes=56 Sequence=3 ttl=255 time = 3 ms

Reply from 192.168.2.1: bytes=56 Sequence=4 ttl=255 time = 3 ms

--- 192.168.2.1 ping statistics ---

5 packets transmitted

5 packets received

0.00% packet loss

round-trip min/avg/max = 3/3/3 ms

[r1]ping 192.168.3.1

PING 192.168.3.1: 56 data bytes, press CTRL_C to break

Reply from 192.168.3.1: bytes=56 Sequence=0 ttl=255 time = 3 ms

Reply from 192.168.3.1: bytes=56 Sequence=1 ttl=255 time = 3 ms

Reply from 192.168.3.1: bytes=56 Sequence=2 ttl=255 time = 3 ms

Reply from 192.168.3.1: bytes=56 Sequence=3 ttl=255 time = 3 ms

Reply from 192.168.3.1: bytes=56 Sequence=4 ttl=255 time = 3 ms

--- 192.168.3.1 ping statistics ---

上海分公司的配置结果

R2]dis cu

Now create configuration...

Current configuration

!

version 1.74

local-user user1 service-type administrator password simple 123

sysname R2

undo pos-server addr-switch

firewall enable

aaa-enable

aaa accounting-scheme optional

!

ike pre-shared-key abcdefg remote 192.168.1.1

!

acl 3000 match-order auto

rule normal permit ip source 192.168.2.0 0.0.0.255 destination 192.168.1.0 0.0.0.255

rule normal deny ip source any destination any

!

ipsec proposal tuan1

!

ipsec policy policy2 10 isakmp

security acl 3000

proposal tuan1

tunnel remote 192.168.1.1

!

interface Aux0

async mode flow

link-protocol ppp

!

interface Ethernet0

ip address 192.168.101.2 255.255.255.0

ipsec policy policy2

!

interface Ethernet1

ip address 192.168.2.1 255.255.255.0

ipsec policy policy2

quit

ip route-static 0.0.0.0 0.0.0.0 192.168.2.2 preference 60

!

return

上海分公司ping北京总公司的结果

R2]ping 192.168.1.1

PING 192.168.1.1: 56 data bytes, press CTRL_C to break

Reply from 192.168.1.1: bytes=56 Sequence=0 ttl=255 time = 4 ms

Reply from 192.168.1.1: bytes=56 Sequence=1 ttl=255 time = 4 ms

Reply from 192.168.1.1: bytes=56 Sequence=2 ttl=255 time = 4 ms

Reply from 192.168.1.1: bytes=56 Sequence=3 ttl=255 time = 4 ms

Reply from 192.168.1.1: bytes=56 Sequence=4 ttl=255 time = 4 ms

--- 192.168.1.1 ping statistics ---

5 packets transmitted

5 packets received

0.00% packet loss

round-trip min/avg/max = 4/4/4 ms

郑州分公司的配置结果

[R3]dis cu

Now create configuration...

Current configuration

!

version 1.74

sysname R3

undo pos-server addr-switch

firewall enable

aaa-enable

aaa accounting-scheme optional

!

ike pre-shared-key abcdefgh remote 192.168.1.1

!

acl 3001 match-order auto

rule normal permit ip source 192.168.3.0 0.0.0.255 destination 192.168.1.0 0.0.0.255

!

ipsec proposal tran3

!

ipsec policy policy3 20 isakmp

security acl 3001

proposal tran3

tunnel remote 192.168.1.1

!

interface Aux0

async mode flow

link-protocol ppp

!

interface Ethernet0

!

郑州分公司ping北京总公司的结果

[R3]ping 192.168.1.1

PING 192.168.1.1: 56 data bytes, press CTRL_C to break

Reply from 192.168.1.1: bytes=56 Sequence=0 ttl=255 time = 3 ms

Reply from 192.168.1.1: bytes=56 Sequence=1 ttl=255 time = 3 ms

Reply from 192.168.1.1: bytes=56 Sequence=2 ttl=255 time = 3 ms

Reply from 192.168.1.1: bytes=56 Sequence=3 ttl=255 time = 3 ms

Reply from 192.168.1.1: bytes=56 Sequence=4 ttl=255 time = 3 ms

--- 192.168.1.1 ping statistics ---

5 packets transmitted

5 packets received

0.00% packet loss

round-trip min/avg/max = 3/3/3 ms

交换机的配置结果

interface Vlan-interface1

ip address 192.168.101.32 255.255.255.0

#

interface Vlan-interface2

#

interface Vlan-interface10

ip address 192.168.1.2 255.255.255.0

#

interface Vlan-interface20

ip address 192.168.2.2 255.255.255.0

#

interface Vlan-interface30

ip address 192.168.3.2 255.255.255.0

#

interface Aux0/0

#

interface Ethernet0/5

port access vlan 10

#

interface Ethernet0/6

port access vlan 20

#

interface Ethernet0/7

port access vlan 30

#

interface Ethernet0/8

转载于:https://blog.51cto.com/5571465/959096

219

219

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?