野蛮模式ipsec的典型组网和配置

一.IPSec ×××技术原理

1.概述

虚拟专用网(×××)使得用户可以在开放的Internet上基于IPSec或PPTP/L2TP或SSL协议族的一系列加密认证以及密钥交换技术,构建一个安全的私有专网,具有同本地私有网络一样的安全性、可靠性和可管理性等特点,这样可以大大降低了企业/政府/科研机构等建设专门私有网络的费用。

××× 连接可以连接两个局域网 (LAN) 或一个远程拨号用户和一个 LAN。在这×××连接的两个×××端点间流动的信息流以加密的密文形式经过共享的Internet设备,例如,路由器、交换机以及其它组成公用 WAN 的网络设备。

要在公网传输过程中确保 ××× 通信的安全性,IPSec ×××的两个端点间必须创建一个IPSec隧道。IPSec 隧道由一对指定安全参数索引 (SPI) 的单向“安全联盟”(SA) ( 位于隧道的两端) 、目标 IP 地址以及使用的安全协议 ( “认证包头”或“封装安全性负荷” ) 组成。通过这些参数可以对数据进行加密与完整性处理,保证通信数据的私密性和完整性。

2.IPSec×××技术原理简介

IPSec最终为网络数据提供ESP与AH安全保护。ESP协议为数据提供了加密与完整性保护,AH协议只对数据提供完整性保护。一般来说IPSec ×××使用ESP协议,AH协议只在某些禁止使用加密的情况下使用。加密算法、验证算法、密钥管理都是为了ESP/AH服务的。

封装安全载荷( Encapsulating Security Protocol,ESP)是插入IP数据报内的一个协议头,以便为IP提供机密性、数据源验证、抗重播以及数据完整性等安全服务。隧道模式下,它加密封装整个IP数据报。

验证头( Authentication Header,AH)是一种IPSec协议,用于为IP提供数据完整性、数据原始身份验证和一些可选的、有限的抗重播服务。它定义在RFC 2402中。除了机密性之外,AH提供ESP能够提供的一切东西。但要注意的是, AH不对受保护的IP数据报的任何部分进行加密。

加密算法:并非只有单独的一种!有多种技术都可用来加密信息、安全地交换密钥、维持信息完整以及确保一条消息的真实性。将所有这些技术组合在一起,才能在日益开放的世界中,提供保守一项秘密所需的各项服务。

验证算法:为保守一个秘密,它的机密性是首先必须保证的。但假如不进行身份验证,也没有办法知道要同你分享秘密的人是不是他/她所声称的那个人。同时假如不能验证接收到的一条消息的完整性,也无法知道它是否确为实际发出的那条消息。

Internet密钥交换( Internet Key Exchange,IKE):定义了安全参数如何协商,以及共享密钥如何建立。但它没有定义的是协商内容。这方面的定义是由“解释域( DOI)”文档来进行的。

验证头( Authentication Header,AH)是一种IPSec协议,用于为IP提供数据完整性、数据原始身份验证和一些可选的、有限的抗重播服务。它定义在RFC 2402中。除了机密性之外,AH提供ESP能够提供的一切东西。但要注意的是, AH不对受保护的IP数据报的任何部分进行加密。

加密算法:并非只有单独的一种!有多种技术都可用来加密信息、安全地交换密钥、维持信息完整以及确保一条消息的真实性。将所有这些技术组合在一起,才能在日益开放的世界中,提供保守一项秘密所需的各项服务。

验证算法:为保守一个秘密,它的机密性是首先必须保证的。但假如不进行身份验证,也没有办法知道要同你分享秘密的人是不是他/她所声称的那个人。同时假如不能验证接收到的一条消息的完整性,也无法知道它是否确为实际发出的那条消息。

Internet密钥交换( Internet Key Exchange,IKE):定义了安全参数如何协商,以及共享密钥如何建立。但它没有定义的是协商内容。这方面的定义是由“解释域( DOI)”文档来进行的。

安全联盟(Security Association,SA):用IPSec保护一个IP包之前,必须先建立一个安全联盟(SA)。IKE用于动态建立SA。IKE代表IPSec对SA进行协商,并对SADB数据库进行填充。

3.密钥管理(IKE密钥协商)

密钥的分配和管理对于成功使用 ××× 很关键。只有参与通信的×××双方得到共同密钥才能使×××正确加密通信。保证参与通信的×××双方能够安全地协商出共同的密钥是整个×××通信的关键。所以密钥协商是×××安全使用的关键,他不仅要解决密钥协商,还需要解决×××双方的身份认证、算法协商、保护模式协商。

IPSec 使用“互联网密钥交换” (IKE)协议支持密钥的自动生成和协商以及安全联盟协商。身份验证方式支持预共享密钥和证书两种。

预共享密钥认证方式:通过使用预共享密钥的“自动密钥IKE”来认证 IKE 会话中的参与者时,各方都必须预先配置和安全地交换预共享密钥。一旦预共享密钥被正确分配后,就可使用IKE协议了。

证书验证方式:经过CA签发的证书中含有CA私钥签名和身份信息,可以使用CA的公开密钥(可以公开给任何人得到)去验证证书的有效性。同时交换中需要传递自身私钥的签名,通过证书中的公钥验证。经过这些过程就可以确认证书的有效性和证书持有人的唯一性。各方得到各自的证书后就可以使用IKE协议了。

IKE将在预先确定的时间间隔内自动更改其密钥。经常更改密钥会大大提高安全性,自动更改密钥会大大减少密钥管理任务。但是,更改密钥会增加信息流开销,因此,过于频繁地更改密钥会降低数据传输效率。

IKE密钥交换包括两个阶段的信息交换:第一阶段和第二阶段。第一阶段支持主模式和野蛮模式两种交换模式,第二阶段是快速模式。

第1 阶段可能发生在 Main mode(主模式)或 Aggressive mode(野蛮模式)下。这两种模式如下所述:

Main Mode(主模式): 发起方和接受方之间进行三个双向信息交换(总共六条信息)以获取以下信息:

第一次交换,(信息1 和2):提出并接受加密和认证算法。

第二次交换,(信息3 和4):执行 Diffie-Hellman 交换,发起方和接受方各提供一个当前数 ( 随机生成的号码)。

第三次交换,(信息5和6):发送并验证其身份。

在第三次交换信息时传输的信息由在前两次交换中建立的加密算法保护。因此,在明文中没有传输参与者的身份。

Aggressive Mode(野蛮模式):发起方和接受方获取相同的对象,但仅进行两次交换,总共有三条消息:

第1条消息: 发起方建议 SA,发起 Diffie-Hellman 交换,发送一个当前数及其 IKE 身份。

第2条消息: 接受方接受 SA,认证发起方,发送一个当前数及其 IKE 身份,以及发送接受方的证书(如果使用证书)。

第3条消息: 发起方认证接受方,确认交换,发送发起方的证书 ( 如果使用证书)。

由于参与者的身份是在明文中交换的 ( 在前两条消息中), Aggressive mode ( 野蛮模式) 不提供身份保护。

第2 阶段:当参与者建立了一个已认证的安全隧道后,他们将继续执行“第 2 阶段”。在此阶段中,他们将协商 SA 以保护要通过IPSec隧道传输的数据。

与“第 1 阶段”的过程相似,参与者交换提议以确定要在 SA 中应用的安全参数。“第2 阶段”提议还包括一个安全协议 - “封装安全性负荷” (ESP) 或“认证包头” (AH) - 和所选的加密和认证算法。如果需要“完全正向保密”(PFS),提议中还可以指定一个 Diffie-Hellman 组。

二.案例应用:

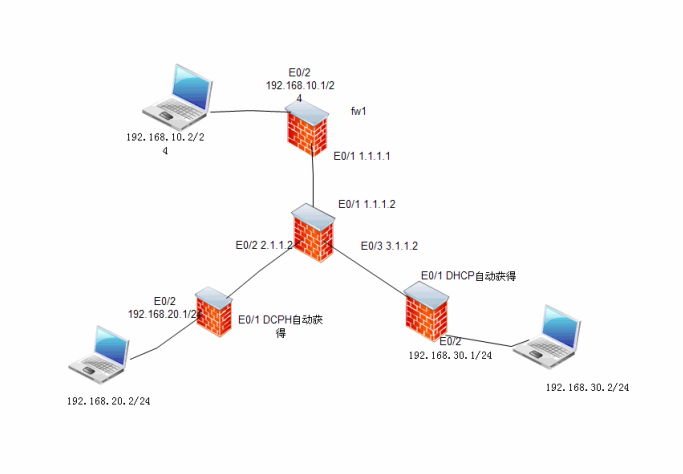

本实验采用华为四台F100防火墙,实现ipsec野蛮模式下的***通道的建立。Fw1是总部,实现fw1可以与fw2的内部网络互访,fw1和fw3的内部网络互访。(fw4模拟交换机)。

实验拓扑图如下:

FW1的配置:

<F1>dis cur

#

interface Ethernet0/1

ip address 1.1.1.1 255.255.255.0

ipsec policy policy

在接口处启用ipsec策略,加密相关私网数据

#

interface Ethernet0/2

ip address 192.168.10.1 255.255.255.0

#

firewall zone trust

add interface Ethernet0/0

add interface Ethernet0/1

add interface Ethernet0/2加入受信任区域

ip route-static 0.0.0.0 0.0.0.0 1.1.1.2 preference 60

一定要有去往对端的路由

#

acl number 3000

rule 10 permit ip source 192.168.10.0 0.0.0.255 destination 192.168.20.0 0.0.0.25

5

指定去往对端私网的数据流,注意与对端的acl应为 镜像,这样对方才

rule 20 deny ip

能相对数据加解密

acl number 3001

rule 10 permit ip source 192.168.10.0 0.0.0.255 destination 192.168.30.0 0.0.0.25

5

rule 20 deny ip

ipsec proposal an1

encapsulation-mode tunnel

transform esp

esp authentication-algorithm md5

esp encryption-algorithm des

display ipsec proposal

quit

#

ipsec proposal an2

安全提议

encapsulation-mode tunnel

transform esp

esp authentication-algorithm md5

esp encryption-algorithm des

display ipsec proposal

quit

#

ike local-name F1

#

ike peer peer1

配置IKE参数

exchange-mode aggressive

选用野蛮模式

pre-shared-key 12345

配置预共享钥匙,两端必须一直

id-type name

remote-name FW2

#

ike peer peer2

exchange-mode aggressive

pre-shared-key 12345

id-type name

remote-name FW3

#

#

ipsec policy policy 10 isakmp

创建ipsec策略,其安全内容采用ike自动协商

security acl 3000

指定哪些数据需要加密

ike-peer peer1 应用Ike的对等体

proposal an1

引用安全提议

#

ipsec policy policy 20 isakmp

security acl 3001

ike-peer peer2

proposal an2

#

FW2的配置

interface Ethernet0/1

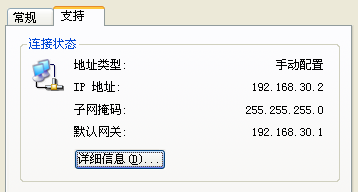

ip address dhcp-alloc

通过DHCP动态获得地址

ipsec policy policy

#

interface Ethernet0/2

ip address 192.168.20.1 255.255.255.0

#

ip route-static 0.0.0.0 0.0.0.0 2.1.1.2 preference 60

#

acl number 3000

rule 10 permit ip source 192.168.20.0 0.0.0.255 destination 192.168.10.0 0.0.0.255

rule 20 deny ip

#

ipsec proposal an1

encapsulation-mode tunnel

transform esp

esp authentication-algorithm md5

esp encryption-algorithm des

display ipsec proposal

#

ipsec policy policy 10 isakmp

security acl 3000

ike-peer peer1

proposal an1

#

ike peer peer1

exchange-mode aggressive

pre-shared-key 12345

id-type name

remote-name F1

remote-address 1.1.1.1

ike local-name FW2

firewall zone trust

add interface Ethernet0/0

add interface Ethernet0/1

add interface Ethernet0/2

add interface Ethernet0/3

FW3的配置

interface Ethernet0/1

ip address dhcp-alloc

ipsec policy policy

#

interface Ethernet0/2

ip address 192.168.30.1 255.255.255.0

#

ip route-static 0.0.0.0 0.0.0.0 3.1.1.2 preference 60

#

acl number 3000

rule 10 permit ip source 192.168.20.0 0.0.0.255 destination 192.168.10.0 0.0.0.255

rule 20 deny ip

#

ipsec proposal an2

encapsulation-mode tunnel

transform esp

esp authentication-algorithm md5

esp encryption-algorithm des

display ipsec proposal

#

ipsec policy policy 10 isakmp

security acl 3000

ike-peer peer1

proposal an1

#

ike peer peer2

exchange-mode aggressive

pre-shared-key 12345

id-type name

remote-name F1

remote-address 1.1.1.1

ike local-name FW3

firewall zone trust

add interface Ethernet0/0

add interface Ethernet0/1

add interface Ethernet0/2

add interface Ethernet0/3

FW4模拟交换机的配置:

#

interface Ethernet0/1

ip address 1.1.1.2 255.255.255.0

#

interface Ethernet0/2

ip address 2.1.1.2 255.255.255.0

#

interface Ethernet0/3

ip address 3.1.1.2 255.255.255.0

#

firewall zone trust

add interface Ethernet0/0

add interface Ethernet0/1

add interface Ethernet0/2

add interface Ethernet0/3

set priority 85

#

#

dhcp server ip-pool fw2

创建地址池

network 2.1.1.0 mask 255.255.255.0

gateway-list 2.1.1.2

#

dhcp server ip-pool fw3

network 3.1.1.0 mask 255.255.255.0

gateway-list 3.1.1.2

#

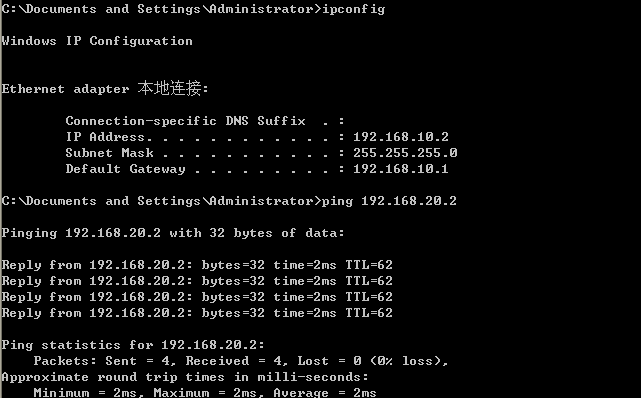

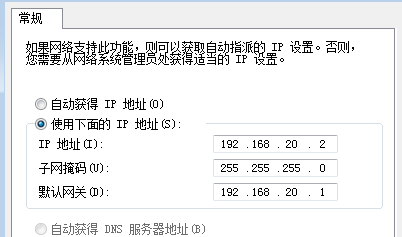

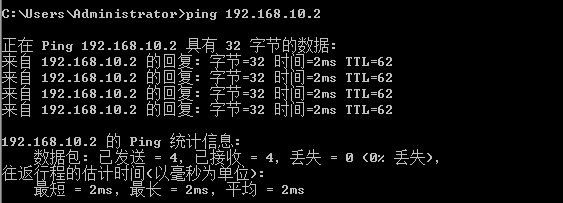

结果测试:

10.0网段ping 20.0网段 ,30.0网段

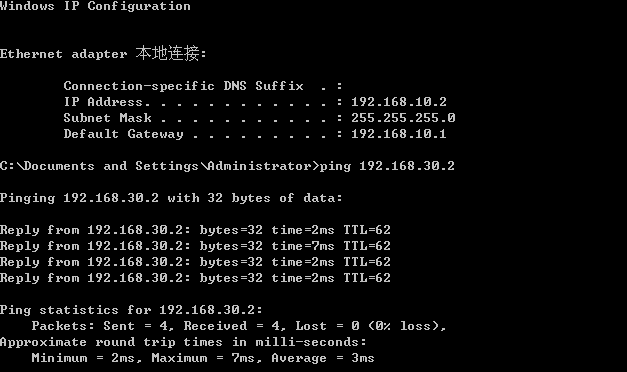

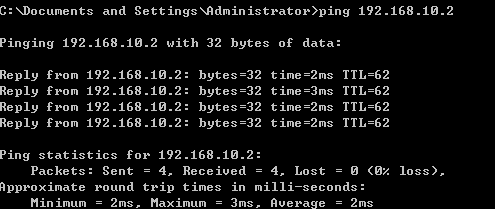

30.0 网段ping10.0

网段

转载于:https://blog.51cto.com/gaosc900926/818927

1132

1132

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?