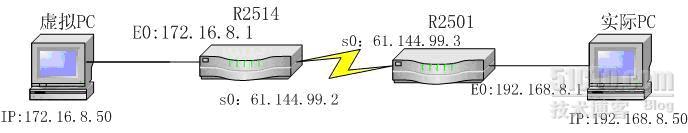

IP访问控制列表ACL实验

一:实验拓扑

二:实验说明

该实验用的虚拟机做的实验,就是在真实的PC机上装上虚拟机的软件之后,然后在到虚拟机上装系统软件。

三:实验相关说明

1. 从技术上面说访问控制列表可以分为两种类型

A

,标准的访问列表:这种访问列表是在过滤网络是基于IP数据包的源地址的,所以这种访问列表基本上允许或拒绝这个协议组。可以使用访问列表号1~99,正是由于标准的访问列表是基于源地址的,因此将这种类型的访问列表尽可能地放在靠近目的地址的地方。

B,扩展的访问列表:这种类型的访问列表是可以测试源地址和目的地址,网络报头

中的协议字段,以及端口号 ,可以使用访问列表号100~199。

2

,在全局模式下配置好了访问控制列表了之后,就要把访问控制列表运用于路由器的某一个接口的某一个方向上面,每个接口的每个方向只能够分配一个控制列表。

3

,做访问控制列表一个总体的原则:

从上到下,匹配优先,默认禁止。

4 ,每一个就口可以分为输入型和输出型的访问列表,输入型就是对所有流进这个接口的流量进行过滤,输出型就是对所有这个就口的流量进行过滤。

5,做访问控制列表路由器的IOS 要卫12.3以上的版本方可。

四,实验过程:

1, 标准的访问列表:

基本的语法是:access-list 列表号

<deny | permit> <主机地址|网络地址|所有地址>

R2514(config)#access-list 10 deny host 192.168.8.50 (拒绝IP地址为192.168.8.50的主机访问)

R2514(config)#access-list 10 permit any (允许除主机IP为192.168.8.50外的所有的)地址访问

R2514(config)#int e0

R2514(config-if)#ip access-group 10 out (将访问控制列表应用于e0的出口流量上面)

2, 扩展的访问列表

基本的语法是:access-list 列表号 <deny | permit> <协议> <源主机地址|源网络地址|所有地址> <目的主机地址|目的网络地址|所有地址>

例1:拒绝主192.168.8.50对172.16.8.0网络的任何访问)

R2501(config)#access-list 100 deny ip 192.168.8.50 172.16.8.0 0.0.0.255

R2501(config)#access-list 100 permit ip any 172.16.8.0 0.0.0.255

R2501(config)#int e0

R2501(config-if)#ip access-group 100 in

例2:不允许192.168.8.0网段的用户访问除web服务以外的所有服务

R2501(config)#access -list 120 permit tcp 192.168.8.0 0.0.0.255 any eq 80

R2501(config)#int e0

R2501(config-if)#ip access-group 120 in

例3:只允许192.168.8.0网段内的用户访问web服务和ftp服务

R2501(config)#access -list 130 permit tcp 192.168.8.0 0.0.0.255 any eq 80

R2501(config)#access -list 130 permit tcp 192.168.8.0 0.0.0.255 any eq 21

R2501(config)#int e0

R2501(config-if)#ip access-group 130 in

转载于:https://blog.51cto.com/sop2008/888571

3705

3705

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?