metasploit信息收集模块

刚开始的我们需要开启数据库

但是呢,有的时候出现,数据库没有链接

这个时候呢,我们只要输入一条命令就可以了

输入db_rebuild_cache命令即可

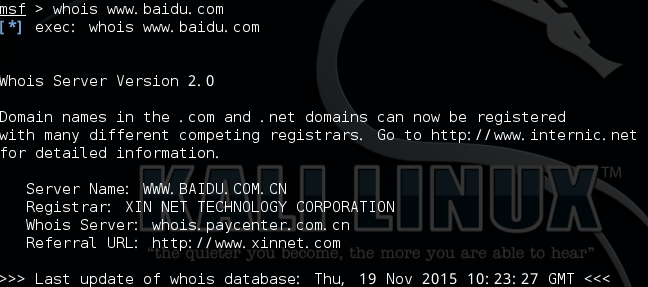

whois查询

查看网站的一些信息,,注册人,之策人的邮箱,注册地点

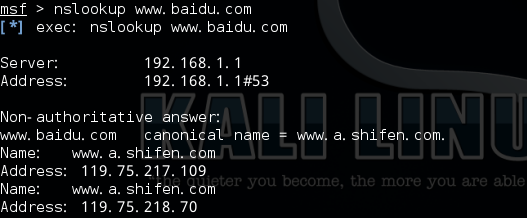

nslookup也是可以得dns

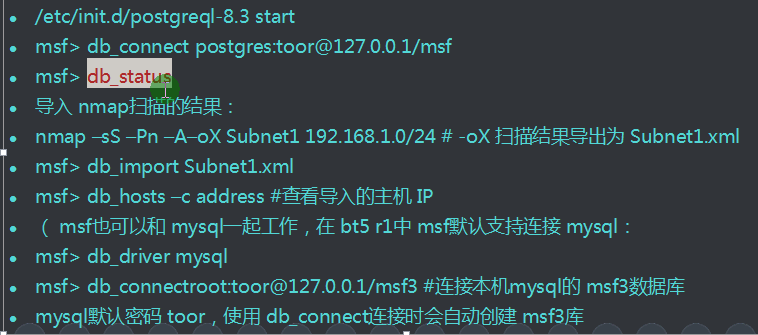

msf与postfresql协同工作

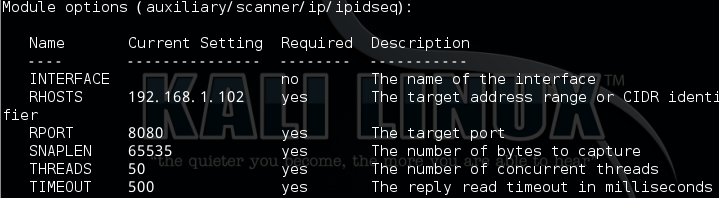

高级扫描

使用ip段,扫一个网段中存活的ip

use/auxiliary/scanner/ip/ipidseq

show options

set RHOSTS ip扫描的目标网段

set RPORT8080

set THREADS 50一次扫50次

run 开始扫描,扫描的比较慢

不如使用一些小的工具代替扫描

当结束的时候,我们可以用db_services查看扫描结果

使用portscan模块扫描端口

search portscan

这个时候查找有很多利用模块,我们使用,然后设置就可以了

use auxiliary/scanner/portscan/syn

show options

set RHOSTS ip

set THREADS 50

run开始扫描

下面的操作都是一样的,换的可能就是服务等,

可以仿照上面的那个进行运行

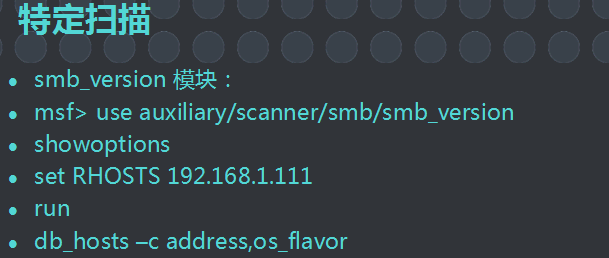

特定的扫描

search smb

smb_version 模块

use/auxiliary/scanner/smb/smb_version

show options

set RHOSTS ip段

set THREADS 50

run扫描

扫描出来计算机主机名,以及是否开放了我们扫描的smb

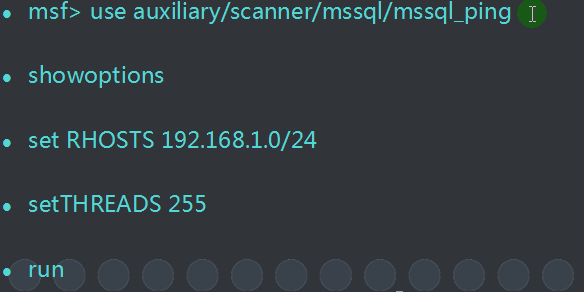

扫描mssql的服务

use auxiliaryscanner/mssql_ping

show options

set RHOSTS ip段

set THREADS 50 开启的扫描线程

run

扫描ssh扫描

开启linux,因为linux比较多

windows下的居多的是telnet

use auxiliary/scanner/ssh/ssh_version

setRHOSTS ip段

set THREADS 50

run

扫描网段中那些开放了ssh服务

扫描telnet服务

use/auxiliary/scanner/telent/telent_version

set RHOSTS ip段

set THREADS 50

run

扫描ftp服务一样的

use/auxiliary/scanner/ftp/ftp_verion

下面都一样

扫出来的是开放的ftp,同事呢,也是可以匿名的

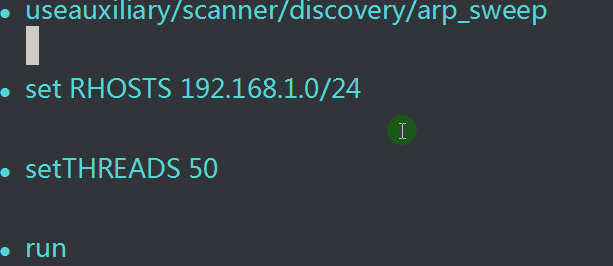

扫描网段中存活的主机

useauxiliary/scanner/discovery/arp_sweep

set RHOSTS IP段

set THREADS 50

run

扫描开始,这个时候我们看到的是一个动态的更新存活的主机

扫描一个网站的目录信息

use auxiliary/scanner/http/dir_scanner

set RHOSTS ip

set THREADS 50

run

扫描开始

扫描SNMP主机

网络管理协议

use auxiliary/scanner/snmp/snmap_login

下面的都是一样的

扫描网站中的E-mail地址信

use auxiliary/gather/search_email_collector

set DOMAIN ur;

set THREADS 50

run

嗅探抓包

use auxiliary/sniffer/psnuffle

直接run

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?