Google Authenticator,是一款开源的,可基于开放规则(如 HMAP/基于时间)生成一次性密码的软件。可运行在Android, iOS。Google AUth同时也支持PAM,使其能和其他也适用PAM进行验证的工具(如OpenSSH)协同工作。

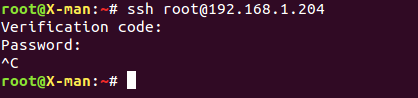

自从在在某家互联网公司用过以Google Auth作为初道认证体系的系统后,就对这个东西念念不忘,最近终于决定折腾一下了,Google Auth和linux系统的认证结合起来,第一层是Google Auth认证,第二层是linux系统认证,用户只有通过这两道防线后才能登陆进系统。

本文就看看Google Auth怎么和linux的ssh登陆认证结合起来

实验环境

redhat6.5:192.168.1.204

安装

其实各大linux发行版的软件包仓库中已经加入了google-authenticator,你只要根据自己发行版的包管理工具搜索google-authenticator即可,本文选择源码安装,首先下载Google Auth

wget 'http://google-authenticator.googlecode.com/archive/1d0bf2e6cff7a5e503580d29ca33634ce09386ca.tar.gz'

yum install make gcc pam-devel

cd /opt

tar zxvf google-authenticator-1d0bf2e6cff7.tar.gz

cd google-authenticator-1d0bf2e6cff7/

#可以看到有两个目录libpam、mobile,我们进入libpam目录

cd libpam

make

make install

可以看到编译好的pam模块被拷贝到/lib64/security目录下了,同时还生成了一个google-authenticator命令,该命令用来生成我们的密钥,需要在IOS、Android等手机设备上进行激活。

下面开始生成密钥

1 注意图中的url,打开后是个二维码,在手机上打开Google Authenticator后,可以选择扫描二维码来完成认证,或者手动输入认证密钥来完成认证

2 图中还提供了一个secert key,如果你的手机中没有安装二维码扫描软件,则可以手动输入认证密钥完成认证

3 红框中的六串数字很重要,这是防止手机丢失后,可以用这个六个一次性密钥通过Google Auth认证,不过每串密钥只能使用一次

4 下面三个问题是是否可以设置多个人使用同一个认证,是否需要更改密码过期时间,是否设置在密码有效期内可以尝试登陆失败的次数。

把Google Auth加入pam认证系统中,之前安装的时候,生产了一个pam_google_authenticator.so模块,修改/etc/pam.d/sshd文件,在第一行添加如下语句

auth required pam_google_authenticator.so

ChallengeResponseAuthentication no

修改为

ChallengeResponseAuthentication yes

/etc/init.d/sshd restart

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?