随着计算机技术的发展和进步,以及互联网的普及,网络安全问题已经日益突出地摆在用户的面前,使用CISCO网络防火墙可以有效地阻止来自外部网络的***,帮助用户防止跨越权限的数据访问,并且可以通过在防火墙上进行区域划分,使企业网络划规划更加清晰明了。

CISCO网络防火墙设备接入到网络时,有两种工作模式:一种是传统的路由模式;本文介绍另外一种工作模式:透明模式。透明模式的主要特点就是网络防火墙对用户来说是透明的,就好象是一台网桥设备,用户可以轻松的将采用了透明模式的防火墙安装和放置到既有网络中,而无需重新设定和修改路由。

CISCO网络防火墙透明模式特点:

对于三层流量:默认情况下对于IPv4的流量,高安全级别区域的设备是可以直接通过透明防火墙访问安全级别低的区域,不需要配置任何访问控制列表。而当低安全级别区域的设备,需要访问高安全级别的设备时,必须在连接低安全级别的区域的接口下,配置访问控制列表,对相关流量进行明确放行。

ARP流量:透明防火墙允许ARP流量通过任意安全级别的接口,而不需要进行流量放行,可以使用防火墙的ARP inspection功能对ARP流量进行控制。

MAC地址:透明防火墙允许去往以下目的MAC地址的流量,其他没有列出的均丢弃:

1.去往真正的广播目的地MAC地址FFFF.FFFF.FFFF的流量。

2.IPv4的组播MAC地址0100.5E00.0000 to 0100.5EFE.FFFF

3.Ipv6的组播MAC地址3333.0000.0000 to 3333.FFFF.FFFF

4.BPDU的组播地址0100.0CCC.CCCD

5.Appletalk组播地址0900.0700.0000 to 0900.07FF.FFFF

组播流量:当组播流量需要穿越透明防火墙时,在透明防火墙的所有接口上都明确放行。

其他流量:在透明模式下,可以通过在防火墙上配置扩展访问控制列表和EtherType访问控制列表放行几乎所有的IP流量和非IP流量。但是CDP数据包、IPv6数据包以及数据包中EtherType类型大于或等于0x600的流量不能通过透明防火墙。

另外,透明模式防火墙不支持以下特性:动态DNS;DHCP中继;动态路由协议;IPv6;组播;QOS;NAT;×××。以上列出的这些特性在防火墙的透明模式下,都是不能配置的。

除了上面谈到的特性之外,在配置透明模式防火墙时,还需要注意以下几条配置准则:

1.必须配置一个管理地址,当使用多虚拟防火墙时,必须为每一个虚拟防火墙配置管理地址。管理地址必须与相连的设备在同一子网内。

2.透明防火墙只支持2个接口inside interface和outside interface。

3.不能将透明防火墙的管理地址作为其他设备的网关地址。

4.多模式下,透明防火墙不支持使用共享接口,每个虚拟防火墙必须使用独立的接口。

5.在多模式下,各个虚拟防火墙通常使用不同的子网。

配置范例:

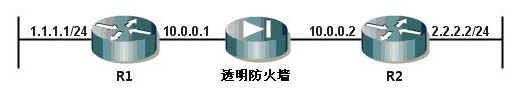

在路由器R1和R2之间有一台透明防火墙,在R1和R2上配置了EIGRP路由协议,配置透明防火墙,保证R1和R2可以互相PING,R1和R2可以建立EIGRP邻居,并学习到对方的路由信息。

hostname R1

!

interface Loopback0

ip address 1.1.1.1 255.255.255.0

!

interface Ethernet0/0

ip address 10.0.0.1 255.255.255.0

no shutdown

!

router eigrp 100

network 1.1.1.0 0.0.0.255

network 10.0.0.0

no auto-summary

exit

hostname R2

!

interface Loopback0

ip address 2.2.2.2 255.255.255.0

!

interface Ethernet0/0

ip address 10.0.0.2 255.255.255.0

no shutdown

!

router eigrp 100

network 2.2.2.0 0.0.0.255

network 10.0.0.0

no auto-summary

exit

防火墙配置:

启用透明模式:

ciscoasa# configure terminal

ciscoasa(config)# firewall transparent

测试:

R2#sh ip eigrp neighbors

IP-EIGRP neighbors for process 100

H Address Interface Hold Uptime SRTT RTO Q Seq Type

(sec) (ms) Cnt Num

0 10.0.0.1 Et0/0 11 00:03:17 4 200 0 8

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.0.0.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 4/4/4 ms

R2#ping 1.1.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 1.1.1.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/4 ms

R2#sh ip route eigrp 100

1.0.0.0/24 is subnetted, 1 subnets

D 1.1.1.0 [90/409600] via 10.0.0.1, 00:23:32, Ethernet0/0

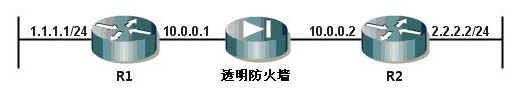

在路由器R1和R2之间有一台透明防火墙,在R1和R2上配置了EIGRP路由协议,配置透明防火墙,保证R1和R2可以互相PING,R1和R2可以建立EIGRP邻居,并学习到对方的路由信息。

R1的配置:

hostname R1

!

interface Loopback0

ip address 1.1.1.1 255.255.255.0

!

interface Ethernet0/0

ip address 10.0.0.1 255.255.255.0

no shutdown

!

router eigrp 100

network 1.1.1.0 0.0.0.255

network 10.0.0.0

no auto-summary

exit

R2的配置:

hostname R2

!

interface Loopback0

ip address 2.2.2.2 255.255.255.0

!

interface Ethernet0/0

ip address 10.0.0.2 255.255.255.0

no shutdown

!

router eigrp 100

network 2.2.2.0 0.0.0.255

network 10.0.0.0

no auto-summary

exit

防火墙配置:

启用透明模式:

ciscoasa# configure terminal

ciscoasa(config)# firewall transparent

配置outside接口:

ciscoasa(config)# interface e0/0

ciscoasa(config-if)# nameif outside

ciscoasa(config-if)# no shutdown

ciscoasa(config)# interface e0/0

ciscoasa(config-if)# nameif outside

ciscoasa(config-if)# no shutdown

配置inside接口:

ciscoasa(config-if)# interface e0/1

ciscoasa(config-if)# nameif inside

ciscoasa(config-if)# no shutdown

ciscoasa(config-if)# interface e0/1

ciscoasa(config-if)# nameif inside

ciscoasa(config-if)# no shutdown

配置管理地址:

ciscoasa(config)# ip address 10.0.0.100 255.255.255.0

ciscoasa(config)# ip address 10.0.0.100 255.255.255.0

配置访问控制列表,允许ICMP流量和EIGRP流量:

ciscoasa(config)# access-list out_acl permit icmp any any

ciscoasa(config)#access-list out_acl permit eigrp host 10.0.0.1 host 224.0.0.10

ciscoasa(config)#access-list out_acl permit eigrp host 10.0.0.1 host 10.0.0.2

ciscoasa(config)# access-list out_acl permit icmp any any

ciscoasa(config)#access-list out_acl permit eigrp host 10.0.0.1 host 224.0.0.10

ciscoasa(config)#access-list out_acl permit eigrp host 10.0.0.1 host 10.0.0.2

ciscoasa(config)#access-list in_acl permit icmp any any

ciscoasa(config)#access-list in_acl permit eigrp host 10.0.0.2 host 224.0.0.10

ciscoasa(config)#access-list out_acl permit eigrp host 10.0.0.2 host 10.0.0.1

ciscoasa(config)#access-list in_acl permit eigrp host 10.0.0.2 host 224.0.0.10

ciscoasa(config)#access-list out_acl permit eigrp host 10.0.0.2 host 10.0.0.1

ciscoasa(config)# access-group out_acl in interface outside

ciscoasa(config)# access-group out_acl in interface inside

ciscoasa(config)# access-group out_acl in interface inside

测试:

R2#sh ip eigrp neighbors

IP-EIGRP neighbors for process 100

H Address Interface Hold Uptime SRTT RTO Q Seq Type

(sec) (ms) Cnt Num

0 10.0.0.1 Et0/0 11 00:03:17 4 200 0 8

R2#ping 10.0.0.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.0.0.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 4/4/4 ms

R2#ping 1.1.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 1.1.1.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/4 ms

R2#sh ip route eigrp 100

1.0.0.0/24 is subnetted, 1 subnets

D 1.1.1.0 [90/409600] via 10.0.0.1, 00:23:32, Ethernet0/0

转载于:https://blog.51cto.com/sunrc/315225

1044

1044

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?