彻底剖析ISAServer客户端及配置<?xml:namespace prefix = o ns = "urn:schemas-microsoft-com:office:office" />

最近由于我儿子的出世,事情多了好多,也将《彻底剖析ISAServer客户端及配置》此片博文拖延了好久,这篇博文也足足让我写了一周时间,为此让经常看我博文的博友感到很抱歉,毕竟好长时间没有更新我博客的博文了。对于《彻底剖析ISAServer客户端及配置》此片博文如果文中有错误的地方还请各位博友给我指点出来,我很乐意与各位博友讨论和分享。

ISA Server支持Web代理客户端、SecureNAT客户端与防火墙客户端等三种客户端,我在这里将介绍它们的差异与如何来配置这些客户端。

î

ISA Server客户端概述

î

ISA Server的配置

î

“Web代理客户端”的配置

î

“SecureNAT客户端”的配置

î

“防火墙客户端”的配置

î

自动发现

î

验证用户身份

î

自动安装Microsoft Firewall Client

î

选择适当的客户端

一、ISA Server客户端概述

ISA Server支持三种不同的客户端,它们分别有着不同的配置,支持的网络协议也有所不同,还有与ISA Server之间也有着略微不同的沟通方式。

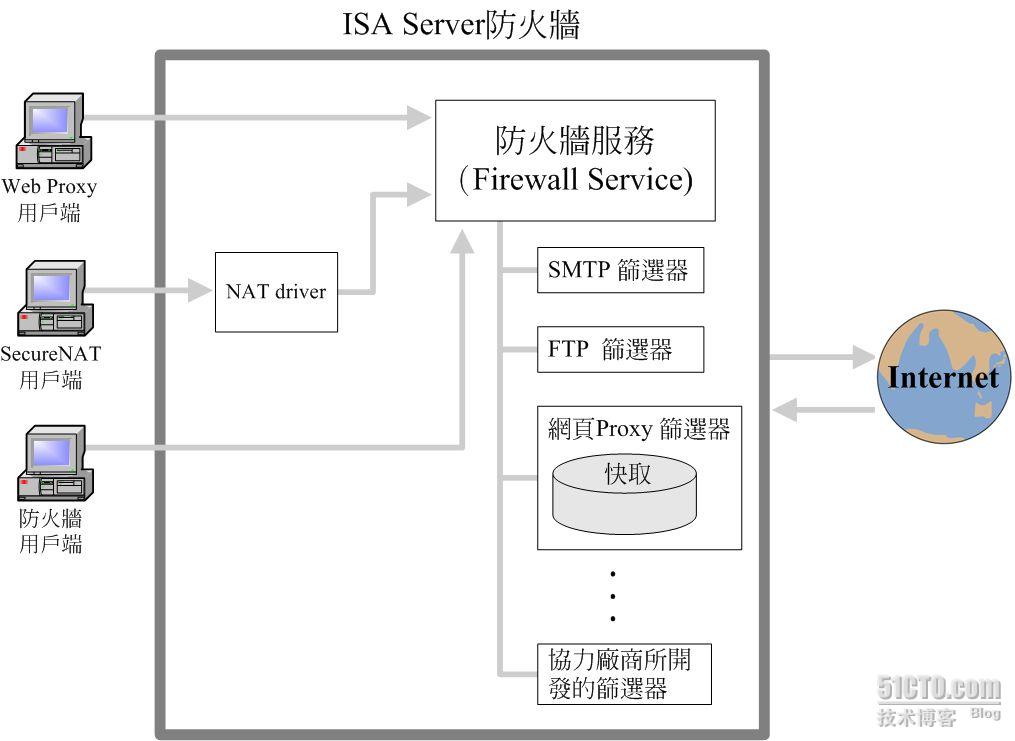

下图为这三个客户端与ISA Server防火墙之间的关系图。ISA Server防火墙通过防火墙服务与筛选器,来决定是否让客户端可以访问因特网的资源。同时ISA Server防火墙也通过图中的Web代理筛选器将网页与FTP对象保存到缓存区。

î

Web

代理客户端

Web

代理客户端只能利用网页应用程序(例如浏览器)访问因特网的

HTTP

、

HTTPS

与

FTP

对象。

Web

代理客户端是将请求传递给

ISA Server

的连接端口的

8080

而当

ISA Server

接收到

Web

代理客户端的请求后,会将此请求委托防火墙服务来决定是否允许。

ISA Server

防火墙会从缓存区来读取

Web

代理客户端所请求的对象,而且也会将从因特网取得的对象保存到缓存区。

î

SecureNAT

客户端

SecureNAT

客户端能过通过

ISA Server

来访问因特网的

TCP

、

UDP

、

HTTP

、

HTTPS

、

FTP

与其他网络协议的资源。

SecureNAT

客户端是利用默认网关将请求传递给

ISA Server

,而当

ISA Server

接收到

SecureNAT

客户端的请求后,会先利用

NAT driver

(

Network Address Translation driver

)将数据包的源地址转换一个对外有效的

IP

地址,然后再将此请求转交给防火墙服务,并搭配适当的筛选器,来决定是否允许此请求。

î

防火墙客户端

这些客户端必须另外安装

Microsoft Firewall Client

。防火墙客户端是将

HTTP

请求传递给

ISA Server

的连接端口

8080

,将非

HTTP

请求传递给

ISA Server

的连接端口

1745

,而当

ISA Server

接收到防火墙客户端请求后,会将此请求转给防火墙服务,并搭配适当的筛选器,来决定是否允许此请求。

下表列出各个客户端的基本差异,我们还会在后面详细说明其他差异点。

|

|

Web

代理客户端

|

SecureNAT

客户端

|

防火墙客户端

|

|

支持的操作系统

|

所有操作系统

|

所有操作系统

|

只支持

Windows

操作系统

|

|

支持的网络协议

|

HTTP

、

HTTPS

、

FTP

|

TCP

、

UDP

、

HTTP

、

HTTPS

、

FTP

与其他

|

TCP

、

UDP

之

Winsock

应用程序

|

|

是否需要额外安装软件

|

否,但是需要浏览器配置

|

否,但是需要网络配置

|

是

|

|

验证用户身份-HTTP

|

是

|

只有

×××

客户端

|

是

|

|

验证用户身份-非HTTP

|

不支援访问

|

只有

×××

客户端

|

是

|

注:此处的HTTP

泛指HTTP

、HTTPS

与FTP

,除此之外,我在后面内容中也会常用网页对象来代表HTTP

、HTTPS

对象。

二、

ISA Server

的配置

我们需要在

ISA Server

创建规则来开放内部网络用户可以访问外部网站。

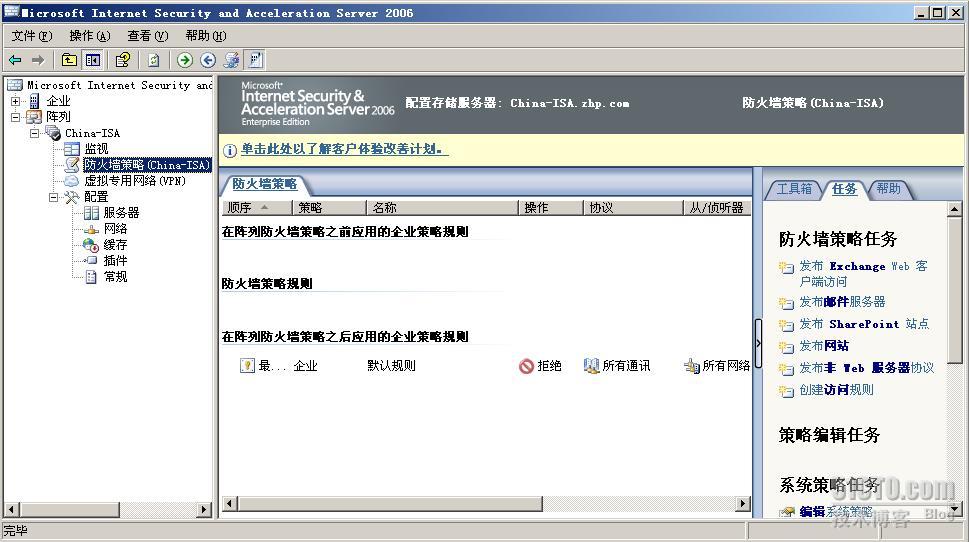

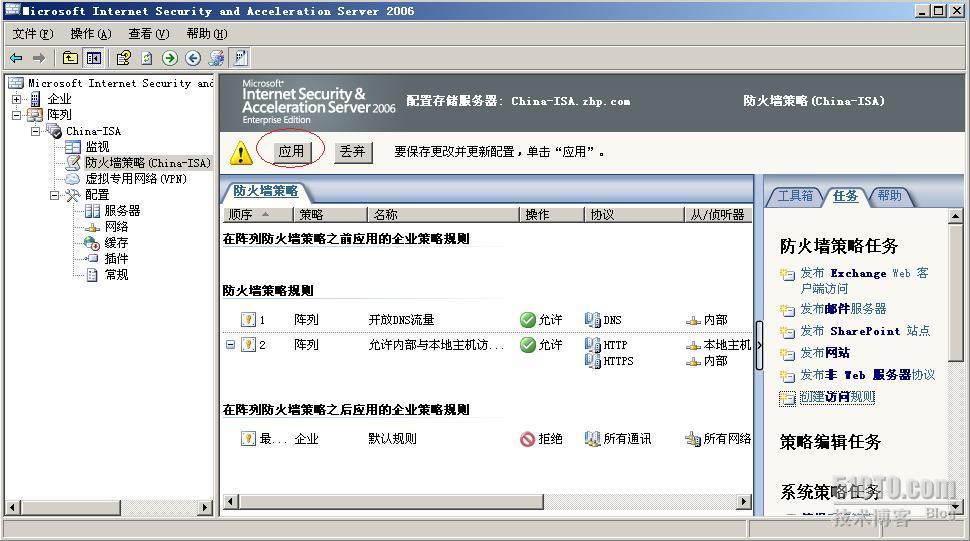

(一)、防火墙规则的开放

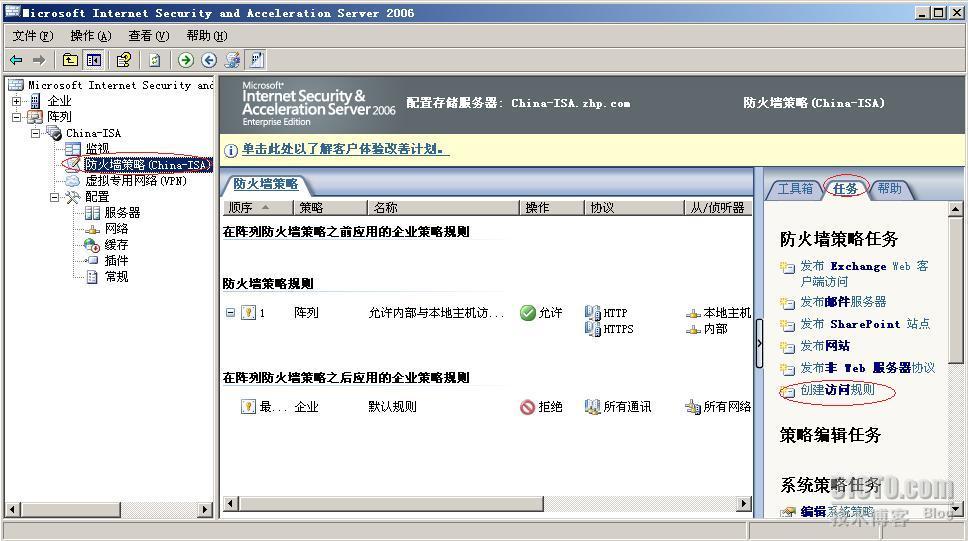

第一步:如下图所示,单击“防火墙策略”

→

单击右边“任务”标签处的“创建访问规则”。

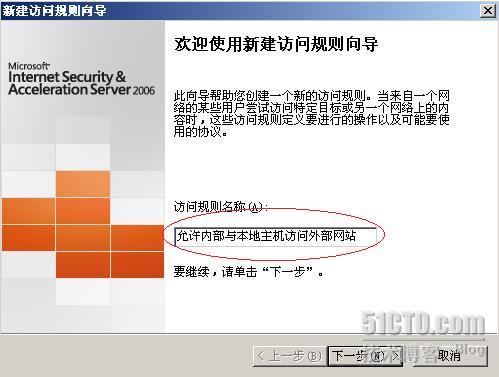

第二步:在“欢迎实用新建访问规则向导”画面中为此访问规则命名,例如允许内部与本地主机访问外部网站。

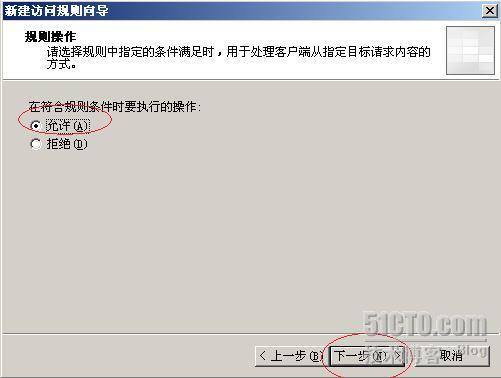

第三步:在下图中选择“允许”后单击“下一步”。

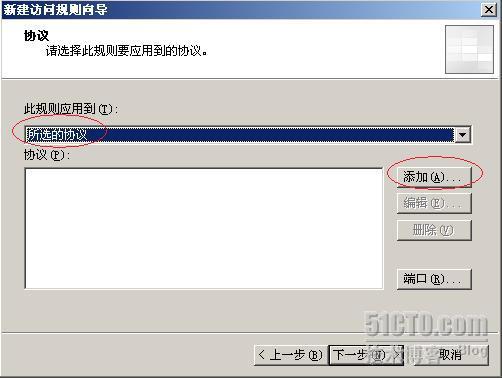

第四步:在下图中选择此规则要应用到的协议,由于我们只要开放连接网站,因此请选择“所选的协议”

→

单击“添加”按钮。

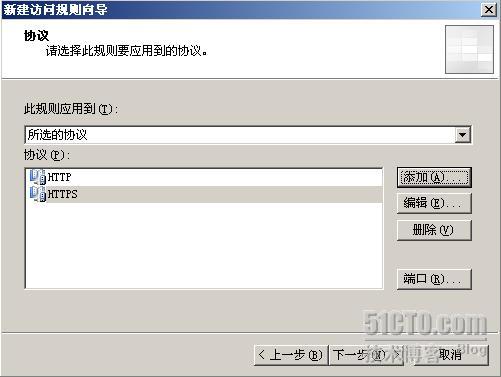

第五步:在下图中一次选择

HTTP

,单击“添加”按钮

→

选择

HTTPS

,单击“添加”按钮

→

单击“关闭”按钮。

第六步:在下图中单击“下一步”。

第七步:在下图中选择此规则的“应用来源”,由于目前我们要让

ISA Server

计算机本身和

ISA Server

客户端上网,因此选择“本地主机”和“内部”。

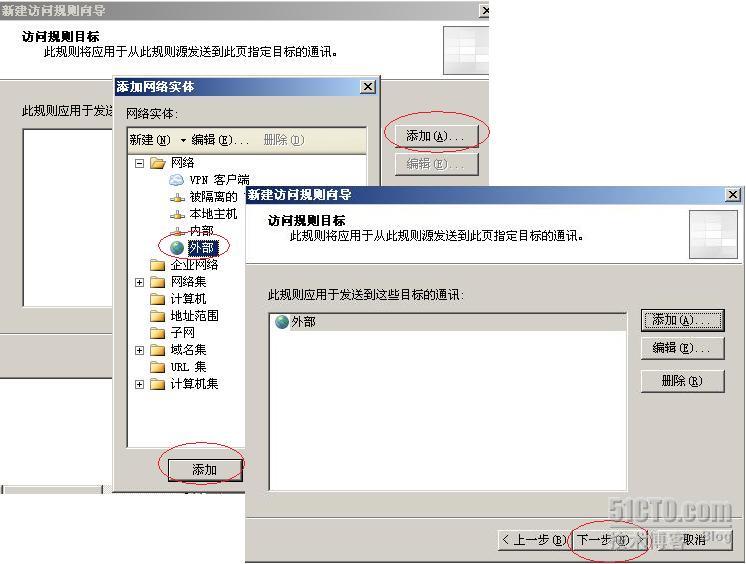

第八步:在下图中将此规则的“应用目的地”设置为“外部”,也就是允许访问外部所有的网站。

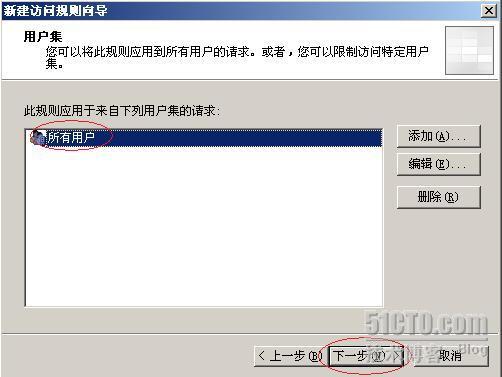

第九步:在下图中单击“下一步”,以便将此原则应用到所有的用户。

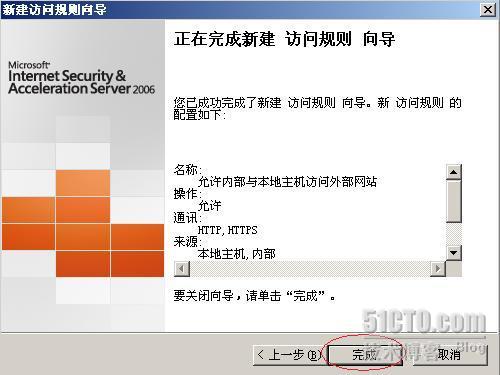

第十步:如下图在正在“完成新建访问规则向导”画面中点击“完成”。

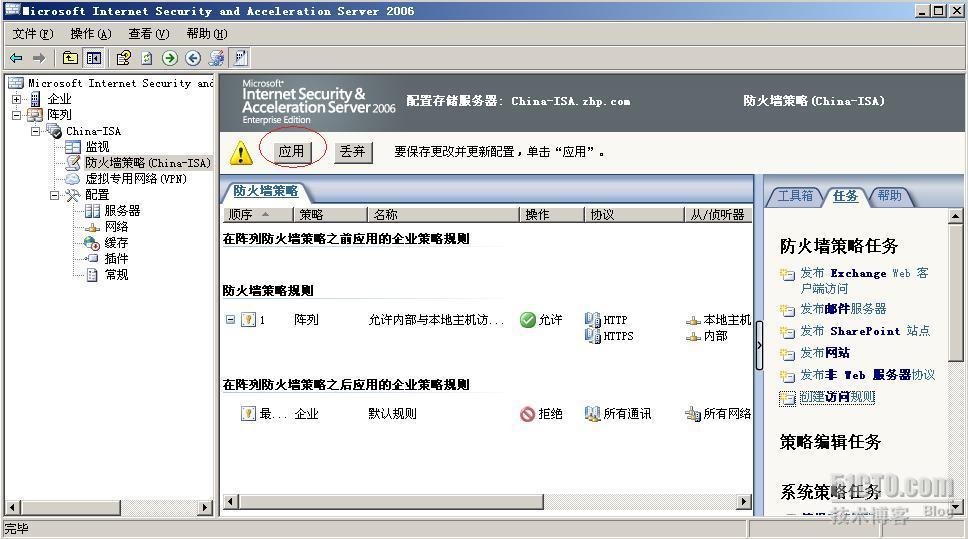

第十一步:在下图中单击“应用”。

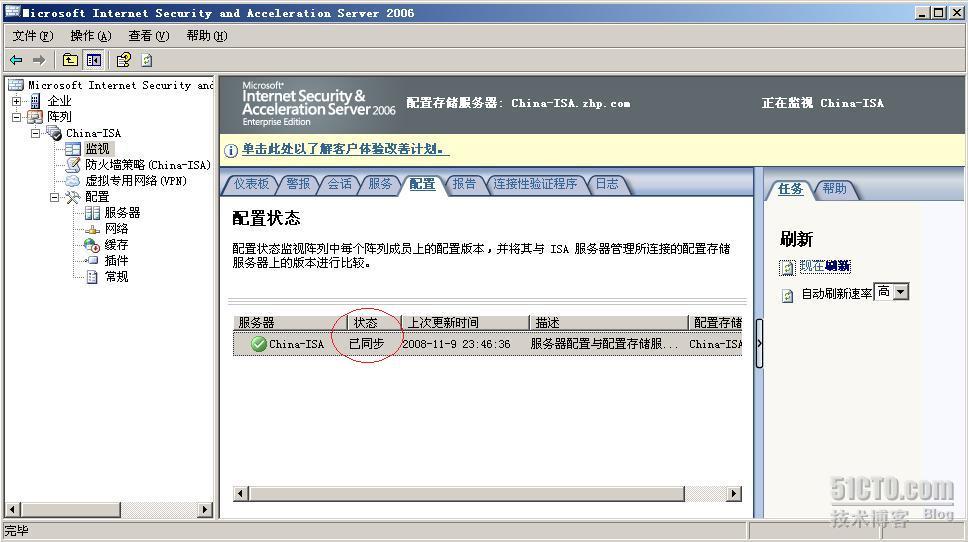

完成设置后,这些设置会被保存到配置存储服务器(

CSS

)内,而

ISA Server

会定期(默认为

15

秒)检查与应用

CSS

内的最新更新(我这里实验环境中

ISA Server

与

CSS

是同一台计算机),阵列中每一台

ISA Server

也都会将这些设置保存一份到其计算机内,并保持与

CSS

同步,如下图所示

.

(二)、确认可接受“

Web

代理客户端”的请求

除了开放规则之外,还必须确认

ISA Server

是否会接收内部网络

Web

代理客户端的请求,确认的步骤如下:

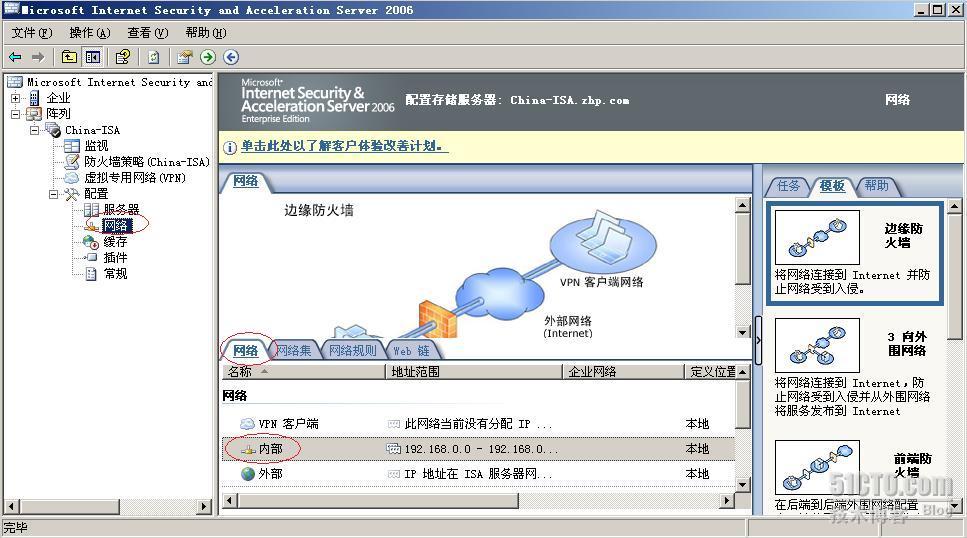

第一步:如下图所示选择“网络”

→单击

“网络”标签

→

双击“内部”网络。

第二步:确认下图中“为此网络启用

Web

代理客户端连接”已经选中。

注:有上图中可以看出ISA Server

提供Web

代理服务的连接端口号为8080

,如果内部网络中有其他软件使用到这个连接端口,请此软件停用或变更连接端口号,以免互相冲突。

三、“

Web

代理客户端”的配置

所有的操作系统(例如

winxp

、

vista

等)都可以扮演

Web

代理客户端的角色,不过只支持

HTTP

、

HTTPS

与

FTP

网络协议。

ISA Server

默认通过连接端口

8080

来侦听

Web

代理客户端的请求,当

ISA Server

收到

Web

代理客户端访问因特网网页或

FTP

对象的请求时,会由防火墙服务来决定是否允许此请求,如果允许,接下来会通过网页代理筛选器来检查缓存区是否有客户端所需的对象,如果有,防火墙服务会将此对象传递给客户端,如果没有,则上网下载此对象,并通过网页代理筛选器将下载的对象保存到缓存区。

需要在

Web

代理客户端的应用程序内指定

ISA Server

当作是代理服务器,该应用程序才会将访问因特网网页与

FTP

对象的请求,传递给

ISA Server

的连接端口

8080

。以内部网络中的

Bahmas

客户端与浏览器

Internet Explorer

为例,其配置步骤如下所示:

第一步:先择“开始”

→

Internet Explorer

→

选择“工具”菜单

→

“

Internet

”选项。

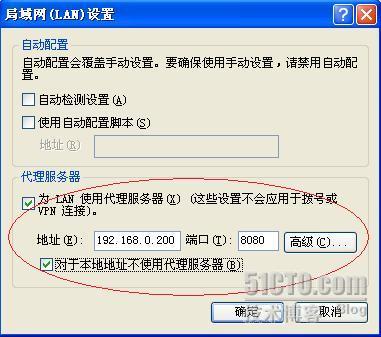

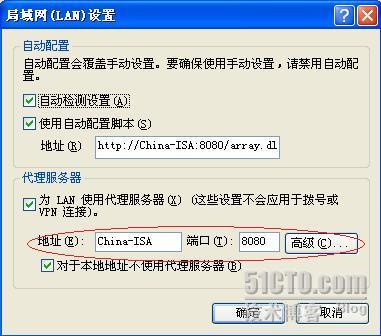

第二步:在下图中选择“连接”标签

→

单击“局域网设置”按钮。

第三步:在下图中的选项输入

ISA Server

内网卡的

IP

地址

192.168.0.200

与连接端口

8080

,并且勾选“对本地地址不使用代理服务器”这样可以加快对本地资源的访问。

注:只要我们在ISA Server

外网卡上填上公网的DNS

,此时我们这台客户端就能访问网页了。

四、“

SecureNAT

客户端”的配置

所有操作系统都可以扮演

SecureNAT

客户端,并且支持

TCP

、

UDP

、

HTTP

、

HTTPS

、

FTP

与其他网络协议。如果要将内部或

DMZ

网络内的服务器,例如电子邮件服务器,网站服务器、网站等,发布给因特网用户,请将这台服务器配置为

SecureNAT

客户端。

(一)、“

SecureNAT

客户端”的配置

请将

SecureNAT

客户端的默认网关指定到

ISA Server

内网卡的

IP

地址,以便客户端将对外的数据包传递到

ISA Server

,也可以将它指定到其他路由器,但是该路由必须会将数据包传递到

ISA Server

内网卡。

除此之外,请将

SecureNAT

客户端的首选

DNS

服务器指定到公司内部的

DNSfwuuqi

或者因特网上任何一台可以正常运作的

DNS

服务器,以便通过

DNS

服务器来解析

DNS

主机名。(二)、开放

DNS

流量

SecureNAT

客户端在解析

DNS

主机名时,如果需要通过

ISA Server

来向外部查询,就需要在

ISA Server

开放从内部网络来的

DNS

流量能够通过。开放

DNS

流量的步骤如下所示:

第一步:在

ISA Server

服务器管理单击“防火墙策略”

→

单击右边“任务”标签处的“创建访问规则”。

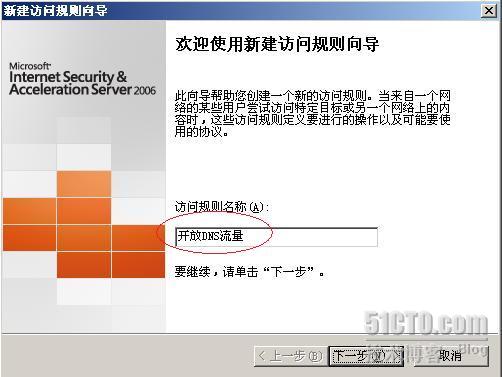

第二步:在“在欢迎使用新建访问规则向导”画面中为此规则命名。

第三步:在下图中选择“允许”

→

单击“下一步”

→

“所选的协议”

→

单击“添加”按钮。

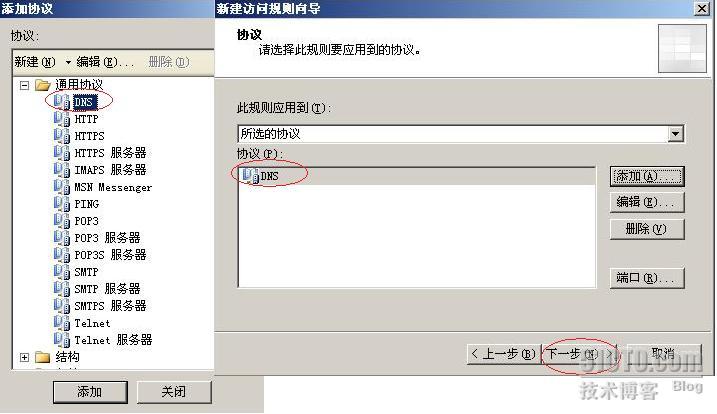

第四步:在下图中选择

DNS

→

单击“添加”、“关闭”、“下一步”。

第五步:在下图中选择此规则的应用来源,由于我们要让内部网络所有计算机的

DNS

请求通过

ISA Server

防火墙,因此这里选择“内部”。

第六步:在下图中选择此规则的应用目标,在这里我们选择“外部”,也就是允许向外部所有的

DNS

服务器查询。

第七步:在“用户集”画面直接单击“下一步”,以便将此规则应用到所有用户。

第八步:在正在“完成新建访问规则向导”画面中单击“完成”。

第九步:回到

ISA Server

服务器管理控制台单击“应用”后单击“确定”。

<?xml:namespace prefix = v ns = "urn:schemas-microsoft-com:vml" />

完成上述所有配置后,现在就可以利用这台

SecureNAT

客户端计算机上网测试,此时

Bahamas

客户端就可以通过

ISA Server

下载所需的网页对象了。

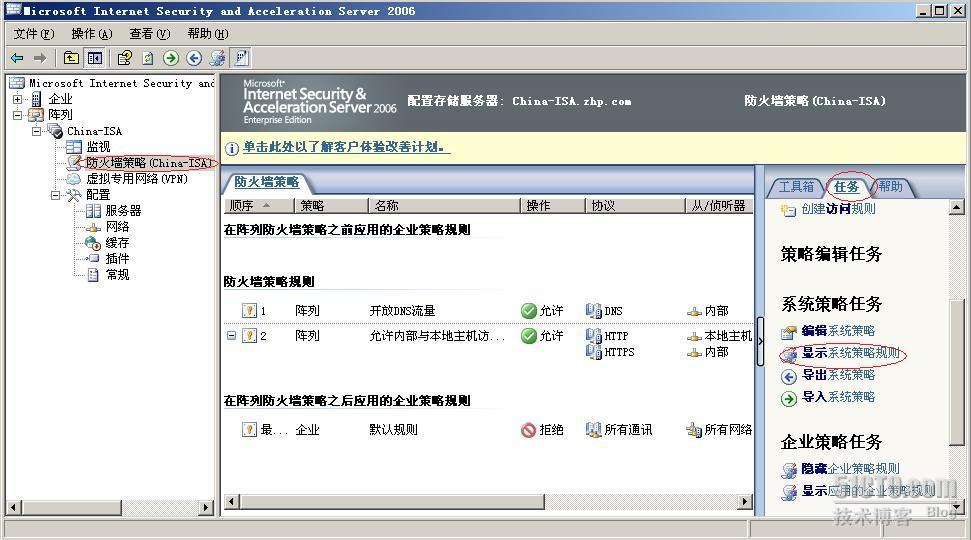

注:我们在前面只开放了让内部网络客户的

DNS

请求可以通过

ISA Server

防火墙,但是并未包含

ISA Server

这台计算机(本地主机),然后经过实际的测试,却发现

ISA Server

这台计算机的

DNS

流量也可以通过

ISA Server

防火墙,为什么呢?其实是因为内置的系统策略已经开放了部分流量,其中包含了允许

ISA Server

防火墙这台计算机的

DNS

流量可以进出所有网络。我们可以通过如下图所示选择“防火墙策略”

→

选择“任务”标签标签

→单击“现实系统策略规则”来查看。

(三)、将“

SecureNAT

客户端”配置成“

Web

代理客户端”

只要

SecureNAT

客户端的网页应用程序将访问网页的请求,传递给

ISA Server

连接端口

8080

(也就是将

ISA Server

当作代理服务器),

ISA Server

就会把它视为

Web

代理客户端。以

Internet Explorer

来说,将

ISA Server

指定为代理服务器的方法

Web

代理客户端相同,配置完成后,客户端的

Internet Explorer

会将访问因特网页对象的请求,传递给

ISA Server

连接端口

8080

,并由网页代理筛选器处理缓存事宜,然而客户端访问其他对象(非网页与非

FTP

对象)时,还是直接通过默认网关来传递给

ISA Server

。

例:我在客户端的

Internet Explorer

内指定将

ISA Server

当作代理服务器,不过在

FireFox

内并没有将

ISA Server

配置为代理服务器,此时如果我们分别用

Internet Explorer

与

FireFox

上网,那么我的计算机是

SecureNAT

客户端?还是

Web

代理客户端呢?对

ISA Server

来说,

Internet Exporer

这个连接被视为

Web

代理客户端,但是

FireFox

这个连接则被视为

SecureNAT

客户端。

五、“防火墙客户端”的配置

客户端必须是

Windows

品尼高台才可以扮演防火墙客户端的角色,而且还要安装

Mircosoft Firewall Client

软件。

(一)、“防火墙客户端”配置

防火墙客户端的

TCP/IP

只需要配置

IP

地址与子网掩码即可,可以不需要配置默认网关与

DNS

服务器。

î

安装

Microsoft Firewall Client

客户端安装

Microsoft Firewall Client

后,当客户端

Winsock

应用程序请求与其他网络的计算机沟通时,会由

Microsofte Firewall Client

负责将此请求传递给

ISA Server

,但是如果要否通对象是内部网络其他计算机,则此沟通请求不会传递给

ISA Server

。

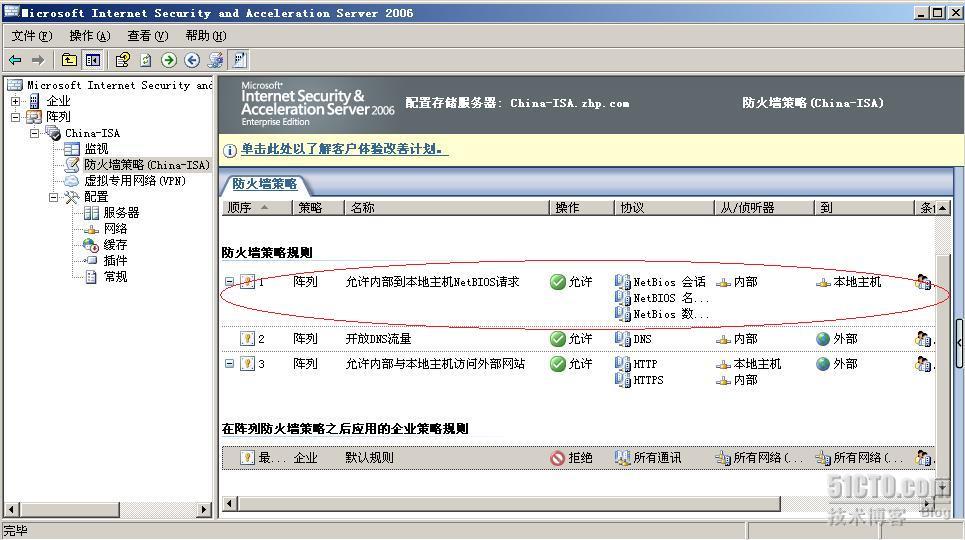

请先在

ISA Server

创建规则来开放

NetBIOS

会话、

NetBOIS

名称服务、

NetBIOS

数据包三个网络协议,方向为从内部网络到本地主机,否则防火墙客户端无法解析

ISA Server

的计算机名,无法检测到

ISA Server

。请大家参照下图进行创建规则,我在这里就罗嗦了。

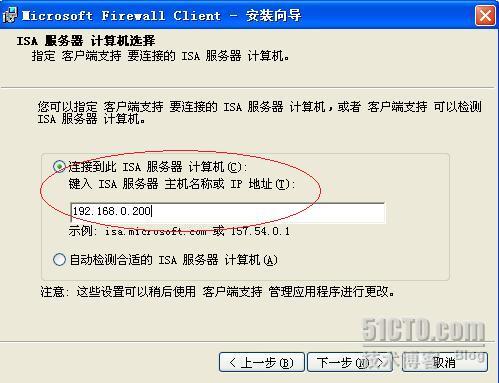

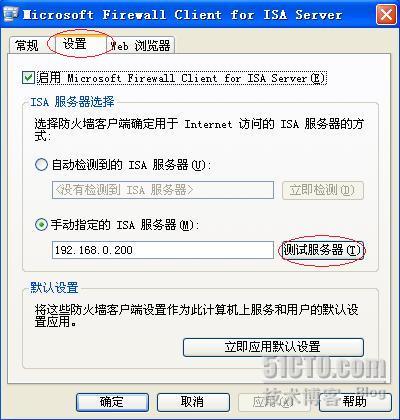

Microsofte Firewall Client

软件是放在

ISA Server CD

的

Client

文件夹内,请在防火墙客户端执行此文件夹内的

setup.exe

程序,安装过程中到了下图画面时,请改为手动选择欲连接的

ISA Server

,也就是选择图中的“连接到此

ISA

服务器计算机”,然后输入

ISA

服务器的主机名或

IP

地址,例如图中

192.168.0.200

为

ISA Server

内网卡的

IP

地址。

î

“防火墙客户端”默认也是“

Web

代理客户端”

当防火墙客户端安装好了,系统自动会在浏览器

Internet Explorer

内将

ISA Server

配置为代理服务器,也就是客户端利用

Internet Explorer

访问因特网的网页与

FTP

对象时,该客户端会被视为

Web

代理客户端。可以在此客户端计算机上通过以下方法来查看这个配置:“开始”

→

Internet Explorer

→

“工具”菜单

→

“

Internet

选项”

→

“连接”标签

→

单击“局域网设置”按钮,如下图所示,图中的网址

china-ISA

是

ISA Server

的计算机名,它对应到

ISA Server

内网卡的

IP

地址

192.168.0.200

。

注:对于ISA Server

来说,只要客户端应用程序是将访问因特网的请求传递给ISA Server

连接端口1745

,这个客户端就是防火墙客户端。

î

确认可接受“防火墙客户端”的请求

我们必须确认

ISA Server

是否已经可以接收内部网络防火墙客户端访问因特网的请求,确认的步骤为如下图所示双击网络之下的“内部”网络

→

确认“启用次网络的防火墙客户端支持”已经选中(这是默认值)。

完成上述之后,现在可以测试看看这台防火墙客户端是否可以通过

ISA Server

来正常访问因特网的资源,比如连接外部网站来进行测试。

(二)、内部网络计算机的定义

当防火墙客户端的

Winsock

应用程序请求与其他网络的计算机沟通时,会由

Microsoft Firewall Client

负责将此请求传递给

ISA Server

,但是如果沟通对象是内部网络的其他计算机,则此请求并不会传递给

ISA Server

。

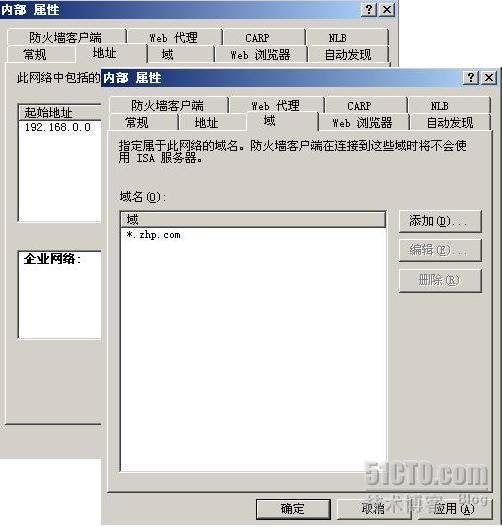

这里所谓的内部网络的其他计算机是指定义在内部网络的

IP

地址与域,如下图所示(在

ISA Server

管理控制台内选择“配置”处的“网络”

→

双击“内部网络”即可找到此画面了),可以自定义

IP

地址与域。例如图中定义在“地址”标签处的

IP

地址为

192.168.0.0

~

192.168.0.255

,这些

IP

地址都是属于内部网络的

IP

地址;而定义在“域”标签处的为

zhp.com

,表示所有主机名后缀为

zhp.com

的计算机都是属于内部网络计算机,而如果只要指定单一计算机,则只要输入该计算机的

DNS

名即可。

注:在完成上述配置后,防火墙客户端默认会每隔6

小时自动下载这些配置。也可以重新启动防火墙客户端计算机或者在防火墙客户端计算机双击屏幕右下角Microsoft Firewall Client

图标,然后单击下图中的“测试服务器”或“立即检测”按钮。

转载于:https://blog.51cto.com/zhouhaipeng/113412

105

105

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?