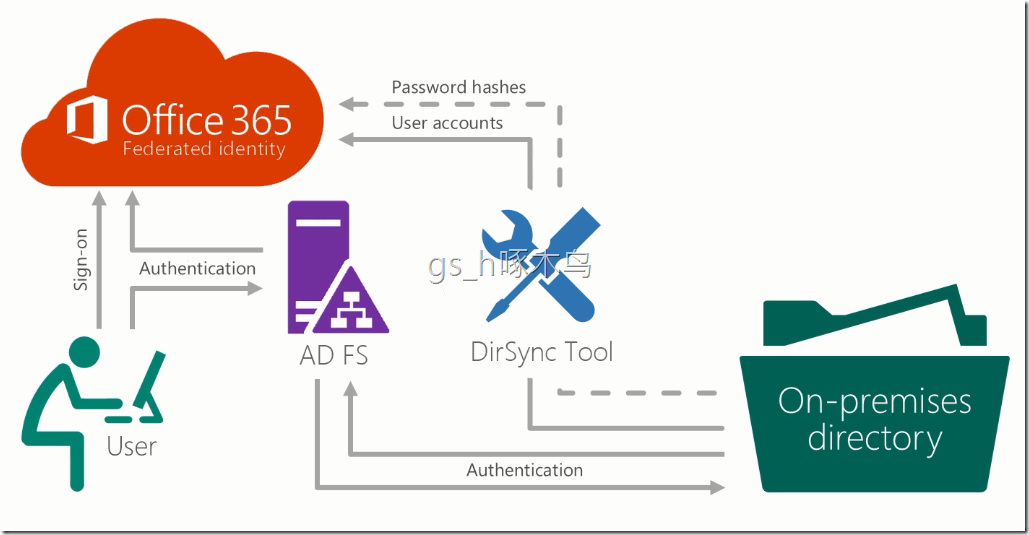

简单的介绍什么是单点登录,单点登录是企业业务应用整合的一种解决方案,通过配置单点登录,登陆用户就可以访问企业内部的应用系统。简单的说就不需要多次登录输入账号密码,凭借当前登录用户的令牌去认证各个应用系统,实现一次登陆可以同时进入各个应用系统。

其实说真的,发这篇文章之前,搭建好几次环境,也遇到不少问题,也看了不少写office 365跟AD FS实现SSO的博文。我就简单的说一下我搭建的环境以及需要配置什么步骤。

--------------------------------------------我是略污的中折线-----------------------------------------------------------------

本次Demo Azure环境 : Global Azure

本次Demo DNS解析商如下:

DNS提供商、域名 | 添加纪录 |

万网(测试域名:gshcloud.com) | 1.关于Office 365的记录我这边就不多阐述,具体可以看在Office 365管理控制界面-域里面的相关记录 2.添加ADFS的记录 |

| 内部域名:gshinternel.com | 无 |

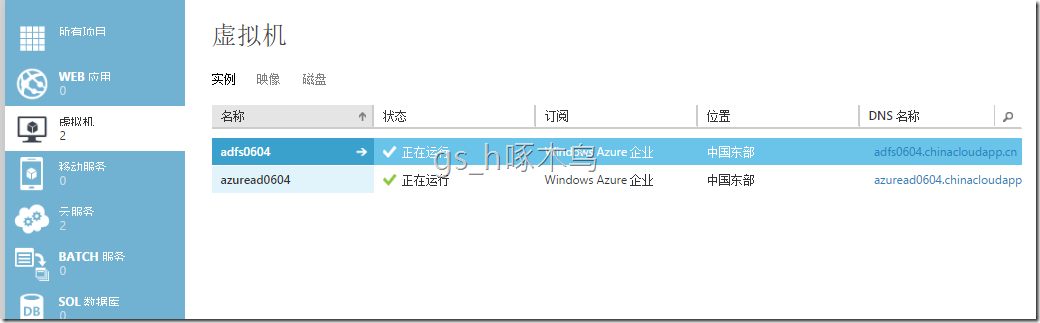

本次Demo Azure环境云虚拟机列表如下:

服务器名 | 备注 |

AzureAD0604 | 活动目录、DNS服务(WindowsServer2012R2) |

adfs0604 | AD FS 3.0(WindowsServer2012R2)\AAD(Azure AD Connect) |

整个实验环境拓扑(来自Channel 9的视频)

本次实验环境(Windows Azure)

(题外话:如果在企业内部部署,建议增加一台TMG或者WAP服务器(Web Application Proxy),将AD FS的443端口反向代理到外网,不然直接把AD FS放在外网是不安全的,我这边是简单环境所以不考虑安全性问题。)

至于这两台服务器的部署动作(新建服务器、装AD服务、ADFS加入域),我就不多阐述了。

--------------------------------------------我是略污的中折线-----------------------------------------------------------------

大概的思路步骤如下:

1.添加UPN,配置用户的UPN后缀(这个跟你内外域名是否一致有关系,如果一致直接错过这步骤)

2.申请证书(公网)

3.安装AD FS服务

4.内部DNS服务器新建正向区域解析

5.添加外网dns记录,配置443端口映射出去

6.在office 365添加自定义域名,配置相关外网记录

7.将自定义域名转换成联盟域

8.在office 365激活目录同步,安装AAD

9.配置目录同步和AD FS

10.验证用户的登陆状态

--------------------------------------------我是略污的中折线-----------------------------------------------------------------

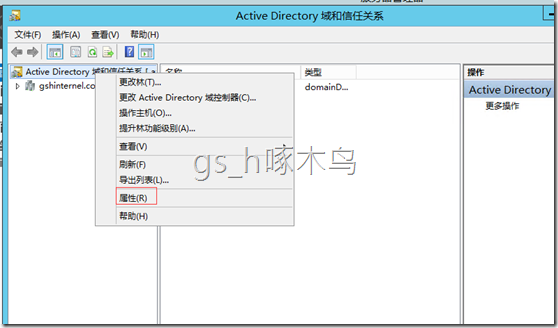

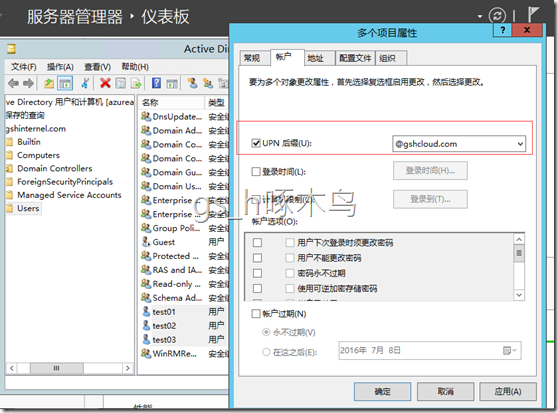

添加UPN,配置用户的UPN后缀(这个跟你内外域名是否一致有关系,如果一致直接错过这步骤)

1.打开Active Directory域和信任关系,右键,点击属性;

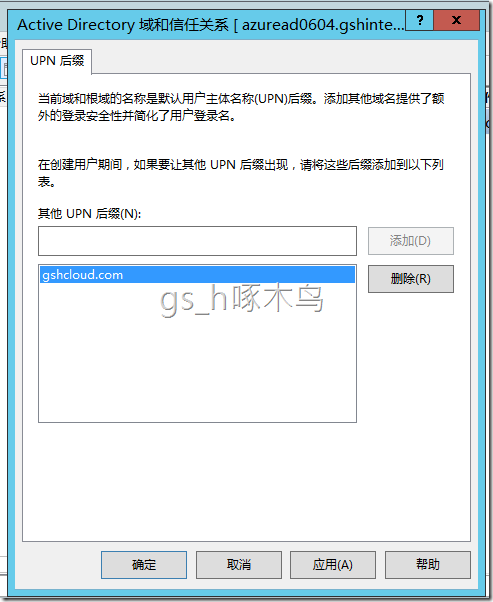

2.在UPN后缀添加gshcloud.com(提示:这个是我对外的域名);

3.打开Active Directory用户和计算机,选择要测试账号,右键属性-账号,更改UPN后缀;

申请证书(公网)

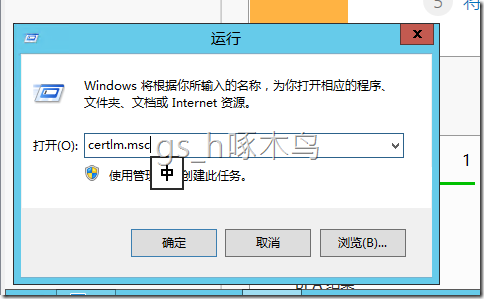

4.在运行符输入:certlm.msc,点击确定;

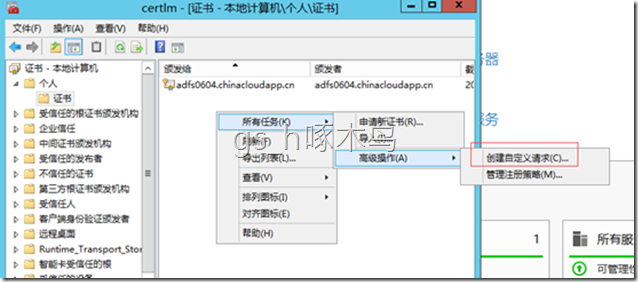

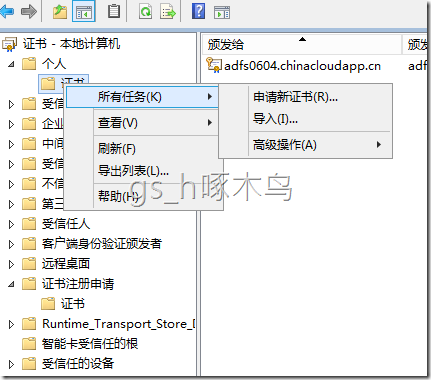

5.在个人-证书,右键,选择所有任务(K)-高级操作(A)-创建自定义请求(C);

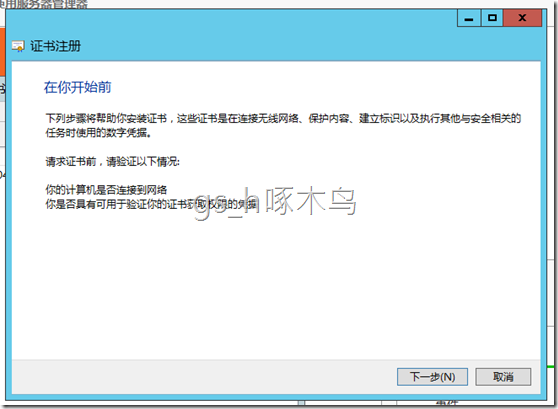

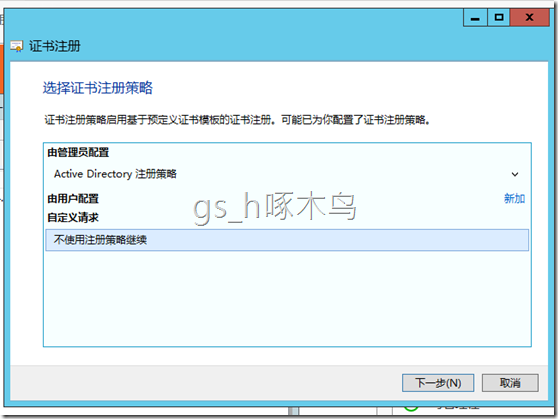

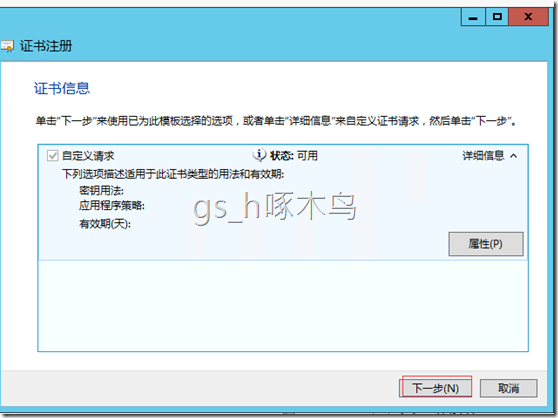

6.在证书注册界面,点击下一步;

7.在证书注册界面,点击自定义请求的不使用注册策略继续,点击下一步;

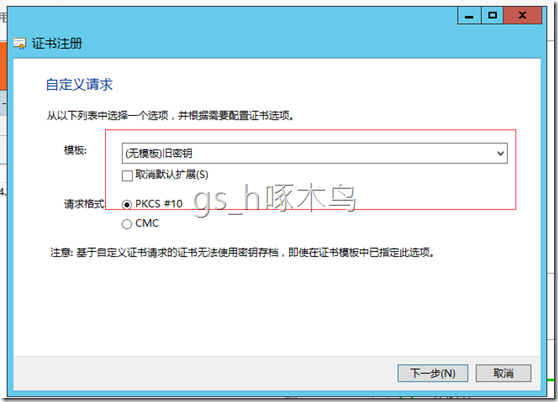

8.在自定义请求,模板选择(无模板)旧密钥,请求格式为PKCS#10,点击下一步;

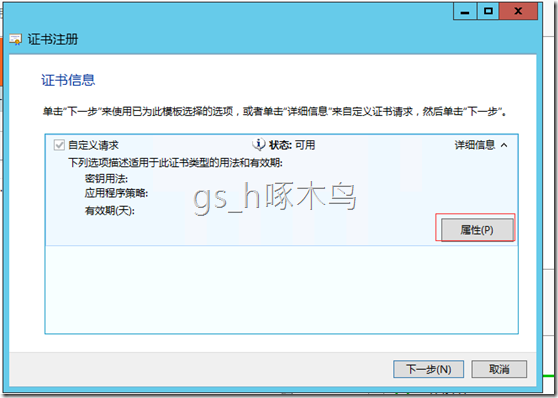

9.在证书信息,点击属性;

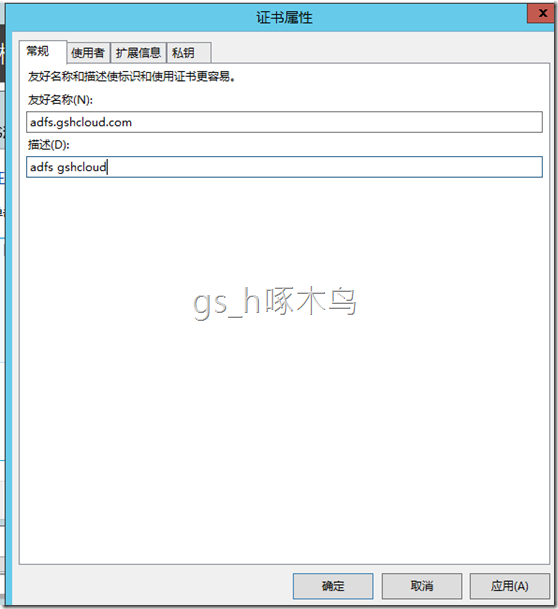

10.在常规填写友好名称和描述(这个意思是对外的AD FS服务器FQDN);

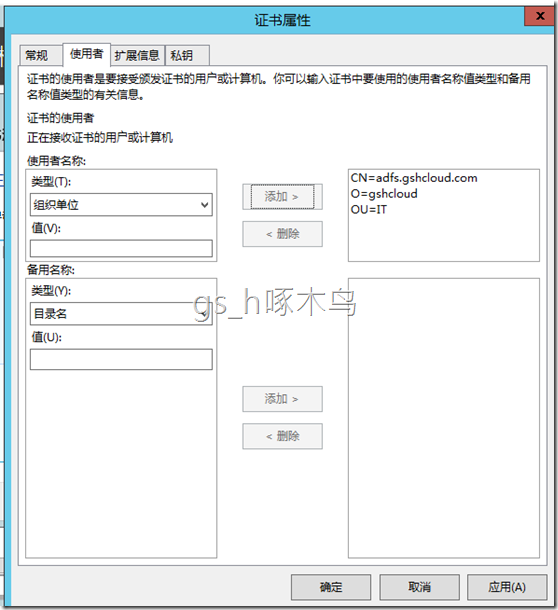

11.在使用者,添加公用名为adfs.gshcloud.com(其他的信息看你个人)

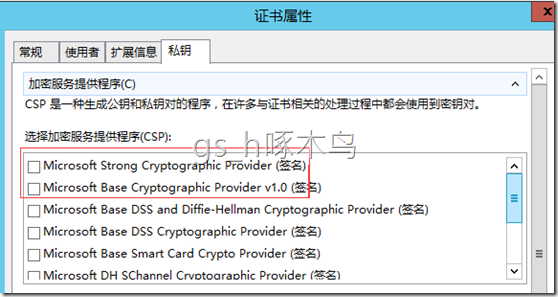

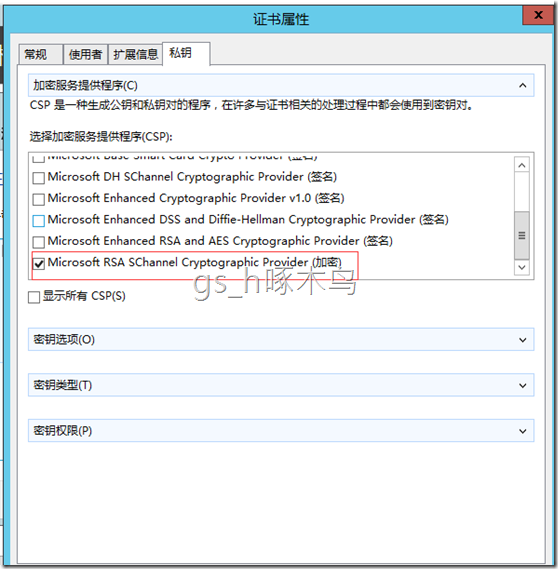

12.在私钥,点击加密服务提供程序(C),去除Microsoft Strong Cryptographic Provider(签名)的选项,勾选Microsoft RSA SChannel Cryptographic Provider(加密);

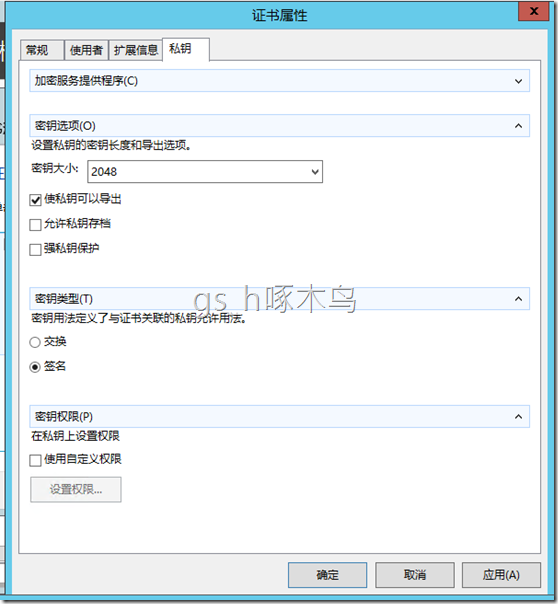

13.在密钥选项,密钥大小为2048,勾选使私钥可以导出(此步骤是为了TMG和WAP服务);

14.配置完上述的设置,就继续点击下一步;

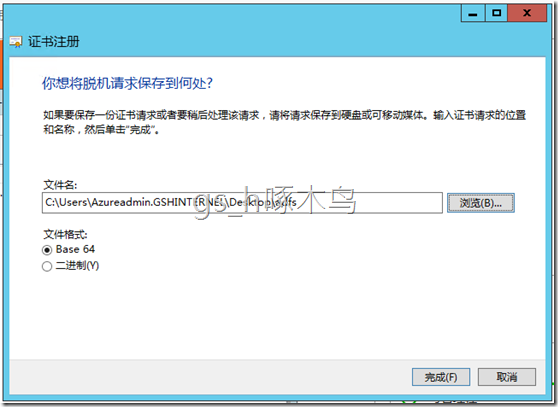

15.将证书请求保存在文件夹,文件格式为Base 64,点击完成;

16.可以在证书注册申请列表看到我们刚才申请的请求;

17.在网上申请免费SSL证书,输入域名:adfs.gshcloud.com(高能提示:这个地方必须为对外ADFS的FQDN地址,不能填写域名)(

https://buy.wosign.com/free/FreeSSL.html#apply

)

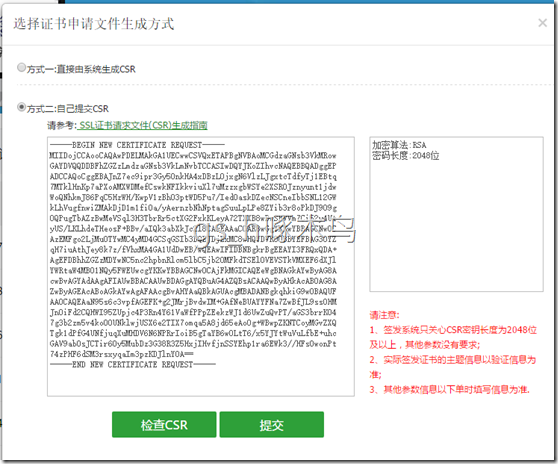

18.在我的订单,点击提交CSR;

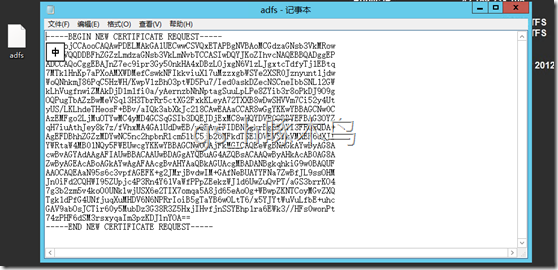

19.将步骤15保存的文件打开,复制里面的代码;

20.选择方式二:自己提交CSR,张贴刚才复制的代码,点击检测CSR,然后点击提交;

21.申请完毕,将证书附件下载下来;

22.将证书附件里面的证书解压,并复制到AD FS服务器上;

23.在个人-证书,右键所有任务(K)-导入(I);

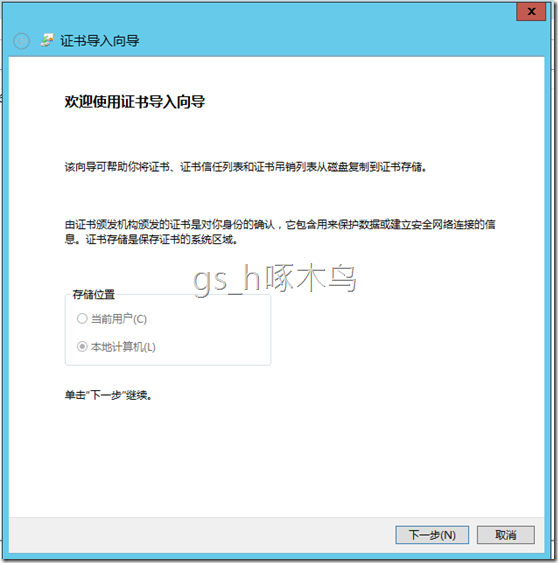

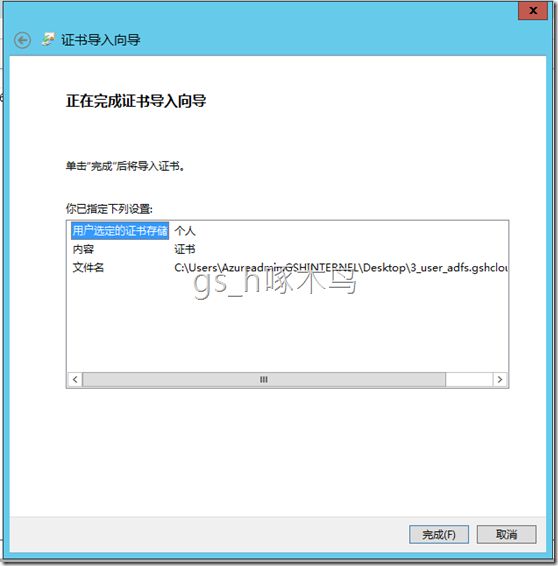

24.在证书导入向导,点击下一步;

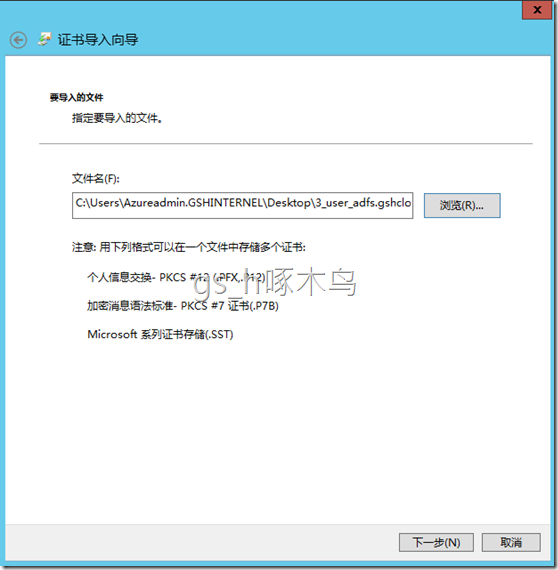

25.在要导入的文件,点击下一步;

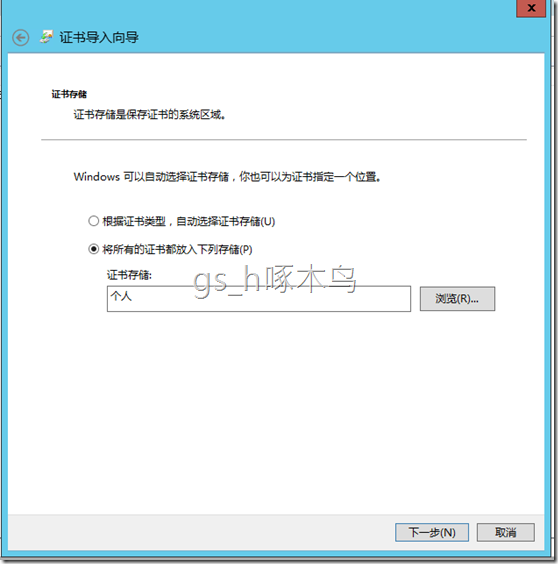

26.在证书存储,点击下一步;

27.在正在完成证书导入向导,点击完成;

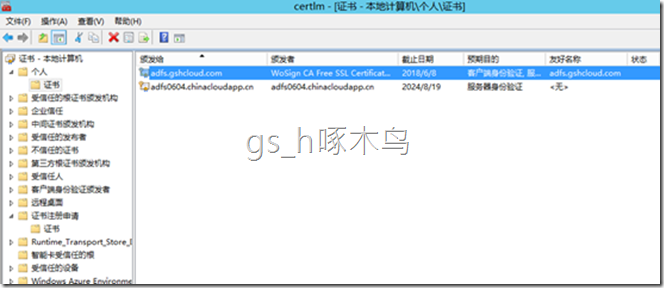

28.在个人-证书,看到申请的公网证书已导入完毕;

转载于:https://blog.51cto.com/gshao/1788027

1033

1033

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?