AAA是验证、授权和记账(Authentication、Authorization、Accounting )三个英文单词的简称。其主要目的是管理哪些用户可以访问网络服务器,具有访问权的用户可以得到哪些服务,如何对正在使用网络资源的用户进行记账。AAA服务器(AAA server)是一个能够处理用户访问请求的服务器程序。提供验证授权以及帐户服务。AAA服务器通常同网络访问控制、网关服务器、数据库以及用户信息目录等协同工作。同AAA服务器协作的网络连接服务器接口是“远程身份验证拨入用户服务 (RADIUS)”。具体为:

1、 验证(Authentication): 验证用户是否可以获得访问权限;

2、 授权(Authorization) : 授权用户可以使用哪些服务;

3、 记账(Accounting) : 记录用户使用网络资源的情况。

RADIUS协议:

RADIUS(Remote Authentication Dial In User Service)协议是在IETF的RFC 2865和2866中定义的。RADIUS 是基于 UDP 的一种客户机/服务器协议。RADIUS客户机是网络访问服务器,它通常是一个路由器、交换机或无线访问点。RADIUS服务器通常是在UNIX或Windows 2000服务器上运行的一个监护程序。RADIUS 协议的认证端口是1812 ,计费端口是1813。

RADIUS协议的主要特点1、 客户/服务模式(Client/Server)

RADIUS是一种C/S结构的协议,它的客户端最初就是网络接入服务器NAS(Network Access Server),现在运行在任何硬件上的RADIUS客户端软件都可以成为RADIUS的客户端。客户端的任务是把用户信息(用户名,口令等)传递给指定的RADIUS服务器,并负责执行返回的响应。

RADIUS服务器负责接收用户的连接请求,对用户身份进行认证,并为客户端返回所有为用户提供服务所必须的配置信息。

一个RADIUS服务器可以为其他的RADIUS Server或其他种类认证服务器担当代理。

2、 网络安全

客户端和RADIUS服务器之间的交互经过了共享保密字的认证。另外,为了避免某些人在不安全的网络上监听获取用户密码的可能性,在客户端和RADIUS服务器之间的任何用户密码都是被加密后传输的。

3、 灵活的认证机制

RADIUS服务器可以采用多种方式来鉴别用户的合法性。当用户提供了用户名和密码后,RADIUS服务器可以支持点对点的PAP认证(PPP PAP)、点对点的CHAP认证(PPP CHAP)、UNIX的登录操作(UNIX Login)和其他认证机制。

4. 扩展协议

所有的交互都包括可变长度的属性字段。为满足实际需要,用户可以加入新的属性值。新属性的值可以在不中断已存在协议执行的前提下自行定义新的属性。

RADIUS的工作过程

RADIUS协议旨在简化认证流程。其典型认证授权工作过程是:

1、用户输入用户名、密码等信息到客户端或连接到NAS;

2、客户端或NAS产生一个“接入请求(Access-Request)”报文到RADIUS服务器,其中包括用户名、口

令、客户端(NAS)ID 和用户访问端口的ID。口令经过MD5算法进行加密。

3、RADIUS服务器对用户进行认证;

4、若认证成功,RADIUS服务器向客户端或NAS发送允许接入包(Access-Accept),否则发送拒绝加接

入包(Access-Reject);

5、若客户端或NAS接收到允许接入包,则为用户建立连接,对用户进行授权和提供服务,并转入6;若

接收到拒绝接入包,则拒绝用户的连接请求,结束协商过程;

6、客户端或NAS发送计费请求包给RADIUS服务器;

7、RADIUS服务器接收到计费请求包后开始计费,并向客户端或NAS回送开始计费响应包;

8、用户断开连接,客户端或NAS发送停止计费包给RADIUS服务器;

9、RADIUS服务器接收到停止计费包后停止计费,并向客户端或NAS回送停止计费响应包,完成该用户的一次计费,记录计费信息。

ACS安全访问控制服务器: 思科安全访问控制服务器(Cisco Secure Access Control Sever)是一个高度可扩展、高性能的访问控制服务器,提供了全面的身份识别网络解决方案,是思科基于身份的网络服务(IBNS)架构的重要组件。Cisco Secure ACS通过在一个集中身份识别联网框架中将身份验证、用户或管理员接入及策略控制相结合,强化了接入安全性。这使企业网络能具有更高灵活性和移动性,更为安全且提高用户生产率。Cisco Secure ACS 支持范围广泛的接入连接类型,包括有线和无线局域网、拨号、宽带、内容、存储、VoIP、防火墙和 ×××。Cisco Secure ACS 是思科网络准入控制的关键组件。

适用场合:

◆集中控制用户通过有线或者无线连接登录网络

◆设置每个网络用户的权限

◆记录记帐信息,包括安全审查或者用户记帐

◆设置每个配置管理员的访问权限和控制指令

◆用于 Aironet 密钥重设置的虚拟 VSA

◆安全的服务器权限和加密

◆通过动态端口分配简化防火墙接入和控制

◆统一的用户AAA服务

案例:

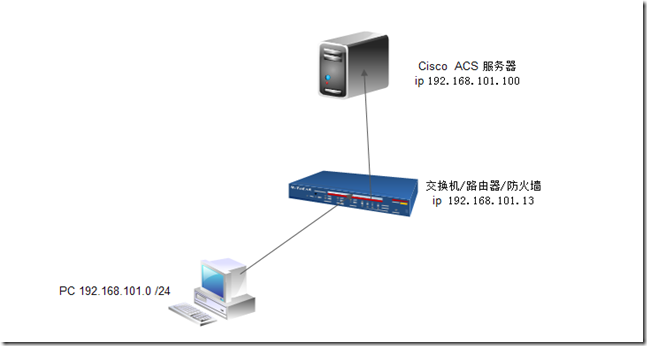

说明:本实验工包含五个案例,使用同一个ACS配置,前三个案例使用同一个拓扑图,第四、五个案例使用不同的拓扑图,如果某个案例中需要更改ACS配置,则会贴出相应的ACS配置截图。

案例一:

案例要求:

现有一台windows server2008 服务器,一台普通PC,华为交换机、路由器、防火墙各有一台。要求分别使用交换机、防火墙、路由器实现telnet、ssh登录,并将验证账户存放在ACS服务器中;在PC上安装802.1X 客户端,在ACS上验证通过后,可以通过AAA客户端的限制。实验环境:Cisco ACS4.0 ,华为s2600交换机,华为s2000路由器,H3C securpath F-100防火墙

拓扑图:

配置步骤:

路由器配置:

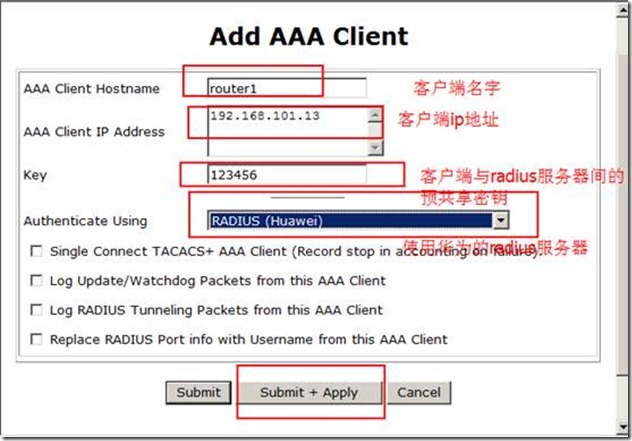

[Router]radius server 192.168.101.100 radius服务器的ip地址

[Router]radius shared-key 123456 验证的密钥对,应与ACS中设置的相同

[Router]aaa authentication-scheme login default radius 登录的用户默认到radius服务器上进行验证

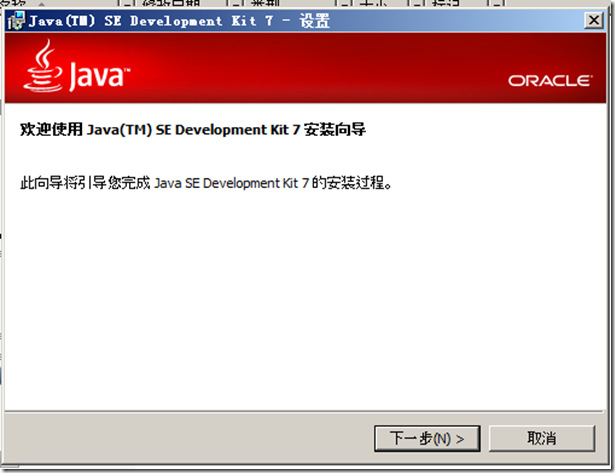

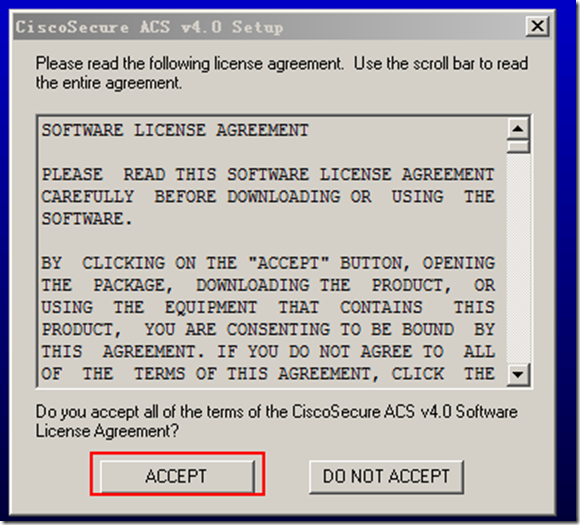

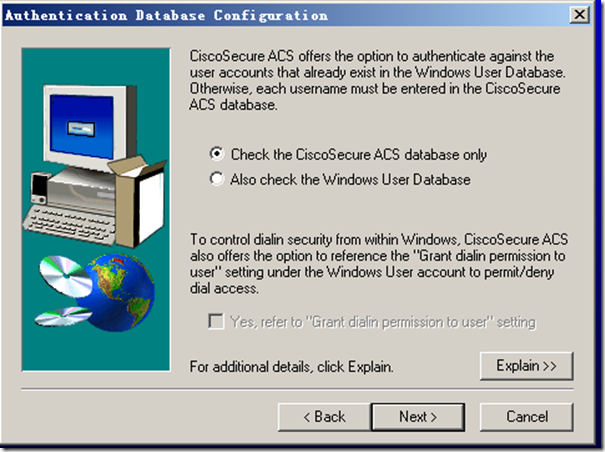

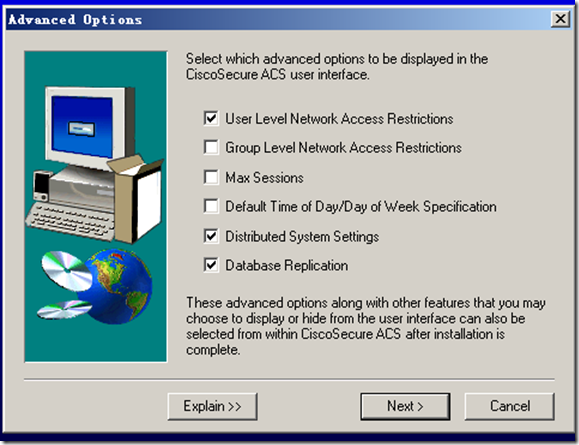

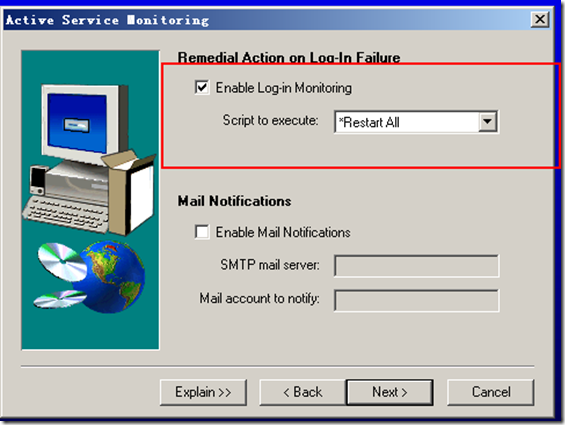

1.安装JDK环境,cisco ACS 4.0依赖jdk环境

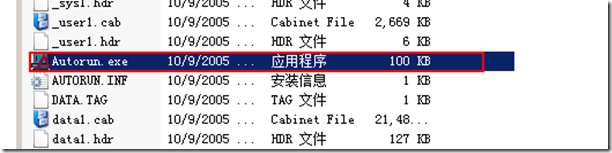

2.安装ACS,双击Autorun.exe 进行安装

选择四个复选框,查看是否满足要求:

a.终端用户能够连接上AAAclient(设备)

b.AAA客户端能够ping 通该ACS软件所在服务器

c.所有的AAA客户端运行的系统版本要在11.1 (包括11.1)以上

d.ACS所在服务器上的浏览器版本要求IE v6.0 sp1或者网警浏览器v7.02以上

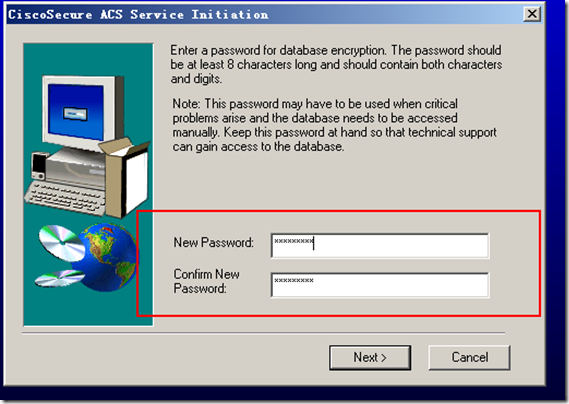

输入管理密码,要有一定的复杂度:数字+字母

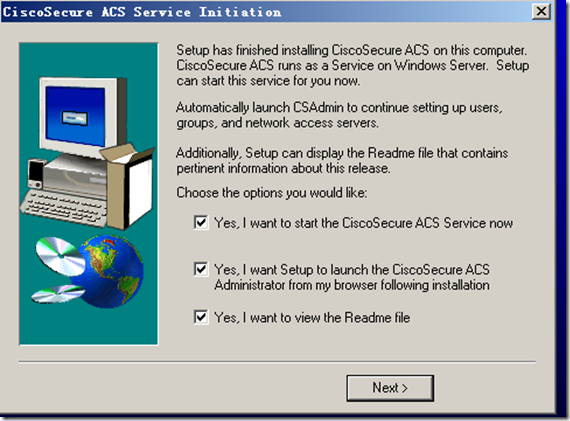

打开桌面上“ACS Admin” 快捷方式图标

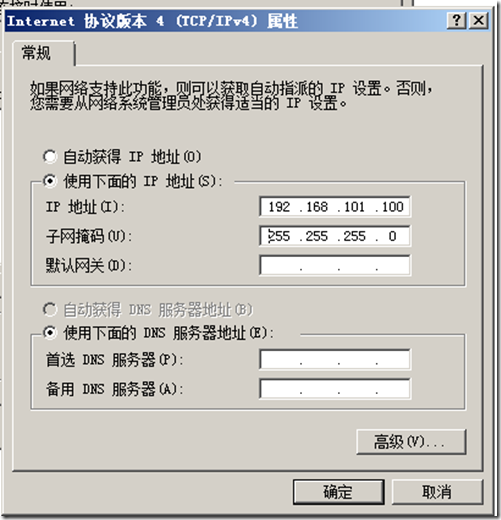

ACS服务器 的 ip地址设置为192.168.101.100:

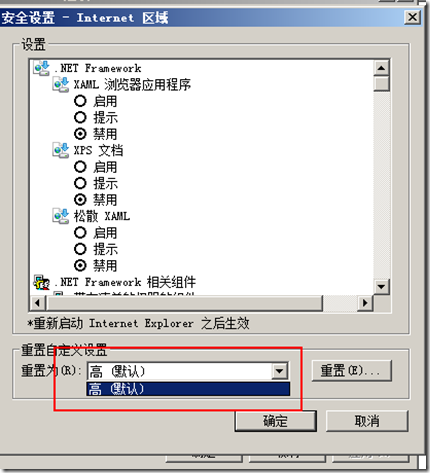

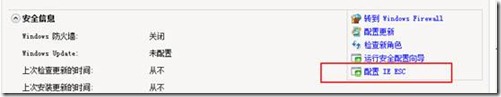

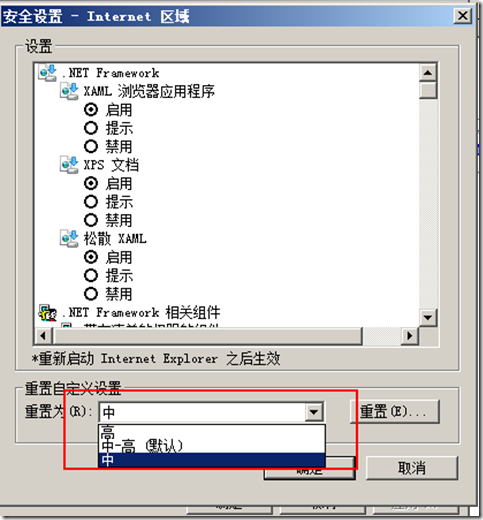

修改浏览器的安全级别:

在windows server 2008 上默认级别为高,且不能更改

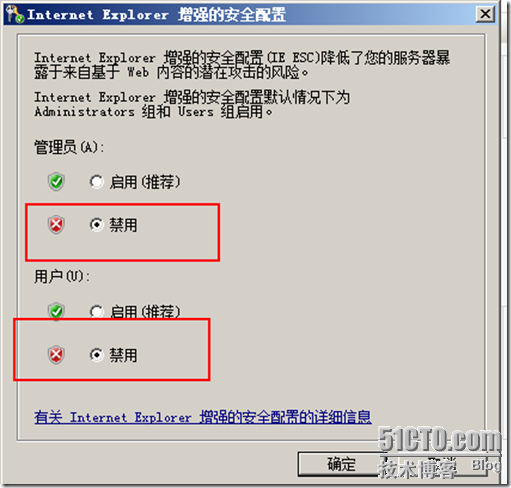

打开服务器管理器,单击 “配置 IE ESC”将管理员和用户的增强的安全配置都设置为禁用

再次修改IE 安全 设置,这时IE 的安全级别可以修改;将安全级别设置为中

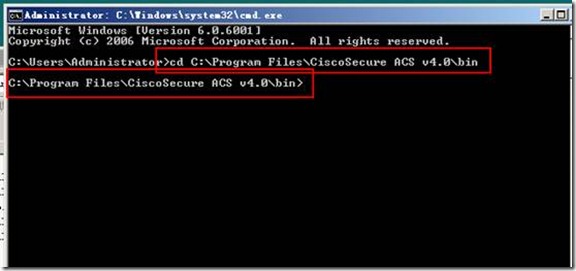

打开命令行,切换到ACS的安装目录下

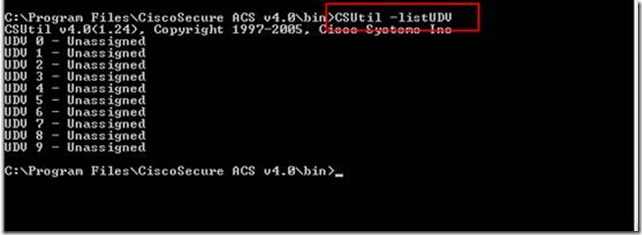

列举ACS中的私有属性:CSUtil -listUDV

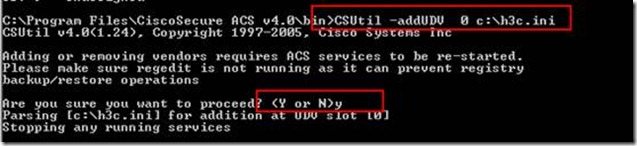

增加华为私有属性:>CSUtil -addUDV 0 c:\h3c.ini (其中0 表示在0 位置,上图中共有0-9个位置)

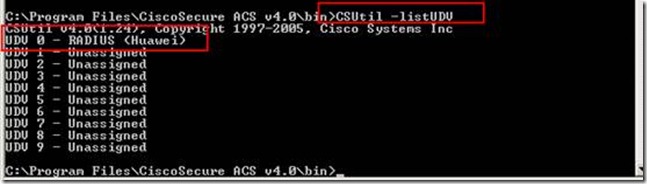

列举现在的私有属性,出现华为私有属性

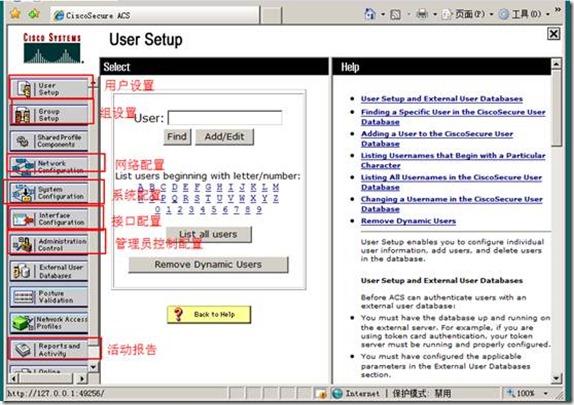

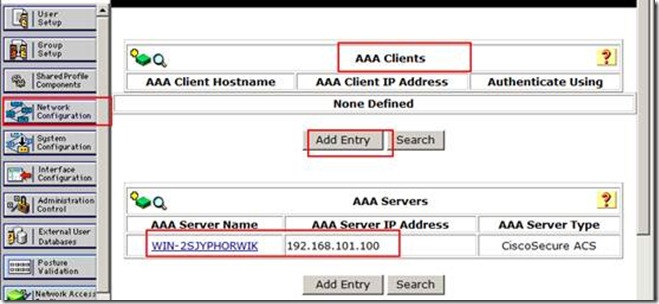

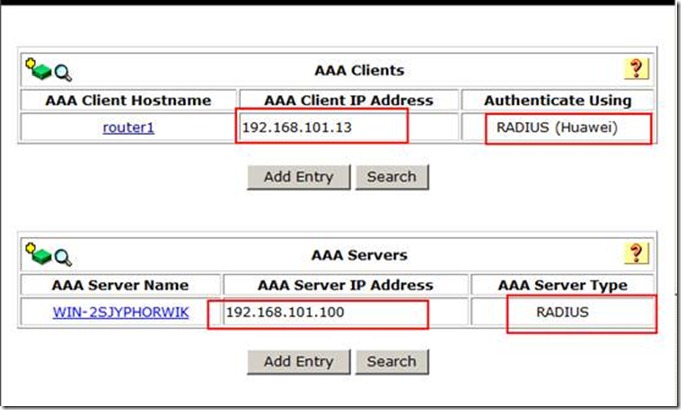

修改网络配置,

增加AAA客户端,并配置AAA客户端,将验证是引用的服务器选为huawei Radius

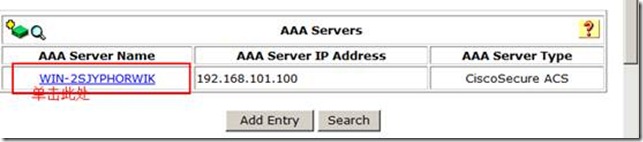

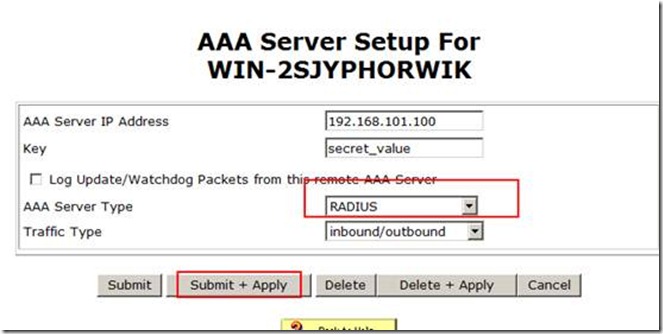

修改AAA server 配置:将服务器修改为标准服务器

配置后总览:

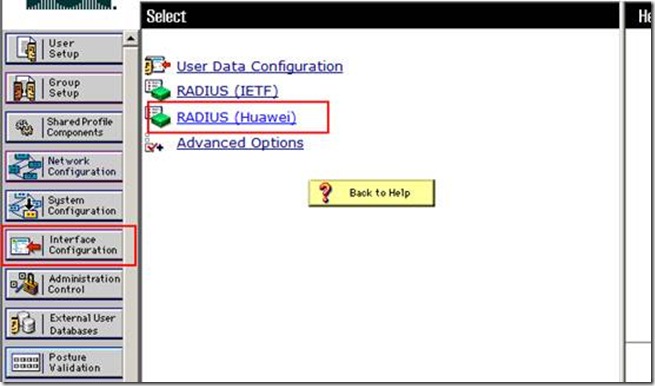

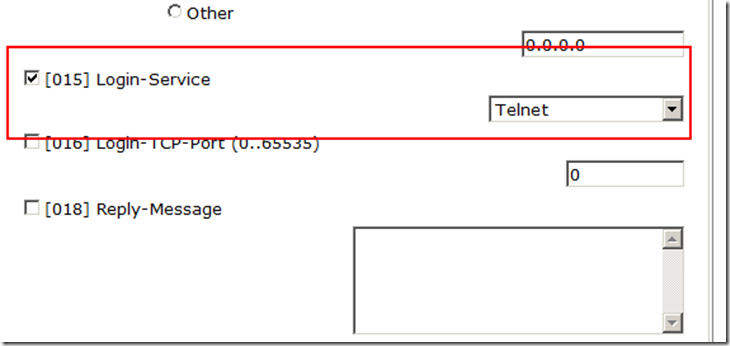

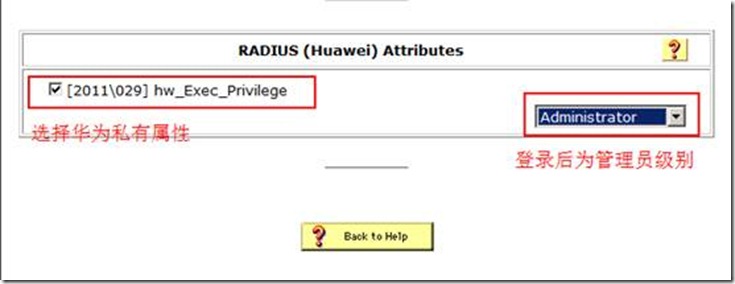

单击interface configuration ,在右侧单击RADIUS (HUAWEI)

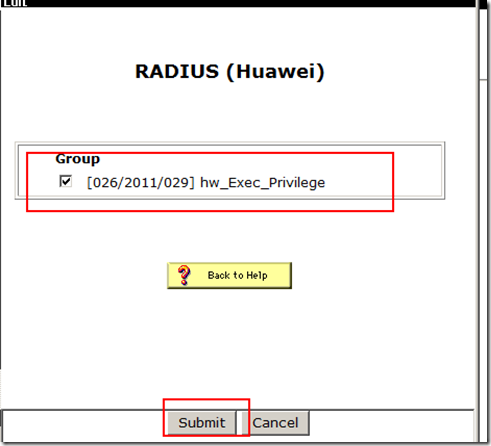

勾选华为的私有属性

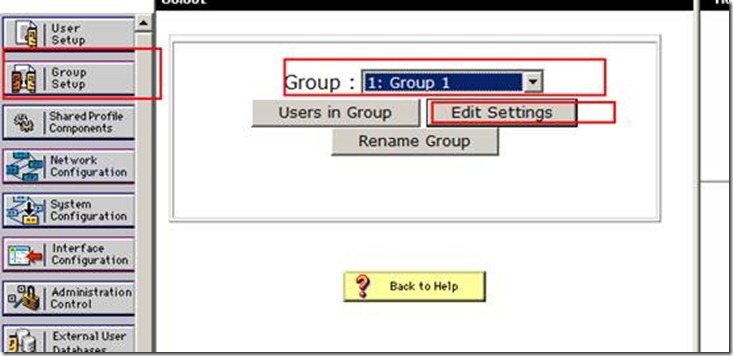

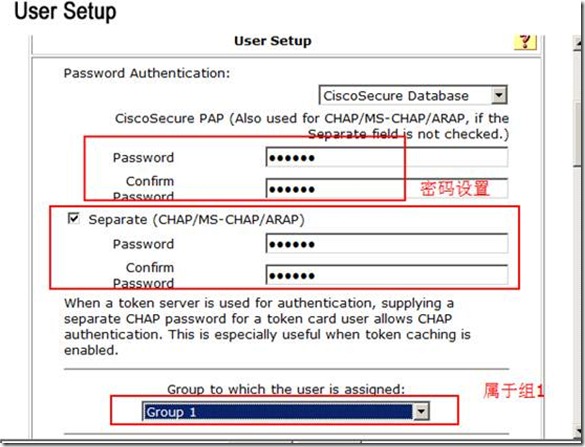

要做telnet 和ssh 验证,首先需要有账号和密码,账号有在组中,编辑组1

点击 Edit Setting

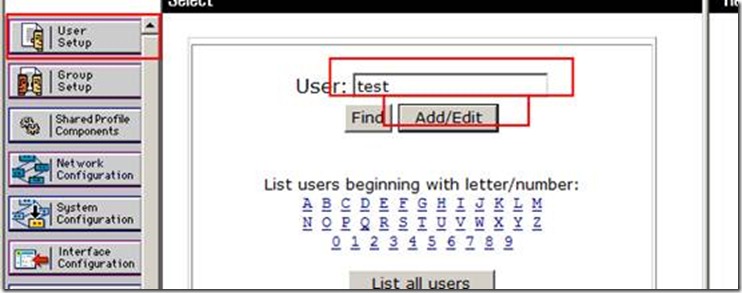

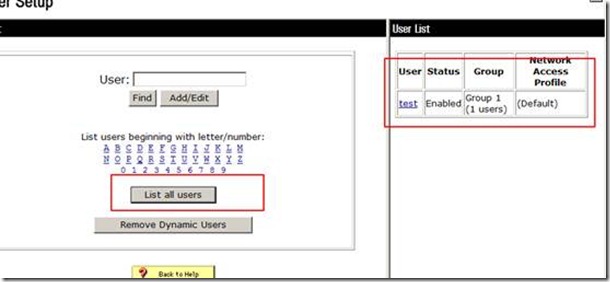

新建用户test ,将该账户属于组 1

显示所有组

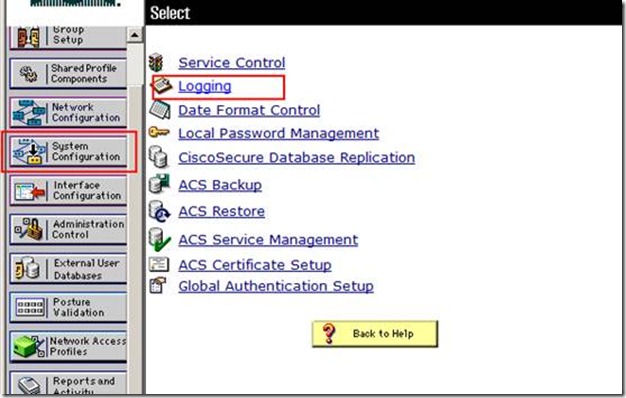

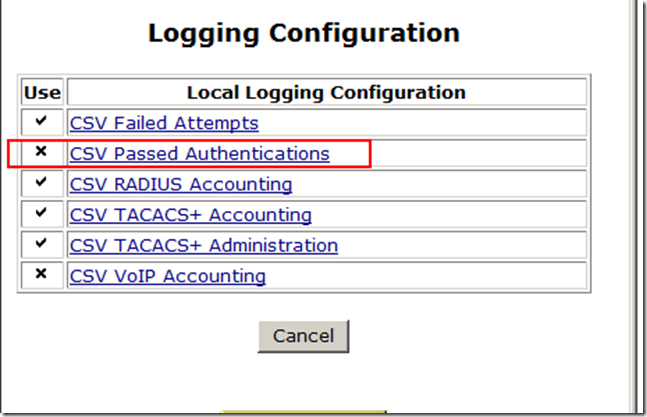

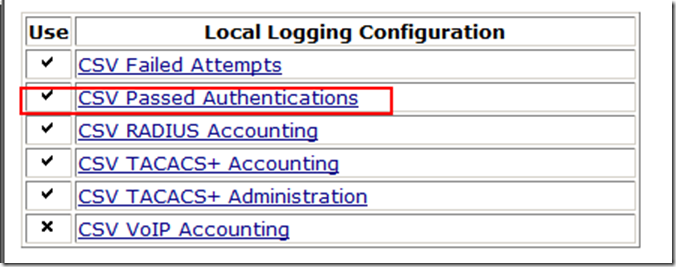

设置登录成功和失败的日志记录:

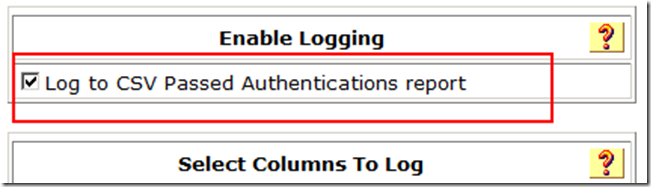

成功登录的账户不记录,单击该条目

修改后,将会记录成功和失败的日志

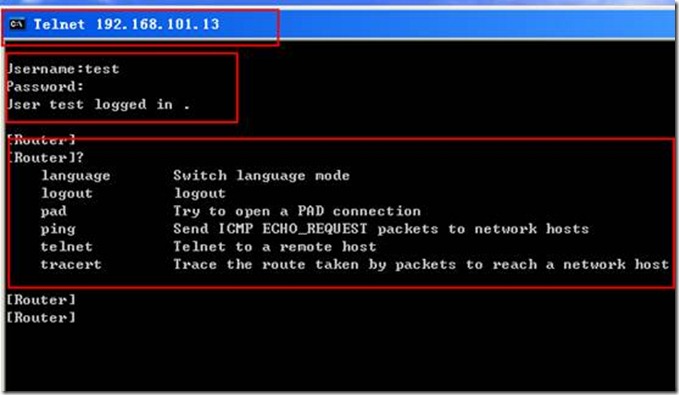

登录成功

案例二:

交换机配置:

[Quidway]radius scheme abc 新建方案 abc

[Quidway-radius-abc]server-type standard 登录后为普通用户模式

[Quidway-radius-abc]server-type huawei 登录后为管理员模式

[Quidway-radius-abc]primary authentication 192.168.101.30 主验证服务器地址

[Quidway-radius-abc]key authentication 123456 验证的密钥对,应与ACS中设置的相同

[Quidway-radius-abc]user-name-format without-domain 客户端向radius服务器发送用户名时去掉域名

[Quidway]domain tec 新建域tec

[Quidway-isp-tec]radius-scheme abc tec域使用 “abc”方案

[Quidway-isp-tec]accounting optional 计费方式可选

[Quidway-isp-tec]access-limit enable 10 允许最大的接入数量为10

[Quidway]user-interface vty 0 4 进入虚拟终端配置

[Quidway-ui-vty0-4]authentication-mode scheme 验证方式为按方案验证(用户名+密码)

[Quidway-ui-vty0-4]protocol inbound all 允许进入的协议为all(ssh + telnet)

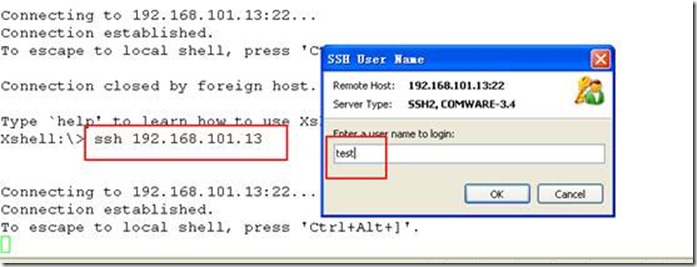

ssh登录配置:

[Quidway]radius scheme abc j进入方案 abc,配置

[Quidway-radius-abc]server-type standard 服务类型为标准,登录后为普通用户模式

[Quidway]rsa local-key-pair create 产生密钥对

[Quidway]ssh authentication-type default all ssh的验证方式默认为所有方式(password + scheme + none

)

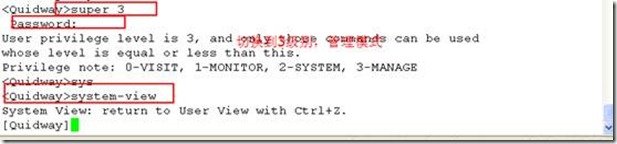

[Quidway]super password level 3 simple 123 设置切换到管理员的密码,否则ssh用户登录后将无权限来管理交换机

测试截图:

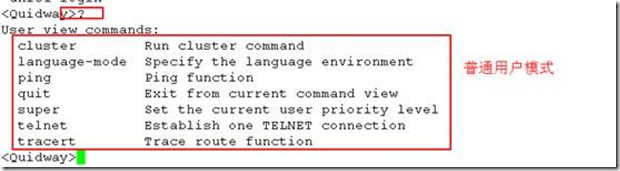

若将方案abc的访问类型设置为标准,telnet登录后将无管理员权限

[Quidway-radius-abc]server-type standard

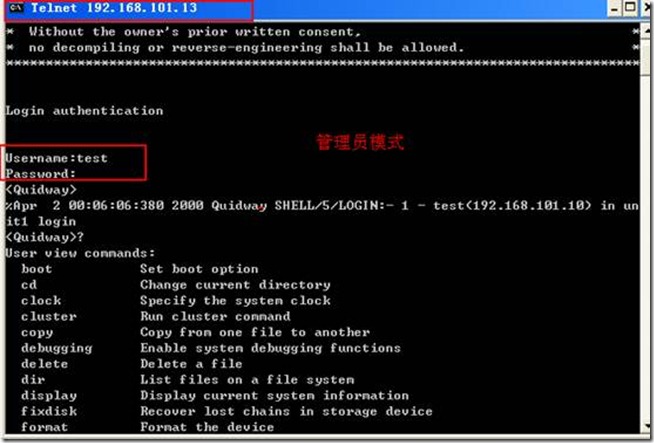

若将方案abc的访问类型设置为huawei,telnet登录后将为管理员权限

[Quidway-radius-abc]server-type huawei

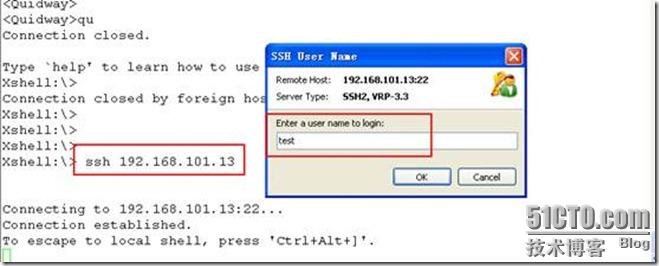

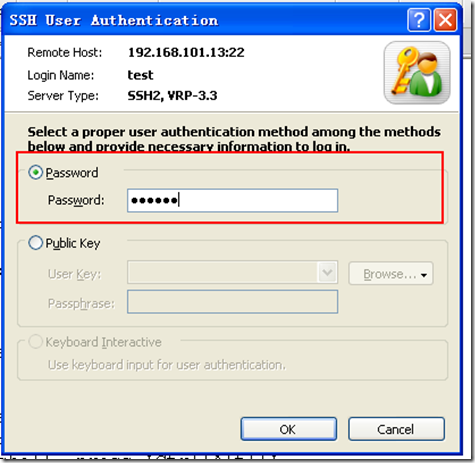

ssh登录:输入用户名、密码

使用命令super 级别 ,输入密码切换到相应的级别

案例三:

防火墙配置:

[H3C]firewall zone trust

[H3C-zone-trust]add interface Ethernet 0/0 将接口加入信任区域

[H3C]interface Ethernet 0/0

[H3C-Ethernet0/0]ip address 192.168.101.13 24 设置改接口的ip地址,即AAA客户端的地址

[H3C]radius scheme abc 新建方案 abc

[H3C-radius-abc]key authentication 123456 验证的密钥对,应与ACS中设置的相同

[H3C-radius-abc]primary authentication 192.168.101.100 主验证服务器地址

[H3C-radius-abc]server-type ?

extended Server based on RADIUS extensions

standard Server based on RFC protocol(s) 若为标准,登录防火墙后进入0级别

[H3C-radius-abc]server-type extended 服务类型为扩展类型,依赖radius服务器

[H3C-radius-abc]user-name-format without-domain客户端向radius服务器发送用户名时去掉域名

[H3C]domain tec 新建域tec

[H3C-isp-tec]radius-scheme abc tec域使用 “abc”方案

[H3C-isp-tec]accounting optional 计费方式可选

[H3C-isp-tec]access-limit enable 10 允许最大的接入数量为10

[H3C]domain default enable tec 将tec域设置为默认域,用户登录时输入用户名可以不加@tec

ssh登录

[H3C-radius-abc]server-type standard 服务类型为标准

[H3C]rsa local-key-pair create 产生密钥对

[H3C]ssh authentication-type default all ssh的验证方式默认为所有方式

将进入0级别

可以先配置super 密码,切换到管理员级别

[H3C]super password level 3 simple 123 设置切换到管理员级别的密码

测试:

telnet 登录:直接进入管理员级别。未设置tec域为默认域

设置tec域为默认域后,登录时不用加域名

[H3C]domain default enable tec

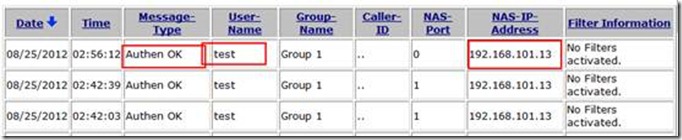

Radius服务器上的成功登录的日志记录:

ssh登录:

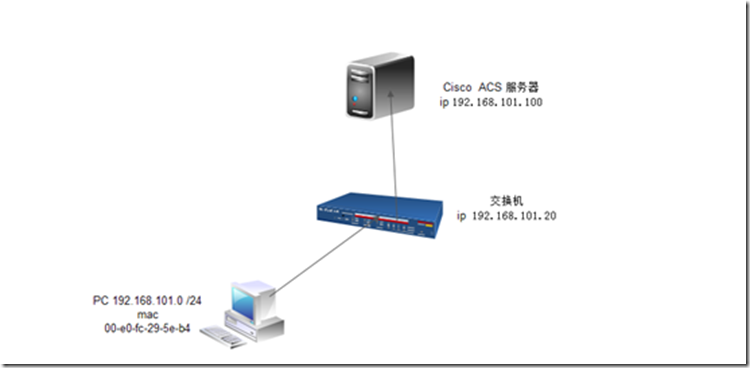

案例四:

交换机mac本地验证:

拓扑图:

配置步骤:

交换机配置:

[Quidway]mac-authentication 全局启用mac 地址验证

[Quidway]interface Ethernet 1/0/1

[Quidway-Ethernet1/0/1]mac-authentication 启用mac 地址验证

[Quidway]local-user 00-e0-fc-29-5e-b4 新建本地账户,用户名和密码都为mac地址

[Quidway-luser-00-e0-fc-29-5e-b4]password cipher 00-e0-fc-29-5e-b4

[Quidway-luser-00-e0-fc-29-5e-b4]service-type lan-access

[Quidway-luser-00-e0-fc-29-5e-b4]level 3

[Quidway]mac-authentication authmode usernameasmacaddress usernameformat with-hyphen 验证时mac地址每两个字符中间交易“—”

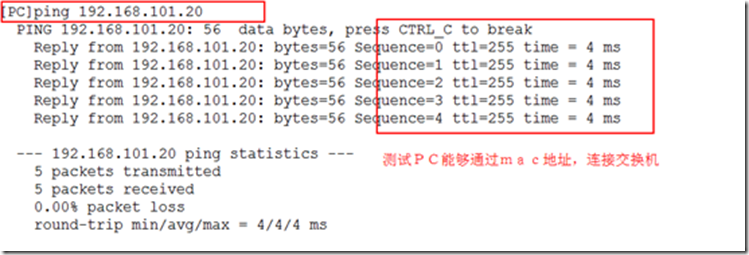

测试结果:

pc可以通过mac地址,直接ping通交换机

案例五:

交换机mac radius 验证:

拓扑图:

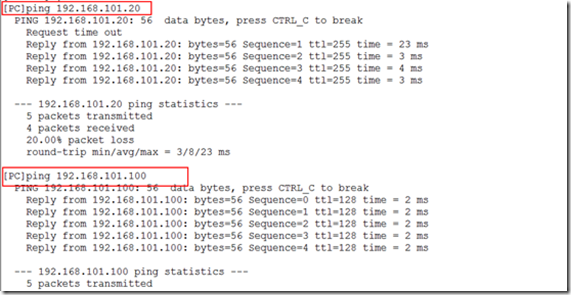

配置步骤:

[Quidway]mac-authentication 全局启用mac 地址验证

[Quidway]mac-authentication authmode usernameasmacaddress usernameformat with-hyphen 验证时mac地址每两个字符中间交易“—”

[Quidway]interface Ethernet 1/0/1

[Quidway-Ethernet1/0/1]mac-authentication 启用mac 地址验证

[Quidway]radius scheme xxx 新建方案

[Quidway-radius-xxx]primary authentication 192.168.101.100 首选radius服务器地址

[Quidway-radius-xxx]server-type standard 服务类型为标准

[Quidway-radius-xxx]key authentication 123456 验证密钥

[Quidway-radius-xxx]user-name-format without-domain

[Quidway]domain tec

[Quidway-isp-system]radius-scheme xxx

[Quidway-isp-system]accounting optional

[Quidway-isp-system]access-limit enable 10

[Quidway]domain default enable tec

ACS配置:

测试结果:

转载于:https://blog.51cto.com/jialiang10086/973801

![clip_image007[4] clip_image007[4]](https://s1.51cto.com/attachment/201208/26/4496483_1345992080Fo9A.png)

![clip_image002[6] clip_image002[6]](https://s1.51cto.com/attachment/201208/26/4496483_1345992160pXzJ.jpg)

![clip_image004[4] clip_image004[4]](https://s1.51cto.com/attachment/201208/26/4496483_134599216147xS.jpg)

![clip_image006[4] clip_image006[4]](https://s1.51cto.com/attachment/201208/26/4496483_1345992161ziS7.jpg)

![clip_image009[4] clip_image009[4]](https://s1.51cto.com/attachment/201208/26/4496483_13459921657Ar2.png)

![clip_image011[4] clip_image011[4]](https://s1.51cto.com/attachment/201208/26/4496483_1345992165yaWT.jpg)

![clip_image002[1] clip_image002[1]](https://s1.51cto.com/attachment/201208/28/4496483_1346112331BKS0.jpg)

![clip_image004[1] clip_image004[1]](https://s1.51cto.com/attachment/201208/28/4496483_1346112332llr9.jpg)

![clip_image006[1] clip_image006[1]](https://s1.51cto.com/attachment/201208/28/4496483_1346112332HSKr.jpg)

![clip_image008[1] clip_image008[1]](https://s1.51cto.com/attachment/201208/28/4496483_13461123324Be9.jpg)

1715

1715

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?