Aruba IAP的portal认证总结

拓扑图:

关于IAP的工作原理详见

这里使用的是Aruba的IAP 93做的实验:

这已经在好几个网站上发过了 呵呵

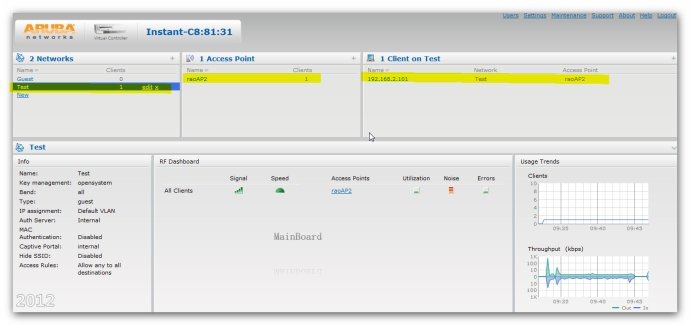

1.Aruba AP 93的主面板可以看到,已经建立了2个SSID了。不多说登陆上来是很简单操作的。再说WEB界面屏蔽了我们对命令的不熟悉的困扰。但命令始终得掌握,它的强大WEB永远都不能比,呵呵!

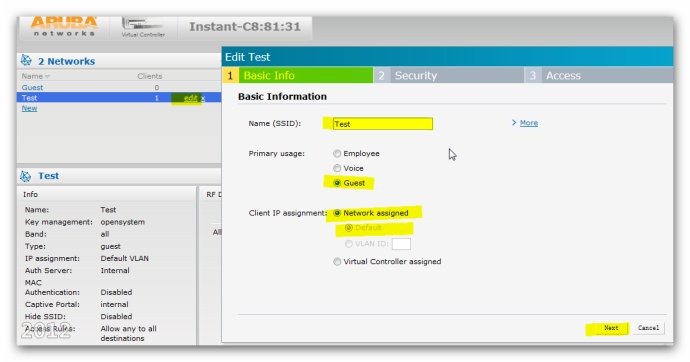

2.下面是我在Test的SSID的操作。基本信息配置包括SSID和访问的用户对象(员工,语音和来宾)以及客户端的IP设置,这里选得第一种方式:可以通过AP/AC连接的DHCP获取到地址。

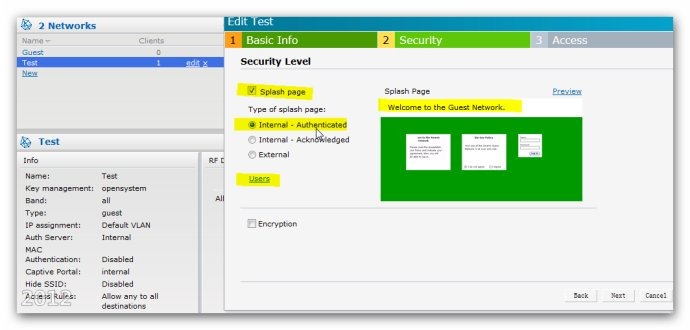

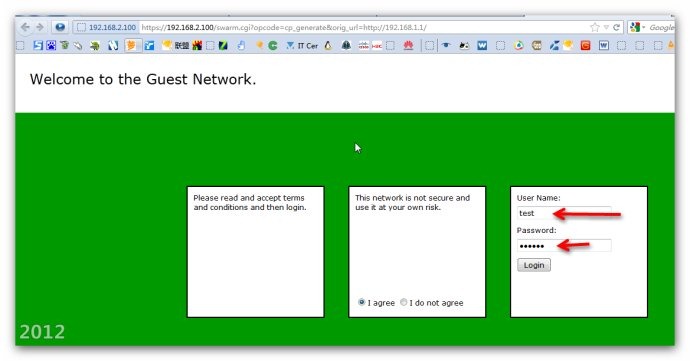

3.安全设置,这里使用captive portal认证,基本是一种开放式认证方式,这种认证主要用在宾馆,校园或三大运营商的无线热点的认证上网方式。

使用的数据库是internal DB,通过内建的users用户账户密码来确认用户,并最后授权用户获得上网权限。

认证界面的配置很简单,可以不修改,但由于此IAP太过弱小没有Aruba入门级的620强大,因此难以接受这个登陆界面,也不能自定义(可能是我没掰熟 吧)。加密方式,也就是连接到SSID时要求输入认证密码(WPA,WPA2,WPA2-AES,WPA2-PSK,WPA2-TKIP等等方式),可以 不勾选,那就是开放式一点就连,能不能上网得看你能不能在这个门户网站输正确用户名。但貌似移动的CMCC在安卓登手机上可以通过免输用户名密码了,杯具 唉!

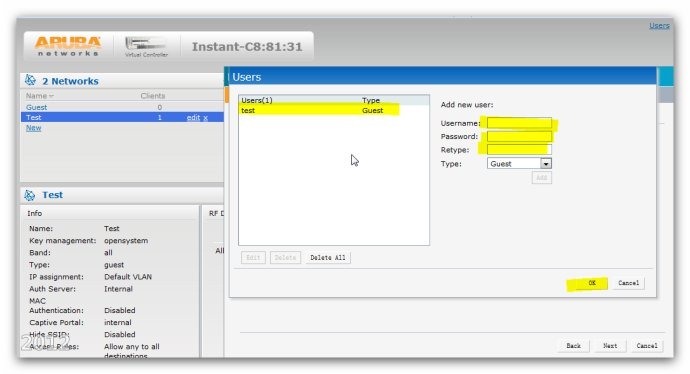

4.看,我内建的一个用户名和密码,用户类型是Guest。

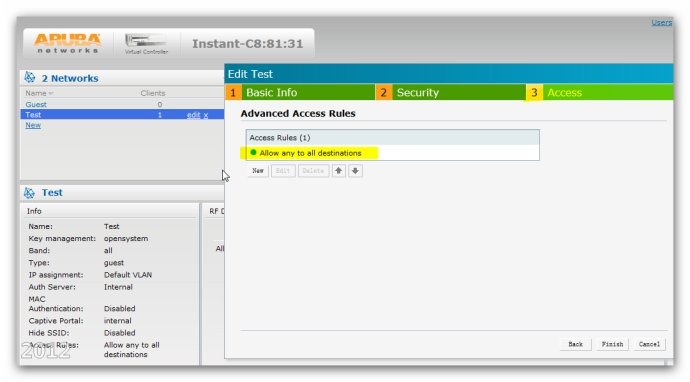

5.接入的访问控制,也就是一些规则,说白了就是些访问控制列表,我这里肯定是不安全的。没有deny 来自非DHCP服务器的DHCP报文,还有其它的报文发送,很重要,这里面当然有隐含拒绝,和思科一样的。但我可不是这么粗心的不防范这几种常见的***,呵呵,实验而已。其实我喜欢命令,着理解图形界面,我觉得比较顺手。命令就是在配置模式下:

wlan access-rule Test

rule 0.0.0.0 0.0.0.0 match tcp 80 80 permit

rule 0.0.0.0 0.0.0.0 match tcp 443 443 permit

rule 0.0.0.0 0.0.0.0 match udp 53 53 permit

rule 0.0.0.0 0.0.0.0 match udp 67 68 permit

意思是来自源的数据去往目的的匹配啥协议源端口是多少,目的端口是多少,然后放行,最后不匹配的就默认全部deny掉!

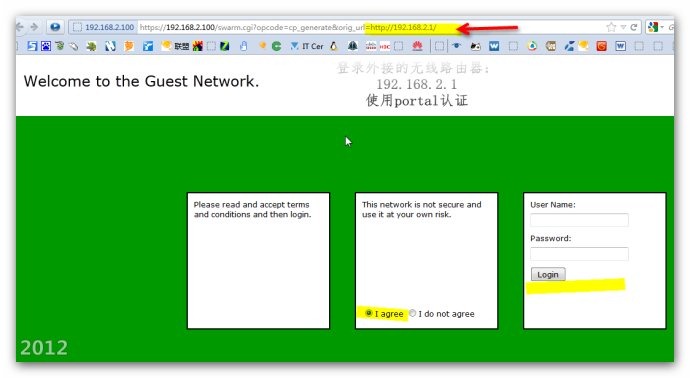

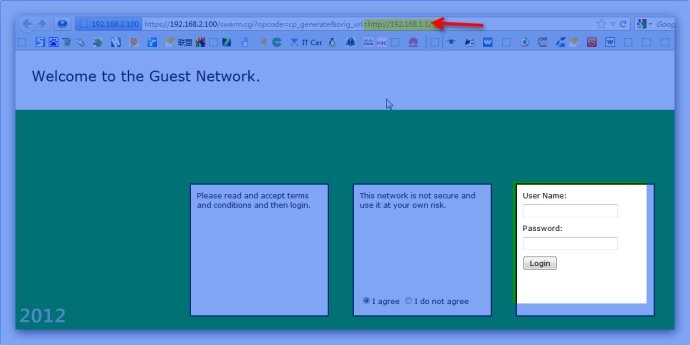

6.完成之后,重新点连接此SSID,然后随便使一个IP,回车一下,就跳出这么个IP地址,可以看到一长串连接字符。这里的注释“无线路由器”,应该是 有线路由器,我只是拿它来做DHCP用的,我只是想测试下地址,看这个页面是否激活,不巧用了这个有线路由器的管理地址。

输入用户名和密码的窗口依稀可见!

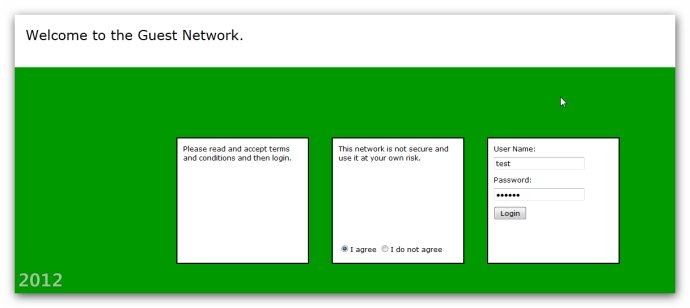

7.中间的框框点上I agree,后面的框框输入用户名密码然后login就可以重定向到指定页面,当然桶上已拨过号的网线是可以跳转到你的指定网站的!已经做过实验了,这里不想把旧账酒出来了。

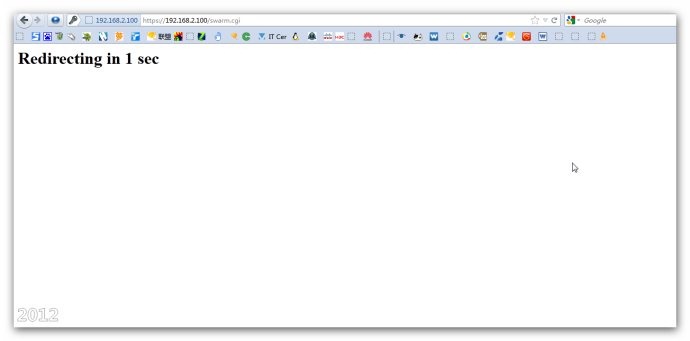

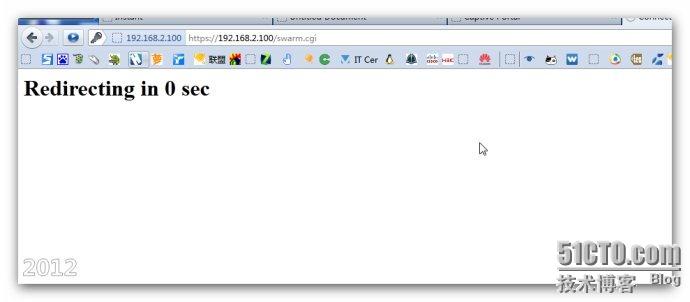

8.看重定向中,在数秒,做好它那就是一个神奇的网站!

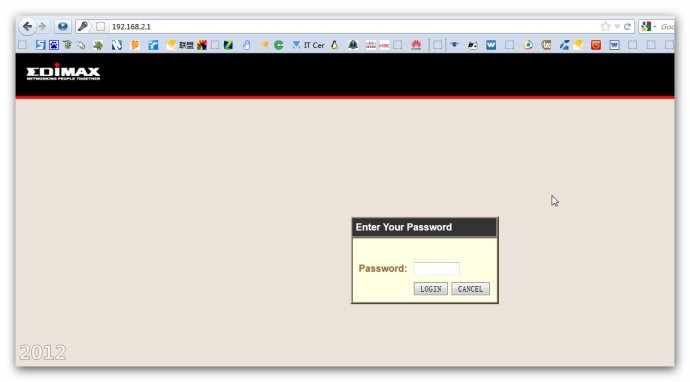

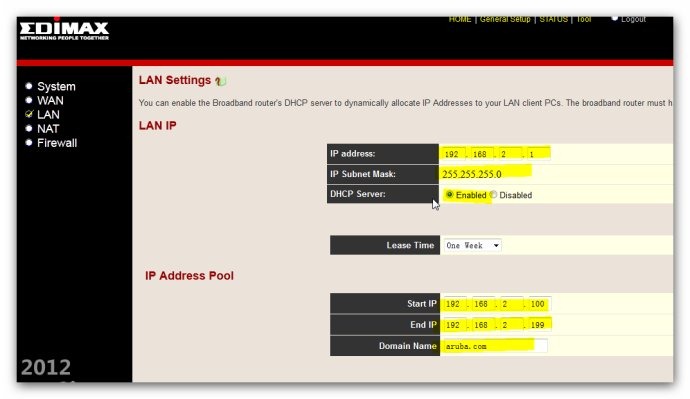

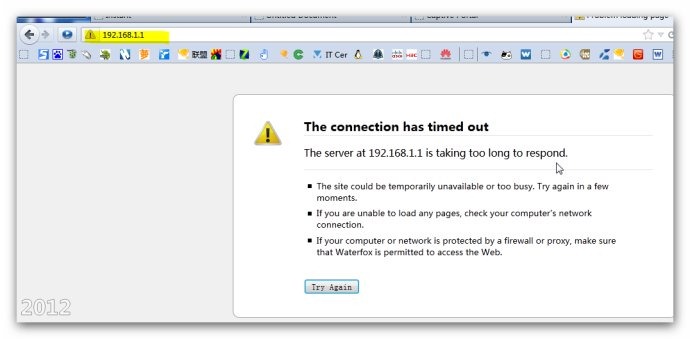

9.这是做DHCP服务器的EDiMAX的路由其管理界面,我的电脑肯定是没有直连到它上面的。

10.默认无密码,直接login就行。可以看到地址池

11.下面是随便输入的地址,可以再次看到

12.依然能跳转到认证界面:

13.开始输入用户名密码:

14.开始数秒,这会比之前的实践经历的长最后超时,因为无法解析到一个确切的Web页面

15.可以看到,成功了!超时,不错,没有错就是我想看到的!

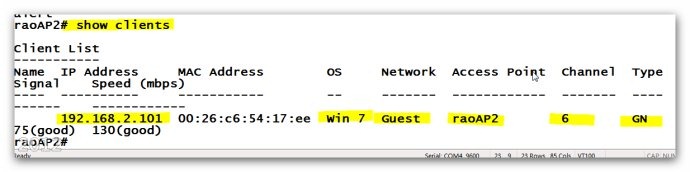

16.可以通过命令看到客户端的地址,系统类型,网络接入类型,6信道,802.11g/n。

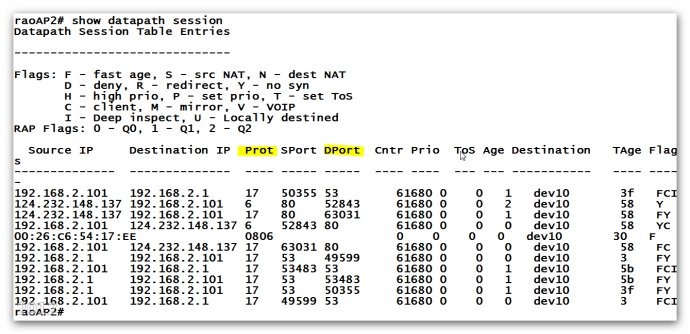

17.清晰的看到TCP,UDP会话,对用的服务大家都懂得,呵呵!

配置文件 :

virtual-controller-country CN

virtual-controller-key 85b93ef7014b04421b34b5e223054621c6c3aba7c9a30006a8

name Instant-C8:81:31

rf-band all

allow-new-aps

user test 7dfba772cc0b0e811f87a7c10ab13968 portal

mgmt-user admin f17cb86cce9967c99a3954a46f13f350

wlan ssid-profile Test

type guest

essid Test

opmode opensystem

rf-band all

captive-portal internal

wlan ssid-profile Guest

type guest

essid Guest

opmode opensystem

rf-band 2.4

captive-portal internal

enet-vlan guest

wlan access-rule Test

rule any any match any any any permit

wlan access-rule Guest

rule any any match any any any permit

wlan captive-portal

background-color 39168

banner-color 16777215

banner-text "Welcome to the Guest Network."

terms-of-use "Please read and accept terms and conditions and then login."

use-policy "This network is not secure and use it at your own risk."

authenticated

wlan external-captive-portal

server localhost

port 80

url "/"

auth-text "Authenticated"

附:

1、IAP之间是通过什么形式进行通信的?

IAP之间是利用8211端口通过PAPI协议进行相互管理,和Campus AP与控制器之间的通信类似。

2、其他IAP之间以及IAP和虚拟控制器进行是如何进行同步?

所 有位于同一个虚拟控制器组的IAP都必须在同一个二层Vlan中。主的虚拟控制器是通过

虚拟控制器选举协议在同一组IAP之间选举。如果虚拟控制器 Down机,那么剩余IAP中启动时间最长的将会立即被选举为虚拟控制器,他们之间的选举是通过二层的组播协议进行的,一旦IAP运行稳定后,IAP之间 只有少量的数据包交互。

3、当客户端登录到虚拟控制器上但同时虚拟控制器Down机,那么客户端的连接也会断开,而不是自动连接到新的虚拟控制器上,这是为什么?

一 旦主的虚拟控制器Down机,那么新的IAP会立即被选举出来作为虚拟控制器接替原控制器的角色。同时虚拟控制器也具有和其他普通IAP一样的RF特性, 所以连接暂时会中断,只要重新连接就可以(前提是连接IAP时是通过在浏览器中输入“instant”,由虚拟控制器自己定向到虚拟控制器上。如果是通过 输入IP地址的方式登录到虚拟控制器,则需要知道新选择出来的虚拟控制器的IP地址,然后用新的IP地址登录)。

一旦虚拟控制器被选举出来后,它每秒都会定时的向其他IAP发送消息声明自己还存活,同时新添加的IAP也通过这些定时的消息来发现虚拟控制器。当其他IAP收不到这个更新报文,把么其他IAP会重新选择虚拟控制器。然后新选举的虚拟控制器会通过发送gratuitous ARP(免费ARP:ARP的一个特性,它是指主机发送ARP查找自己的IP地址。通常它发生在系统引导期间进行接口配置的时候。)来更新新添加的设备。

4、IAP支持何种漫游?IAP和普通AP直接的漫游有何区别?

IAP和普通AP的漫游机制相同。ARM功能可以通过多信道机制保证各种客户端实现高性能、低延时的漫游,还能保证各种客户端具有公平的带宽分配。所以,ARM可以保证数据、语音和视频流量具有流畅的体验。

转载于:https://blog.51cto.com/wangzhenqi/885911

3943

3943

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?