证书包括主题字段中SIP域的名称。

在所有前端服务器上配置与OAuthTokenIssuer证书相同的证书。

该证书长度至少为2048字节。

在exchange中,安装完毕Exchange2013时就会自动的在我们的客户端访问服务器中安装一个自签名的Oauth证书。我们可以在Exchange管理中心-服务器-证书中看到这个证书。

证书准备完毕,下面来建立伙伴关系。

这里可给出technet的链接Lync与exchange集成

建立合作伙伴分为两步,需要在lync与exchange上分别运行命令来建立伙伴关系

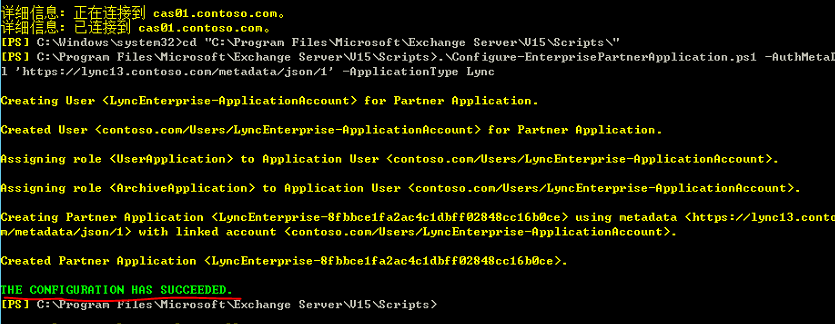

首先在exchange服务器上建立,打开EMC,定位到:C:\Program Files\Microsoft\Exchange Server\V15\Scripts\

执行以下命令:

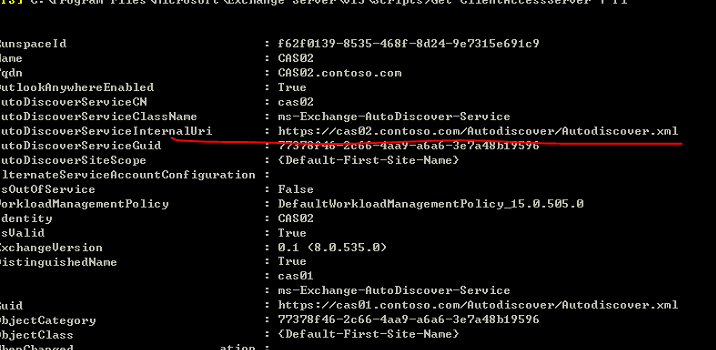

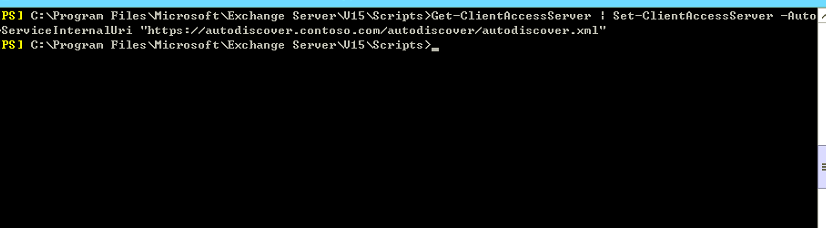

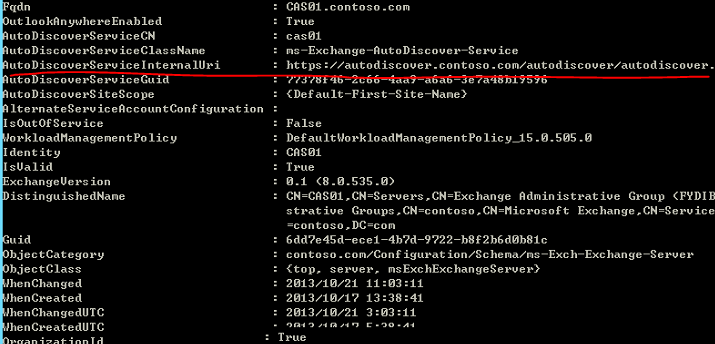

检查DNS,确定正确建立autodiscoverA记录指向exchange客户端服务器,然后打开EMC,输入:

Get-ClientAccessServer|fl

exchange上面基本配置完成。

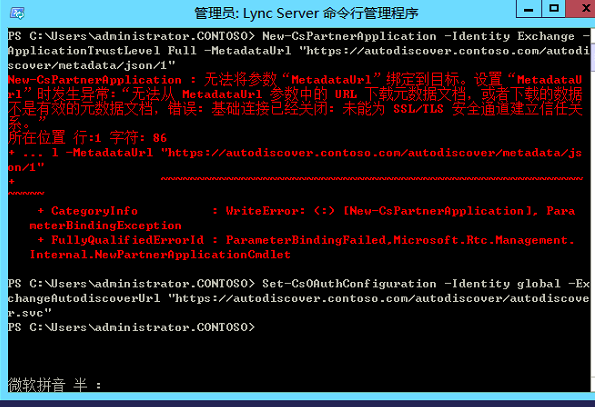

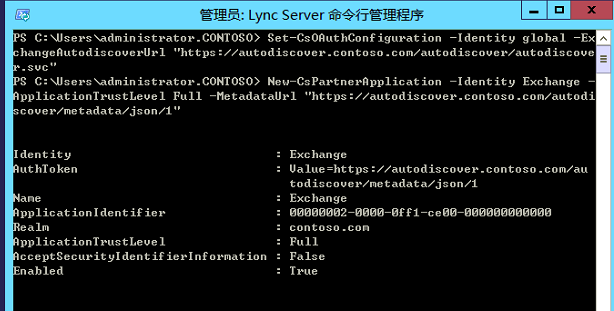

下面进入lyncserver前端服务器,打开lyncserver命令行管理程序,输入

Set-CsOAuthConfiguration -Identity global -ExchangeAutodiscoverUrl "https://autodiscover.contoso.com/autodiscover/autodiscover.svc"

OAuth身份验证的配置,将全局配置的自动发现地址配置为我们刚刚所指定的地址。

这个时候报错了,查看了报错了原因。查了查网络上的解决方法,大概是DNS的问题,重新修改了autodiscover的DNSA记录

这里给出一个链接,可以去看看解决方法。http://social.technet.microsoft.com/Forums/lync/en-US/b4a3513a-0981-4254-b6b7-4ff9b9ac5d1b/problems-with-lync-and-exchange-ews-integration?forum=ocsucintegration

再次运行,成功。

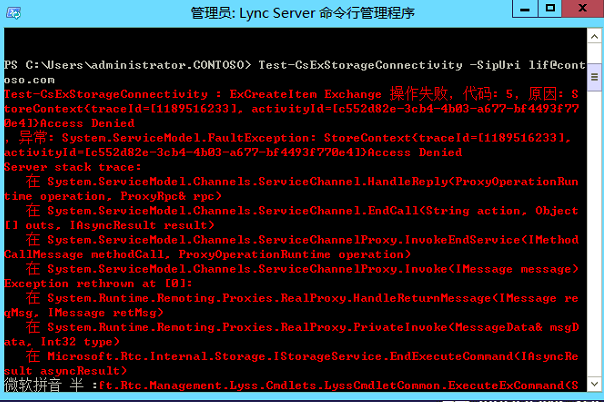

使用命令检查。因为我的lync用户中有李飞的账户:lif@contoso.com。所以在这里输入:

test-CsExStorageConnectivity -SipUri lif@contoso.com

原理:Test-CsExStorageConnectivity -SipUri users@contoso.com命令来测试Lync与Exchange的集成了。此命令为验证服务器到服务器身份验证,会登录到Exchange2013将一个项目写入指定邮箱中的“对话历史记录”文件夹,然后删除该项目

这里报错,错误原因为accessdenied。

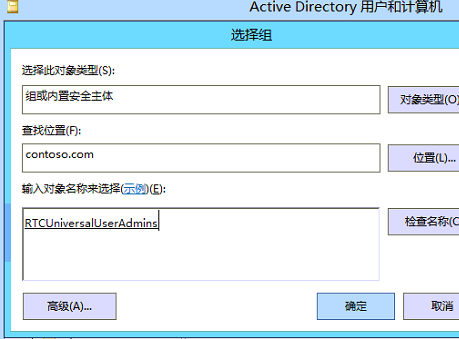

我们将运行命令的用户加入到RTCuniversaluseradmins组。这里我们将administrator加入。

添加完成之后注销

再次运行,测试通过。

第一部分完成。

转载于:https://blog.51cto.com/yamateh/1320114

3624

3624

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?