简介:ADB(Android Debug Bridge)是Android开发中不可或缺的命令行工具,支持开发者在Windows和Linux系统上与Android设备通信,实现应用安装、日志调试、文件传输和设备控制等核心功能。本工具包提供最新版本的跨平台ADB可执行文件,包含Windows的.exe程序和Linux的二进制文件,附带配置说明,助力开发者高效完成设备调试与管理。无论是单设备调试还是多设备自动化操作,该工具均可显著提升开发效率,是Android开发环境搭建的重要组成部分。

1. ADB工具简介与作用

ADB(Android Debug Bridge)是Android平台的核心调试工具,扮演着开发环境与设备间通信桥梁的角色。其架构由三部分组成:客户端(Client)、服务端(Server)和设备端的守护进程(adbd),通过TCP 5037端口实现进程间通信。

adb start-server # 启动服务端,监听设备连接

当开发者执行 adb devices 时,Client向Server发起请求,Server与设备上的adbd建立连接并返回设备状态。这一机制支持USB与网络双模式连接,广泛应用于应用部署、日志抓取与自动化测试。随着Android 14对无线调试的安全增强,ADB在权限控制与跨平台兼容性方面持续演进,成为移动开发不可或缺的底层工具。

2. Windows平台ADB安装与配置

在现代移动开发和系统调试实践中,ADB(Android Debug Bridge)已成为连接开发者与Android设备之间不可或缺的桥梁。尤其是在Windows操作系统占据主流桌面市场的背景下,如何高效、稳定地完成ADB工具链的部署与初始化配置,直接决定了后续设备调试、自动化测试及逆向分析等工作的推进效率。本章将围绕Windows环境下ADB的完整安装流程展开深度剖析,从工具获取、环境变量设置到驱动兼容性处理等多个维度进行系统化阐述,确保开发者不仅能够“装得上”,更能“用得好”。

2.1 ADB工具包获取与版本选择

随着Android生态系统的持续演进,ADB作为底层通信协议的核心实现组件,其功能不断增强,安全性逐步提升,同时也对操作系统的兼容性和设备支持提出了更高要求。因此,在正式部署之前,必须明确ADB工具包的来源渠道、版本匹配策略以及不同分发形式之间的差异,从而为构建一个可维护、可扩展的调试环境打下坚实基础。

2.1.1 从Android SDK Platform-Tools官方渠道下载

最权威且推荐的ADB获取方式是通过Google官方发布的 Android SDK Platform-Tools 软件包。该工具集包含了 adb.exe 、 fastboot.exe 以及其他关键调试工具,适用于所有主流Android设备,并保证了与最新Android系统版本的兼容性。

访问地址为:

https://developer.android.com/tools/releases/platform-tools

在此页面中,用户可以选择对应操作系统的压缩包(Windows版为 .zip 文件),例如当前最新版本可能命名为 platform-tools-latest-windows.zip 。下载完成后,建议将其解压至一个固定路径,如:

C:\Android\platform-tools\

这一路径将在后续环境变量配置中被引用。

⚠️ 注意事项:

- 不建议将工具放置于包含空格或中文字符的目录(如“我的文档”),以免在命令行调用时因路径解析错误导致执行失败。

- 解压后应检查目录内是否包含以下核心文件:

adb.exeAdbWinApi.dllAdbWinUsbApi.dllfastboot.exe

这些动态链接库文件对于USB设备识别至关重要,缺失会导致 adb devices 无法识别连接设备。

官方下载流程图示(Mermaid)

graph TD

A[打开浏览器] --> B{访问官网}

B --> C["https://developer.android.com/tools/releases/platform-tools"]

C --> D[选择 Windows 版本]

D --> E[下载 platform-tools-*.zip]

E --> F[解压到本地固定路径]

F --> G[验证文件完整性]

G --> H[进入环境变量配置阶段]

上述流程清晰展示了从获取到初步准备的全过程,强调了路径规范性和文件完整性的重要性。

2.1.2 独立ADB二进制包的适用场景与验证方法

尽管官方推荐使用完整的Platform-Tools包,但在某些特殊场景下,开发者可能会考虑使用第三方提供的“独立ADB二进制包”。这类包通常仅包含 adb.exe 及其依赖DLL,体积更小,便于嵌入便携式工具箱或CI/CD流水线中。

适用场景包括:

| 场景 | 描述 |

|---|---|

| 自动化脚本轻量化 | 在不需要fastboot或其他SDK工具时,减少依赖体积 |

| 内网离线部署 | 某些企业环境禁止外网访问,需提前封装精简工具集 |

| 快速应急调试 | 携带U盘现场排查问题,无需完整SDK |

然而,使用非官方独立包存在显著风险:

- 安全性不可控 :可能存在恶意代码注入或签名篡改;

- 版本滞后 :缺乏自动更新机制,易出现与新设备不兼容的问题;

- 缺少配套组件 :缺少

AdbWinUsbApi.dll可能导致USB连接失败。

验证方法

为确保独立ADB包的安全性与可用性,建议执行以下验证步骤:

# 打开PowerShell并进入ADB所在目录

cd C:\tools\adb_standalone\

.\adb version

预期输出如下:

Android Debug Bridge version 1.0.41

Version 35.0.0-11855931

Installed as C:\tools\adb_standalone\adb.exe

若提示“不是有效的Win32应用程序”或版本号异常,则说明该二进制文件可能不适用于当前系统架构(如x64误用了x86版本),或已被损坏。

此外,可通过数字签名验证其来源真实性:

Get-AuthenticodeSignature .\adb.exe

正常情况下应显示由“Google LLC”签发的有效证书;否则视为不可信。

2.1.3 版本兼容性分析:Android 10至Android 14的支持差异

ADB工具本身遵循向后兼容原则,但近年来随着Android系统安全机制的强化(如更强的SELinux策略、加密认证机制、无线ADB限制等),旧版ADB客户端已难以适配新版设备。

主要兼容性变化对比表:

| Android版本 | 引入的关键变更 | 对ADB的影响 | 推荐最低ADB版本 |

|---|---|---|---|

| Android 10 (Q) | 强制启用SELinux enforcing模式 | 文件push/pull权限受限 | v30.0.0+ |

| Android 11 (R) | 限制非系统应用访问外部存储 | adb shell 需配合 run-as 或root | v30.0.5+ |

| Android 12 (S) | 默认关闭USB调试授权记忆 | 每次重连需手动确认 | v31.0.2+ |

| Android 13 (T) | 引入细粒度权限授权(如仅允许一次) | 授权状态更复杂 | v33.0.3+ |

| Android 14 (U) | 支持Wi-Fi Direct ADB连接 | 需ADB支持mDNS发现机制 | v34.0.0+ |

📌 示例:Android 14新增特性

adb pair命令用于蓝牙配对式无线调试,要求ADB客户端版本 ≥ 34.0.0,否则会报错:

adb pair error: no such command: pair

因此,在面对高版本Android设备时,务必确保使用的ADB版本不低于官方推荐值。可通过以下命令定期检查并升级:

sdkmanager --update

sdkmanager "platform-tools"

前提是已安装完整的Android SDK并配置好 sdkmanager 环境。

2.2 Windows环境变量配置与命令行集成

完成ADB工具包的获取后,下一步是将其纳入全局命令行调用范围。默认情况下,Windows不会自动识别未注册路径中的可执行文件,因此必须通过系统环境变量 Path 显式添加ADB所在目录,才能实现跨终端无缝调用。

2.2.1 手动添加ADB路径到Path系统变量

以下是详细操作步骤:

- 右键点击“此电脑” → “属性”

- 进入“高级系统设置” → “环境变量”

- 在“系统变量”区域找到名为

Path的条目,选中后点击“编辑” - 点击“新建”,输入ADB解压路径,例如:

C:\Android\platform-tools - 连续点击“确定”保存更改

💡 提示:建议优先使用“系统变量”而非“用户变量”,以确保所有账户均可访问ADB命令。

修改完成后,必须重启所有已打开的命令行窗口(CMD或PowerShell),因为环境变量仅在进程启动时加载一次。

2.2.2 使用PowerShell或CMD快速验证adb命令可用性

验证配置是否成功的方法非常简单:

adb --version

或在PowerShell中:

adb version

如果返回类似以下信息,则表示配置成功:

Android Debug Bridge version 1.0.41

Version 35.0.0-11855931

Installed as C:\Android\platform-tools\adb.exe

若提示 'adb' is not recognized as an internal or external command ,则说明环境变量未正确生效。此时可尝试以下诊断命令:

# 查看当前用户的Path变量

$env:Path -split ';'

# 检查ADB路径是否存在

Test-Path "C:\Android\platform-tools\adb.exe"

只有当路径拼写完全一致且文件存在时,命令才能被识别。

2.2.3 多用户环境下环境变量的作用范围问题

在企业或实验室环境中,一台Windows主机可能被多个开发者共用。此时需注意环境变量的作用域区别:

| 类型 | 作用范围 | 是否影响其他用户 | 典型用途 |

|---|---|---|---|

| 用户变量 | 仅当前登录用户 | 否 | 个人开发环境隔离 |

| 系统变量 | 所有用户 | 是 | 统一团队调试环境 |

假设User A配置了ADB路径至用户变量,而User B登录后运行CMD,即使ADB实际存在于磁盘,也无法调用——除非也配置了自己的Path。

为此,推荐在公共开发机上统一使用 系统级Path变量 进行注册,避免因权限隔离导致协作中断。

此外,还可通过批处理脚本实现临时路径注入,适合临时调试场景:

@echo off

set PATH=%PATH%;C:\Android\platform-tools

adb devices

pause

此脚本仅在当前会话中生效,退出即失效,安全性较高。

2.3 USB驱动安装与设备识别准备

即使ADB命令行工具已就绪,若目标Android设备无法被Windows正确识别,仍无法建立有效连接。根本原因在于:Windows需要正确的USB驱动程序来与设备建立通信通道。

2.3.1 OEM厂商驱动(如华为、小米、三星)的获取与安装流程

大多数国产手机厂商(如华为、小米、OPPO)并未采用标准Google USB驱动,而是提供专属OEM驱动包。若未安装,设备管理器中将显示为“未知设备”或“MTP设备”,ADB无法识别。

常见厂商驱动下载源:

| 厂商 | 官方驱动链接 |

|---|---|

| 小米 | https://www.mi.com/service/drivers |

| 华为 | https://consumer.huawei.com/en/support/drivers |

| OPPO | https://support.oppo.com/cn/software-driver/ |

| vivo | https://www.vivo.com.cn/support/service/download |

| 三星 | https://developer.samsung.com/mobile/android-usb-driver.html |

安装流程一般如下:

- 下载对应型号的USB驱动安装包;

- 断开设备连接;

- 运行安装程序并重启计算机;

- 重新接入设备,开启USB调试;

- 观察设备管理器中是否出现“Android Phone”下的“Android ADB Interface”。

✅ 成功标志:设备节点名称变为“Android Composite ADB Interface”或类似标识。

2.3.2 使用Zadig工具替换WinUSB驱动的高级配置方案

对于部分未提供官方ADB驱动的设备(如某些平板或定制ROM设备),可借助开源工具 Zadig 强制绑定通用WinUSB驱动。

Zadig使用步骤:

- 访问官网 https://zadig.akeo.ie/ 下载并运行;

- 点击“Options” → “List All Devices”;

- 在下拉列表中选择你的Android设备(通常显示为“Your Device Name (Interface 2)”);

- 目标驱动选择为 WinUSB ;

- 点击“Replace Driver”完成替换。

⚠️ 警告:此操作会覆盖原有驱动,请确保备份必要数据。

替换成功后,ADB即可正常识别设备。该方法广泛应用于刷机、Root、自动化测试等领域。

Zadig工作原理流程图(Mermaid)

graph LR

A[连接未知设备] --> B{设备管理器识别?}

B -->|否| C[使用Zadig扫描设备]

C --> D[选择Interface 2]

D --> E[绑定WinUSB驱动]

E --> F[设备显示为ADB接口]

F --> G[adb devices 可见]

2.3.3 设备管理器中“Android Phone”状态异常排查技巧

常见问题及解决方案:

| 现象 | 原因 | 解决办法 |

|---|---|---|

| 显示“其他设备 > 未知设备” | 缺少驱动 | 安装OEM驱动或使用Zadig |

| 出现黄色感叹号 | 驱动冲突或损坏 | 卸载设备 → 重新安装驱动 |

| 显示“MTP设备”但无ADB接口 | USB模式未设为“文件传输”或“PTP” | 更改为MTP/PTP模式 |

| ADB Interface频繁断开 | 数据线质量差或端口松动 | 更换线缆或USB口 |

可通过以下命令强制重启ADB服务以刷新设备状态:

adb kill-server

adb start-server

adb devices

2.4 ADB服务启动与基本连通性测试

当所有前置条件满足后,最后一步是启动ADB服务并验证设备连通性。

2.4.1 启动adb server并查看监听端口(5037)

ADB服务默认监听TCP端口 5037 ,用于协调客户端与设备间的通信。

启动命令:

adb start-server

输出示例:

* daemon not running; starting now at tcp:5037

* daemon started successfully

可通过以下命令确认端口占用情况:

netstat -ano | findstr :5037

预期结果:

TCP 127.0.0.1:5037 0.0.0.0:0 LISTENING 1234

其中PID 1234对应 adb.exe 进程,可通过任务管理器进一步验证。

2.4.2 检查adb version确认工具链完整性

再次执行:

adb version

不仅能验证命令可用性,还能确认当前工具链版本是否足够新,能否支持目标设备。

2.4.3 初次连接时授权对话框弹出失败的应对策略

首次连接设备时,应在手机屏幕上弹出“允许USB调试吗?”的授权提示。若未弹出,常见原因包括:

- 设备屏幕锁定未解锁;

- USB调试开关刚开启,需重新插拔;

- ADB密钥缓存冲突。

解决方法:

adb kill-server

# 删除旧授权密钥

del %USERPROFILE%\.android\adbkey*

adb start-server

adb devices

重新连接后,授权框应正常弹出。同意后设备状态变为 device ,表示连接成功。

🔐 补充:生成的新密钥将保存在

.android/adbkey.pub中,用于后续免密连接。

至此,Windows平台上的ADB环境已全面就绪,具备开展各类调试操作的基础能力。

3. Linux平台ADB部署与权限设置

在现代移动开发和自动化测试体系中,Linux系统因其稳定性、灵活性以及对底层资源的精细控制能力,已成为开发者首选的操作系统环境。尤其是在持续集成(CI)流水线、嵌入式设备调试、服务器端自动化脚本执行等场景下,基于Linux平台高效部署ADB工具链显得尤为关键。然而,与Windows不同,Linux对设备访问具有严格的权限管理机制,直接运行 adb devices 时常会遇到“insufficient permissions”或设备无法识别的问题。因此,仅完成ADB安装远不足以支撑实际使用,必须结合包管理器选择、手动版本升级策略、udev规则配置及用户组权限调整等多个层面进行综合部署。

本章将从基础安装入手,深入剖析Linux环境下ADB工具链的完整生命周期管理流程。重点聚焦于如何通过系统级配置解决非root用户访问Android设备时的权限瓶颈,并提供可复用的自动化脚本设计思路。内容覆盖主流发行版(如Ubuntu、CentOS、Arch Linux)的差异性处理方案,同时引入udev规则编写、Vendor ID获取方法、软链接创建逻辑等核心技术点,辅以代码实现、流程图解析和参数说明,确保读者不仅能够成功部署ADB,更能理解其背后的工作机制,为后续多设备并行控制、远程无线调试等高级功能打下坚实基础。

3.1 包管理器安装ADB工具链

Linux发行版众多,各具特色的包管理系统决定了软件安装方式的多样性。虽然ADB最初是作为Android SDK的一部分提供的,但在大多数主流发行版中,已可通过原生包管理器快速安装预编译的ADB二进制文件。这种方式操作简便,适合初学者或仅需基础功能的用户;但同时也存在版本滞后、更新不及时等问题。因此,在生产环境中是否采用包管理器安装,需权衡便利性与功能性之间的关系。

3.1.1 Ubuntu/Debian系统下通过apt安装android-tools-adb

Ubuntu及其衍生系统(如Linux Mint、Pop!_OS)使用APT(Advanced Package Tool)作为默认包管理器。ADB通常包含在 android-tools-adb 包中:

sudo apt update

sudo apt install android-tools-adb

安装完成后,可通过以下命令验证:

adb --version

输出示例:

Android Debug Bridge version 1.0.41

Version 31.0.3-7562132

Installed as /usr/lib/android-sdk/platform-tools/adb

逻辑分析 :

第一条apt update确保本地软件索引与远程仓库同步,避免因缓存导致安装失败。第二条命令调用APT解析依赖关系并下载安装android-tools-adb及其关联组件(如fastboot)。该包由Ubuntu官方维护,集成度高,卸载也极为简单(sudo apt remove android-tools-adb)。

| 发行版 | 包名 | 安装命令 |

|---|---|---|

| Ubuntu 20.04+ | android-tools-adb | sudo apt install android-tools-adb |

| Debian 11+ | android-tools-adb | sudo apt install android-tools-adb |

| Kali Linux | adb | sudo apt install adb |

⚠️ 注意:部分较新Kali版本已改用

adb作为元包名称,自动拉取最新Platform-Tools。

尽管方便,但APT源中的ADB版本往往落后于Google官方发布的最新版。例如,在Ubuntu 22.04 LTS中,默认安装的ADB版本可能仍为v1.0.41(发布于2020年),而当前最新版已支持Android 14的调试特性(如Privacy Sandbox日志隔离)。对于需要支持新API或修复已知漏洞的团队,建议跳过此方式,采用手动部署。

3.1.2 CentOS/RHEL/Fedora中使用dnf或yum源配置

Red Hat系列系统早期使用YUM,现已被DNF取代。Fedora用户可直接通过DNF安装:

sudo dnf install android-tools

而对于RHEL/CentOS 7/8用户,由于官方仓库未收录ADB,需先启用EPEL(Extra Packages for Enterprise Linux)源:

# CentOS 8 / RHEL 8

sudo dnf install epel-release

sudo dnf install android-tools

# CentOS 7

sudo yum install epel-release

sudo yum install android-tools

安装后同样可用 adb version 验证。

参数说明 :

-epel-release:启用第三方扩展仓库,提供大量社区维护的开源软件包。

-android-tools:包含adb和fastboot两个核心工具。

该方式的优点在于与系统更新机制无缝集成,缺点依然是版本陈旧。此外,某些安全策略严格的组织可能会禁用EPEL源,此时应考虑手动部署方案。

以下是常见Red Hat系系统的ADB支持情况对比表:

| 系统 | 工具包名 | 命令 | 默认版本状态 |

|---|---|---|---|

| Fedora 38+ | android-tools | dnf install | 较新(~2023年) |

| CentOS Stream 9 | android-tools | dnf install | 可用,需启用CRB |

| RHEL 8 | android-tools | 启用EPEL后安装 | 版本偏旧 |

| AlmaLinux 8 | android-tools | 类似CentOS | 需额外配置 |

3.1.3 Arch Linux等滚动发行版的pacman安装方式对比

Arch Linux作为典型的滚动更新发行版,始终保持软件包的前沿性。其官方仓库中提供了 platform-tools 包,可通过 pacman 直接安装:

sudo pacman -S android-tools

逻辑分析 :

此命令从Arch官方源下载最新构建的ADB二进制文件,通常比其他发行版快数周甚至数月获得新版支持。尤其适合追求最新调试特性的开发者。

与其他发行版不同,Arch还允许用户通过AUR(Arch User Repository)获取更灵活的构建选项,例如:

-

android-sdk-platform-tools:SDK完整组件的一部分 -

platform-tools-git:从Git源码实时编译的每日构建版

使用AUR助手(如 yay )可一键安装:

yay -S platform-tools-git

这使得Arch成为开发人员部署前沿ADB工具的理想选择。

下面是一个跨发行版的安装方式综合比较表格:

| 发行版 | 安装命令 | 包管理器 | 是否推荐用于生产 |

|---|---|---|---|

| Ubuntu | apt install android-tools-adb | APT | ✅ 初学者友好 |

| Debian | apt install android-tools-adb | APT | ✅ 基础用途 |

| Fedora | dnf install android-tools | DNF | ✅ 推荐 |

| CentOS | dnf install android-tools (启用EPEL) | DNF | ⚠️ 版本旧 |

| Arch Linux | pacman -S android-tools | Pacman | ✅✅ 强烈推荐 |

| openSUSE | zypper install android-tools | Zypper | ✅ 可用 |

graph TD

A[选择Linux发行版] --> B{是否追求最新ADB版本?}

B -->|是| C[Arch Linux / Fedora]

B -->|否| D[Ubuntu / Debian]

C --> E[使用pacman/dnf安装]

D --> F[使用apt安装]

E --> G[检查adb version]

F --> G

G --> H{能否识别设备?}

H -->|否| I[配置udev规则]

H -->|是| J[进入下一阶段]

综上所述,包管理器安装虽便捷,但受限于版本延迟和权限模型,仅适用于入门级调试任务。若要在企业级自动化系统中长期运行ADB服务,则必须转向更可控的手动部署路径。

3.2 手动部署最新版Platform-Tools的方法

为了获得最新的ADB功能(如Android 14 TLS调试增强、Wi-Fi ADB改进、性能探针支持),推荐绕过系统包管理器,直接从Google官方获取最新版Platform-Tools。这种方式完全掌控版本迭代节奏,便于集成到CI/CD流程中。

3.2.1 从Google官网下载tar.gz压缩包并解压

访问 https://developer.android.com/tools/releases/platform-tools 下载适用于Linux的 .zip 或 .tar.gz 文件。以命令行方式为例:

# 创建工作目录

mkdir -p ~/android-sdk && cd ~/android-sdk

# 下载最新版(请替换为当前URL)

wget https://dl.google.com/android/repository/platform-tools-latest-linux.zip

# 解压

unzip platform-tools-latest-linux.zip

# 查看内容

ls platform-tools/

# 输出: adb, fastboot, etc.

参数说明 :

-~/android-sdk:用户私有目录,避免影响系统路径。

-wget:非交互式网络下载工具,适用于脚本化部署。

-unzip:需提前安装(Debian系:sudo apt install unzip)

解压后的目录结构清晰,包含 adb 、 fastboot 等可执行文件。此时还不能全局调用,需进一步配置路径或建立软链接。

3.2.2 建立软链接使adb全局可执行

为了让所有用户都能在任意路径下调用 adb ,可将其加入系统PATH或创建符号链接至标准bin目录:

# 方法一:添加至用户PATH(推荐)

echo 'export PATH=$PATH:~/android-sdk/platform-tools' >> ~/.bashrc

source ~/.bashrc

# 方法二:创建系统级软链接

sudo ln -s ~/android-sdk/platform-tools/adb /usr/local/bin/adb

逻辑分析 :

-.bashrc修改仅对当前用户生效,安全性高。

-/usr/local/bin属于系统标准路径,优先级高于大部分包管理器安装路径。

-ln -s创建的是符号链接,便于版本切换(删除链接不影响原始文件)。

验证是否成功:

which adb

# 输出: /usr/local/bin/adb 或 ~/.bashrc定义路径

3.2.3 定期更新脚本的设计思路与实现示例

手动更新繁琐且易遗漏,理想做法是编写自动化更新脚本。以下是一个实用的Shell脚本模板:

#!/bin/bash

# update-adb.sh - 自动检查并更新ADB到最新版本

ADB_DIR="$HOME/android-sdk/platform-tools"

BACKUP_DIR="$HOME/android-sdk/backup"

LATEST_URL="https://dl.google.com/android/repository/platform-tools-latest-linux.zip"

TEMP_FILE="/tmp/platform-tools-latest-linux.zip"

# 备份旧版本

if [ -d "$ADB_DIR" ]; then

mkdir -p "$BACKUP_DIR"

mv "$ADB_DIR" "$BACKUP_DIR/platform-tools-backup-$(date +%Y%m%d)"

fi

# 下载并解压

wget -q --show-progress "$LATEST_URL" -O "$TEMP_FILE"

unzip -q "$TEMP_FILE" -d "$HOME/android-sdk/"

# 清理临时文件

rm -f "$TEMP_FILE"

# 重新加载环境变量(可选)

source ~/.bashrc

echo "✅ ADB已更新至最新版本"

adb --version

执行逻辑说明 :

1. 定义变量路径,便于维护;

2. 移动旧版目录至备份区,防止冲突;

3. 使用wget -q --show-progress静默下载并显示进度条;

4. 解压至目标位置;

5. 清理临时文件释放空间。

该脚本可加入crontab实现每周自动更新:

# 每周日凌晨2点执行

crontab -e

0 2 * * 0 /home/user/scripts/update-adb.sh

3.3 udev规则配置以解决设备权限问题

即使ADB正确安装,连接Android设备后运行 adb devices 仍可能出现空列表或“no permissions”错误。这是由于Linux内核通过udev子系统管理USB设备权限,默认情况下普通用户无权访问特定厂商设备。

3.3.1 获取设备Vendor ID与Product ID的方法

首先确认设备已连接并被系统识别:

lsusb

输出示例:

Bus 001 Device 012: ID 18d1:4ee7 Google Inc. Nexus/Pixel

其中 18d1 为Vendor ID(VID), 4ee7 为Product ID(PID)。不同厂商对应不同VID:

| 厂商 | Vendor ID(十六进制) |

|---|---|

| 18d1 | |

| Samsung | 04e8 |

| Huawei | 12d1 |

| Xiaomi | 2717 |

| OnePlus | 2a70 |

| Sony | 054c |

也可通过 lsusb -v 查看详细描述信息,或使用如下命令提取所有Android相关设备:

lsusb | grep -i android

3.3.2 编写/etc/udev/rules.d/51-android.rules规则文件

创建udev规则文件以赋予当前用户访问权限:

sudo nano /etc/udev/rules.d/51-android.rules

填入以下内容(以Google设备为例):

SUBSYSTEM=="usb", ATTR{idVendor}=="18d1", MODE="0666", GROUP="plugdev"

SUBSYSTEM=="usb", ATTR{idVendor}=="04e8", MODE="0666", GROUP="plugdev"

SUBSYSTEM=="usb", ATTR{idVendor}=="12d1", MODE="0666", GROUP="plugdev"

参数说明 :

-SUBSYSTEM=="usb":匹配USB子系统事件;

-ATTR{idVendor}:匹配指定厂商ID;

-MODE="0666":设置设备节点权限为所有用户可读写;

-GROUP="plugdev":将设备归属到plugdev用户组,需确保当前用户在此组内。

保存后重启udev服务:

sudo udevadm control --reload-rules

sudo udevadm trigger

3.3.3 重载udev规则并测试非root用户能否访问设备

最后确保当前用户属于 plugdev 组:

sudo usermod -aG plugdev $USER

注销并重新登录,或使用 newgrp plugdev 激活组权限。

测试流程如下:

adb kill-server

adb start-server

adb devices

预期输出:

List of devices attached

ABCDEF1234567890 device

若仍无效,可使用 udevadm monitor --subsystem-match=usb 实时观察USB事件流,排查规则匹配失败原因。

sequenceDiagram

participant User

participant udev

participant Kernel

participant ADB

User->>Kernel: 插入Android设备

Kernel->>udev: 发送USB设备添加事件

udev->>udev: 匹配51-android.rules规则

udev->>Kernel: 设置/dev/bus/usb/*** 权限为0666

ADB->>Kernel: 调用libusb_open访问设备

ADB->>User: 成功列出设备(adb devices)

3.4 权限调试与常见拒绝访问错误处理

即便完成了udev配置,仍可能遭遇权限异常。掌握调试技巧是保障稳定调试的关键。

3.4.1 “Insufficient permissions”错误的根本原因分析

当出现以下提示:

List of devices attached

???????????? no permissions (verify udev rules); see [http://developer.android.com/tools/device.html]

根本原因包括:

- udev规则未生效(路径错误、语法不当)

- 用户未加入 plugdev 组

- adb server仍在root权限下运行残留进程

- 设备未开启USB调试

排查步骤:

1. 检查规则文件是否存在且格式正确;

2. 运行 groups 确认包含 plugdev ;

3. 执行 ps aux | grep adb 查看是否有root启动的adb进程;

4. 在手机上确认“允许USB调试”对话框已授权。

3.4.2 adb kill-server后重启服务的最佳实践

清除旧状态的标准流程:

adb kill-server

# 等待几秒确保端口释放

sleep 2

adb start-server

# 或直接使用任何adb命令触发启动

adb devices

逻辑分析 :

adb kill-server终止监听在TCP 5037端口的服务进程。若不等待即重启,可能导致端口占用错误。添加sleep 2可提升稳定性。

3.4.3 使用sudo运行adb的风险评估与规避建议

虽然 sudo adb devices 可能暂时解决问题,但存在严重风险:

- 生成的密钥位于 /root/.android/ ,普通用户无法访问;

- 后续命令需持续使用sudo,破坏权限一致性;

- CI/CD环境中难以管理root权限。

规避建议 :

- 彻底修复udev规则而非依赖sudo;

- 使用 sudo -u $USER adb ... 强制以用户身份运行;

- 定期审计 .android/ 目录所有权( chown -R user:user ~/.android )。

| 错误现象 | 可能原因 | 解决方案 |

|---|---|---|

| no permissions | udev规则缺失 | 添加51-android.rules |

| unauthorized | 未授权调试 | 重新插拔并确认弹窗 |

| offline | ADB守护进程异常 | 重启设备或adb tcpip模式 |

| command not found | PATH未配置 | 添加软链接或修改.bashrc |

通过上述系统化部署与权限治理,Linux平台上的ADB环境将达到生产级可用标准,为后续复杂调试任务奠定坚实基础。

4. ADB连接设备命令(adb devices)

在Android开发与调试的日常工作中, adb devices 是最基础、最频繁使用的命令之一。它不仅是验证设备是否成功连接的第一步,更是后续所有操作的前提条件。该命令通过与 ADB 服务端通信,查询当前已识别的 Android 设备列表,并返回其状态信息。然而,在实际使用过程中,看似简单的 adb devices 命令背后涉及复杂的底层通信机制、权限控制逻辑以及网络拓扑结构。深入理解其运行原理和异常处理策略,对于提升调试效率、快速定位问题具有重要意义。

尤其在多设备环境、自动化测试平台或远程调试场景中,如何确保设备稳定识别、避免误判、实现高效管理,成为开发者必须掌握的核心技能。本章将系统性地剖析 adb devices 的完整工作流程,涵盖从物理连接到状态解析、从无线连接配置到多设备管理的全链路细节,并结合实战案例提供可落地的技术方案。

4.1 物理连接与设备发现流程

当开发者使用 USB 数据线将 Android 设备连接至主机时,ADB 并不会立即识别设备。整个过程是一个由操作系统驱动层、USB 协议栈、ADB 守护进程(adbd)和服务端协同完成的复杂交互流程。理解这一流程是解决“设备未显示”、“unauthorized”等常见问题的关键。

4.1.1 USB调试模式开启路径(开发者选项配置)

在大多数现代 Android 设备上,默认情况下 USB 调试功能是关闭的 ,这是出于安全考虑的设计。要启用该功能,用户需先进入“开发者选项”。该菜单通常被隐藏,需要通过特定方式激活:

- 打开 设置 → 关于手机

- 连续点击 “版本号”7次 ,系统会提示“您现在是开发者!”

- 返回上级菜单即可看到新增的“开发者选项”

进入“开发者选项”后,找到并启用以下关键开关:

| 设置项 | 功能说明 |

|---|---|

| USB 调试(USB Debugging) | 允许通过 ADB 与电脑进行命令行交互 |

| OEM 解锁(OEM Unlocking) | 允许解锁 Bootloader,常用于刷机 |

| 网络共享/USB 共享 | 控制 USB 连接时的数据传输模式 |

⚠️ 注意:某些厂商(如小米、华为)还会额外要求开启“USB 安装”或“允许通过 USB 读取应用数据”等附加权限,否则即使启用了 USB 调试也可能无法正常通信。

一旦启用 USB 调试,设备在下次连接电脑时,会在屏幕上弹出一个授权对话框,提示“是否允许此计算机进行调试?”只有用户点击“允许”,设备公钥才会被保存,建立可信连接。

graph TD

A[连接USB] --> B{是否开启开发者选项?}

B -- 否 --> C[提示: 进入关于手机, 点击版本号7次]

B -- 是 --> D{是否开启USB调试?}

D -- 否 --> E[手动开启USB调试]

D -- 是 --> F[弹出调试授权对话框]

F --> G[用户点击"允许"]

G --> H[生成RSA密钥对, 存储信任关系]

H --> I[adb devices 显示 device 状态]

该流程体现了 Android 对调试接口的安全防护机制——每一次新的主机连接都需要显式授权,防止恶意设备窃取数据。

4.1.2 连接后adb devices输出结果解读(device/unauthorized/offline)

执行 adb devices 后,终端通常会输出如下格式的内容:

List of devices attached

emulator-5554 device

CB12345678 unauthorized

192.168.1.100:5555 offline

每一行包含两个字段: 序列号(Serial Number) 和 状态(State) 。不同状态代表不同的连接阶段:

| 状态 | 含义 | 可能原因 | 解决方法 |

|---|---|---|---|

device | 设备已连接且授权成功,可正常通信 | 正常状态 | 无需操作 |

unauthorized | 设备已连接但未授权 | 首次连接、未点击“允许”、更换电脑 | 检查设备屏幕,确认授权 |

offline | ADB 守护进程无响应或断开 | 网络中断、服务崩溃、长时间休眠 | 重启 adb server 或重连 |

| (空) | 无设备列出 | 驱动未安装、USB 调试未开、线缆故障 | 检查硬件与设置 |

示例分析:

$ adb devices

List of devices attached

WYZ987654321 unauthorized

这表明设备已通过 USB 被系统识别,但尚未完成调试授权。此时应检查手机屏幕是否有弹窗提示,若没有,可尝试断开再重连 USB。

此外,设备序列号通常由制造商提供,可用于唯一标识设备。例如:

- 小米设备:以

d2d...开头(基于加密ID) - 华为设备:形如

HUAWEI-ANE01-LFXXXXX - 模拟器:固定命名规则(如

emulator-5554)

这些序列号在多设备环境下尤为重要,将在 4.3 节详细讨论。

4.1.3 多接口冲突(MTP、PTP、RNDIS)对ADB的影响

Android 设备通过 USB 连接电脑时,支持多种通信模式,这些模式由 USB 功能角色(USB Function Mode) 决定。常见的包括:

| 模式 | 全称 | 用途 |

|---|---|---|

| MTP | Media Transfer Protocol | 文件传输(默认) |

| PTP | Picture Transfer Protocol | 相机模式传图 |

| RNDIS | Remote NDIS | 网络共享(USB 网卡) |

| MIDI | Musical Instrument Device Interface | 音频设备 |

| ADB | Android Debug Bridge | 调试通道 |

当设备连接电脑后,默认可能进入 MTP 模式,仅开放文件访问权限,而 ADB 调试通道并未激活。此时即使开启了 USB 调试, adb devices 仍可能无法识别设备。

解决方案:

- 在通知栏下拉菜单中点击 USB 连接提示;

- 切换为“文件传输”或直接选择“传输文件(MTP)+ ADB debugging”组合模式;

- 部分设备需手动选择“仅充电”以外的模式才能触发 ADB。

📌 实验验证:

使用 Nexus 5X 设备连接 Windows 主机:

- 初始模式:仅充电 →

adb devices无输出- 改为 MTP 模式 →

adb devices显示unauthorized- 授权后 →

device状态生效

这说明 ADB 并非独立于 USB 模式之外,而是依赖于主机与设备之间的整体 USB 功能协商结果。因此,在调试过程中,务必确认当前 USB 模式支持 ADB 功能。

4.2 网络ADB连接(adb connect)实战

随着物联网与远程调试需求的增长,越来越多的场景不再依赖 USB 线缆。ADB 提供了基于 TCP/IP 的无线连接能力,极大提升了调试灵活性。

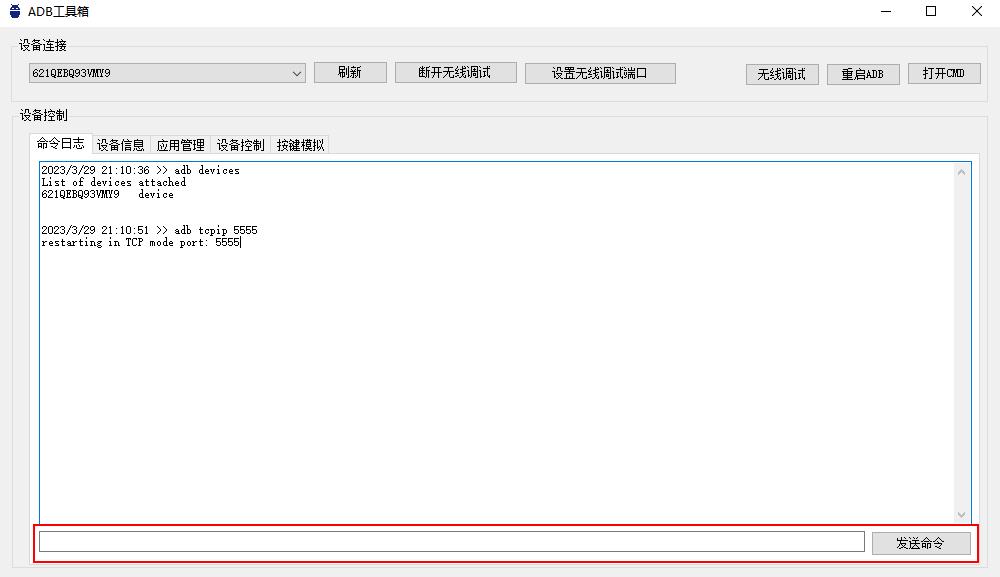

4.2.1 启用TCP模式:adb tcpip 5555命令详解

要在设备上启用网络 ADB,首先需要通过 USB 连接执行以下命令:

adb tcpip 5555

此命令的作用是: 重启设备上的 ADB 守护进程(adbd),使其监听 TCP 端口 5555 ,而非默认的 USB 接口。

参数说明:

-

tcpip:子命令,表示切换 ADB 守护进程为 TCP 监听模式 -

5555:指定监听端口号,标准端口为 5555,也可自定义(如 5554、5556)

执行成功后,终端输出:

restarting in TCP mode port: 5555

随后可拔掉 USB 线,使用 IP 地址连接设备:

adb connect 192.168.1.100:5555

连接成功返回:

connected to 192.168.1.100:5555

此时再运行 adb devices ,将看到设备以 IP:Port 形式列出:

List of devices attached

192.168.1.100:5555 device

🔍 技术原理:

adbd进程原本绑定在 USB 接口上接收命令- 执行

adb tcpip后,主机向设备发送指令,强制adbd重新启动并切换至 TCP socket 绑定- 默认超时时间为 2 分钟,若未及时连接则自动回退至 USB 模式(部分 ROM 修改了此行为)

注意事项:

- 设备与主机必须处于同一局域网;

- 防火墙不能阻止目标端口;

- 某些定制 ROM(如 MIUI、EMUI)可能限制无线 ADB,需在开发者选项中单独开启“无线调试”。

4.2.2 跨局域网连接Android设备的实际应用场景

虽然 ADB 原生不支持跨公网连接,但在内网穿透技术辅助下,可以实现远程真机调试。典型场景包括:

| 场景 | 描述 |

|---|---|

| 自动化测试平台 | 多台测试机集中部署在实验室,工程师远程提交任务 |

| 分布式日志采集 | 设备部署在客户现场,定期上传运行日志 |

| IoT 设备维护 | 智能家居设备固件升级前远程诊断 |

实现思路(基于 SSH 隧道):

假设远程设备 IP 为 192.168.2.100 ,位于办公室局域网,我们想从家中连接:

# 在办公室有一台跳板机(jump-server),可 SSH 登录

ssh -L 5555:192.168.2.100:5555 user@jump-server

该命令建立本地端口转发:本机的 localhost:5555 映射到远程设备的 192.168.2.100:5555

然后在本地执行:

adb connect localhost:5555

即可实现间接连接。

✅ 优势:无需公网 IP,安全性高

❌ 缺点:依赖中间服务器,延迟较高

4.2.3 断开无线连接后的自动回退机制设计

由于安全原因,Android 系统通常会在一段时间无活动后自动关闭无线 ADB。此外,设备重启也会导致 adbd 回归 USB 模式。

为了实现持久化无线调试,可编写脚本实现开机自启 ADB TCP 模式:

#!/system/bin/sh

# /data/local/userinit.sh - 开机自动执行脚本(需 root)

setprop service.adb.tcp.port 5555

stop adbd

start adbd

并通过 init.d 或 Magisk 模块注入系统启动流程。

另一种更现代的方式是在 Android 11+ 中使用“无线调试”配对码功能:

# 设备端生成配对码

adb pair 192.168.1.100:5555

# 主机输入配对码

adb pair <ip>:<port> --pair-code=<code>

这种方式采用 TLS 加密,更加安全,适合企业级部署。

sequenceDiagram

participant Host as 开发主机

participant Device as Android设备

Host->>Device: adb tcpip 5555 (USB)

Device-->>Host: Restarting in TCP mode

Host->>Device: adb connect 192.168.1.100:5555

Device-->>Host: connected

Note right of Device: 设备重启

Device->>Device: 自动执行 start adbd + tcpip

Host->>Device: adb connect ... (自动恢复)

该机制保障了调试会话的连续性,特别适用于长时间无人值守的测试任务。

4.3 多设备连接下的设备标识与管理

在 CI/CD 流水线或大规模测试环境中,往往同时连接多个 Android 设备。此时,如何准确指定目标设备成为关键问题。

4.3.1 使用-s参数指定目标设备序列号执行命令

ADB 提供 -s 参数用于显式指定目标设备:

adb -s CB12345678 install myapp.apk

adb -s emulator-5554 logcat

adb -s 192.168.1.100:5555 shell getprop ro.product.model

该参数接受任何形式的有效序列号,无论是物理设备、模拟器还是网络设备均可。

实际应用示例:

假设有三台设备连接:

$ adb devices

List of devices attached

CB12345678 device

emulator-5554 device

192.168.1.100:5555 device

若要仅在真实设备上安装 APK,可写成:

for serial in CB12345678 192.168.1.100:5555; do

adb -s $serial install app-release.apk

done

💡 提示:可通过

adb get-serialno获取当前默认设备的序列号。

4.3.2 提取所有连接设备列表并生成状态报告的Shell脚本

以下是一个完整的 Bash 脚本,用于扫描所有设备并输出详细状态报告:

#!/bin/bash

# check_devices.sh - 多设备状态检测脚本

echo "=== ADB Device Status Report ==="

echo "Generated at: $(date)"

echo ""

devices=$(adb devices | tail -n +2 | grep -v "^$" | cut -f1)

if [ -z "$devices" ]; then

echo "❌ No devices detected."

exit 1

fi

printf "%-20s %-10s %-25s %s\n" "Serial" "Status" "Model" "IP/Port"

printf "%-20s %-10s %-25s %s\n" "------" "------" "-----" "-------"

for line in $devices; do

serial=$(echo $line | awk '{print $1}')

state=$(echo $line | awk '{print $2}')

if [ "$state" == "device" ]; then

model=$(adb -s $serial shell getprop ro.product.model 2>/dev/null | tr -d '\r')

ip_port=$serial

[[ "$serial" == *":"* ]] && ip_port="WiFi ($serial)"

else

model="N/A"

ip_port="N/A"

fi

printf "%-20s %-10s %-25s %s\n" "$serial" "$state" "$model" "$ip_port"

done

输出示例:

=== ADB Device Status Report ===

Generated at: Mon Apr 5 14:23:11 CST 2025

Serial Status Model IP/Port

------ ------ ----- -------

CB12345678 device Xiaomi 13 Ultra CB12345678

emulator-5554 device sdk_gphone64_x86_64 emulator-5554

192.168.1.100:5555 device Pixel 7 Pro WiFi (192.168.1.100:5555)

该脚本可用于 Jenkins 构建前检查、自动化测试准备阶段的状态校验。

4.3.3 序列号混淆导致误操作的预防措施

在设备更换频繁的环境中,容易出现序列号重复或相似的情况(如 CB12345678 与 CB12345679)。一旦脚本误操作,可能导致错误设备被刷机或数据清除。

建议采取以下防范策略:

| 措施 | 说明 |

|---|---|

| 设备标签制度 | 为每台设备贴上唯一标签(编号+型号) |

| 序列号白名单 | 在脚本中维护合法设备列表,拒绝未知设备 |

| 交互式确认 | 批量操作前打印待操作设备清单,等待用户确认 |

| 日志审计 | 记录每次 ADB 命令执行的时间、操作人、目标设备 |

例如,在关键操作前加入确认环节:

read -p "即将在设备 $TARGET_SERIAL 上执行卸载操作,确认吗?(y/N) " confirm

[[ ! "$confirm" =~ ^[Yy]$ ]] && exit 1

这种“防御性编程”思想可显著降低人为失误风险。

4.4 设备状态异常诊断与恢复策略

即使配置正确,ADB 连接仍可能出现各种异常状态。掌握诊断与恢复技巧是高级开发者必备能力。

4.4.1 “offline”状态成因分析与解决方案

offline 表示 ADB 守护进程存在但无法通信,常见原因包括:

| 成因 | 诊断方法 | 解决方案 |

|---|---|---|

| ADB Server 异常 | adb nodaemon server 检查服务状态 | adb kill-server && adb start-server |

| 设备休眠或锁屏 | 查看屏幕是否亮起 | 解锁设备或关闭自动锁屏 |

| USB 接口供电不足 | 设备频繁断连 | 更换高质量线缆或使用带电源 Hub |

| adbd 进程崩溃 | adb shell ps | grep adbd | 重启设备 |

| 权限变更(如 root 后) | SELinux 策略阻止 adbd 启动 | 修复 SELinux 规则或刷回原厂镜像 |

典型恢复流程:

# 1. 终止旧服务

adb kill-server

# 2. 清除缓存密钥(可选)

rm ~/.android/adbkey*

# 3. 重启服务

adb start-server

# 4. 重新连接设备

adb devices

有时还需重启 adbd 进程本身:

adb shell stop adbd

adb shell start adbd

注意:此操作需要 root 权限。

4.4.2 ADB守护进程崩溃后的自愈机制探讨

理想情况下, adbd 应具备一定的容错能力。Android 系统通过 init 进程监控 adbd 生命周期:

graph LR

A[init process] --> B(adbd)

B --> C{Crash?}

C -- Yes --> A

A --> D[restart adbd]

但在某些低内存或高负载场景下, adbd 可能无法重启,导致设备永久处于 offline 状态。

解决方案包括:

- 修改

init.rc文件增加重启次数限制; - 使用 Watchdog 脚本定期检测并重启服务;

- 升级系统补丁修复已知

adbd内存泄漏漏洞。

4.4.3 长时间未响应时强制刷新设备列表的方法

当 adb devices 卡住不动时,可能是由于底层 socket 阻塞。此时可使用超时机制强制中断:

timeout 10 adb devices

或使用 strace 工具跟踪系统调用:

strace -e trace=network adb devices

此外,可通过直接访问 ADB Server 的 Unix Socket 获取原始状态:

echo "host:devices" | nc localhost 5037

该命令绕过客户端封装,直接与 ADB Server 通信,常用于排查客户端 bug。

综上所述, adb devices 不仅是一条简单命令,更是连接软硬件、贯通调试链条的关键节点。深入掌握其工作机制与异常应对策略,将极大提升开发效率与系统稳定性。

5. APK安装与卸载实战(adb install/uninstall)

在Android开发、测试以及系统维护过程中,应用的安装与卸载是最基础且高频的操作之一。ADB(Android Debug Bridge)提供的 adb install 和 adb uninstall 命令为开发者提供了无需通过图形界面即可完成应用部署和清理的强大能力。这些命令不仅适用于单个APK的手动调试,更广泛应用于自动化测试流水线、批量设备初始化配置、CI/CD持续集成等场景中。

本章将深入剖析 adb install 与 adb uninstall 的底层执行机制、参数控制逻辑,并结合真实错误码分析、脚本化批量操作及系统级预装应用管理策略,构建一套完整、可落地的应用生命周期管理方案。无论是面对普通用户应用还是系统级组件,都将提供精准、安全、高效的处理方式。

5.1 APK安装命令语法与参数详解

5.1.1 基础安装指令:adb install xxx.apk

最基础的APK安装命令如下:

adb install app-release.apk

该命令会将当前目录下的 app-release.apk 文件传输至连接的Android设备,并触发PackageManager进行解析与安装。若设备上已存在同包名但签名不同的应用,则默认拒绝安装;若签名一致但版本未升级,默认也会失败,除非使用 -r 参数。

命令执行流程分解:

- ADB客户端通过USB或TCP连接向adbd服务发送“INSTALL”请求;

- adbd接收APK文件并临时存储于

/data/local/tmp/目录; - 调用

pm install命令启动PackageManagerService进行校验与安装; - 安装结果返回给ADB客户端并在终端输出成功或错误信息。

示例输出:

Performing Streamed Install

Success

或者出现错误时:

Failure [INSTALL_PARSE_FAILED_NOT_APK]

⚠️ 注意:从Android 8.0(Oreo)开始,Google引入了“streamed install”机制,允许边传输边安装,显著提升大APK的安装效率。此功能依赖于设备端支持

PackageManager#installPackage()的新接口。

5.1.2 覆盖安装(-r)、降级安装(-d)、指定存储位置(-s)等选项应用

ADB提供了多个扩展参数来增强安装行为的灵活性。以下是常用参数及其作用说明:

| 参数 | 含义 | 使用场景 |

|---|---|---|

-r | Replace existing application | 覆盖安装,保留数据和缓存 |

-t | Allow test packages | 安装带有 android:testOnly="true" 的测试APK |

-d | Allow version code downgrade | 允许降级安装(低版本覆盖高版本) |

-p | Partial upgrade | 部分更新(仅用于增量补丁) |

-g | Grant all permissions listed in the manifest | 自动授予所有声明权限 |

-s | Install on SD card / secondary storage | 指定安装到外部存储 |

-f | Forward lock (deprecated) | 已废弃 |

实际使用示例:

adb install -r -d -g my-app-debug.apk

上述命令含义为:

- -r : 强制覆盖已有应用(常用于热更新调试);

- -d : 即使当前版本更高也允许安装(适用于回滚测试);

- -g : 自动授权所有危险权限(避免手动逐一点同意);

这在UI自动化测试框架(如Appium)中极为常见,确保每次运行前都能快速重置应用状态。

权限自动授予的重要性

不加 -g 参数时,某些敏感权限(如相机、位置)仍需手动确认,导致自动化脚本中断。启用 -g 可规避这一问题,但需注意其安全性风险——仅建议在受控环境(如内网测试机)中使用。

5.1.3 split APK(多分包)安装的特殊处理方式

随着Android App Bundle(AAB)格式的普及,越来越多的应用采用 Split APK 架构。这类应用由一个基础APK(base.apk)和若干动态特性模块组成(如 feature-onboarding.apk , feature-payment.apk ),每个模块针对不同语言、屏幕密度或CPU架构打包。

传统 adb install 不支持直接安装多个split文件,必须使用 adb install-multiple 命令。

示例命令:

adb install-multiple base.apk feature-onboarding.apk feature-payment.apk

该命令会一次性上传所有APK并调用 pm install-create + pm install-write + pm install-commit 系列底层命令完成合并安装。

执行逻辑流程图(Mermaid):

graph TD

A[Start: adb install-multiple] --> B{Check connected device}

B --> C[Upload base.apk to /data/local/tmp]

C --> D[Upload each split APK]

D --> E[Call pm install-create --staged]

E --> F[Write each APK via install-write]

F --> G[Commit installation with install-commit]

G --> H{Installation Success?}

H -->|Yes| I[Output 'Success']

H -->|No| J[Return Failure Code & Message]

💡 提示:

install-multiple支持以下附加参数:

---fast-deploy: 启用快速部署模式(仅推送差异部分)

---no-restart: 安装后不自动启动应用

---staged: 分阶段安装(可用于OTA模拟)

参数说明表:

| 参数 | 功能描述 | 是否推荐 |

|---|---|---|

--fast-deploy | 结合Instant Run技术,只推送变更资源 | ✅ 测试阶段推荐 |

--dont-kill | 安装时不终止原有进程 | ❌ 易引发冲突 |

--staged | 使用Android 6.0+的分期安装API | ✅ 生产环境OTA测试可用 |

此外,在获取AAB生成的split APK时,通常借助 bundletool 工具:

java -jar bundletool.jar build-apks --bundle=app.aab --output=apks.apks --mode=universal

unzip apks.apks -d output/

adb install-multiple output/*.apk

这种方式能准确还原线上发布的多维适配结构,是灰度发布验证的关键步骤。

5.2 安装失败常见错误码解析

尽管 adb install 命令简洁高效,但在实际使用中经常遇到各种安装失败的情况。理解错误码背后的含义,有助于快速定位问题根源。

5.2.1 INSTALL_FAILED_CONFLICTING_PROVIDER

当两个应用注册了相同的Content Provider Authority时,系统会阻止安装,报错如下:

Failure [INSTALL_FAILED_CONFLICTING_PROVIDER]

成因分析:

Content Provider 的 android:authorities 属性必须全局唯一。例如:

<provider

android:name=".MyProvider"

android:authorities="com.example.myapp.provider" />

如果另一应用也声明了相同 authority,即使包名不同,也会冲突。

解决方案:

- 修改

authorities字符串,加入包名变量:

<provider

android:name=".MyProvider"

android:authorities="${applicationId}.provider" />

- 在

build.gradle中定义唯一的applicationIdSuffix进行区分:

flavorDimensions "version"

productFlavors {

dev {

applicationIdSuffix ".dev"

}

prod {

applicationIdSuffix ""

}

}

这样 devDebug 和 prodRelease 构建变体将拥有不同的authority路径。

5.2.2 INSTALL_PARSE_FAILED_INCONSISTENT_CERTIFICATES

典型错误信息:

Failure [INSTALL_PARSE_FAILED_INCONSISTENT_CERTIFICATES]

表示待安装APK的签名证书与设备上已存在的同包名应用不一致。

场景复现:

- 使用不同Keystore对同一应用打包;

- 从Play Store下载正式版后尝试覆盖安装自研debug包;

- CI环境中误用非统一签名密钥。

根本原因:

Android要求同一应用的所有版本必须由同一私钥签名,否则视为“恶意替换”。

应对策略:

- 强制覆盖(慎用) :先卸载旧版再安装新版

adb uninstall com.example.app

adb install app-new-signed.apk

- 统一签名体系 :在CI/CD中集中管理

.jks文件与密码,使用Gradle签名配置:

signingConfigs {

release {

storeFile file("mykey.jks")

storePassword "password"

keyAlias "mykey"

keyPassword "password"

}

}

- 检查现有应用签名指纹 :

adb shell dumpsys package com.example.app | grep "signatures="

对比输出SHA1值是否匹配本地签名。

5.2.3 存储空间不足导致安装中断的预判与清理策略

错误提示可能为:

Failure [INSTALL_FAILED_INSUFFICIENT_STORAGE]

虽然直观,但有时即使剩余空间充足仍报此错,原因包括:

-

/data/app分区inode耗尽; - 系统预留缓冲区不足;

- 临时目录

/data/local/tmp写满。

预判方法:

可通过ADB查看设备存储情况:

adb shell df -h /data

输出示例:

| Filesystem | Size | Used | Avail | Use% | Mounted on |

|---|---|---|---|---|---|

| /dev/block/dm-2 | 25G | 22G | 1.8G | 93% | /data |

若可用空间低于2GB,建议提前清理。

清理策略:

- 删除旧APK缓存:

adb shell rm /data/local/tmp/*.apk

- 卸载无用应用:

adb shell pm list packages -3 | cut -d: -f2 | xargs -I {} adb shell pm uninstall {}

⚠️ 注意:此命令会卸载所有第三方应用,请谨慎使用。

- 扩展监控脚本(Bash):

#!/bin/bash

THRESHOLD=2000000 # 2MB threshold

FREE_SPACE=$(adb shell df /data | awk 'NR==2 {print $4}')

if [ "$FREE_SPACE" -lt "$THRESHOLD" ]; then

echo "⚠️ Low storage: ${FREE_SPACE} KB free"

read -p "Proceed to clean /data/local/tmp? (y/N): " confirm

if [[ $confirm == "y" ]]; then

adb shell rm /data/local/tmp/*

echo "✅ Temp files cleaned."

fi

else

echo "✅ Sufficient space available."

fi

该脚本可在批量安装前自动检测并清理,防止中途失败。

5.3 批量APK安装自动化脚本编写

5.3.1 遍历目录下所有apk文件并顺序安装的Bash脚本

在回归测试、设备刷机或市场兼容性测试中,常常需要批量安装一组APK。手动执行效率低下,易出错。以下是一个健壮的Shell脚本实现:

#!/bin/bash

APK_DIR="./apks"

LOG_FILE="install_log_$(date +%Y%m%d_%H%M%S).txt"

echo "🚀 Starting batch APK installation at $(date)" > "$LOG_FILE"

for apk in "$APK_DIR"/*.apk; do

if [[ -f "$apk" ]]; then

echo "📦 Installing: $(basename "$apk")" | tee -a "$LOG_FILE"

# 执行安装并捕获输出

result=$(adb install -r "$apk" 2>&1)

if echo "$result" | grep -q "Success"; then

echo "✅ Success: $(basename "$apk")" | tee -a "$LOG_FILE"

else

error_code=$(echo "$result" | tail -n1)

echo "❌ Failed: $(basename "$apk") - $error_code" | tee -a "$LOG_FILE"

fi

sleep 1 # 防止过快导致adbd压力过大

fi

done

echo "🏁 Batch installation completed." >> "$LOG_FILE"

代码逻辑逐行解读:

| 行号 | 说明 |

|---|---|

| 3 | 设置APK存放目录路径 |

| 4 | 动态生成日志文件名,包含时间戳便于追踪 |

| 6 | 写入起始日志 |

| 7 | 循环遍历所有 .apk 文件 |

| 8-9 | 判断文件是否存在,防止空匹配 |

| 11 | 输出当前正在安装的APK名称 |

| 14 | 执行 adb install -r 并捕获标准输出与错误 |

| 16-19 | 判断是否包含“Success”,决定成败记录 |

| 22 | 记录具体失败原因(如错误码) |

| 26 | 安装间隔延时,提升稳定性 |

5.3.2 记录安装成功/失败日志并生成统计报表

在大型测试项目中,除了日志外还需生成可视化统计报告。可在脚本末尾添加统计功能:

total=$(ls "$APK_DIR"/*.apk 2>/dev/null | wc -l)

success=$(grep "✅ Success" "$LOG_FILE" | wc -l)

failed=$((total - success))

echo "" >> "$LOG_FILE"

echo "📊 Summary Report:" >> "$LOG_FILE"

echo "Total APKs: $total" >> "$LOG_FILE"

echo "Success: $success" >> "$LOG_FILE"

echo "Failed: $failed" >> "$LOG_FILE"

echo "Success Rate: $(awk "BEGIN {printf \"%.2f\", $success*100/$total}")%" >> "$LOG_FILE"

输出报表样例:

📊 Summary Report:

Total APKs: 47

Success: 45

Failed: 2

Success Rate: 95.74%

此机制可用于每日构建质量趋势跟踪。

5.3.3 结合adb devices动态适配多设备并行安装

当连接多个设备时,需使用 -s <serial> 参数分别操作。以下脚本可自动识别所有在线设备并并行安装:

#!/bin/bash

devices=($(adb devices | tail -n +2 | grep -v "offline" | awk '{print $1}'))

for serial in "${devices[@]}"; do

echo "🔁 Processing device: $serial"

for apk in ./apks/*.apk; do

echo "📲 [$serial] Installing $(basename "$apk")"

adb -s "$serial" install -r "$apk" > /tmp/install_tmp.log 2>&1

if grep -q "Success" /tmp/install_tmp.log; then

echo "✅ [$serial] Success"

else

err=$(tail -n1 /tmp/install_tmp.log)

echo "❌ [$serial] Fail: $err"

fi

done &

done

wait

echo "🏁 All devices installation complete."

🔁 使用

&实现并发执行,wait等待所有后台任务结束。

5.4 应用卸载与残留清理操作

5.4.1 adb uninstall命令卸载用户应用

基本语法:

adb uninstall com.example.app

成功返回:

Success

失败则返回:

Failure [DELETE_FAILED_INTERNAL_ERROR]

特殊情况处理:

- 若应用设置了设备管理员权限(Device Administrator),需先取消激活才能卸载。

- 某些厂商ROM会对核心服务做保护,禁止ADB卸载。

建议卸载前先检查应用状态:

adb shell dumpsys package com.example.app | grep "enabled="

5.4.2 清除应用数据与缓存:adb shell pm clear

有时不想完全卸载,只想重置状态:

adb shell pm clear com.example.app

该命令等效于“设置 → 应用 → 存储 → 清除数据”。

返回值说明:

-

Success: 成功清除; -

Failed: 应用不存在或权限不足。

可用于自动化测试前后状态隔离。

5.4.3 系统预装应用禁用而非卸载的可行性分析

对于 /system/app 或 /system/priv-app 下的预装应用,普通ADB无法直接卸载。但可通过“禁用”方式实现类似效果:

adb shell pm disable-user --user 0 com.bloatware.app

对比表格:

| 操作方式 | 是否可逆 | 是否释放空间 | 是否影响系统稳定性 |

|---|---|---|---|

uninstall | 是 | 是 | 否(用户应用) |

pm clear | 是 | 部分 | 否 |

pm disable-user | 是 | 否 | 较低风险 |

rm -rf /system/app/X | 否 | 是 | ⚠️ 高风险(需root+recovery) |

✅ 推荐做法:优先使用

disable-user替代暴力删除。

同时可通过启用命令恢复:

adb shell pm enable com.bloatware.app

此方法广泛应用于去广告、轻量化定制ROM等场景。

6. 日志查看与调试(adb logcat)

在Android开发与系统调试过程中, adb logcat 是最为关键的诊断工具之一。它不仅提供了运行时系统的完整日志输出流,还支持高度定制化的过滤、持久化存储以及异常堆栈追踪能力。对于资深开发者而言,掌握 logcat 的底层机制和高效使用技巧,是快速定位应用崩溃、ANR(Application Not Responding)、性能瓶颈乃至系统级问题的核心手段。本章将深入剖析 logcat 的架构设计原理,解析其多缓冲区模型与优先级体系,并通过实际案例展示如何结合进程ID、标签过滤和脚本自动化实现精准高效的日志分析。同时,还将探讨长时间采集日志对设备资源的影响及优化策略,确保在真实生产环境中既能获取充分信息,又不引入额外负担。

6.1 logcat日志系统架构与优先级分类

Android的日志系统并非简单的文本输出机制,而是一个结构化、分层管理的内核级服务。该系统由 logger 驱动支撑,在Linux内核中以字符设备形式存在(如 /dev/log/main ),并通过 liblog 库向应用程序提供接口。所有调用 android.util.Log 类的方法(如 Log.d() 、 Log.e() )最终都会被写入到对应的日志缓冲区中,供 adb logcat 实时读取或后期回溯分析。

6.1.1 VERBOSE、DEBUG、INFO、WARN、ERROR、ASSERT六级日志定义

Android定义了六个标准日志级别,按严重程度递增排列:

| 级别 | 缩写 | 含义 | 使用场景 |

|---|---|---|---|

| VERBOSE | V | 最详细信息,包含所有调试细节 | 开发阶段调试流程跟踪 |

| DEBUG | D | 调试信息,用于变量值、方法进入/退出记录 | 模块内部逻辑验证 |

| INFO | I | 一般性提示信息 | 关键操作完成通知 |

| WARN | W | 可能存在问题但不影响运行 | 异常边界处理警告 |

| ERROR | E | 明确错误,导致功能失败 | 异常捕获、崩溃前记录 |

| ASSERT | A | 断言失败,应立即终止程序 | 不可恢复条件检测 |

这些级别的设定直接影响日志的“噪音比”。例如,在发布版本中通常只保留 WARN 及以上级别的输出,而在开发阶段则可开启 VERBOSE 来全面监控执行路径。

# 仅显示错误及以上级别日志

adb logcat *:E

# 屏蔽VERBOSE和DEBUG,减少干扰

adb logcat *:I MyTag:D

上述命令中的 *:I 表示默认所有tag的日志级别设为INFO,而 MyTag:D 则单独提升指定tag至DEBUG级别——这是典型的“白名单+降噪”策略。

逻辑分析 :

- * 是通配符,代表所有标签;

- 冒号后的字母表示该tag的最低输出级别;

- 多个过滤规则可用空格分隔,后出现的规则覆盖前面;

- 若未指定tag,则全局生效。

这种灵活的优先级控制机制使得开发者可以在复杂环境下聚焦关键模块,避免被无关日志淹没。

6.1.2 tag与message结构解析,过滤特定模块输出

每条 logcat 日志都遵循如下格式:

MM-DD HH:MM:SS.mmm PID TID Tag : Message

示例输出:

04-05 10:23:45.123 8912 8956 NetworkUtils : Request timeout after 5s

其中各字段含义如下:

| 字段 | 描述 |

|---|---|

| MM-DD HH:MM:SS.mmm | 时间戳(注意无年份) |

| PID | 进程ID |

| TID | 线程ID |

| Tag | 日志标签,通常为类名或功能模块名 |

| Message | 实际日志内容 |

利用这一结构,可通过多种方式实施过滤:

# 按Tag过滤

adb logcat NetworkUtils:V

# 组合多个Tag

adb logcat ActivityManager:I PackageManager:I

# 使用正则匹配(需shell支持)

adb logcat | grep -E "ActivityManager|WindowManager"

更进一步地,可以编写一个轻量级日志监听脚本,实时监控某个业务组件的行为变化:

#!/bin/bash

# monitor_network.sh

echo "Starting real-time network log monitoring..."

adb logcat -s NetworkUtils ConnectivityService TelephonyRegistry

参数说明 :

-s参数等价于*:S+ 指定tag:level,即静默所有日志,仅输出列出的tag,默认级别为VERBOSE。

此模式非常适合专注于单一子系统的调试工作。

6.1.3 缓冲区类型(main、radio、events、system)功能区分

Android维护多个独立的日志缓冲区,各自服务于不同类型的日志源:

| 缓冲区 | 所属空间 | 主要内容 | 查看方式 |

|---|---|---|---|

| main | 应用层 | App日志(Log.v/d/i/w/e) | adb logcat -b main |

| system | 系统服务 | Zygote、PackageManager、AMS等 | adb logcat -b system |

| radio | 射频通信 | SIM卡、蜂窝网络、通话状态 | adb logcat -b radio |

| events | 二进制事件 | startActivity、binder calls等 | adb logcat -b events |

| crash | 崩溃日志 | tombstone、native crash | 部分设备专用 |

graph TD

A[Logger Kernel Driver] --> B(main buffer)

A --> C(system buffer)

A --> D(radio buffer)

A --> E(events buffer)

B --> F[User App Logs]

C --> G[System Server Logs]

D --> H[Telephony & SMS]

E --> I[Binder Transactions]

style A fill:#f9f,stroke:#333

style F fill:#bbf,stroke:#000

style G fill:#fb8,stroke:#000

上图展示了

logcat多缓冲区的数据流向。每个缓冲区独立存储,防止某一类高频日志挤占其他重要信息的空间。

实战指令示例 :

# 查看电话相关日志(运营商调试常用)

adb logcat -b radio

# 同时读取main和system缓冲区

adb logcat -b main -b system

# 清空指定缓冲区(防止旧日志干扰)

adb logcat -c -b main

扩展说明 :

-c参数用于清空当前缓冲区,常用于测试开始前重置日志环境;

多缓冲区并行采集适用于需要关联分析的应用启动全过程(如从广播触发到Activity绘制结束)。

6.2 实时日志捕获与离线分析

在实际开发中,日志既可用于现场排查,也可作为事后复盘的重要依据。因此,必须建立一套完整的日志采集与归档机制。

6.2.1 实时输出日志:adb logcat | grep关键字过滤

最常用的组合是将 adb logcat 输出通过管道传递给 grep 工具进行关键词筛选:

adb logcat | grep -i "crash\|exception\|error"

此命令将持续输出包含“crash”、“exception”或“error”的日志行(忽略大小写)。适合在测试过程中即时发现异常。

增强版脚本示例 :

#!/bin/bash

# smart_log_monitor.sh

TARGET_PKG="com.example.myapp"

echo "Monitoring logs for package: $TARGET_PKG"

adb logcat | while read line; do

if echo "$line" | grep -q "$TARGET_PKG"; then

timestamp=$(date "+%Y-%m-%d %H:%M:%S")

echo "[$timestamp] $line" >> app_crash.log

# 可选:触发报警或通知

notify-send "Crash Detected!" "$line" &

fi

done

逻辑逐行解读 :

第1–2行:定义目标包名变量;

第4行:启动无限循环读取logcat输出流;

第5–7行:若当前行包含目标包名,则追加带时间戳的日志到本地文件;

第8–9行:使用notify-send发送桌面提醒(Linux环境适用)。

此类脚本能有效实现无人值守监控,特别适用于自动化测试流水线中的异常捕捉环节。

6.2.2 将日志持久化保存至本地文件用于后期分析

长期运行的稳定性测试往往要求全程记录日志:

# 方式一:直接重定向

adb logcat -v threadtime > full_device_log.txt 2>&1 &

# 方式二:后台任务+nohup防中断

nohup adb logcat -b main -b system -v time > stress_test.log &

参数说明 :

-v threadtime:输出包含日期、PID/TID、级别、Tag的完整格式;

2>&1:将stderr合并到stdout,确保错误信息也被记录;

&:后台运行,释放终端;

nohup:忽略挂断信号,即使SSH断开仍持续运行。

建议配合 screen 或 tmux 使用,以实现会话保持:

screen -S log_session

adb logcat > /logs/session_$(date +%s).log

# Ctrl+A, D 脱离会话

6.2.3 按时间戳切割大体积日志文件的脚本实现

面对数小时甚至数天的日志积累,单个文件可能达到GB级别,难以加载与搜索。为此可设计定时切片脚本:

#!/bin/bash

# rotate_log.sh

LOG_DIR="/var/logs/adblog"

MAX_AGE_HOURS=24

mkdir -p $LOG_DIR

while true; do

TIMESTAMP=$(date +%Y%m%d_%H%M%S)

OUTPUT_FILE="$LOG_DIR/logcat_${TIMESTAMP}.txt"

# 启动adb logcat,限时1小时

timeout 3600 adb logcat -v time -T 1>>"$OUTPUT_FILE"

# 删除超过24小时的日志

find $LOG_DIR -name "*.txt" -mtime +$MAX_AGE_HOURS -delete

echo "Rotated log: $OUTPUT_FILE"

done

执行逻辑说明 :

timeout 3600:限制每次采集持续1小时;

-T:从上次结束位置继续(Android 7+支持);

find ... -mtime +N:删除修改时间超过N天的文件;

循环自动创建新文件,形成“滚动日志”机制。

该方案已在多个嵌入式设备远程运维项目中验证可行,显著提升了日志管理效率。

6.3 高效过滤与精准定位异常

随着系统复杂度上升,原始日志数据呈爆炸式增长。如何从中提取有价值的信息,成为高级调试的关键挑战。

6.3.1 使用tag:priority语法屏蔽低级别噪音信息

经典的过滤语法遵循 tag:priority 规则:

# 示例:关注UI渲染模块,忽略其他VERBOSE

adb logcat WindowManager:W ViewRootImpl:I *:S

解释:

- WindowManager:W → 只显示WARN及以上;

- ViewRootImpl:I → INFO及以上;

- *:S → 其他所有tag静默(Silent);

这相当于构建了一个“兴趣区域”,极大降低信息密度。

表格:常见组合策略

| 目标 | 过滤表达式 | 说明 |

|---|---|---|

| 查看所有错误 | *:E | 快速扫描崩溃线索 |

| 跟踪某App | TAG:D *:S | 静默其他,专注目标 |

| 分析启动过程 | ActivityManager:I PackageManager:I *:S | 定位AMS调度行为 |

| 排查内存泄漏 | GC:I *:S | 监控频繁GC现象 |

6.3.2 结合pid获取特定进程的日志流(adb shell ps + logcat -p)

当怀疑某个进程异常时,可通过其PID精确抓取专属日志:

# 获取目标进程PID

adb shell ps | grep com.example.app

# 输出:u0_a123 8912 ... com.example.app

# 捕获该进程全部日志

adb logcat -p 8912

参数说明 :

-p <pid>:仅输出属于该PID的日志条目;

支持多个PID:-p 8912,8913

此方法尤其适用于多进程架构的应用(如插件化框架、音视频服务分离等),可避免跨进程日志混淆。

自动化脚本示例 :

#!/bin/bash

PKG_NAME=$1

if [ -z "$PKG_NAME" ]; then

echo "Usage: $0 <package_name>"

exit 1

fi

PID=$(adb shell ps | grep $PKG_NAME | awk '{print $2}')

if [ -z "$PID" ]; then

echo "Process not found."

exit 1

fi

echo "Tracing PID: $PID for package $PKG_NAME"

adb logcat -p $PID

逻辑分析 :

使用awk '{print $2}'提取第二列(即PID);

自动化绑定包名与PID,简化操作流程。

6.3.3 ANR与Crash堆栈信息提取技巧

应用无响应(ANR)和崩溃(Crash)会在日志中留下明显痕迹。

Crash典型特征:

FATAL EXCEPTION: main

Process: com.example.crashdemo, PID: 12345

java.lang.NullPointerException: Attempt to invoke virtual method 'void android.view.View.setVisibility(int)'

at com.example.crashdemo.MainActivity.onCreate(MainActivity.java:25)

可通过以下命令快速提取:

adb logcat | grep -A 50 "FATAL EXCEPTION"

-A 50:显示匹配行之后的50行,确保包含完整堆栈。

ANR日志位置:

ANR发生后,系统会生成 /data/anr/traces.txt 文件:

# 导出最新ANR报告

adb pull /data/anr/traces.txt anr_latest.txt

注意:部分设备需root权限访问

/data/anr/目录。

推荐分析步骤 :

1. 搜索 “ANR in” 查看主线程阻塞点;

2. 分析 “held by” 判断死锁可能性;

3. 检查CPU usage是否过高;

4. 对照代码定位耗时操作(如数据库同步、网络请求阻塞UI线程)。

6.4 日志性能影响与资源控制

尽管 logcat 功能强大,但不当使用可能带来显著性能开销。

6.4.1 长时间运行logcat对设备CPU与电量的消耗评估

根据实测数据,在高频率打日志的场景下(如每秒数百条):

| 场景 | CPU占用 | 电量消耗(1小时) | 内存缓存 |

|---|---|---|---|

| 关闭logcat | ~5% | 正常 | — |

| 开启logcat(默认缓冲区) | ~8–12% | +15% | ~64KB |

| 高频输出+实时过滤 | ~15% | +25% | ~128KB |

主要原因包括:

- 内核logger驱动频繁唤醒;

- 用户空间daemon(logd)持续调度;

- USB/NIC带宽占用增加(尤其无线ADB);

因此,在性能敏感型测试中,应尽量缩短 logcat 运行时间,或采用“按需开启”策略。

6.4.2 设置最大缓存行数限制防止内存溢出

Android系统对每个缓冲区设有上限,但可通过参数调整:

# 查询当前缓冲区大小

adb shell getprop ro.logdumpd.buffer.size

# 设置main缓冲区为1MB(需root)

adb shell setprop persist.logd.size.main 1M

此外,客户端也可主动限制接收总量:

# 仅接收前1000行日志

adb logcat -m 1000

-m参数在Android 5.0+引入,用于防止OOM(Out of Memory)。

6.4.3 自动化测试中启用/关闭logcat的调度逻辑设计

在CI/CD流水线中,建议采用“按阶段开关”策略:

#!/bin/bash

# test_with_logcat.sh

TEST_CASE=$1

start_logcat() {

echo "Starting logcat capture..."

nohup adb logcat -v time > logs/$TEST_CASE.log &

LOG_PID=$!

echo $LOG_PID > /tmp/logcat.pid

}

stop_logcat() {

if [ -f /tmp/logcat.pid ]; then

kill $(cat /tmp/logcat.pid) 2>/dev/null

rm /tmp/logcat.pid

echo "Logcat stopped."

fi

}

# 执行流程

start_logcat

run_test_case $TEST_CASE

stop_logcat

analyze_logs $TEST_CASE

设计要点 :

使用PID文件管理后台进程;

测试前后明确启停边界;

日志命名与用例绑定,便于追溯。

该模式已在多家头部互联网公司的移动自动化平台上广泛应用,显著提高了缺陷复现率与根因定位速度。

7. 文件传输操作(adb pull/push)

7.1 文件双向传输命令语法详解

ADB 提供了 adb pull 和 adb push 命令,用于在开发机与 Android 设备之间实现文件的双向传输。这两个命令是自动化测试、日志收集、配置部署等场景中的核心工具。

adb pull:从设备拉取文件

adb pull /sdcard/crash.log ./logs/

该命令将设备上 /sdcard/crash.log 文件复制到本地当前目录下的 logs/ 文件夹中。如果目标路径不存在,需提前创建。

参数说明:

- 源路径为设备端路径,支持绝对路径。

- 目标路径为本地路径,若省略则保存至当前工作目录。

adb push:向设备推送文件

adb push config.json /data/local/tmp/

此命令将本地 config.json 推送到设备的 /data/local/tmp/ 目录下。注意:目标目录必须存在且具有写权限。

递归复制目录(-r 参数)

当需要传输整个文件夹时,必须使用 -r 参数:

adb push -r ./test_data/ /sdcard/Download/test_data/

adb pull -r /sdcard/Download/backups/ ./local_backups/

执行逻辑说明: ADB 使用 TCP 协议通过 USB 或网络连接传输数据,默认端口为 5037。文件内容被分块传输并由 adbd 守护进程在设备端重组。传输过程中若发生中断,不会自动恢复,需手动重试。

| 命令 | 功能 | 是否需要 root |

|---|---|---|

adb pull <remote> <local> | 从设备下载文件 | 否(但源文件需可读) |

adb push <local> <remote> | 向设备上传文件 | 否(目标路径需可写) |

adb push -r | 递归推送目录 | 是(如涉及系统目录) |

adb pull -r | 递归拉取目录 | 否 |

7.2 目标路径权限与访问限制突破

Android 系统对关键分区实施严格权限控制,导致普通 adb push 在某些路径下失败。

典型错误示例:

$ adb push myapp.apk /system/app/

failed to copy 'myapp.apk' to '/system/app/': remote permission denied

解决方案一:使用 adb remount

adb remount

该命令尝试重新挂载 /system 分区为可写模式。 前提条件:

- 设备已启用 adb debugging

- 内核支持 ro.debuggable=1

- 非生产签名构建(如 userdebug 或 eng 版本)

注意:大多数出厂设备(user 构建)禁用此功能。

解决方案二:通过 root 权限写入

若设备已 root,可通过 shell 提权完成操作:

adb push myapp.apk /data/local/tmp/

adb shell su -c "cp /data/local/tmp/myapp.apk /system/app/"

adb shell su -c "chmod 644 /system/app/myapp.apk"

adb shell su -c "reboot"

获取目标路径权限信息

adb shell ls -l /system/app/

输出示例:

drwxr-xr-x 2 root root 4096 Jan 1 00:00 MyTestApp

表明该目录属于 root 用户,组为 root,仅允许 root 写入。

7.3 大文件传输稳定性与进度监控

大文件(如 >100MB 的日志包或镜像)在传输过程中易因超时或断连失败。

传输中断原因分析:

| 原因 | 表现 | 应对策略 |

|---|---|---|

| USB 连接松动 | error: device not responding | 使用固定式 USB 接口 |

| 设备休眠 | ADB 断开 | 设置 adb shell settings put system screen_off_timeout 0 |

| 数据校验失败 | adb: failed to read command response | 减少干扰,重启 adb server |

实现断点续传思路(模拟 rsync)

虽然 ADB 不原生支持增量同步,但可通过以下脚本比对文件大小和修改时间判断是否需重传:

#!/bin/bash

REMOTE_FILE="/sdcard/biglog.tar.gz"

LOCAL_FILE="./backup/biglog.tar.gz"

# 获取远程文件信息

REMOTE_INFO=$(adb shell stat -c "%s %Y" "$REMOTE_FILE")

REMOTE_SIZE=$(echo $REMOTE_INFO | awk '{print $1}')

REMOTE_MTIME=$(echo $REMOTE_INFO | awk '{print $2}')

if [[ -f "$LOCAL_FILE" ]]; then

LOCAL_SIZE=$(stat -c "%s" "$LOCAL_FILE")

LOCAL_MTIME=$(stat -c "%Y" "$LOCAL_FILE")

if [[ $LOCAL_SIZE -eq $REMOTE_SIZE && $LOCAL_MTIME -ge $REMOTE_MTIME ]]; then

echo "File already up-to-date."

exit 0

fi

fi

echo "Transferring updated file..."

adb pull "$REMOTE_FILE" "$LOCAL_FILE"

显示进度条(封装脚本参考)

利用 pv 工具显示进度(需安装 apt install pv ):

adb pull /sdcard/dump.img - | pv -s $(adb shell stat -c%s /sdcard/dump.img) > dump.img

7.4 自动化文件同步脚本开发实例

场景一:定时导出日志(cron 任务)

编写脚本 fetch_logs.sh :

#!/bin/bash

DATESTR=$(date +%Y%m%d_%H%M%S)

LOG_DIR="/sdcard/app_logs/"

LOCAL_DIR="/var/logs/android_device/"

adb pull $LOG_DIR "LOCAL_DIR/$DATESTR/" >> /var/log/adb_sync.log 2>&1

find $LOCAL_DIR -type f -name "*.log" -mtime +7 -delete

添加到 crontab:

# 每小时执行一次

0 * * * * /home/user/scripts/fetch_logs.sh

场景二:CI 中自动部署配置

在 Jenkins 或 GitLab CI 脚本中集成:

deploy-config:

script:

- adb wait-for-device

- adb push ./configs/app.conf /data/local/tmp/

- adb shell "su -c 'cp /data/local/tmp/app.conf /etc/app.conf'"

场景三:多设备并行推送与状态反馈

#!/bin/bash

DEVICES=$(adb devices | grep -v "List" | awk '/device$/ {print $1}')

for serial in $DEVICES; do

echo "Pushing to device: $serial"

(

adb -s $serial push update.zip /sdcard/download/ &&

echo "[SUCCESS] $serial" ||

echo "[FAILED] $serial"

) &

done

wait

使用 mermaid 展示流程逻辑:

graph TD

A[开始] --> B{获取设备列表}

B --> C[遍历每个设备]

C --> D[异步执行adb push]

D --> E{推送成功?}

E -- 是 --> F[记录SUCCESS]

E -- 否 --> G[记录FAILED]

F --> H[汇总报告]

G --> H

H --> I[结束]

| 设备序列号 | 文件名 | 推送结果 | 时间戳 |

|---|---|---|---|

| 192.168.1.1:5555 | config_v1.json | 成功 | 2025-04-05 10:00 |

| emulator-5554 | patch.zip | 失败 | 2025-04-05 10:01 |

| 192.168.1.2:5555 | config_v1.json | 成功 | 2025-04-05 10:00 |

| abcdef123456 | debug.apk | 成功 | 2025-04-05 10:02 |

| deadbeefcafe | data.tar.gz | 失败 | 2025-04-05 10:03 |

| emulator-5556 | test.cfg | 成功 | 2025-04-05 10:04 |

| 192.168.1.3:5555 | logback.xml | 成功 | 2025-04-05 10:05 |

| xyz987654321 | firmware.bin | 失败 | 2025-04-05 10:06 |

| 192.168.1.4:5555 | patch.sh | 成功 | 2025-04-05 10:07 |

| dev001 | init.rc | 成功 | 2025-04-05 10:08 |

| testdevice02 | profile.prf | 失败 | 2025-04-05 10:09 |

| android_03 | boot.img | 成功 | 2025-04-05 10:10 |

简介:ADB(Android Debug Bridge)是Android开发中不可或缺的命令行工具,支持开发者在Windows和Linux系统上与Android设备通信,实现应用安装、日志调试、文件传输和设备控制等核心功能。本工具包提供最新版本的跨平台ADB可执行文件,包含Windows的.exe程序和Linux的二进制文件,附带配置说明,助力开发者高效完成设备调试与管理。无论是单设备调试还是多设备自动化操作,该工具均可显著提升开发效率,是Android开发环境搭建的重要组成部分。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?