ICS-ALERT-16-099-01

ICS-CERT在4月8日发布了ICS-ALERT-16-099-01,报告中指出了

Moxa NPort model 6110, firmware Version 1.13,

Moxa NPort model 5110, firmware Version 2.5,

Moxa NPort models 5130 and 5150, firmware Version 3.5, and

Moxa NPort models 6150, 6250, 6450, 6610, and 6650, with firmware Version 1.13.

如上版本的存在以下安全漏洞:

1、 未经验证的检索敏感账户信息

2、 未经身份验证的远程固件更新

3、 缓冲区溢出

4、 XSS

5、 CSRF

这些问题由Digitalbond Labs在Basecamp for Serial Converters研究项目中被发现,同时在今年3月15日Rapid7的博客中也提到了Moxa Nport空凭据的问题,并且发现超过2200个设备通过互联网访问,其中46%没有密码保护。

什么是串口服务器?

串口服务器是一种具有串口转以太网功能的设备,他能将RS-232/485/422串口转换成TCP/IP网络接口,串口服务器可以通过client和server模式来实现数据的传输,串口服务器广泛的应用在SCADA数据采集环节上,用于解决串口和以太网的通信问题。Nport是Moxa的一个串口服务器系列,应用在国内和全球应用都很广泛。

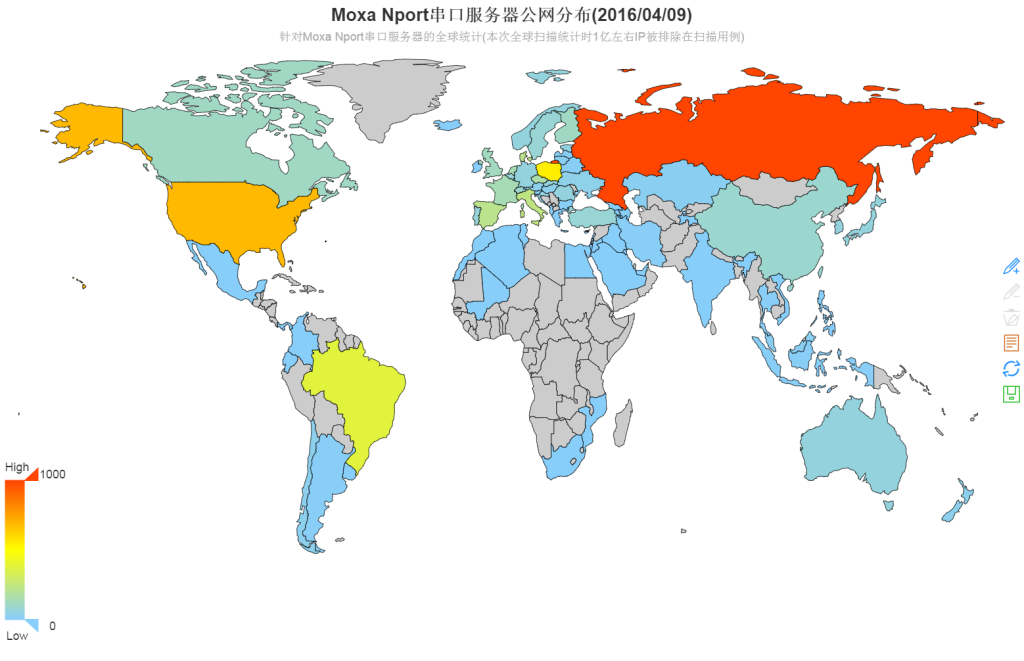

Moxa Nport全网分布情况

我们使用了一种Nport的UDP协议对Moxa Nport系列的设备进行了全网的扫描,针对Moxa Nport全网的扫描统计我们扫描器首次扫描时间在2015年的4月中旬,来自我们节点的最新全网数据显示,有8900多个Nport不同型号的设备连接到公网。根据国家的分布情况,其中接入互联网使用Nport最多的国家为俄罗斯,然后就是Moxa总部所在的台湾。如下是Nport串口服务器接入最多的国家排行TOP30。

Russia 2135

Russia 2135

Taiwan 1249

Serbia 742

United States of America 685

Poland 541

Brazil 381

Italy 241

Denmark 229

Spain 226

Czech Republic 162

France 150

Netherlands 140

United Kingdom 129

Finland 119

Canada 116

Switzerland 94

China 91

Turkey 90

Sweden 85

Portugal 74

Belgium 73

Romania 69

Slovakia 67

Norway 66

South Korea 65

Australia 63

Japan 63

Germany 61

Croatia 56

Estonia 51

Moxa Nport在全网出现了那些型号?

我们对最新扫描到数据的设备信息字段进行数据统计,整理了接入互联网的Nport各型号排行TOP30情况。NP5110 1637

OnCell 1376

NP6150 863

NE-4100T 633

NP5130 275

NE-4110S 230

NP5150 295

NP5210 226

5232-N 162

MG-MB3270 126

NP5110A 106

MiiNePort 91

NP5230 81

NP5150A 69

NP5410 68

NP5232 66

W5340 55

NP5210A 48

NE-4110A 41

MG-MB3180 38

NE4110S 35

NP5250A 34

HC4120 25

NP6250 23

NP5450 19

NP5130A 19

NP6450 17

VzW 17

W5312 16

E2210 15

60%的没有设置密码保护

我们的扫描规则具备检查Nport设备是否设置密码的功能,在读取到设备状态的5627条数据中我们发现高达3383条数据没有设置密码保护口令,空口令的比率高达了60%。

会导致什么问题?

Nport在没有配置口令的情况下就意味着任何人可以监视设备和更改Nport的所有设置,攻击者可能使用上传未经验证的固件导致设备宕机。

怎么解决这个问题?

Digitalbond Labs建议能访问设备的UDP/4800, TCP/4900, TCP/80, TCP/443, TCP/23, TCP/22,UDP/161端口的来源是可信任的。

我们提供的检测脚本

我们实验室已经发布了一个基于NMAP枚举Moxa Nport串口服务器的通用脚本。该脚本可以枚举Moxa Nport的设备型号,并读取当前Nport是否设置了密码。

我们本次提供了极少用于概念验证的IP数据,这些数据来自我们的全网扫描统计,同时也用于说明用户在使用Nport时普遍不设置密码的情况。脚本和验证数据样本可以到这里下载:

https://github.com/Z-0ne/MoxaNportScan

2773

2773

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?