简介:在Android开发与安全研究中,反编译工具是关键资产,让开发者能解剖、分析与修改APK文件。本文介绍了多个经典反编译工具,如Apk2Java、Androidfby、JD-GUI、dex2jar、Apktool,以及它们在逆向工程中的作用。文章详细解释了反编译的基本概念、工具使用、完整流程、应用场景和注意事项,旨在帮助开发者和安全专家提升技能和理解应用工作原理。

1. Android反编译工具概述

1.1 反编译工具的定义与作用

反编译工具是一种特殊的软件,它能够将编译后的程序代码(如Android的APK文件)还原成可读的源代码,使得开发者可以理解应用程序的工作原理和内部结构。在Android开发领域,反编译技术帮助开发者进行安全分析、逆向工程、以及学习和研究现有应用的代码。

1.2 反编译的重要性与风险

尽管反编译对学习和安全分析有很大的帮助,但这一行为必须在合法和道德的框架内进行。开发者和安全分析师需要明确,反编译可能涉及到版权法和相关知识产权法规的限制。理解这些风险和责任是使用反编译工具前的重要前提。

1.3 Android反编译工具的分类

在反编译的广阔领域中,存在多种工具,它们根据自身设计的算法和技术特点,可以划分为不同的类别。有的专注于快速反编译,有的则能深入解析复杂代码。而一些反编译器可能更偏向于特定应用场景,例如动态分析或静态分析。在本章中,我们将对这些工具进行概述,为后续章节的详细介绍做铺垫。

2. Apk2Java工具应用

2.1 Apk2Java的基本功能和特性

Apk2Java是一款为Android应用开发人员和安全研究人员设计的反编译工具,它可以将Android应用的APK文件转换成Java源代码。这项技术能够帮助开发者理解应用程序的工作原理,或者在安全研究中发现潜在的安全漏洞。

2.1.1 Apk2Java的安装和配置

安装Apk2Java通常是一个简单直接的过程,可以按照以下步骤进行:

- 下载最新版本的Apk2Java工具包。

- 解压下载的文件到一个指定的目录。

- 配置系统的环境变量,确保可以从任何路径下运行Apk2Java工具。

- 在终端或命令行界面中,输入“apk2java”命令,检查是否安装成功。

一旦安装完毕,你便可以通过输入命令行中的命令来开始使用Apk2Java了。

apk2java -i /path/to/your/apkfile.apk

2.1.2 Apk2Java的主要使用方法

Apk2Java的核心功能是对APK文件进行反编译,将其中的Dex文件转换为Java源代码。用户可以通过命令行界面来控制反编译的详细过程,以下是一些基本的使用方法:

- 简单反编译 - 直接反编译APK文件并输出源代码。

apk2java -i /path/to/your/apkfile.apk -o /path/to/output/folder

-

指定输出目录 - 通过"-o"参数来指定输出目录,输出源代码。

-

详细的反编译信息 - 通过增加"-v"参数可以输出更详细的反编译过程信息。

apk2java -i /path/to/your/apkfile.apk -o /path/to/output/folder -v

- 自定义配置文件 - 可以通过"-c"参数指定一个配置文件来调整反编译的高级选项。

apk2java -i /path/to/your/apkfile.apk -o /path/to/output/folder -c /path/to/config/file

2.2 Apk2Java在实际应用中的优势

2.2.1 与其它反编译工具的对比

Apk2Java与其它反编译工具如Apktool、dex2jar等相比,具有以下优势:

- 易于使用 - Apk2Java拥有简洁的命令行界面,使得用户即使没有深厚的技术背景也能轻松上手。

- 快速转换 - 相比一些需要多个步骤的反编译工具,Apk2Java的转换速度较快,效率较高。

- 可扩展性 - Apk2Java允许用户通过自定义配置文件来扩展其功能,满足特定的需求。

2.2.2 Apk2Java的实际应用案例分析

为了更具体地展示Apk2Java的应用,这里举一个实际案例分析:

假设我们需要分析一款热门的Android应用以了解其工作原理。首先,我们下载了目标APK文件,然后使用Apk2Java进行反编译。

apk2java -i popular_app.apk -o output_directory -v

反编译过程成功完成后,我们可以在指定的输出目录中找到源代码文件。通过源代码分析,我们能够了解到该应用是如何组织代码的,它使用了哪些第三方库,以及应用的主要功能是如何实现的。这一过程对于理解应用行为和进行安全评估是至关重要的。

通过此案例,我们展示了Apk2Java不仅可以被用于学习目的,还能在安全分析中发挥重要作用。以下是Apk2Java工具运行时的示例截图。

(注:上图仅为示例,请用实际运行截图替换)

以上是对Apk2Java工具的详细介绍,它在反编译过程中提供了快速、易用且灵活的解决方案。接下来,我们将深入探讨另一款Android反编译工具——Androidfby,并对比Apk2Java,以揭示各自的特点和适用场景。

3. Androidfby反编译器介绍

3.1 Androidfby反编译器的基本原理

3.1.1 反编译过程的技术解析

在Android应用的开发中,开发者通过高级语言编写应用程序后,这些程序最终会被编译成可在Android设备上运行的Dalvik字节码,并打包成APK文件。然而,在某些情况下,如安全分析、学习研究或其他目的,我们可能需要查看这些编译后的代码。这时就需要使用反编译器将APK文件还原成可读的源代码。

Androidfby是一个强大的反编译器,它能够解析APK文件,提取其中的Java类文件和资源文件,并尽可能地还原成接近原始源代码的形式。它的反编译过程主要包含以下几个技术步骤:

-

APK文件解析: Androidfby首先解析APK文件,提取出其中的

classes.dex文件,这是包含所有应用代码的Dalvik可执行文件。 -

字节码转换: 接着,工具将Dalvik字节码转换为更接近Java字节码的形式。这一步是反编译过程的核心,它依赖于对Dalvik指令集的深入理解和逆向工程。

-

代码恢复: 然后,Androidfby尝试将转换后的字节码恢复成Java源代码。这个过程中,工具会根据Dalvik字节码的结构和Java语言的语法规则,重建出源代码。

-

资源文件提取: 此外,工具还会提取APK中的资源文件,如图片、布局和字符串等,便于开发者更全面地了解应用的资源组成。

-

优化和重构: 最后,Androidfby可能会进行一定的代码优化和重构,使得恢复出的代码更易于阅读和维护。

3.1.2 Androidfby的独特优势和适用场景

Androidfby在众多反编译工具中脱颖而出,其独特优势主要体现在以下几个方面:

-

高效反编译: 相比其他反编译工具,Androidfby在反编译速度上具有明显优势,能够快速处理大型APK文件。

-

高级代码恢复: 它能够提供接近原始代码的反编译结果,包括类的继承结构、方法和字段的名称等。

-

用户友好的界面: 提供了直观的图形用户界面,使得用户无需深入了解命令行操作就能进行有效的反编译工作。

-

跨平台支持: Androidfby支持在不同的操作系统平台上使用,无论是Windows、macOS还是Linux,都可以流畅运行。

适用场景方面,Androidfby特别适用于以下情况:

-

安全分析: 在进行应用程序安全分析时,可以使用Androidfby反编译APK文件,检查潜在的安全漏洞和恶意代码。

-

逆向工程: 当需要对应用程序进行逆向工程研究时,Androidfby能够提供高质量的反编译代码,帮助研究者理解应用的内部逻辑。

-

学习和研究: 对于开发者和研究人员而言,Androidfby可以作为一种辅助工具,通过分析其他开发者的代码来学习和提高自身的技能。

-

遗留代码的迁移: 当需要将旧的Android应用程序迁移到新平台或框架时,可以使用Androidfby来辅助理解和重构原始代码。

3.2 Androidfby的高级功能和操作

3.2.1 如何处理复杂的反编译需求

当面对具有复杂逻辑、加密代码、或者大量混淆处理的应用时,标准的反编译操作可能会遇到挑战。为了处理这些复杂的反编译需求,Androidfby提供了以下高级功能:

-

指令级别分析: Androidfby支持深入到指令级别的分析,能够处理经过混淆处理的代码。

-

代码混淆恢复: 工具内置了多种混淆恢复算法,能够应对常见的代码混淆技术。

-

多版本适配: 支持对不同版本的Android应用程序进行反编译,兼容性较好。

-

集成调试工具: 集成了调试工具,能够配合代码分析,提高理解复杂应用逻辑的效率。

3.2.2 Androidfby的扩展和定制化

尽管Androidfby已经提供了许多高级功能,但用户仍然可以根据自己的需求进行扩展和定制化。一些常用的方式包括:

-

脚本扩展: Androidfby支持通过脚本语言进行功能扩展,用户可以根据自己的需要编写特定的脚本来处理特定的反编译任务。

-

插件机制: 工具提供了插件机制,允许第三方开发者贡献插件,以增强Androidfby的功能。

-

命令行操作: 对于高级用户,Androidfby支持通过命令行进行更精确的反编译操作。

-

配置文件: 工具使用配置文件来保存用户设置,这为用户提供了大量自定义选项,以适应不同的使用习惯和需求。

下面是一个Androidfby命令行使用示例代码块,以及对其的逻辑分析和参数说明:

# 运行Androidfby进行反编译操作的命令行示例

androidfby -i myapp.apk -o output_directory

逻辑分析和参数说明

-

-i myapp.apk:这是指定输入APK文件的参数,指明了要进行反编译的APK文件名。 -

-o output_directory:此参数用来设置输出目录,指定反编译结果存放的位置。

通过上述命令,Androidfby将执行APK文件的反编译过程,最终输出结构化的Java代码和资源文件至用户指定的输出目录中。这样的操作不仅快速高效,还允许用户轻松地找到所需的文件。

在下一节中,我们将深入了解如何使用Androidfby进行实际的反编译操作,并解析其输出结果,进一步了解如何处理复杂的反编译需求。

4. 其他反编译工具

4.1 JD-GUI、dex2jar、Apktool的基本介绍

4.1.1 每个工具的核心功能和特点

在Android应用的逆向工程中,除了Apk2Java之外,还有其他几个广泛使用的工具,它们分别是JD-GUI、dex2jar以及Apktool。这些工具各自拥有独特的优势,适用于不同的工作场景,下面将详细介绍它们的核心功能和特点。

JD-GUI

JD-GUI是一个用于查看Java的.class文件的反编译器和反汇编器。它能够将编译后的Java类文件重新转换成Java源代码。JD-GUI的主要特点包括: - 直观的图形用户界面 :界面简洁明了,方便用户浏览和搜索类文件。 - 快速反编译功能 :可以快速将.class文件反编译为Java源代码。 - 易于分析代码 :用户可以方便地查看类之间的依赖关系和继承结构。

dex2jar

dex2jar是一个将Android应用的Dalvik Executable(DEX)文件转换成Java Archive(JAR)文件的工具。它的主要特点包括: - DEX文件处理 :专门用于处理Android应用中的DEX文件,将其转换为JAR文件,以便用Java工具进行进一步分析。 - 支持多种工具链 :转换后的JAR文件可以与JD-GUI等工具无缝连接,形成一个完整的分析链。

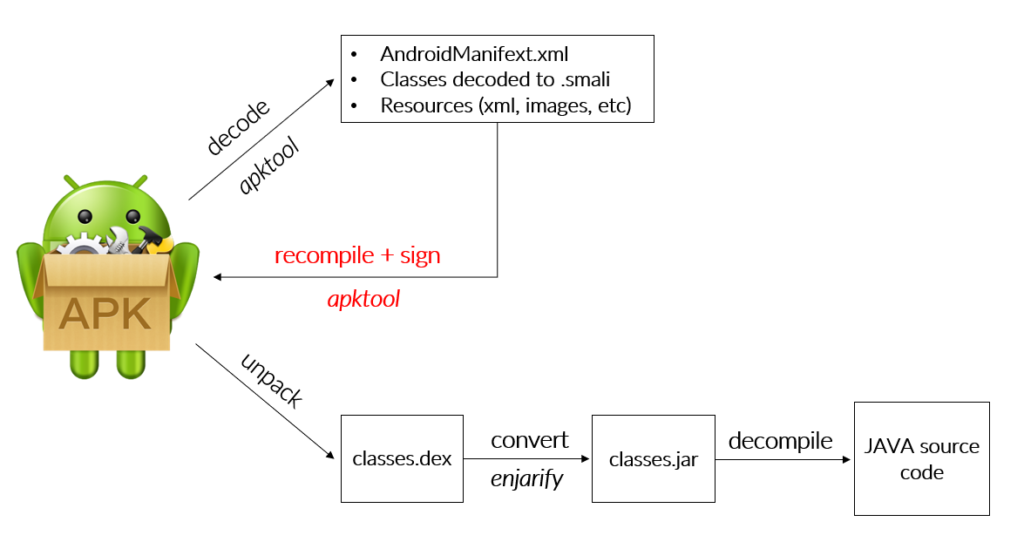

Apktool

Apktool是一个用于Android应用的反编译和编译工具,它支持smali代码的编辑和APK的重建。其主要特点包括: - 资源文件支持 :可以反编译APK文件中的资源文件和XML文件,并保留大部分原始资源文件的结构。 - 自定义资源处理 :用户可以手动编辑smali代码,并通过Apktool重新打包和签名APK文件。

4.1.2 各工具在不同场景下的适用性分析

在进行Android应用的逆向工程时,根据不同的需求场景选择合适的工具是至关重要的。以下是各工具在不同场景下的适用性分析:

JD-GUI

JD-GUI特别适用于需要快速查看Java源代码的场景,例如: - 快速学习和分析 :对于简单的Java应用,可以通过JD-GUI快速理解应用的逻辑。 - 紧急调试 :在需要紧急修复Java应用的bug时,JD-GUI可以快速定位到特定的类文件进行分析。

dex2jar

dex2jar适用于需要进一步利用Java工具链进行分析的场景,例如: - 复杂应用分析 :对于大型Android应用,使用dex2jar将DEX文件转换为JAR文件后,可以借助Java的分析工具进行更深入的代码分析。 - 安全漏洞检测 :安全研究人员常利用dex2jar和JD-GUI结合进行安全漏洞的检测和分析。

Apktool

Apktool适用于需要对Android应用进行详细分析和修改的场景,例如: - 应用定制化 :开发者或安全研究员可以使用Apktool修改APK文件,进行定制化的二次开发。 - 资源修改 :设计师可以使用Apktool修改APK中的资源文件,如图片、布局等,进行应用美化或无障碍优化。

4.2 各工具的比较及综合应用建议

4.2.1 根据需求选择合适的反编译工具

选择合适的反编译工具是一个需要根据具体需求来决定的过程。下面将详细说明在不同需求下如何选择合适的工具。

- 快速查看代码 :如果目的是快速查看和理解某个Java类的逻辑,JD-GUI可能是最合适的选择。

- 深入分析代码 :如果需要对某个大型Android应用的代码进行深入分析,尤其是需要与Java生态中的其他工具协作时,使用dex2jar将DEX文件转换为JAR文件,然后用JD-GUI进行查看和分析会更加合适。

- 修改和定制化APK :如果目的是对APK进行修改或定制化,Apktool提供了对资源文件和smali代码的编辑支持,是更加适合的选择。

4.2.2 多工具组合使用的策略和效果

在实际的工作中,往往需要根据具体的需求,将不同的工具组合使用,以达到最佳的分析效果。下面将给出一些组合使用策略的示例。

- 代码审计 :在进行代码审计时,可以先使用Apktool反编译APK文件,提取出资源和smali代码,再通过dex2jar转换为JAR文件,最后使用JD-GUI进行代码的查看和分析。

- 漏洞检测 :在漏洞检测的过程中,可以利用JD-GUI快速定位和查看疑似包含漏洞的类文件,然后利用dex2jar和JD-GUI进行更深入的代码结构和逻辑分析。

- 定制开发 :在进行定制开发时,可以先通过Apktool对APK进行反编译,修改所需的部分资源文件或smali代码,然后使用Apktool重新打包和签名APK。

通过合理的工具组合,不仅可以提高工作效率,还可以根据不同的需求定制化分析流程,从而达到更加精准和深入的分析效果。

5. 反编译工具的使用流程与应用场景

5.1 反编译工具的标准操作流程

5.1.1 反编译前的准备工作

在进行反编译操作之前,有一些准备工作是必要的,以确保反编译过程的顺利和有效。首先,确定反编译的目的,是否是为了安全分析、漏洞检测、学习研究还是其他。这将决定你所使用的工具和方法。接着,获取需要反编译的Apk文件或其他可执行文件,并确保这些文件的来源是合法的。

此外,还需要安装和配置好相应的反编译工具。对于大多数反编译工具来说,安装过程中可能需要配置Java环境、安装一些依赖库或者下载工具的特定版本。

5.1.2 具体步骤详解及操作要点

反编译Android应用通常包括以下几个步骤:

- 文件解压 :首先,使用工具如

unzip对APK文件进行解压,以获取其中的资源文件和classes.dex文件。

bash unzip -q app.apk -d output_directory

- DEX文件转换 :利用工具如

dex2jar将classes.dex文件转换为Java可读的.class文件。

bash d2j-dex2jar -f classes.dex

- Java代码反编译 :通过反编译工具如

jd-gui、Procyon等打开.class文件,转换成可读的Java代码。

这些步骤需要依次进行,每一步都要确保前一步已经完全完成,以避免出现错误信息。

5.2 反编译工具的实际应用场景

5.2.1 安全分析和漏洞检测

反编译技术在安全分析和漏洞检测中尤为重要。通过反编译应用程序,安全专家能够检查应用程序的安全漏洞,了解恶意代码的内部工作原理,从而对可能的安全风险做出评估和预防。

例如,可以对一款流行的移动应用进行反编译,分析其网络通信协议是否安全,检查数据加密方法是否可靠,或者查找是否有注入攻击的可能等。

5.2.2 学习和研究目的的代码复用

在学习和研究过程中,反编译工具允许开发者查看和学习其他应用的代码逻辑和架构设计。开发者可以通过这种方式学习先进的编程技巧,或者在合法的前提下复用某些代码片段。

对于新手开发者来说,反编译并研究成熟的应用程序代码能够提供一个学习平台,帮助他们更快地理解软件开发的各个层面。但需注意,代码复用应遵守相应的许可和授权协议。

5.3 反编译过程中的版权与注意事项

5.3.1 法律法规与知识产权保护

反编译在很多国家和地区受到法律法规的限制。一般情况下,反编译软件代码必须遵守著作权法和相关法律法规,禁止侵犯版权和软件许可协议。

因此,在进行反编译之前,了解所在国家和地区的法律法规是十分必要的,尤其是版权法和计算机软件保护条例。一般来说,反编译不用于破解版权保护的软件,而是出于学习、研究、兼容性测试等合法目的。

5.3.2 遵守道德和合法的反编译原则

即便技术上可以做到,也不意味着所有的反编译行为都是道德和合法的。反编译者应该遵循道德准则,尊重原开发者的劳动成果,不进行任何侵犯原作者权益的行为。

在使用反编译工具获取源代码之后,应避免非法传播、篡改或使用该代码。在进行相关研究和学习时,应明确区分个人学习和商业利用的边界,避免任何可能的法律风险。

简介:在Android开发与安全研究中,反编译工具是关键资产,让开发者能解剖、分析与修改APK文件。本文介绍了多个经典反编译工具,如Apk2Java、Androidfby、JD-GUI、dex2jar、Apktool,以及它们在逆向工程中的作用。文章详细解释了反编译的基本概念、工具使用、完整流程、应用场景和注意事项,旨在帮助开发者和安全专家提升技能和理解应用工作原理。

1286

1286

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?