简介:JSP结合MySQL和Struts2框架,是开发Web应用的常见技术组合。本项目着重于实现用户登录功能,并涵盖前端验证、数据库操作、SQL注入防护、验证码实现、后端验证以及异常处理等关键知识点。通过这些实践,开发者可以构建出既安全又高效的企业级Web应用。

1. JSP与MySQL数据库交互

1.1 JSP与数据库交互概述

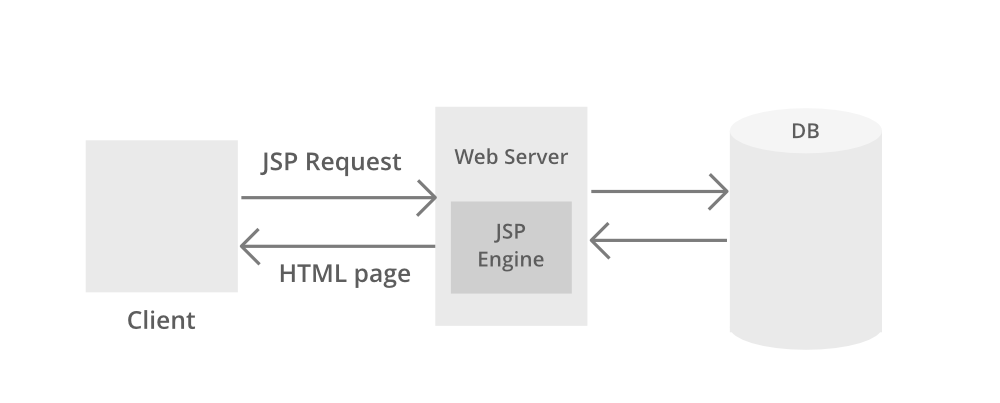

JSP(Java Server Pages)是用于开发动态Web内容的技术之一,它允许开发者将Java代码嵌入HTML页面中,从而能够直接与数据库进行交互。通过JSP,可以实现用户输入的接收、数据的处理以及动态内容的生成。

1.2 连接MySQL数据库的步骤

为了在JSP中连接到MySQL数据库,必须执行以下步骤:

-

加载数据库驱动 :在JSP页面的顶部导入MySQL JDBC驱动。

java <% Class.forName("com.mysql.cj.jdbc.Driver"); %> -

建立连接 :使用

DriverManager.getConnection()方法,创建一个数据库连接对象。java <% String url = "jdbc:mysql://localhost:3306/yourdatabase"; String user = "username"; String password = "password"; Connection conn = DriverManager.getConnection(url, user, password); %> -

执行查询和处理结果 :通过建立的连接,执行SQL查询,并处理结果集。

java <% Statement stmt = conn.createStatement(); String query = "SELECT * FROM your_table"; ResultSet rs = stmt.executeQuery(query); while (rs.next()) { String data = rs.getString("column_name"); // 输出数据 out.println(data + "<br>"); } %> -

关闭资源 :最后,不要忘记关闭结果集、声明和连接,以释放数据库资源。

java <% rs.close(); stmt.close(); conn.close(); %>

通过上述步骤,JSP页面可以有效地与MySQL数据库进行数据交互,实现动态网页的构建。为了维护良好的开发实践,建议使用连接池和预处理语句,以提高应用程序的性能并减少安全风险,这将在后续章节中详细介绍。

2. SQL注入防护策略

2.1 SQL注入的原理与危害

2.1.1 SQL注入的定义和工作原理

SQL注入是一种代码注入技术,攻击者通过在Web表单输入或修改SQL语句,来影响后端数据库的查询结果。成功的SQL注入可能导致未经授权的数据访问或修改,泄露敏感信息,甚至对系统造成破坏。其原理主要是利用了Web应用程序的数据库操作模块,特别是构造SQL语句时的安全漏洞。

工作原理可以概括为以下几点: 1. 漏洞识别 :攻击者首先识别目标应用程序中用于数据库查询的输入点,这些输入点可能包括表单字段、URL参数等。 2. 构造恶意输入 :通过插入特殊的SQL语句片段(如 ' OR '1'='1 ),攻击者可以改变原有SQL语句的结构,从而执行非预期的数据库命令。 3. 数据库响应 :恶意构造的SQL语句提交给数据库服务器后,如果应用程序未能正确处理这些输入,就会导致数据库执行攻击者的恶意查询。

2.1.2 SQL注入攻击的常见场景

常见的攻击场景包括: 1. 登录验证 :攻击者在用户名或密码字段输入恶意SQL代码,试图绕过认证机制。 2. 搜索功能 :在搜索框中输入特定的SQL片段,利用搜索引擎的查询功能对数据库进行查询操作。 3. 数据提交与更新 :在数据提交或更新的输入字段中注入SQL代码,以非法获取数据或破坏数据完整性。 4. 数据库信息暴露 :通过特定的SQL注入技巧,获取数据库服务器的版本信息、表结构等敏感信息。

2.2 SQL注入防护技术

2.2.1 预处理语句和参数化查询

预防SQL注入的最佳实践之一是使用预处理语句(Prepared Statements)和参数化查询。这种技术要求程序员将SQL代码与数据分离,先编译SQL语句模板,然后将数据作为参数传入。

代码块示例如下:

// Java中使用JDBC进行参数化查询

String sql = "SELECT * FROM users WHERE username = ? AND password = ?";

PreparedStatement statement = connection.prepareStatement(sql);

statement.setString(1, username);

statement.setString(2, password);

ResultSet resultSet = statement.executeQuery();

逻辑分析: 1. 上面的代码中,SQL语句的参数 username 和 password 是通过 setString 方法提供的,这意味着这些参数不会被当作SQL代码执行。 2. 在执行阶段,数据库预编译SQL模板,并将参数值安全地插入到SQL语句中,避免了参数值被解释为SQL指令的风险。

2.2.2 存储过程和事务的使用

存储过程和事务也是防止SQL注入的有效方法。存储过程是一组为了完成特定功能的SQL语句集,它们在数据库服务器中预先编译和存储,执行时只需调用名称和参数。

事务则保证了一组操作要么全部完成,要么全部不执行,增强了数据的完整性。

2.2.3 Web应用防火墙和安全框架的应用

除了编程级别的防护措施,还可以使用Web应用防火墙(WAF)和安全框架来防护SQL注入。WAF能检测和拦截恶意输入,而安全框架则提供了更多自动化的防护机制。

这里使用mermaid流程图展示WAF的工作流程:

flowchart LR

A[开始请求] --> B{检查请求}

B -- 合法 --> C[允许请求]

B -- 异常 --> D[拦截请求]

D --> E[记录日志]

E --> F[警告管理员]

逻辑分析: 1. 请求到达Web应用防火墙后,首先被检查。 2. 如果检查判断为合法请求,则允许通过。 3. 如果发现异常或潜在的攻击行为,则请求被拦截。 4. 防火墙记录日志,并通知管理员,以便进一步分析和响应。

3. JavaScript前端验证

3.1 JavaScript验证的必要性

3.1.1 前端验证与后端验证的区别

在Web应用中,数据验证是为了确保用户输入的数据满足特定的格式和要求,防止错误的数据处理导致程序出错或安全问题。前端验证通常在用户提交数据之前进行,而后端验证则是在数据传达到服务器之后进行。尽管后端验证是安全性和数据完整性的最后防线,但前端验证在提升用户体验和减轻服务器压力方面也起着至关重要的作用。

前端验证在客户端执行,其主要优势包括: - 即时反馈 :在用户提交表单之前就能验证数据的有效性,及时给出错误提示,提升用户体验。 - 减轻服务器负载 :无效的数据不需要发送到服务器,减少了网络传输和服务器处理的开销。 - 防止恶意攻击 :前端验证可以作为额外的安全层,阻止恶意尝试,虽然这不能替代后端验证。

然而,前端验证不能作为唯一的验证机制,因为用户可以绕过前端验证直接向服务器提交数据。因此,前端验证应与后端验证相结合,确保整个应用的安全性和健壮性。

3.1.2 提升用户体验和减轻服务器压力

通过在客户端实施JavaScript前端验证,开发者可以显著提升用户体验,同时减轻服务器的负载。当用户在填写表单时,实时的验证可以在不需要等待服务器响应的情况下检查数据的有效性,并立即提供反馈。

例如,对于一个需要电子邮件地址的输入字段,JavaScript可以验证用户输入的格式是否符合电子邮件的标准,并给出即时反馈。如果数据不符合要求,用户可以立即修改,而无需提交表单后等待服务器返回错误消息。

服务器压力的减轻是通过前端验证减少无效请求实现的。由于数据在发送到服务器之前已经过验证,服务器不需要处理无效数据,可以将资源用于处理有效请求,从而提升整体的应用性能。

3.2 实现JavaScript前端验证

3.2.1 基本的表单验证技术

实现基本的表单验证技术通常涉及HTML表单元素和JavaScript脚本。以下是一个简单的HTML表单和JavaScript验证代码的示例。

<form id="userForm">

<label for="email">Email:</label>

<input type="email" id="email" name="email" required>

<span id="emailError" style="color: red;"></span>

<br>

<button type="submit">Submit</button>

</form>

<script>

document.getElementById('userForm').addEventListener('submit', function(event) {

var email = document.getElementById('email').value;

var emailError = document.getElementById('emailError');

if (!email.includes('@')) {

// 简单的电子邮件验证检查

event.preventDefault();

emailError.textContent = 'Invalid email address.';

} else {

emailError.textContent = '';

}

});

</script>

在这个示例中,我们有一个电子邮件输入字段和一个提交按钮。JavaScript通过监听表单的 submit 事件来执行验证逻辑。当用户尝试提交表单时,脚本会检查电子邮件地址是否包含"@"符号,这是一个基本的电子邮件地址格式验证。如果输入不符合要求,脚本会阻止表单的提交,并显示错误消息。

3.2.2 利用JavaScript框架进行高效验证

现代Web应用常使用各种JavaScript框架来简化开发,提高代码的可维护性。在前端验证方面,框架也提供了丰富的工具和组件来实现高效、可重用的验证逻辑。

以流行的前端框架React为例,开发者可以利用其生态中的第三方库如 Formik 和 Yup 来创建复杂的表单验证。下面是一个使用 Formik 和 Yup 创建的表单验证示例:

import React from 'react';

import { Formik, Field, Form, ErrorMessage } from 'formik';

import * as Yup from 'yup';

const SignupForm = () => (

<Formik

initialValues={{ email: '', firstName: '' }}

validationSchema={Yup.object({

email: Yup.string()

.email('Invalid email address')

.required('Required'),

firstName: Yup.string()

.min(3, 'Must be at least 3 characters')

.required('Required'),

})}

onSubmit={values => {

console.log(values);

}}

>

{({ errors, touched }) => (

<Form>

<Field name="email" type="email" />

<ErrorMessage name="email" component="div" />

<Field name="firstName" type="text" />

<ErrorMessage name="firstName" component="div" />

<button type="submit">Submit</button>

</Form>

)}

</Formik>

);

export default SignupForm;

在这个示例中, Formik 管理表单状态,而 Yup 定义了验证规则。字段验证通过正则表达式和条件规则来实现。如果用户输入不符合 Yup 定义的规则,错误消息会立即显示,提醒用户进行更正。

这种方式不仅提高了代码的可读性和可维护性,还允许开发者创建复杂的验证逻辑,使前端验证更加高效和强大。

4. 验证码实现机制

4.1 验证码的作用与原理

4.1.1 验证码的定义和作用

验证码(CAPTCHA)是一种广泛应用于网站和服务中的技术,用于区分人类用户和自动化工具(如机器人)。它的基本原理是生成一个用户易于识别,但机器难以解析的图形或音频挑战。验证码的核心目的在于防止自动化攻击,如垃圾邮件、刷票、注册垃圾账户等。

验证码的主要作用可以从以下三个维度进行分析: 1. 安全性 : 它能够有效遏制恶意软件和自动化脚本的攻击,提升系统的安全性。 2. 防刷 : 在需要进行投票、注册、评论等交互环节,验证码能够有效防止重复或批量操作。 3. 用户体验 : 适当的验证码设计可以过滤掉机器,而不会对合法用户造成太大困扰。

4.1.2 验证码防止自动化攻击的机制

验证码的实现通常基于以下几个机制来防止自动化攻击: 1. 图形识别难度 : 验证码图像中通常含有扭曲的字母或数字,以及背景噪声,增加了机器识别的难度。 2. 逻辑问题 : 如数学问题或者图形识别测试,机器很难通过逻辑推理来完成。 3. 时间约束 : 验证码存在时效性,用户需在一定时间内完成挑战,防止自动化程序长时间尝试。 4. 行为分析 : 部分验证码系统会分析用户的行为模式,如点击速度、轨迹等,以区分人类和机器。

4.2 验证码技术的实现

4.2.1 常见的验证码类型和选择

根据不同的应用场景和安全需求,验证码有多种类型可供选择。下面列出了几种常见的验证码类型及其特点:

-

文本验证码 :

- 特点 : 由随机生成的一串字母或数字组成,用户需要准确输入。

- 适用场景 : 网站登录、注册、评论等。

-

图片验证码 :

- 特点 : 包含扭曲文字或数字的图片,可能伴随噪声干扰。

- 适用场景 : 能够有效阻止一些基础的自动化工具。

-

音频验证码 :

- 特点 : 对于视力不佳的用户或机器人,提供语音形式的验证码。

- 适用场景 : 为视觉障碍用户提供便利。

-

点击式验证码(Honeypot) :

- 特点 : 不要求用户输入任何信息,而是在一系列图片中选择符合特定条件的图片。

- 适用场景 : 对于用户体验要求较高的网站,减少输入负担。

-

行为验证码 :

- 特点 : 分析用户的行为模式,例如鼠标移动轨迹、点击位置等。

- 适用场景 : 适用于高风险场景,能有效区分人类和自动化工具。

4.2.2 前端和后端验证码的处理逻辑

在网站中实现验证码机制涉及到前端和后端的共同协作:

前端实现:

- 加载验证码 : 通常通过HTML

<img>标签引入,或者使用JavaScript弹窗显示。 - 用户输入 : 用户输入验证内容,并提交。

- 反馈 : 用户输入后,前端需要立即给出反馈,提示输入是否正确,并指导下一步操作。

代码示例 (JavaScript前端验证代码段):

// 当用户点击验证按钮时的事件处理函数

function verifyCaptcha() {

var userInput = document.getElementById('userInput').value;

var captchaImage = document.getElementById('captchaImage').src;

// 发起Ajax请求到后端验证用户输入

$.ajax({

url: '/verify-captcha',

type: 'post',

data: { 'captcha_input': userInput, 'captcha_image': captchaImage },

success: function(response) {

if(response.success) {

alert('验证成功');

// 进行后续操作...

} else {

alert('验证码错误,请重新输入!');

// 可能需要重新加载验证码图片

}

}

});

}

后端实现:

- 生成验证码 : 后端根据需要生成不同类型的验证码,并存储于会话中或加密后发送给前端。

- 验证逻辑 : 对前端发送的用户输入进行验证,确保其与会话中存储的验证码信息一致。

- 反馈结果 : 根据验证结果返回相应的响应信息给前端。

代码示例 (PHP后端验证逻辑):

<?php

// 验证码验证逻辑

session_start();

if(isset($_POST['captcha_input']) && isset($_POST['captcha_image'])) {

$userInput = $_POST['captcha_input'];

$captchaFromImage = $_POST['captcha_image']; // 这里应当是经过前端解密后的信息

// 检查验证码是否正确

if($_SESSION['captcha'] == $userInput) {

// 验证成功逻辑

echo json_encode(array('success' => true));

} else {

// 验证失败逻辑

echo json_encode(array('success' => false));

}

}

?>

通过以上前端和后端的交互,验证码机制实现了用户身份的有效验证,同时提升了网站的安全性和用户的使用体验。

5. Struts2 MVC架构应用

5.1 Struts2框架简介

5.1.1 MVC设计模式的理解

MVC(Model-View-Controller)是一种设计模式,广泛应用于Web开发中,目的是实现业务逻辑与用户界面的分离。它将应用程序分为三个核心组件:

- Model(模型) :代表数据和业务逻辑。模型是应用程序的核心,它封装了数据和所有处理这些数据的业务规则。

- View(视图) :是用户看到并与之交互的界面。视图可以向用户显示信息,并将用户的输入请求发送到控制器。

- Controller(控制器) :作为模型和视图之间的中间件。控制器接收用户的输入并调用模型和视图去完成用户的需求。

Struts2框架基于MVC设计模式,其主要职责是处理来自用户的请求,调用业务逻辑,然后将结果返回给用户界面。通过将应用程序分解为这三个主要组件,可以更容易地维护和更新应用程序。

5.1.2 Struts2框架的核心组件和工作流程

Struts2框架包含以下核心组件:

- Action :是一个接口,用于处理用户请求。Action可以被看作是一个MVC中的“C”,它包含业务逻辑的实现。

- ActionContext :用于封装Action的执行环境,包括请求参数、会话信息和值栈(ValueStack)等。

- ValueStack(值栈) :用于存储数据,在Action与视图之间传递数据。

- 拦截器(Interceptor) :用于在Action执行前后进行预处理和后处理操作,可以实现诸如安全检查、日志记录等功能。

- 结果类型(Result Type) :定义了Action执行后的返回结果,它可以是跳转到另一个页面或者返回一个JSON数据等。

Struts2的工作流程如下:

- 用户发送请求到服务器。

- 请求被Struts2的过滤器(FilterDispatcher或StrutsPrepareAndExecuteFilter)捕获。

- 过滤器根据请求的URI确定对应的Action映射。

- 拦截器对请求进行预处理。

- 根据映射,创建对应的Action实例,并调用其execute方法。

- Action执行业务逻辑,与模型交互。

- Action执行完成后,结果返回给Struts2框架。

- 拦截器对结果进行后处理。

- 根据配置文件中定义的结果类型,将处理结果呈现给用户。

Struts2通过其高度模块化的设计,将Web开发中的各种功能抽象成组件,使得Web应用的开发变得更加灵活和高效。

5.2 Struts2的实际应用

5.2.1 创建Struts2项目和配置文件

创建Struts2项目通常涉及以下几个步骤:

- 创建Web项目,添加Struts2的库文件到项目的WEB-INF/lib目录下。

- 创建一个配置文件,通常是struts.xml,用于定义Action映射和结果类型等。

- 在web.xml中配置Struts2的核心过滤器。

- 创建Action类,实现Action接口或继承ActionSupport类。

下面是一个简单的例子,展示如何配置Struts2框架:

<!-- struts.xml -->

<struts>

<package name="default" extends="struts-default">

<action name="hello" class="com.example.HelloAction">

<result name="success">/hello.jsp</result>

</action>

</package>

</struts>

在上面的配置中,定义了一个名为 hello 的Action,当用户访问 hello 时,Struts2会创建一个 HelloAction 实例,并调用其 execute 方法,如果执行成功,则返回名为 success 的结果,结果是跳转到 hello.jsp 页面。

5.2.2 Struts2的Action类和OGNL表达式

Action类在Struts2中是处理用户请求的核心。你可以创建一个Action类来包含业务逻辑,然后在struts.xml文件中进行映射。一个典型的Action类如下所示:

// HelloAction.java

public class HelloAction extends ActionSupport {

private String name;

public String execute() {

// 业务逻辑代码

return SUCCESS;

}

// Getters and Setters

}

在上面的Action类中,我们定义了一个字符串类型的成员变量 name 和对应的getter和setter方法,然后在 execute 方法中执行业务逻辑。当Action执行成功时,需要返回 SUCCESS 常量。

OGNL(Object-Graph Navigation Language)是Struts2框架中用于表达式语言的一个重要组成部分,它允许你访问Action中的属性。在JSP页面中,可以使用OGNL表达式进行数据绑定,如下:

<%@ page import="com.example.HelloAction" %>

<html>

<head>

<title>Hello</title>

</head>

<body>

<s:property value="name"/>

</body>

</html>

在上面的JSP页面中, <s:property value="name"/> 利用OGNL表达式从Action中获取 name 属性的值。OGNL非常强大,可以处理更复杂的表达式,如访问集合、调用方法等。

以上内容概述了Struts2框架的基础知识和实际应用方法,为实现Web应用的MVC架构打下坚实基础。

6. Action拦截器的使用

6.1 拦截器的作用和类型

6.1.1 拦截器的定义和优势

拦截器(Interceptor)是Struts2框架中用于拦截用户请求的一个重要功能组件。在用户请求到达Action之前,拦截器可以执行一系列的操作,例如权限检查、日志记录、数据校验等。通过拦截器,我们可以将这些通用的逻辑从Action中抽离出来,使得代码更加清晰且易于维护。

拦截器的主要优势包括:

- 代码复用 :拦截器可以在多个Action之间共享代码逻辑,避免重复。

- 解耦合 :拦截器使得业务逻辑和请求处理逻辑之间更加独立。

- 灵活配置 :拦截器可以通过配置文件轻松地添加或移除,无需改动代码。

6.1.2 Struts2内置拦截器及其功能

Struts2提供了一系列内置的拦截器,每个拦截器都有特定的功能。下面列出了一些常用的内置拦截器及其作用:

-

params:负责解析请求参数,并将它们封装到值栈(Value Stack)中。 -

chain:允许一个拦截器调用下一个拦截器,实现拦截器链。 -

conversionError:处理类型转换错误。 -

exception:处理异常。 -

modelDriven:支持ModelDriven接口,用于将模型对象设置到值栈中。 -

token:防止表单重复提交。

6.2 自定义拦截器

6.2.1 创建自定义拦截器的步骤

创建一个自定义拦截器需要几个步骤:

- 继承

Interceptor类 :创建一个拦截器类,继承自Struts2的Interceptor抽象类。 - 实现

intercept方法 :在该方法中编写拦截逻辑。 - 在

struts.xml中配置拦截器 :将自定义拦截器注册到Struts2框架中,并可以配置其在拦截器链中的顺序。

下面是一个简单的自定义拦截器示例:

public class MyInterceptor extends AbstractInterceptor {

@Override

public String intercept(ActionInvocation invocation) throws Exception {

System.out.println("进入拦截器MyInterceptor...");

// 执行自定义逻辑

// ...

// 继续执行后续的拦截器和Action

return invocation.invoke();

}

}

在 struts.xml 中配置拦截器:

<interceptors>

<interceptor name="myInterceptor" class="com.example.MyInterceptor"/>

<!-- 其他拦截器配置 -->

</interceptors>

<action name="exampleAction" class="com.example.ExampleAction">

<interceptor-ref name="myInterceptor"/>

<!-- 其他拦截器引用 -->

<result name="success">/success.jsp</result>

</action>

6.2.2 拦截器在登录验证中的应用实例

假设我们有一个登录验证的业务场景,我们可以创建一个登录验证拦截器来检查用户是否已经登录。

public class LoginInterceptor extends AbstractInterceptor {

public String intercept(ActionInvocation invocation) throws Exception {

HttpServletRequest request = (HttpServletRequest) invocation.getInvocationContext().get(ServletActionContext.HTTP_REQUEST);

HttpServletResponse response = (HttpServletResponse) invocation.getInvocationContext().get(ServletActionContext.HTTP_RESPONSE);

HttpSession session = request.getSession();

User loggedUser = (User) session.getAttribute("user");

if (loggedUser == null) {

// 用户未登录,重定向到登录页面

response.sendRedirect(request.getContextPath() + "/login.jsp");

return null;

} else {

// 用户已登录,继续执行请求

return invocation.invoke();

}

}

}

在 struts.xml 中配置此拦截器:

<interceptors>

<interceptor name="loginInterceptor" class="com.example.LoginInterceptor"/>

<!-- 其他拦截器配置 -->

</interceptors>

<package name="default" extends="struts-default">

<action name="securedAction" class="com.example.SecuredAction">

<interceptor-ref name="loginInterceptor"/>

<!-- 其他拦截器引用 -->

<result name="success">/securedPage.jsp</result>

</action>

</package>

通过这种配置,每当有请求发送到 securedAction 时,都会先经过 LoginInterceptor 进行登录验证。这样,只有登录过的用户才能访问敏感操作,增强了应用的安全性。

简介:JSP结合MySQL和Struts2框架,是开发Web应用的常见技术组合。本项目着重于实现用户登录功能,并涵盖前端验证、数据库操作、SQL注入防护、验证码实现、后端验证以及异常处理等关键知识点。通过这些实践,开发者可以构建出既安全又高效的企业级Web应用。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?