SecureAccess Service Edge

Experience Kit Release 22.05

简介

Intel® Smart Edge Open即开放式网络边缘服务软件,是一套基于Kubernetes云原生技术的边缘计算开源解决方案。Intel® Smart Edge Open为通用网络和边缘计算用例提供了基础架构定制化能力,并通过对英特尔硬件能力的深度优化和挖掘以及软硬件结合,为用户提供高性能的边缘计算基础平台。

Intel® Smart Edge Open Experience Kit是基于Intel® Smart Edge Open平台解决方案基础上,针对特定垂直行业定制的体验套件。为应对新兴的网络和安全融合领域的市场需求,英特尔推出了安全访问服务边缘体验套件 ( Secure Access Service Edge Experience Kit, SASE EK) 为用户提供了SASE技术的基础框架,可以有效帮助用户减少从产品研发到上市的时间,帮助英特尔SASE客户降低进入SASE市场的技术壁垒,并推动SASE的云原生化。

具体来讲, Intel® Smart Edge Open SASE EK是将SD-WAN网络连接能力与网络安全能力有机结合为目标的云原生基础架构解决方案,用以满足不同客户的不同需求:

(1) 加速相对成熟的网络安全供应商从裸机 (bare mental) 或网络功能虚拟化 (VNF) 向Kubernetes云原生方案的迁移和进化过程。

(2) 为初创企业提供基础的SASE EK云原生平台,以此为基础可以显著降低中小型企业进入处于上升势头的 SASE市场的技术门槛。

更多详细信息请参阅:

https://smart-edge-open.github.io/release-notes/

新特性与功能概述

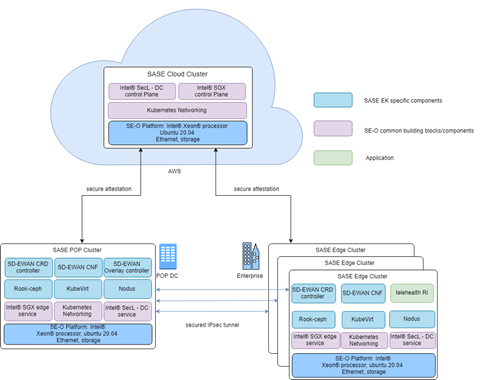

SASE EK部署参考架构采用了多集群部署模型,集群类型包括SASE云集群,SASE POP (Point of Presence) 集群以及SASE边缘集群:

1. SASE云集群承担中央控制的功能,在AWS实例中托管 Intel®SecL-DC和Intel®SGX控制平面服务。这些服务支持平台认证,并为边缘应用程序和服务提供安全保护。此外,未来引入的其他控制器也将部署在AWS虚拟机实例中。

2. SASE边缘集群通常部署在本地物理服务器上为各种服务和应用程序提供边缘计算能力,并且通过运行SDEWAN CNF (container network function) 与SASE POP集群之间建立安全的跨WAN网网络连接,从而支持流量在边缘集群之间的通信或者流量流经POP集群访问各种云服务。

3. SASE POP集群通常位于网络供应商的入网点(POP),是SASE EK的核心服务集群,POP集群同样部署了SDEWAN CNF提供网关功能,并通过与边缘集群之间建立IPSec隧道提供安全的流量转发功能。来自企业边缘位置的流量在通过POP集群时,提供各种定制的网络安全服务。

图1 SASE部署图

SASE EK 为用户提供了 3 项重要能力:

1. 安全的IPsec连接能力

通过集成ICN-SDEWAN方案解决POP集群与边缘集群之间跨WAN网的安全通信问题。

2. 平台安全能力

Platform Attestation:基于英特尔数据中心安全库(Intel® Security Libraries for Data Center, Intel® SecL - DC) 的平台验证能力,以确保硬件平台没有因受到攻击而被篡改,不能通过验证,则意味着平台本身已经不安全。

机密计算:通过Intel® Software Guard Extensions (SGX) 和Intel® Software Guard Extensions Data Center Attestation Primitives (SGX DCAP) 对处理过程中的数据进行保护,确保应用以及数据运行在安全的整体计算环境中。

3. 网络安全能力

在数据中心的入网点 (point of presence, POP) 和企业分支机构的边缘集群中部署和运行防火墙功能。

最新发布版本:SASE EK 22.05

Intel® Smart Edge Open SASE 22.05是第一个正式发行版本,通过集成ICN-SDEWAN获得了安全的SDWAN特性支持,并通过Kubevirt集成提供了网络功能虚拟化应用在Kubernetes环境的部署能力,并通过SR-IOV operator的集成提供了Intel高速网卡直通容器和虚拟机的能力, 可以达到很高的传输水平。

新增特性

ICN-SDEWAN

ICN-SDEWAN是一套中央控制,自动化部署的分布式软件定义网络方案,由以下三个关键组件组成:

1. SDEWANCNF

基于 OpenWRT 实现,通过SDEWAN CRD controller 提供用于网络功能、配置和控制的RestfulAPI ,增强 OpenWRT Luci web对外接口。

2. SDEWANCustom Resource Definition (CRD) 控制器

SDEWANCustom Resource Definition 是一种k8s CRD控制器的实现,用于管理CRD (如防火墙相关 CRD、mwan3 相关CRD、IPSec 相关 CRD 等),通过内部调用 SDEWAN Restful API 配置CNF各项功能。

3. SDEWANOverlay Controller

SDEWANOverlay Controller是SDEWAN的中央控制器,通过位于边缘集群和集线器集群中的 SDEWAN CRD 控制器对SDEWANCNF进行自动配置,负责对 SDEWAN overlay网络的集中控制功能。

KubeVirt

KubeVirt是一个通过CRD、kubevirt代理 (agent) 和控制器扩展Kubernetes虚拟机支持的开源项目。使得虚拟机中的非容器化工作负载与容器化工作负载由Kubernetes统一管理与调度,使得虚拟机应用与容器化应用共同运行在同一个k8s环境,在同一个集群中,k8sPod、虚拟器和服务之间的通信变为现实。

Rook-Ceph

Ceph是一个应用于块存储,共享文件系统,对象存储的具有高可扩展特性的开源分布式方案。Rook-Ceph是以一个提供了自我管理、自我扩展和自我修复存储服务的基于云原生的开源存储编排器。

SRIOV network operator

通过部署与配置SRIOV CNI 和设备插件支持Intel 高速数据中心网卡,通过分配专有的SRIOV虚拟接口 (virtual interface) 为集群上的应用程序pod直接提供高性能数据传输服务。

密钥管理参考应用程序

密钥管理参考应用程序 (Key Management Reference Application,KMRA) 是一个概念验证软件,用于演示Intel®SGX非对称密钥功能和一个集中式密钥服务器上的硬件安全模型 HSM 的集成。此参考应用程序设置 NGINX 工作负载以访问第三代英特尔® 至强® 可扩展处理器上Intel® SGX enclave中的私钥 (此私钥使用公钥加密标准 (PKCS) #11 接口和OpenSSL),KMRA 使用 DCAP (Data Center Attestation Primitives) 库来生成和验证 ECDSA 签名的 Intel®SGX quote。

ReferenceImplementations (RIs)

通过医生和患者之间的远程医疗服务 (Telehealth RI v3.0.0) 展示SASE EK的网络连接能力。

远程认证

可信计算主要包括两项操作——测量和认证。测量是获取系统状态密码表示的行为。认证是将这些加密测量值与预期值进行比较,以确定系统是否达到预期的状态。这是边缘计算在公共、私有和本地部署中边缘计算的关键特性。Intel® Smart Edge Open通过Intel® Security Libraries (ISecL) 支持此功能。有关更多详细信息,请参阅使用ISecL的平台认证。

Enclave Trust with Attestation

在公共、私有和本地部署中,处理敏感数据是边缘计算的关键要求。Intel®Smart EdgeOpen 使用 Intel®SGX支持此功能。远程认证允许远程方检查目标软件是否在启用 Intel®SGX 的系统上的enclave内安全运行。

更多详细信息请参阅:

https://github.com/smart-edge-open/docs/blob/main/components/security/application-security-using-sgx.md

已知问题

01

Edge Software Provisioner

问题描述:偶尔在产生USB镜像 (image) 过程中不成功,此时SE-O SASE EK会从部署过程中退出,并提示错误。

解决方案:重试ESP过程。

02

Intel® SGX

问题描述:当AWS实例上的现有PCCS部署超过24 小时且用户尝试部署新的SASE云集群时,配置可能会失败。

解决方案:在BIOS中选择“SGX Factory Reset”选项重置 SGX。

03

KMRA

问题描述:当KMRA ctk_loadkey pod的多个实例运行时,在22.05 版本中所有pod将收到相同的私钥,多密钥尚不支持。

解决方案:该问题将在未来的版本中解决。

历史发布版本

Intel®Private Wireless Experience Kit Release 22.04

PWEK 22.04 增加了CPU管理、分离网络功能、基于ESP的自动化部署支持以及对Intel E810网卡的支持。

Intel®Developer Experience Kit Release 22.03

DEK 22.03 增加了安全密钥管理、虚拟机管理以及分布式存储的选项。

Intel®Smart Edge Open 22.01

PWEK 基于Intel® Edge Software Provisioner自动部署,使能kubenetes operator管理硬件NIC卡和FPGA卡资源。

Intel®Smart Edge Open 21.12

开发人员体验套件现在支持英特尔® 数据中心安全库(英特尔® SecL-DC)以实现平台完整性。

Intel®Smart Edge Open 21.09

第一个实现5G端到端业务的PWEK版本, 5G接入网基带处理和5G核心网网元以容器的方式首次跑在PWEK集群上, 大大简化5G专网部署步骤。

OpenNESS - 21.03.03

将用于Azure云部署的CNI从默认Calico更改为Azure支持的 kube-ovn。

OpenNESS - 21.03.02

对英特尔® QuickAssist 技术(英特尔® QAT)的 Kubernetes部署支持;提供了使用CGroupFS作为 Kubernetes 和 Docker 的 CGroup 驱动程序的选项;EII从 2.4升级到2.4.1;VCA包从R5升级到R5.1。

OpenNESS - 21.03.01

解决了 Kubernetes 存储库签名验证的间歇性问题。

点击“阅读原文”,查看Intel® Smart Edge Open 22.05 Release Note

https://smart-edge-open.github.io/release-notes/

208

208

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?