大家好啊,我是大田。

接上篇文章「 使用 Burpsuite 测试的常用操作(一)」,今天继续分享一下 Burpsuite 在工作中常用操作

三、本文中 2 个常用操作

1、Burpsuite_proxy 篡改请求

通过代理模式可以拦截、查看、修改所有客户端和服务器端之间传输的数据。

(1)在 Options 模块中,配置本地回环地址,添加 Add 本地地址:端口。

(2)intercept 模块

Forward 表示放行,将截断的请求发送到服务器;

Drop 表示丢弃截断的请求;

Intercept on 和 Intercept off 表示开启/关闭代理截断功能;

Action 表示将截断的请求做其他处理,大田一般用不到 Action。

举例:

(3)HTTP history 模块:

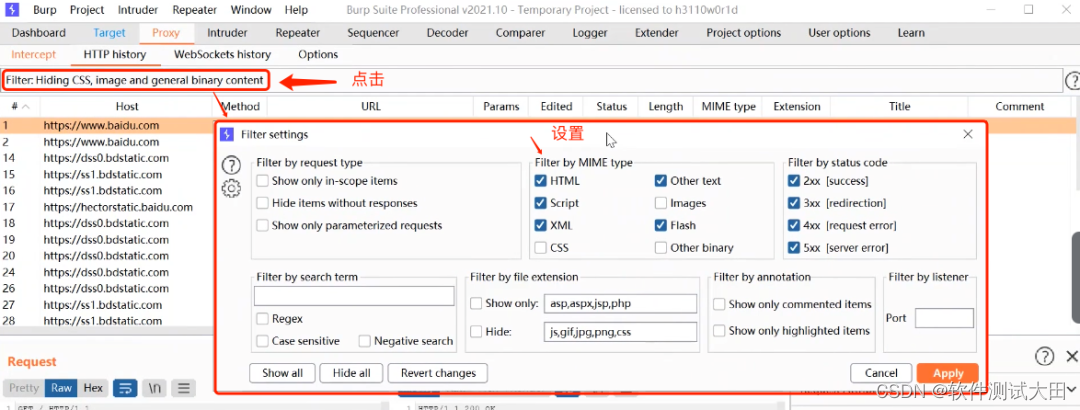

所有历史请求会在此模块展示,可以点击 Filter 进行过滤,可以按照状态码、Mine type 去过滤。

2、Burpsuite 谷歌浏览器配置 CA

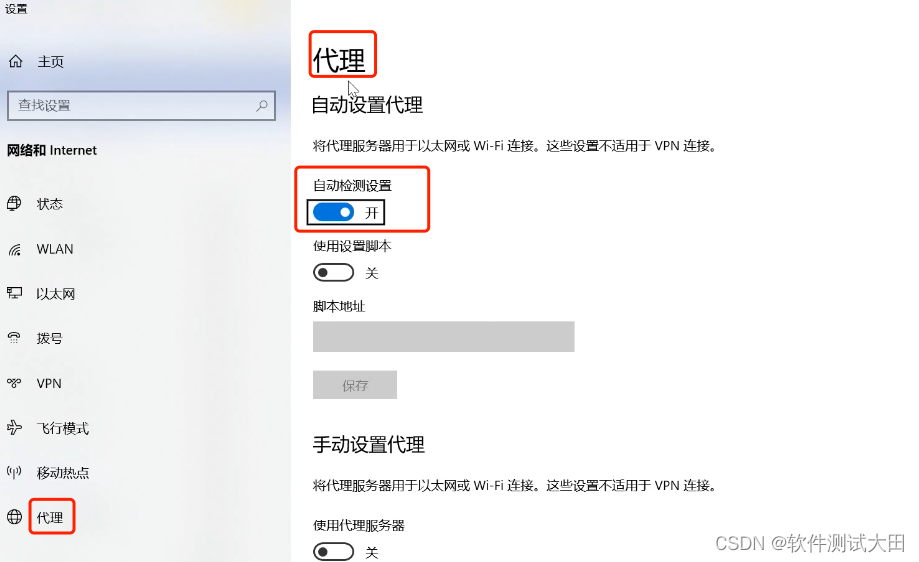

篡改请求前需要配置本地回环地址,即将本地代理配置好。之前的 Burpsuite 版本,是需要专门配置浏览器的代理,而 2021 版本的Burpsuite 是不需要,直接打开 Burpsuite 自带的浏览器,自带的浏览器已经设置好了端口。

但如果你还是想用 Burpsuite 2021 的版本,打开自己电脑上的谷歌或者火狐等等其他浏览器,你发现给浏览器设置好代理后,即使 Burpsuite 给 Forward 放行后依然打不开网站,此时是需要给浏览器安装对应版本 Burpsuite CA 证书。

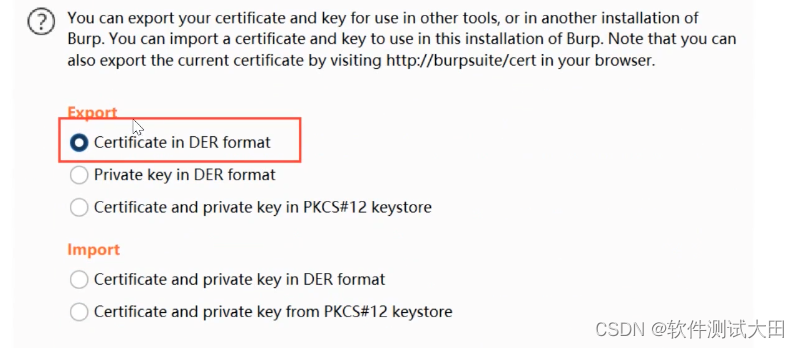

点击 options 下的导入导出证书,勾选 export-certification in der format

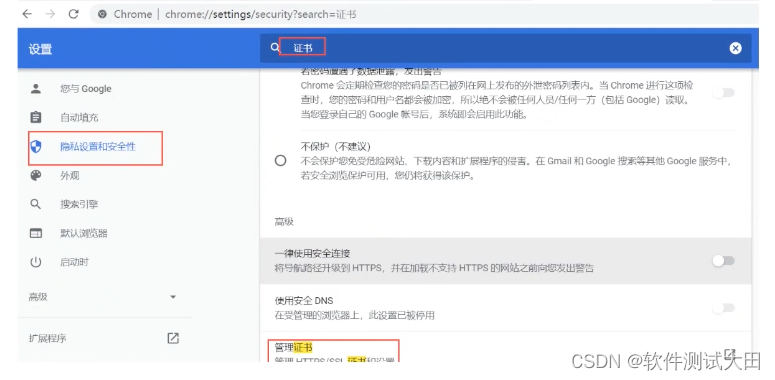

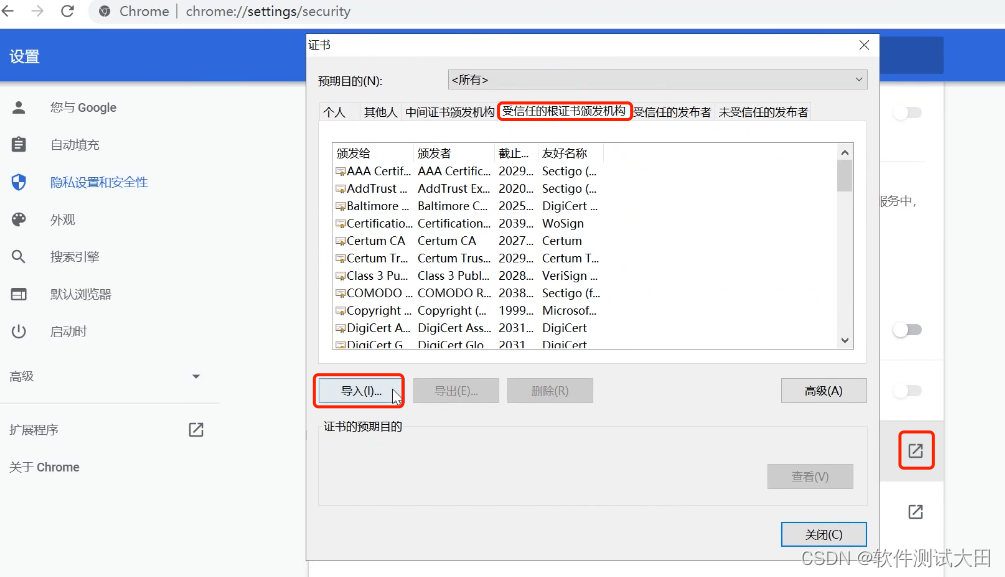

回到谷歌,将 ca 证书导入到谷歌浏览器中

配置完毕。

全文完,如果喜欢,就点个赞或者在看吧 ,转发、评论是对大田创作的最大支持~

我是大田,持续聚焦分享软件测试真实工作经验、职场经验、面试经验

5673

5673

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?