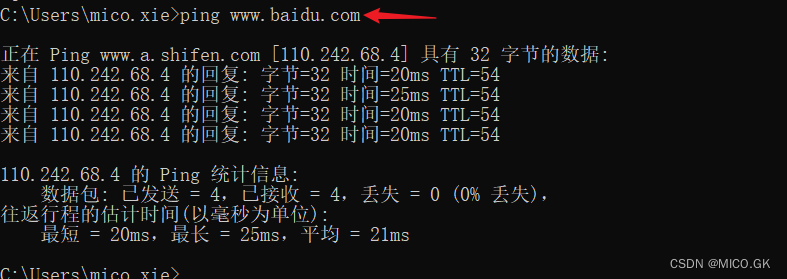

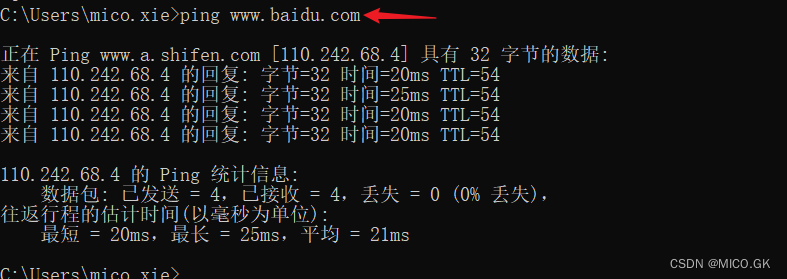

1、ping ip(默认直接ping目标ip或域名)

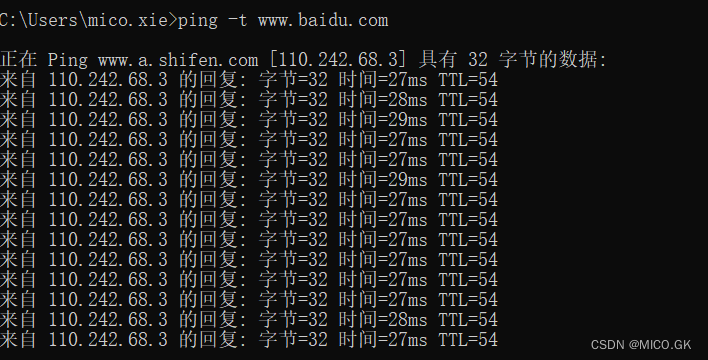

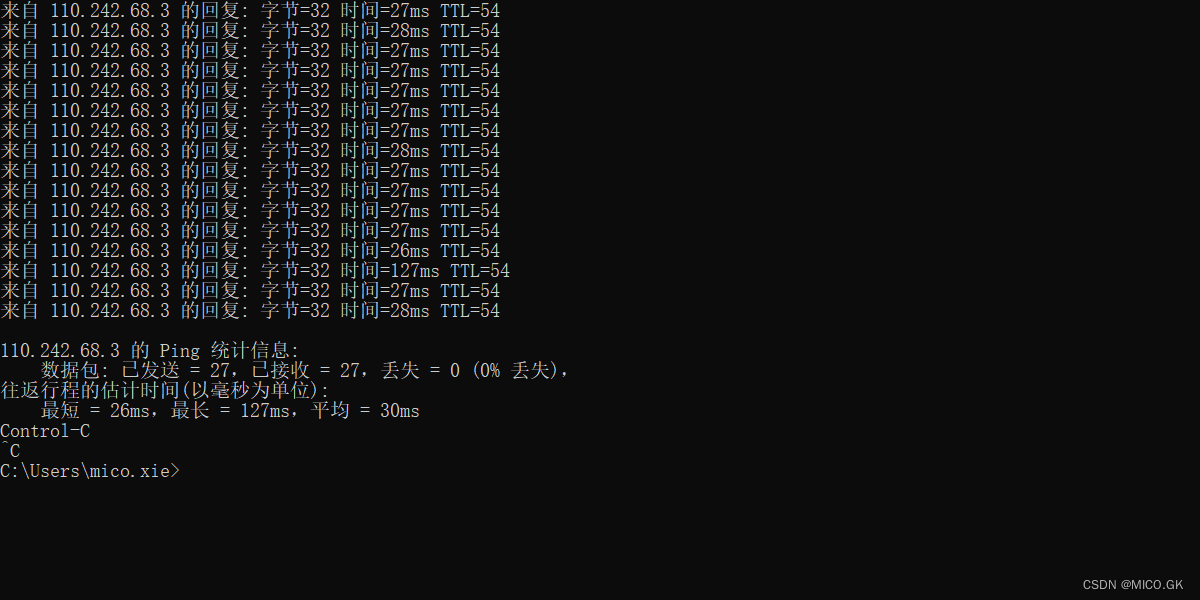

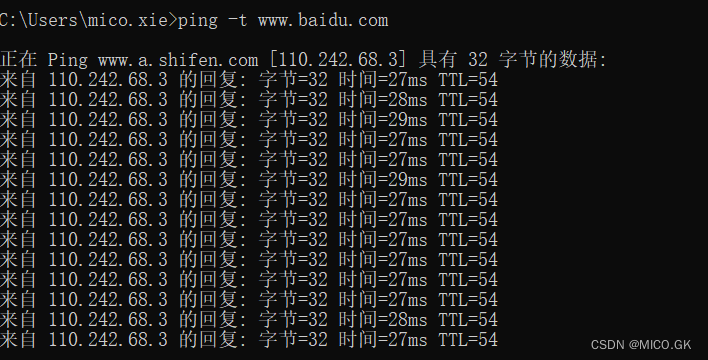

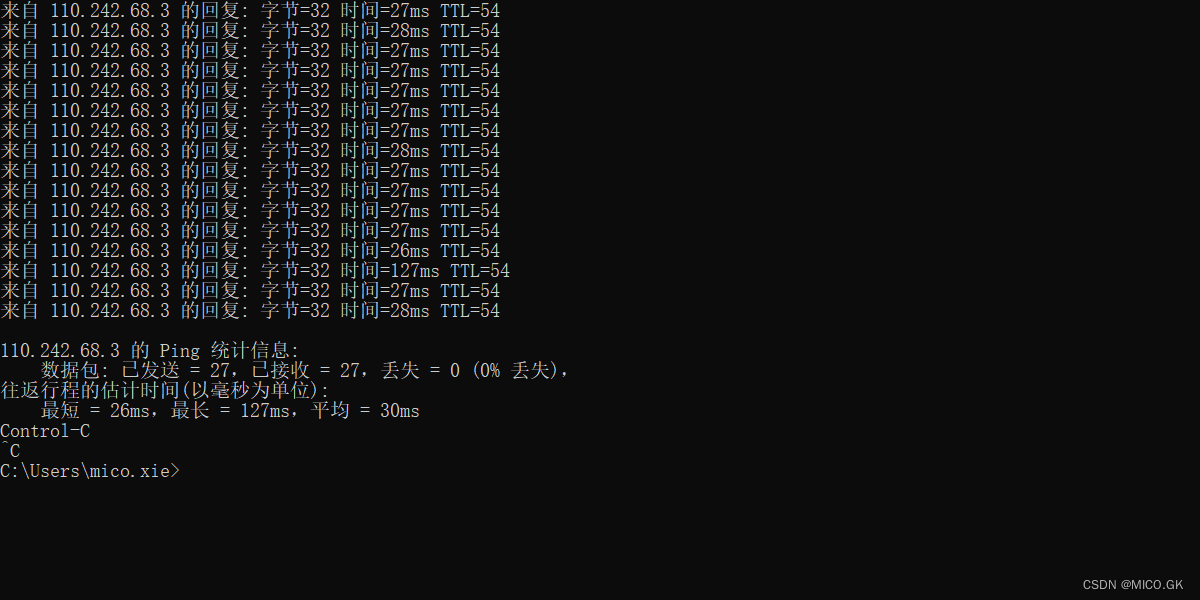

2、ping -t ip(持续不断ping指定主机IP,Ctrl+C手动停止,显示数据包、通断、网络情况)

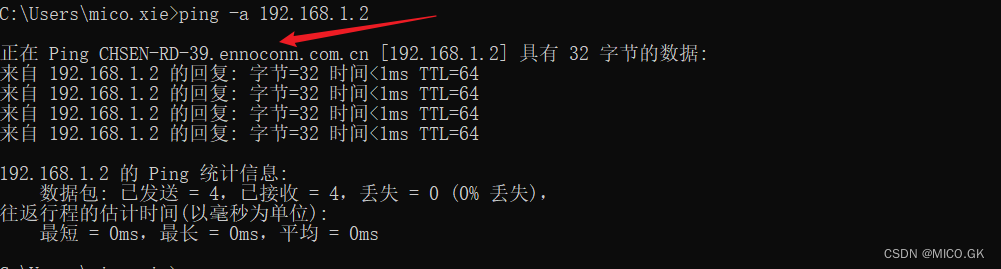

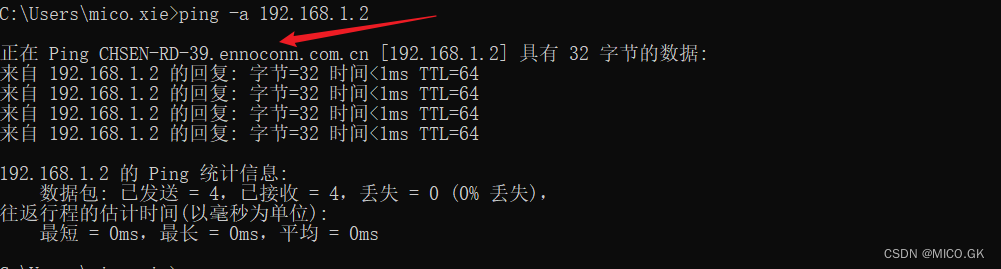

3、ping -a ip(通过ip解析主机名)

4、ping -n 5 ip(向指定ip自定义发送数据包数量)

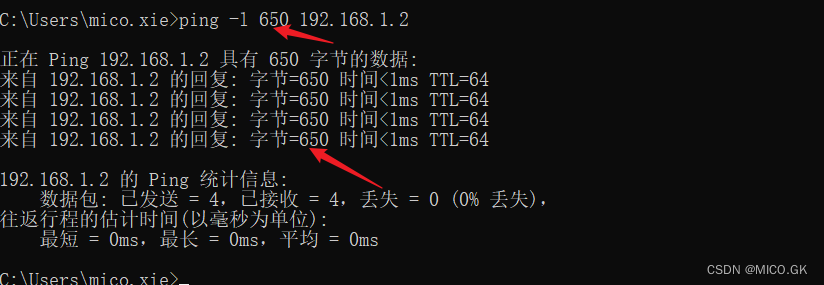

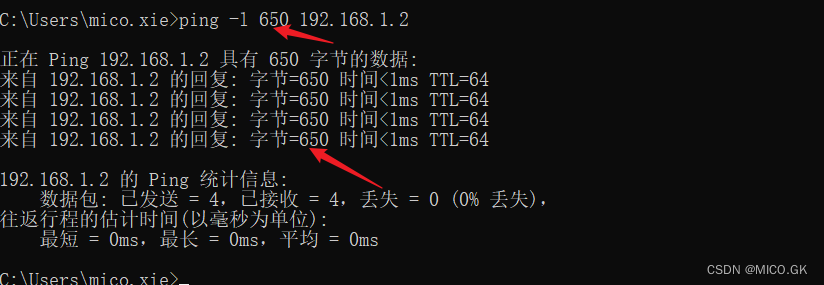

5、ping -l 650 ip(向目标ip发送指定大小数据包)

1、ping ip(默认直接ping目标ip或域名)

2、ping -t ip(持续不断ping指定主机IP,Ctrl+C手动停止,显示数据包、通断、网络情况)

3、ping -a ip(通过ip解析主机名)

4、ping -n 5 ip(向指定ip自定义发送数据包数量)

5、ping -l 650 ip(向目标ip发送指定大小数据包)

1万+

1万+

4627

4627

4410

4410

1972

1972

3344

3344

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?