1.漏洞描述

10月,微软官方发布安全公告,修复了Windows操作系统内的TCP/IP远程代码执行漏洞(CVE-2020-16898)。攻击者可通过发送特制的ICMPv6 Router Advertisement(路由通告)数据包至远程Windows主机,即可在目标主机上执行任意代码。

漏洞风险:严重

2.影响版本

Windows 10 version 1709/1803/1809/1903/1909/2004

Windows Server 2019/2019 (Server Core installation)

Windows Server version 1903/1909/2004 (Server Core installation)

3.漏洞排查

3.1版本排查

Win+R输入命令Winver

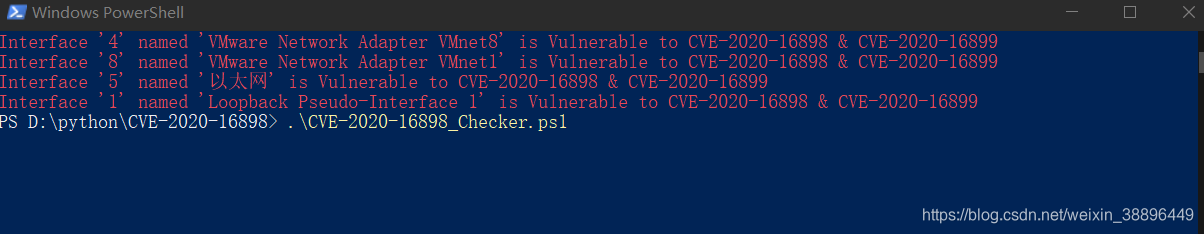

3.2脚本检测

POC:https://github.com/Maliek/CVE-2020-16898_Check

管理员启动powershell执行

4.漏洞利用

利用该漏洞会导致系统蓝屏,建议测试环境进行

https://github.com/komomon/CVE-2020-16898–EXP-POC

5.漏洞修复

1、通过如下链接自行寻找符合操作系统版本的漏洞补丁,并进行补丁下载安装。

CVE-2020-16898 | Windows TCP/IP远程执行代码漏洞:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-16898

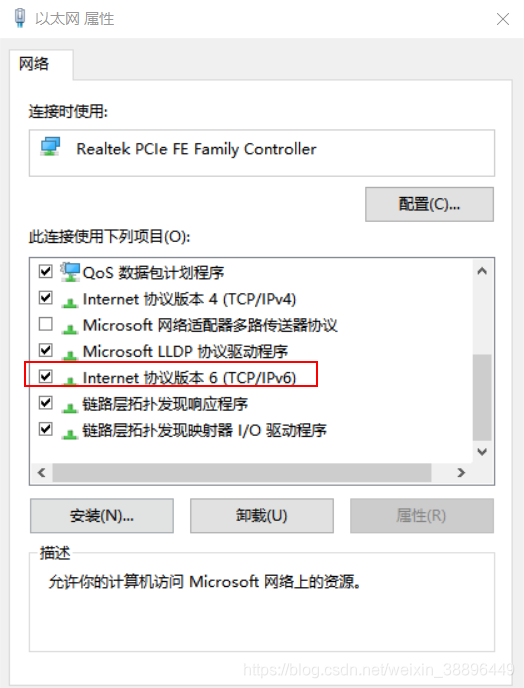

2、禁用IPv6协议

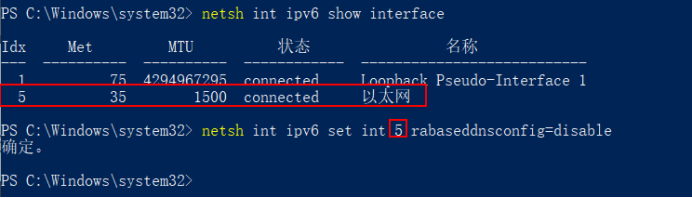

3、可以禁用IMCPv6 RDNSS来缓解风险,操作均无需重启电脑。

netsh int ipv6 show interface #查看开放的网卡

netsh int ipv6 set int 5 rabaseddnsconfig=disable #关闭

netsh int ipv6 set int 5 rabaseddnsconfig=enable #开启

1921

1921

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?