1、pass01

创建upload文件夹后,尝试上传一个php文件。得到提示

js判断

首先判断是前端还是后端验证,结果关闭js后上传成功。

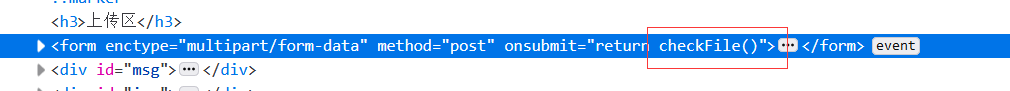

同时,F12查看发现了checkFile()函数。它的作用是检查某一文件是否存在。

同时,F12查看发现了checkFile()函数。它的作用是检查某一文件是否存在。

查看源码,

对于判断文件类型的解释,参数.indexof(x,y) indexof从头到尾检索参数中的字符串,看看它的子串中是否有和字符串x一样的,y规定开始检索的位置,可省略。

2、pass02

检查MIME(content-type)

上传php文件显示提示文件类型不正确。在排除前端验证之后

尝试修改shell.php为shell.jpg发现不行,那么此处应该没有判断后缀或者说不光是判断了后缀。尝试修改content-type为image/gif,发现成功上传。

尝试修改shell.php为shell.jpg发现不行,那么此处应该没有判断后缀或者说不光是判断了后缀。尝试修改content-type为image/gif,发现成功上传。

查看源码

果然,content-type只要是image/jpeg、image/png、image/gif中的一个即可。

果然,content-type只要是image/jpeg、image/png、image/gif中的一个即可。

3、pass03

尝试上传php文件,提示“不允许上传.asp,.aspx,.php,.jsp后缀文件! ”,这种提示方式肯定是黑名单过滤。

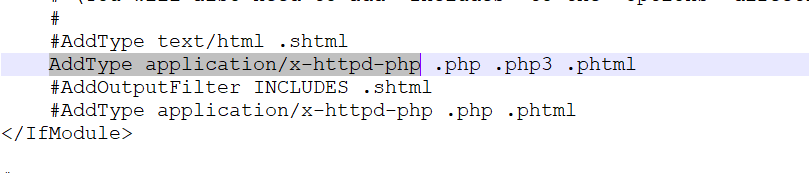

于是开始测试PHP,发现不能绕过。尝试双写后缀名phphpp,发现成功绕过。于是猜测是通过replace之类的函数将php置为空。但是查看上传后的文件时发现传上去的文件是“1.phphpp”,表明后端并不是使用的replace之类的替换函数。但是此处的确是黑名单过滤,所以猜测是取文件后缀然后和黑名单比较。所以可以使用其他可以被当成php解析的后缀,提示显示屏蔽了asp、aspx、php、jsp后缀。但是还有其他诸如php3、phtml之类的后缀可以使用,前提apache的httpd.conf存在AddType application/x-httpd-php .php .php3 .phtml 允许php3和phtml解析成php。

于是开始测试PHP,发现不能绕过。尝试双写后缀名phphpp,发现成功绕过。于是猜测是通过replace之类的函数将php置为空。但是查看上传后的文件时发现传上去的文件是“1.phphpp”,表明后端并不是使用的replace之类的替换函数。但是此处的确是黑名单过滤,所以猜测是取文件后缀然后和黑名单比较。所以可以使用其他可以被当成php解析的后缀,提示显示屏蔽了asp、aspx、php、jsp后缀。但是还有其他诸如php3、phtml之类的后缀可以使用,前提apache的httpd.conf存在AddType application/x-httpd-php .php .php3 .phtml 允许php3和phtml解析成php。

之后修改了后缀为php3成功上传,但是在连接时冰蝎不能成功连接(此处用的是冰蝎自带的php马),使用菜刀能成功连接不知道为什么。

之后修改了后缀为php3成功上传,但是在连接时冰蝎不能成功连接(此处用的是冰蝎自带的php马),使用菜刀能成功连接不知道为什么。

windows特性绕过

$is_upload = false;

$msg = null;

if (isset($_POST['submit'])) {

if (file_exists(UPLOAD_PATH)) {

$deny_ext = array('.asp','.aspx','.php','.jsp');

$file_name = trim($_FILES['upload_file']['name']);

$file_name = deldot($file_name);//删除文件名末尾的点 //防范1.php. 这种windows特性绕过

$file_ext = strrchr($file_name, '.');

$file_ext = strtolower($file_ext); //转换为小写

$file_ext = str_ireplace('::$DATA', '', $file_ext);//去除字符串::$DATA //php在window的时候如果文件名+"::$DATA"会把::$DATA之后的数据当成文件流处理,不会检测后缀名.且保持"::$DATA"之前的文件名

$file_ext = trim($file_ext); //收尾去空

if(!in_array($file_ext, $deny_ext)) {

$temp_file = $_FILES['upload_file']['tmp_name'];

$img_path = UPLOAD_PATH.'/'.date("YmdHis").rand(1000,9999).$file_ext;

if (move_uploaded_file($temp_file,$img_path)) {

$is_upload = true;

} else {

$msg = '上传出错!';

}

} else {

$msg = '不允许上传.asp,.aspx,.php,.jsp后缀文件!';

}

} else {

$msg = UPLOAD_PATH . '文件夹不存在,请手工创建!';

}

}

利用windows特性可以使用

1、空格绕过

2、1.php. 形式绕过

3、test.php::

D

A

T

A

形

式

绕

过

但

是

分

别

被

源

码

中

的

t

r

i

m

(

DATA形式绕过 但是分别被源码中的trim(

DATA形式绕过但是分别被源码中的trim(file_ext)去除最后面得空格、deldot(KaTeX parse error: Double superscript at position 45: …e('::DATA', ' '̲ ' ,file_ext)去除特殊符号进行了过滤。

134

134

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?