近日,美国国家安全局(NSA)和澳大利亚信号局(ASD)联合发布了一份有关缓解WebShell后门的网络安全信息表(CSI)。

Webshell

webshell就是以asp、php、jsp或者cgi等网页文件形式存在的一种命令执行环境,也可以将其称做为一种网页后门。黑客在入侵了一个网站后,通常会将asp或php后门文件与网站服务器WEB目录下正常的网页文件混在一起,然后就可以使用浏览器来访问asp或者php后门,得到一个命令执行环境,以达到控制网站服务器的目的。

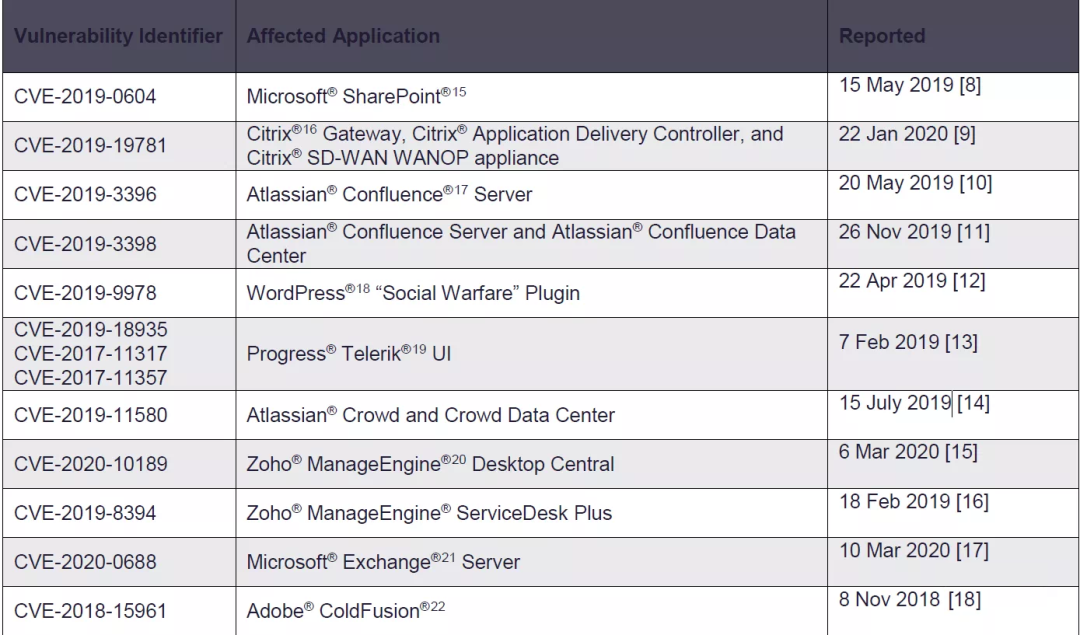

顾名思义,"web"的含义是显然需要服务器开放Web服务,“shell"的含义是取得对服务器某种程度上操作权限。webshell常常被称为入侵者通过网站端口对网站服务器的某种程度上操作的权限。由于 webshell其大多是以动态脚本的形式,也有人称之为网站的后门工具。 通常情况下,网站除了一般的Web常规性漏洞外,还有框架类的漏洞,且最近这两年比较新且常见的漏洞列表也在NSA的分享之中:

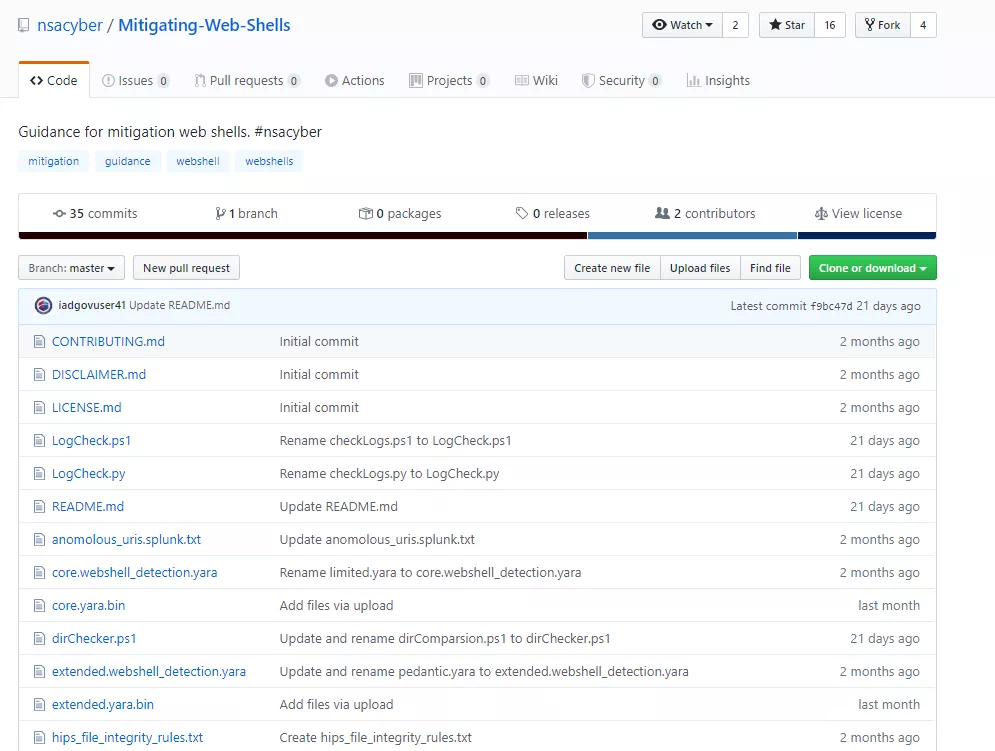

文中除了漏洞列表,对Webshell的手法以及如何检测也进行了详细说明,并解释对应的工具和脚本用途。

以下是工具对应NSA发布在Github的检测工具和脚本:- Webshell经常伪装成图片进行上传,因此可以将这些伪装的图片和知名的图片进行比较。

- Splunk查询,用来检测Web流量中的异常URL

- Internet信息服务(IIS)日志分析工具

- 常见Web Shell的网络流量签名

- 识别异常网络流量的说明

- 识别Sysmon数据中关于Webshell相关的异常流程调用

- 使用Audited识别异常流程调用的说明

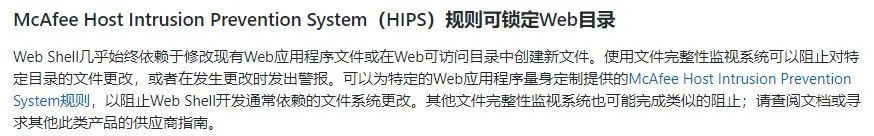

- 用于阻止对可通过Web访问的目录的更改的HIPS规则

其他相关资料也发布在了NSA的官方Github上,上面有挺多不错的工具。https://github.com/nsacyber

总之,发本文的意思可以理解成,如果你连上面的检测规则都没有绕过去,NSA都可以秒检测出来。

当然,更有趣的是,NSA在最后给McAfee打了个广告。

原文PDF下载:

https://media.defense.gov/2020/Apr/22/2002285959/-1/-1/0/DETECT%20AND%20PREVENT%20WEB%20SHELL%20MALWARE.PDFGithub无记录下载:

https://github.com/blackorbird/APT_REPORT/blob/master/exploit_report/DETECT%20AND%20PREVENT%20WEB%20SHELL%20MALWARE.PDF

文章转载自公众号黑鸟

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?