1. 自定义登录逻辑

当 进 行 自 定 义 登 录 逻 辑 时 需 要 用 到 之 前 讲 解 的 UserDetailsService和 PasswordEncoder。但是 Spring Security 要求:当进行自定义登录逻辑时容器内必须有 PasswordEncoder 实例。所以不能直接 new 对象。

①编写配置类

@Configuration

public class SecurityConfig {

@Bean

public PasswordEncoder getPwdEncoder(){

return new BCryptPasswordEncoder();

}

}

②自定义逻辑

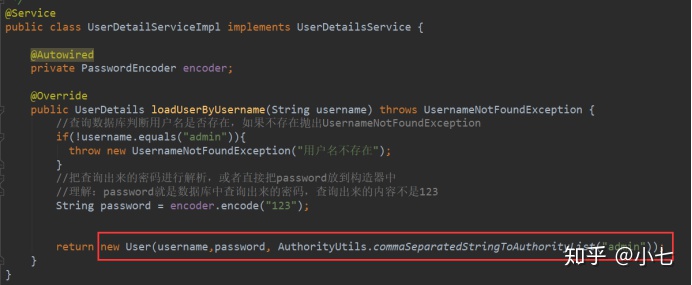

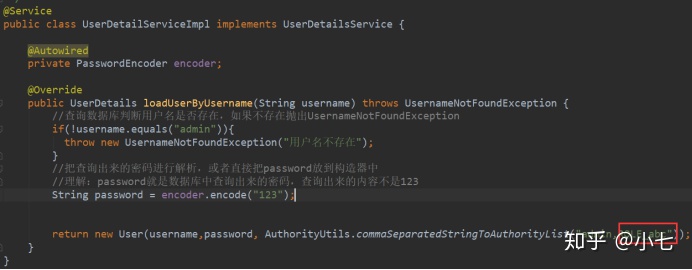

在 Spring Security 中实现 UserDetailService 就表示为用户详情服务。在这个类中编写用户认证逻辑

@Service

public class UserDetailServiceImpl implements UserDetailsService {

@Autowired

private PasswordEncoder encoder;

@Override

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {

//查询数据库判断用户名是否存在,如果不存在抛出UsernameNotFoundException

if(!username.equals("admin")){

throw new UsernameNotFoundException("用户名不存在");

}

//把查询出来的密码进行解析,或者直接把password放到构造器中

//理解:password就是数据库中查询出来的密码,查询出来的内容不是123

String password = encoder.encode("123");

return new User(username,password, AuthorityUtils.commaSeparatedStringToAuthorityList("admin"));

}

}

③查看效果

重启项目后,在浏览器中输入账号:admin,密码:123。后可以正确进入到 login.html 页面。

2. 自定义登录页面

虽然 Spring Security 给我们提供了登录页面,但是对于实际项目中,大多喜欢使用自己的登录页面。所以 Spring Security 中不仅仅提供了登录页面,还支持用户自定义登录页面。实现过程也比较简单,只需要修改配置类即可。

①编写登录页面

编写登录页面,登录页面中<form>的 action 不编写对应控制器也可以。

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>Title</title>

</head>

<body>

<form action="/login" method="post">

姓名:<input type="text" name="username"/><br/>

密码:<input type="password" name="password"/><br/>

记住我:<input type="checkbox" name="remember-me" value="true"/>

<input type="submit" value="提交"/>

</form>

</body>

</html>

②修改配置类

修改配置类中主要是设置哪个页面是登录页面。配置类需要继承

WebSecurityConfigurerAdapte,并重写 configure 方法。

successForwardUrl()登录成功后跳转地址

loginPage() 登录页面

loginProcessingUrl 登录页面表单提交地址,此地址可以不真实存在。

antMatchers():匹配内容

permitAll():允许

@Configuration

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

//自定义表单登陆的相关配置

http.formLogin()

.loginPage("/login.html")//自定义登录页面

.loginProcessingUrl("/login")//当发现/login(与登录页面的methed相同)时认为是登录,需要执行UserDetailServiceImpl

.successForwardUrl("/login");//当登录成功之后需要拦截/login(与controller中需要执行的方法的@RequestMapping相同),此处是post请求,

//url拦截

http.authorizeRequests()

//顺序不能错误,先设置放行,再进行拦截

.antMatchers("/login.html").permitAll()//login.html不需要被认证

.anyRequest().authenticated();//所有请求都必须被认证,登录后才能访问

//关闭csrf防护

http.csrf().disable();

@Bean

public PasswordEncoder getPasswordEncoder(){

return new BCryptPasswordEncoder();

}

}

③编写控制器

@Controller

public class LoginController {

@RequestMapping("/login")

public String login(){

System.out.println("login方法");

return "redirect:main.html";

}

}

3. 失败跳转

①编写页面(在 src/main/resources/static 下新建 fail.html 并编写如下内容 )

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>登陆失败</title>

</head>

<body>

登陆失败,请重新登录<a href="/login.html">跳转</a>

</body>

</html>

②修改表单配置

在配置方法中表单认证部分添加 failureForwardUrl()方法,表示登 录失败跳转的 url。此处依然是 POST 请求,所以跳转到可以接收 POST 请求的控制器/fail 中。

@Configuration

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

//自定义表单登陆的相关配置

http.formLogin()

.loginPage("/login.html")//自定义登录页面

.loginProcessingUrl("/login")//当发现/login(与登录页面的methed相同)时认为是登录,需要执行UserDetailServiceImpl

.successForwardUrl("/login");//当登录成功之后需要拦截/login(与controller中需要执行的方法的@RequestMapping相同),此处是post请求,

.failureForwardUrl("/fail");//当登录失败之后需要拦截/fail(与controller中需要执行的方法的@RequestMapping相同),此处是post请求,

//url拦截

http.authorizeRequests()

//顺序不能错误,先设置放行,再进行拦截

.antMatchers("/login.html").permitAll()//login.html不需要被认证

.anyRequest().authenticated();//所有请求都必须被认证,登录后才能访问

//关闭csrf防护

http.csrf().disable();

@Bean

public PasswordEncoder getPasswordEncoder(){

return new BCryptPasswordEncoder();

}

}

③添加控制器方法

在控制器类中添加控制器方法,方法映射路径/fail。此处要注意:由于是 POST 请求访问/fail。所以如果返回值直接转发到 fail.html 中,即使有效果,控制台也会报警告,提示 fail.html 不支持 POST 访问方式。

@RequestMapping("/fail")

public String faillogin(){

System.out.println("faillogin方法");

return "redirect:fail.html";

}

④设置 fail.html 不需要认证

认证失败跳转到 fail.html 页面中,所以必须配置 fail.html 不需要被认证。需要修改配置类中内容

//url拦截

http.authorizeRequests()

//顺序不能错误,先设置放行,再进行拦截

.antMatchers("/login.html").permitAll()//login.html不需要被认证

.antMatchers("/fail.html").permitAll()//fail.html不需要被认证

.anyRequest().authenticated();//所有请求都必须被认证,登录后才能访问

4. 设置请求账户和密码的参数名

//自定义表单登陆的相关配置

http.formLogin()

.usernameParameter("name")//设定登录名参数,与登录页面一致

.passwordParameter("pwd")//设定密码参数,与登录页面一致

.loginPage("/login.html")//自定义登录页面

.loginProcessingUrl("/login")//当发现/login(与登录页面的methed相同)时认为是登录,需要执行UserDetailServiceImpl

.successForwardUrl("/login");//当登录成功之后需要拦截/login(与controller中需要执行的方法的@RequestMapping相同),此处是post请求,

.failureForwardUrl("/fail");//当登录失败之后需要拦截/fail(与controller中需要执行的方法的@RequestMapping相同),此处是post请求,

修改页面

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>Title</title>

</head>

<body>

<form action="/login" method="post">

姓名:<input type="text" name="name"/><br/>

密码:<input type="password" name="pwd"/><br/>

记住我:<input type="checkbox" name="remember-me" value="true"/>

<input type="submit" value="提交"/>

</form>

</body>

</html>

5. 访问控制 url 匹配

http.formLogin() :认证中所有常用配置

http.authorizeRequests()主要是对 url 进行控制,也就是我们所说的授权(访问控制)

总体公式为:url 匹配规则.权限控制方法

注意:在所有匹配规则中取所有规则的交集。配置顺序影响了之后授权 效果,越是具体的应该放在前面,越是笼统的应该放到后面。

①anyRequest() :在之前认证过程中我们就已经使用过 anyRequest(),表示匹配所 有的请求。一般情况下此方法都会使用,设置全部内容都需要进行认 证。

anyRequest().authenticated();

②antMatcher()

参数是不定向参数,每个参数是一个 ant 表达式,用于匹配 URL规则。

规则如下:

? 匹配一个字符

* 匹配 0 个或多个字符

** 匹配 0 个或多个目录

在实际项目中经常需要放行所有静态资源,下面演示放行 js 文件夹下所有脚本文件。

.antMatchers("/js/**").permitAll()

还有一种配置方式是只要是.js 文件都放行

antMatchers("/**/*.js").permitAll()

③regexMatchers()

使用正则表达式进行匹配。和 antMatchers()主要的区别就是参 数,antMatchers()参数是ant 表达式,regexMatchers()参数是正则表 达式。

演示所有以.js 结尾的文件都被放行。

.regexMatchers(".+[.]js").permitAll()

无论是 antMatchers()还是 regexMatchers()都具有两个参数的方 法,其中第一个参数都是 HttpMethod,表示请求方式,当设置了 HttpMethod 后表示只有设定的特定的请求方式才执行对应的权限设置。

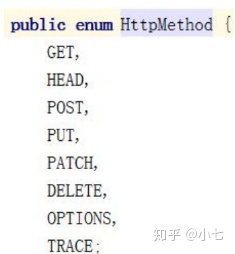

枚举类型 HttpMethod 内置属性如下:

④mvcMatchers()

mvcMatchers()适用于配置了 servletPath 的情况。 servletPath 就是所有的 URL 的统一前缀。在 SpringBoot 整合 SpringMVC 的项目中可以在 application.properties 中添加下面内容设 置 ServletPath

spring.mvc.servlet.path= /bjsxt

在 Spring Security 的配置类中配置.servletPath()是 mvcMatchers() 返回值特有的方法,antMatchers()和 regexMatchers()没有这个方法。 在 servletPath()中配置了 servletPath 后,mvcMatchers()直接写 Spring MVC 中@RequestMapping()中设置的路径即可。

.mvcMatchers("demo").servletPath("/bjsxt").permitAll()

如果不习惯使用 mvcMatchers()也可以使用 antMatchers(),下面 代码和上面代码是等效的

.antMatchers("/bjsxt/demo").permitAll()

6. 内置访问控制方法介绍

Spring Security 匹配了 URL 后调用了 permitAll()表示不需要认证, 随意访问。在 Spring Security 中提供了多种内置控制。

①permitAll()表示所匹配的 URL 任何人都允许访问。

②authenticated()表示所匹配的 URL 都需要被认证才能访问。

③anonymous()表示可以匿名访问匹配的 URL。和 permitAll()效果类 似,只是设置为 anonymous()的 url 会执行 filter 链中

④denyAll()表示所匹配的 URL 都不允许被访问。

⑤rememberMe() 被“remember me”的用户允许访问

⑥fullyAuthenticated() 如果用户不是被 remember me 的,才可以访问。

7. 角色权限判断

①hasAuthority(String)

判断用户是否具有特定的权限,用户的权限是在自定义登录逻辑 中创建 User 对象时指定的。 下图中 admin 就是用户的权限。admin 严格区分大小写。

在配置类中通过 hasAuthority(“admin”)设置具有 admin 权限时才 能访问。

.antMatchers("/main1.html").hasAuthority("admin")

②hasAnyAuthority(String ...)

如果用户具备给定权限中某一个,就允许访问。 下面代码中由于大小写和用户的权限不相同,所以用户无权访问 /main1.html

.antMatchers("/main1.html").hasAnyAuthority("admin","123")//拥有该权限才能访问该页面

③hasRole(String)

如果用户具备给定角色就允许访问。否则出现 403。 参数取值来源于自定义登录逻辑 UserDetailsService 实现类中创 建 User 对象时给 User 赋予的授权。 在给用户赋予角色时角色需要以:ROLE_ 开头,后面添加角色名 称。例如:ROLE_abc 其中 abc 是角色名,ROLE_是固定的字符开头。 使用 hasRole()时参数也只写 abc 即可。否则启动报错。

给用户赋予角色:

在配置类中直接写 abc 即可。

.antMatchers("/main1.html").hasRole("abc")//拥有该角色才能访问该页面

④hasAnyRole(String ...) 如果用户具备给定角色的任意一个,就允许被访问

.antMatchers("/main1.html").hasAnyRole("123","1")//拥有该角色才能访问该页面

⑤hasIpAddress(String)

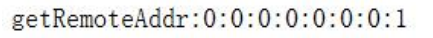

如果请求是指定的 IP 就运行访问。可以通过 request.getRemoteAddr()获取 ip 地址。

需要注意的是在本机进行测试时 localhost 和 127.0.0.1 输出的 ip 地址是不一样的。

当浏览器中通过 localhost 进行访问时控制台打印的内容:

当浏览器中通过 127.0.0.1 访问时控制台打印的内容:

当浏览器中通过具体 ip 进行访问时控制台打印内容:

.antMatchers("/main1.html").hasIpAddress("127.0.0.1")//只有该ip才能访问该页面

2084

2084

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?