渗透过程中可能要用到的Kali工具小总结

写在最前面

最近在搞渗透的时候,发现过程中有一些kali工具还是很适合使用的

所以写一个渗透过程中可能用到的kali渗透工具的小小总结

写的不对 多多包涵 各位大佬轻喷 :D

Kali用得好 牢饭准管饱

渗透不规范 亲人两行泪

先来了解一下Kali(From Wikipdeia)

Kali Linux是基于Debian的Linux发行版, 设计用于数字取证操作系统。由Offensive Security Ltd维护和资助。最先由Offensive Security的Mati Aharoni和Devon Kearns通过重写BackTrack来完成,BackTrack是他们之前写的用于取证的Linux发行版 。

Kali Linux预装了许多渗透测试软件,包括nmap 、Wireshark 、John the Ripper,以及Aircrack-ng.[2] 用户可通过硬盘、live CD或live USB运行Kali Linux。Kali Linux既有32位和64位的镜像。可用于x86 指令集。同时还有基于ARM架构的镜像,可用于树莓派和三星的ARM Chromebook

另外Kali Linux 集成了以下安全软件:

Metasploit、RFMON、Aircrack-NG、Gerix Wifi Cracker、Kismet、Nmap、Ophcrack、Ethercap、Wireshark (formerly known as Ethereal)、

BeEF (Browser Exploitation Framework)、Hydra

OWASP Mantra Security Framework (一套基于FireFox的工具、插件和脚本)

Cisco OCS Mass Scanner (通过telnet以及默认密码扫描思科路由器)

exploit 程序比如 浏览器

BackTrack 工具软件分成12大类:

Information Gathering(信息收集)

Vulnerability Assessment(漏洞评定工具)

Exploitation Tools(开发工具)

Privilege Escalation(用户提权)

Maintaining Access(维护登录)

Reverse Engineering(逆向工程)

RFID Tools(RFID工具)

Stress testing(压力测试)

Forensics(取证)

Reporting Tools(报告工具)

Services(服务)

Miscellaneous(杂项)

Kali工具:

一、Nmap(网络映射器 Network Mapper)

介绍

Nmap是一款开源免费的网络发现(Network Discovery)和安全审计(Security Auditing)工具。软件名字Nmap是Network Mapper的简称。Nmap最初是由Fyodor在1997年开始创建的。随后在开源社区众多的志愿者参与下,该工具逐渐成为最为流行安全必备工具之一。详情可以参见:www.nmap.org。

一般情况下,Nmap用于列举网络主机清单、管理服务升级调度、监控主机或服务运行状况。Nmap可以检测目标机是否在线、端口开放情况、侦测运行的服务类型及版本信息、侦测操作系统与设备类型等信息。

可以作为信息收集工具,收集有关主机的信息;也可以提供防火墙规避和欺骗功能

Nmap的优点:

- 灵活:支持数十种不同的扫描方式,支持多种目标对象的扫描

- 强大:Nmap可以用于扫描互联网上大规模的计算机

- 可移植:支持主流操作系统:Windows/Linux/Unix/MacOS等等;源码开放,方便移植

- 简单:提供默认的操作能覆盖大部分功能,基本端口扫描nmap targetip,全面的扫描nmap –A targetip

- 自由:Nmap作为开源软件,在GPL License的范围内可以自由的使用

- 文档丰富:Nmap官网提供了详细的文档描述。Nmap作者及其他安全专家编写了多部Nmap参考书籍

- 社区支持:Nmap背后有强大的社区团队支持

- 赞誉有加:获得很多的奖励,并在很多影视作品中出现(如黑客帝国2、Die Hard4等)

- 流行:目前Nmap已经被成千上万的安全专家列为必备的工具之一

功能及特点

主机存活检测:探测网络上的主机,例如列出响应TCP和ICMP请求、icmp请求、开放特别端口的主机端口探测:探测目标主机所开放的端口服务识别操作系统识别:探测目标主机的操作系统及网络设备的硬件特性硬件地址检测服务版本识别:探测目标主机的网络服务,判断其服务名称及版本号漏洞扫描,使用nmap自带脚本支持探测脚本的编写:使用Nmap的脚本引擎(NSE)和Lua编程语言通过对设备或者防火墙的探测来审计它的安全性探测目标主机所开放的端口网络存储,网络映射,维护和资产管理通过识别新的服务器审计网络的安全性探测网络上的主机端口扫描的6种状态:

open:端口是开放的closed:端口是关闭的filtered:端口被防火墙IDS/IPS屏蔽,无法确定其状态unfiltered:端口没有被屏蔽,但是否开放需要进一步确定open|filtered:端口是开放的或被屏蔽closed|filtered :端口是关闭的或被屏蔽

简单使用

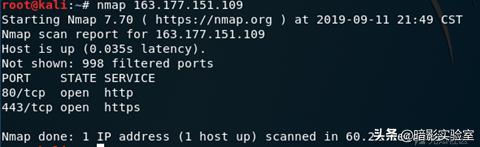

默认发送一个arp的ping数据包,用来探测目标主机在1-10000范围内所开放的端口:

nmap

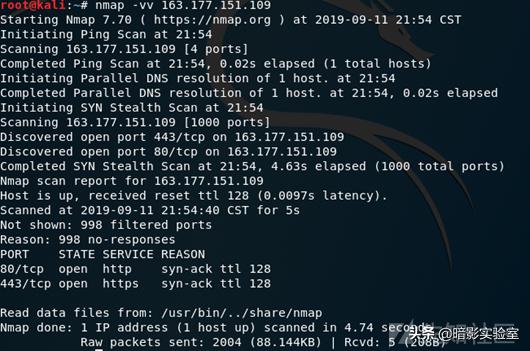

对返回的结果详细描述输出

nmap -vv

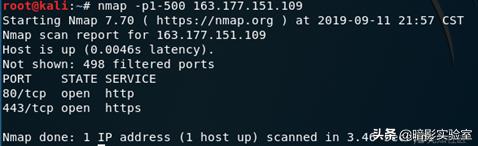

通过参数-p 来设置我们将要扫描的端口号:(range为端口扫描的范围 不超过65535)

nmap -p(range)

指定端口扫描:

nmap -p(port1,port2,port3,...) 例如:

nmap -p80,443,8080 使用 ping 扫描:

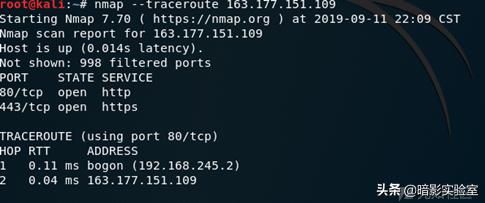

nmap -sP 路由追踪:

nmap --traceroute

使用SYN的方法对全端口进行扫描,在aggressive(4)的时间模板下,同时对开放的端口进行端口识别:(SYN是TCP/IP建立连接时使用的握手信号)

nmap -p1-65535 -sV -sS -T4 aggressive(4)时间模板,探测操作系统类型和版本,以及显示traceroute的结果:

nmap -v -sS -A -T4 nmap -v -p 1-65535 -sV -O -sS -T4 insane(5)的时间模板,探测操作系统类型和版本,以及显示traceroute的结果:

nmap -v -sS -A -T5 nmap -v -sV -O -sS -T5 nmap -v -p 1-65535 -sV -O -sS -T5 扫描的结果输出到屏幕,同时会存储一份filename.txt:

nmap -sV -p 139,445 -oG filename.txt 扫描指定的目标主机,同时检测相关漏洞:

nmap --script-args=unsafe=1 --script smb-check-vulns.nse -p 445 使用参数列表

-iL filename 从文件中读取待检测目标,文件中的表示方法支持机名,ip,网段-iR hostnum 随机选取,进行扫描.如果-iR指定为0,则无休止的扫描--exclude host1[, host2] 扫描任务中需要排除的主机--exculdefile exclude_file 排除文件中的IP,格式和-iL指定扫描文件格式相同主机发现:

-sL 仅仅显示扫描的IP数目,不会进行任何扫描-sn ping扫描,即主机发现-Pn 不检测是否主机存活-PS/PA/PU/PY[portlist] TCP SYN Ping/TCP ACK Ping/UDP Ping的发现-PE/PP/PM 使用ICMP echo, timestamp and netmask 请求包来发现主机-PO[prococol list] 使用IP协议包来探测对方主机是否开启-n/-R 不对IP进行域名反向解析/对所有的IP都进行域名反向解析扫描技巧:

-sS/sT/sA/sW/sM TCP SYN/TCP connect()/ACK/TCP窗口扫描/TCP Maimon扫描-sU UDP扫描-sN/sF/sX TCP Null,FIN,and Xmas扫描--scanflags 自定义TCP包中的flags(标志位)-sI zombie host[:probeport] Idlescan-sY/sZ SCTP INIT/COOKIE-ECHO 扫描-sO 使用IP protocol 扫描确定目标机所支持的协议类型-b “FTP relay host” 使用FTP bounce scan指定端口和扫描顺序:

-p 扫描特定的端口 -p80,443 或者 -p1-65535-p U:PORT 扫描udp的某个端口, -p U:53-F 快速扫描模式,比默认的扫描端口要少-r 不随机扫描端口,默认是随机扫描--top-ports "number" 扫描开放概率最高的number个端口,出现的概率需要参考nmap-services文件,ubuntu中该文件位于/usr/share/nmap.nmap默认扫前1000个--port-ratio "ratio" 扫描指定频率以上的端口服务版本的识别:

-sV 开放版本探测,可以直接使用-A同时打开操作系统探测和版本探测--version-intensity "level" 设置版本扫描强度,强度水平说明了应该使用哪些探测报文。数值越高,服务越有可能被正确识别。默认是7--version-light 打开轻量级模式,为--version-intensity 2的别名--version-all 尝试所有探测,为--version-intensity 9的别名--version-trace 显示出详细的版本侦测过程信息使用脚本扫描:

-sC 根据端口识别的服务,调用默认脚本--script=”Lua scripts” 需要调用的脚本名--script-args=n1=v1,[n2=v2] 调用脚本传递的参数--script-args-file=filename 使用文本传递参数--script-trace 显示所有发送和接收到的数据--script-updatedb 更新脚本的数据库--script-help=”Lua script” 显示指定脚本的帮助选项OS识别:

-O 启用操作系统检测,-A来同时启用操作系统检测和版本检测--osscan-limit 针对指定的目标进行操作系统检测(至少确知该主机分别有一个open和closed的端口)--osscan-guess 推测操作系统检测结果,当Nmap无法确定所检测的操作系统时,会尽可能地提供最相近的匹配,Nmap默认进行匹配防火墙/IDS躲避和哄骗:

-f; --mtu value 指定使用分片、指定数据包的MTU.-D decoy1,decoy2,ME 使用诱饵隐蔽扫描-S IP-ADDRESS 源地址欺骗-e interface 使用指定的接

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1264

1264

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?