https://cgctf.nuptsast.com/login

1.签到题

F12查看网页源代码就有flag

2.md5 collision

附上题目给的源代码md51 = md5('QNKCDZO');

$a = @$_GET['a'];

$md52 = @md5($a);

if(isset($a)){

if ($a != 'QNKCDZO' && $md51 == $md52) {

echo "nctf{*****************}";

} else {

echo "false!!!";

}}

else{echo "please input a";}

这道题要求的是用GET方式提交一个变量a,如果a进行md5加密后能与QNKCDZO进行md5加密后的值相等,则能得到flag

这道题用了php弱类型这个知识点,附上网上的讲解

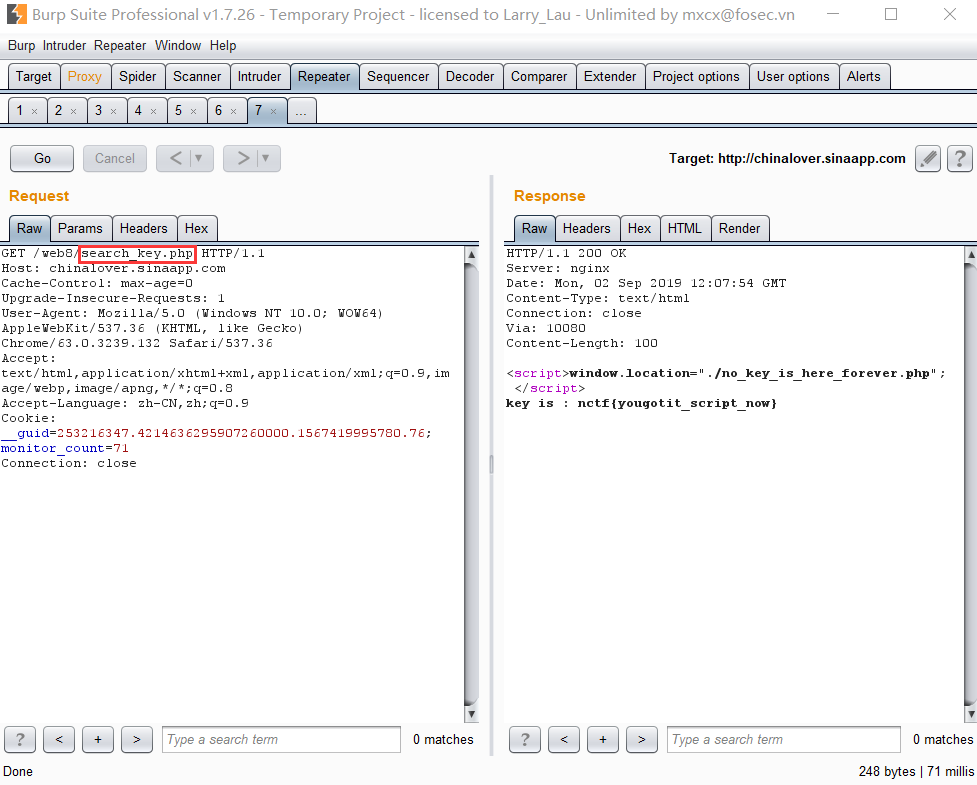

3.签到2

输入它说的内容,发现输入到一定长度的时候无法再输入,F12查看原代码,更改最大输入长度

4.这道题不是WEB

打开链接,F12无果,burp抓包无果,想到不是WEB又有张图片,于是保存下来,这是一道杂项题图片隐写,16进制编辑器打开末尾就有flag

5.层层递进

方法一:

F12查看网络项(NetWork)发现有个特别的404错误页面,查看网页源代码得到flag

方法二:

F12查看源代码,发现链接里面有个网页,尝试访问

访问了过后继续查看源代码又有链接,一直访问,最后出现404.html,访问得到方法一那种效果图,F12查看源代码可得flag

6.AAencode

将代码放入控制台执行可得flag

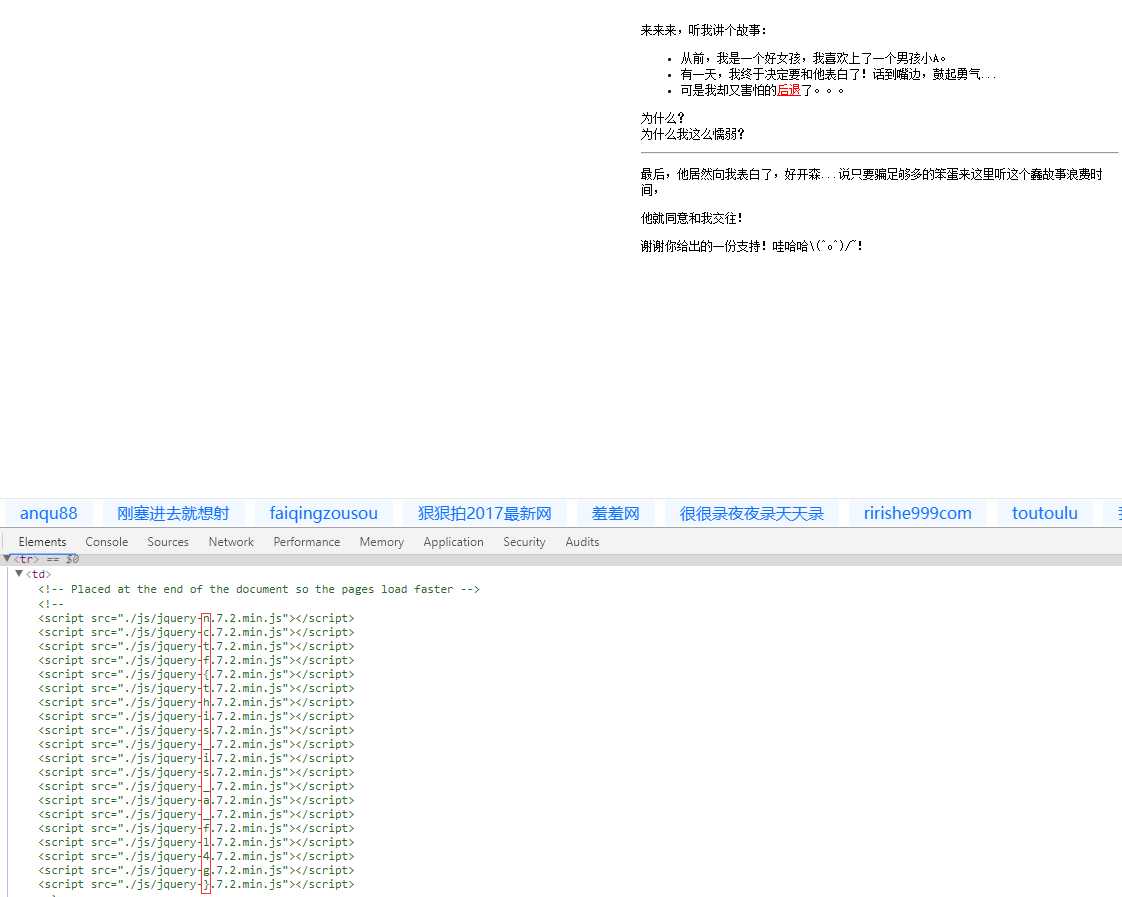

7.单身二十年

点开链接,进入页面说这个页面永远不可能有flag,F12和burp抓包都没有结果,考虑上一个页面,F12查看元素,发现它说访问链接可以得到flag

于是在网页中访问,发现每一次访问都自动跳转到那个永远没有flag得页面,这种情况就使用burp抓包,发送到repeater,在地址栏添加内容如下,得到flag

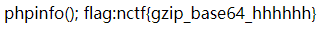

8.php decode

该题给的代码如下<?php

function CLsI($ZzvSWE) {

$ZzvSWE = gzinflate(base64_decode($ZzvSWE));

for ($i = 0; $i < strlen($ZzvSWE); $i++) {

$ZzvSWE[$i] = chr(ord($ZzvSWE[$i]) - 1);

}

return $ZzvSWE;

}

eval(CLsI("+7DnQGFmYVZ+eoGmlg0fd3puUoZ1fkppek1GdVZhQnJSSZq5aUImGNQBAA=="));

?>

这道题直接将代码写出来运行看吧,把eval改为echo,得到flag

9.文件包含

都说了文件包含,&#x

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

446

446

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?