EXE是用于Windows的官方可执行文件格式,仅在Windows平台上运行。默认情况下,试图在Mac或Linux操作系统上运行EXE文件都是不可行的。

然而近日,trendmicro在野外发现了一种EXE文件,其恶意payload能够绕过Mac的内置保护机制(比如Gatekeeper),原因是Gatekeeper仅检查本机Mac文件而不会检查EXE文件,因此该EXE文件能轻易绕过编码签名检查和验证的步骤。当前并没有观察达到具体的攻击模式,但我们的遥测数据显示,在英国、澳大利亚、亚美尼亚、卢森堡、南非和美国等国家,感染已经有蔓延开的趋势。

表现

表现

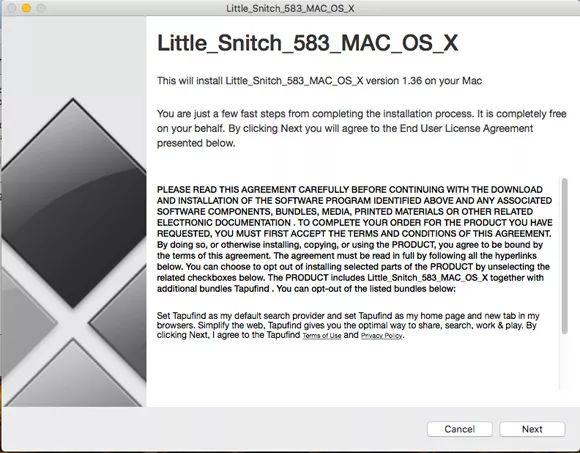

我们检查的样本是Mac和Windows上流行的防火墙应用程序Little Snitch的安装程序,可以从各种torrent网站上下载。.NET编译的Windows可执行文件的名称如下:

· Paragon_NTFS_for_Mac_OS_Sierra_Fully_Activated.zip

· Wondershare_Filmora_924_Patched_Mac_OSX_X.zip

· LennarDigital_Sylenth1_VSTi_AU_v3_203_MAC_OSX.zip

· Sylenth1_v331_Purple_Skin__Sound_Radix_32Lives_v109.zip

· TORRENTINSTANT.COM+ - + Traktor_Pro_2_for_MAC_v321.zip

· Little_Snitch_583_MAC_OS_X.zip

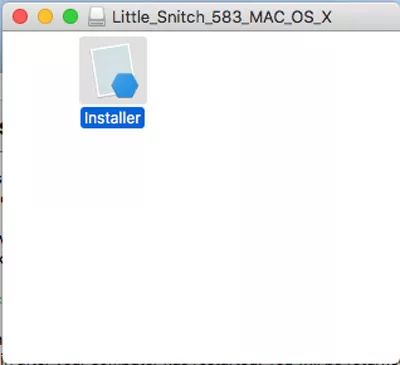

解压缩下载的.ZIP文件时,发现它包含一个托管Little Snitch安装程序的.DMG文件。

图1.从解压的Windows可执行文件中发现的文件示例

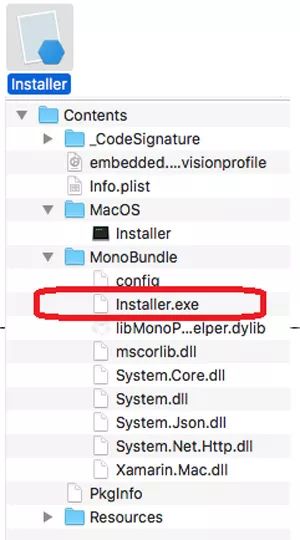

图2.对.DMG样本分析后,发现其中包含Little Snitch的安装程序

检查安装程序内容后,我们发现该应用程序中捆绑的.EXE文件存在异常,该文件后被验证为负责恶意payload的Windows可执行文件。

图3.该Mac应用程序中绑定的可疑的.EXE文件

当安装程序执行时,主文件也会启动可执行文件,因为它是由包中包含的mono框架启用的,该框架允许跨平台(如OSX)执行Microsoft . net应用程序。

运行后,该恶意软件会收集下列的系统信息:

· ModelName

· ModelIdentifier

· ProcessorSpeed

· ProcessorDetails

· NumberofProcessors

· NumberofCores

· Memory

· BootROMVersion

· SMCVersion

· SerialNumber

· UUID

在/Application目录下,该恶意软件还扫描所有基础和已安装的应用程序,并将所有信息发送到C&C服务器:

· App Store.app

· Automator.app

· Calculator.app

· Calendar.app

· Chess.app

· Contacts.app

· DVD Player.app

· Dashboard.app

· FaceTime.app

· Font Book.app

· Image Capture.app

· iTunes.app

· Launchpad.app

· Mail.app

· Maps.app

· Messages.app

· Mission Control.app

· Notes.app

· Photo Booth.app

· Photos.app

· Preview.app

· QuickTime Player.app

· Reminders.app

· Safari.app

· Siri.app

· Stickies.app

· System Preferences.app

· TextEdit.app

· Time Machine.app

· UtilitiesiBooks.app

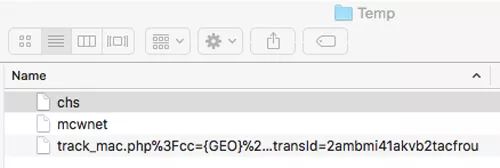

接着,它能从互联网上下载以下文件并保存到目录~/Library/X2441139MAC/Temp/:

· hxxp: / /install.osxappdownload.com/download/mcwnet

· hxxp: / /reiteration-a.akamaihd.net/INSREZBHAZUIKGLAASDZFAHUYDWNBYTRWMFSOGZQNJYCAP/FlashPlayer.dmg

· hxxp:/ /cdn.macapproduct.com/installer/macsearch.dmg

图4.目录中的保存已下载文件。

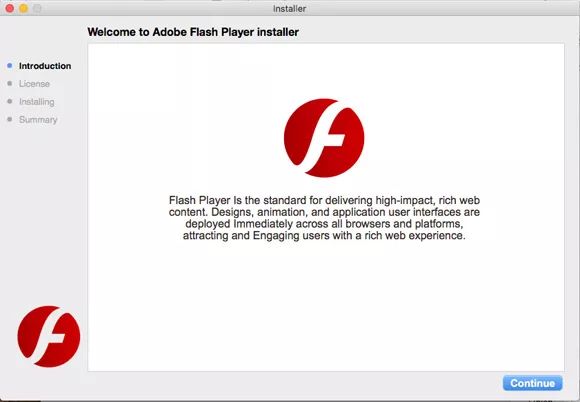

这些.DMG文件会在准备就绪后立即安装和执行,并在执行期间显示PUA。

图5.一个广告软件正假装成一个常见的应用程序进行下载

图6.运行文件时显示的一个PUA

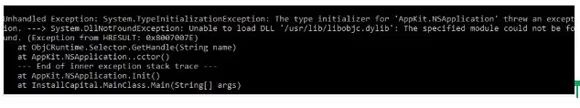

此恶意软件专门针对Mac用户,当在Windows中运行时会显示错误警告。

图7.在Windows中执行此安装程序时发出的错误警告

目前,在其他非windows系统(如MacOS)上运行EXE通常需要在系统中安装mono框架来编译或加载可执行文件和库。然而,在此类情况下,攻击者利用了EXE不是MacOS安全功能可识别的二进制可执行文件这一特性,将文件与mono框架绑定,继而绕过了检测系统。至于Windows和MacOS之间的本机库差异,mono框架能支持DLL映射,进而支持从Windows到MacOS的对应关系。

结论

结论

我们推测该恶意软件可以作为一种逃避技术,绕过一些内置的安全措施,用于其他攻击或感染,比如绕过数字认证检查。至少在当前,MacOS安全功能无法识别EXE的这一特性不被更改的情况下,我们认为网络犯罪分子仍在研究这款捆绑在app和torrent网站上的恶意软件的发展机会,因此我们将继续调查网络犯罪分子如何使用这些信息和程序。用户应避免或避免从未经验证的来源和网站下载文件、程序和软件,并应为其个人和企业系统安装多层保护机制。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?