CyberArk最近捕获了一个有趣的恶意软件样本。它与常规的盗窃凭证恶意软件,如Pony或Loki的不同之处在于,它只针对最常见的浏览器——谷歌Chrome。

该恶意样本没有被混淆,但却能够逃避大多数反病毒软件(AV)的检测,这是由于它所使用的一种不常见的逃避技术。

隐藏在资源里——Dropper分析

隐藏在资源里——Dropper分析

图1.Dropper的VirusTotal评分

在我们开始之前,让我们先讨论一下负责程序植入和执行payload来收集凭据的dropper。当我们发现这个恶意软件时,VirusTotal (VT)的得分只有11/71(图1),现在它的得分是33/71,仍然较低。

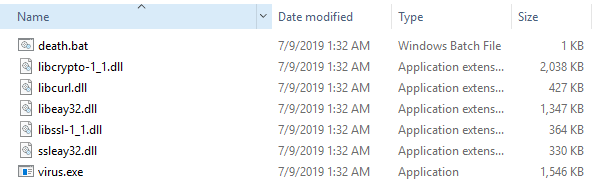

事实上,这个dropper真的很基础。它首先在当前路径中创建一个\ temp文件夹作为dropper的父文件夹,在此文件夹中再创建一个名为“death.bat”的批处理脚本,目的是后续将\ temp删除。之后dropper将其他六个文件放入此文件夹中(图2),这六个文件分别是五个DLL文件和一个二进制文件“virus.exe”。从文件名中我们可以看出,此二进制文件似乎需要使用cURL库(和libcurl)。而使用cURL的恶意软件类型并不多,这点是值得注意的。

图2.文件植入

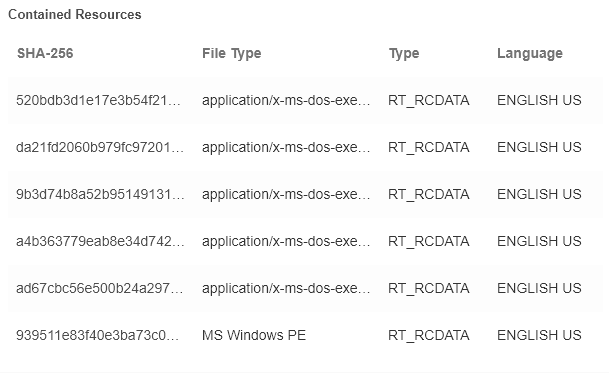

文件夹的总大小约为6MB,并且没有发生下载行为,这与dropper的文件大小是非常相似的。实际上,文件夹中的所有文件都保存在文件资源中(图3)。此恶意软件没有加密,也没有被混淆,显示的文件名都是很直白的。

图3 BrowserHax显示的二进制资源

dropper和潜在payload的执行流程

dropper和潜在payload的执行流程

创建并填充文件夹后,恶意软件运行主二进制文件“virus.exe”(图4),等待五秒钟后执行删除恶意软件所有痕迹的批处理脚本。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

4965

4965

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?