说到安卓应用,

一般的开发者用的比较多的是AndroidStudio

集成开发工具,根据Google

相关的文档说明就可以一步一步做到应用的打包,签名和发布。这更多的是面向单独的应用开发者。

如果接触到安卓源码,我们更想弄清楚当我们编译源码过程中APK

应用是如何默默的打包,

使用了什么秘钥来签名。本篇文章就为大家揭开这个面纱。

安卓源码编译的三个步骤:source build/envsetup.sh

;lunchxxxproject

;make

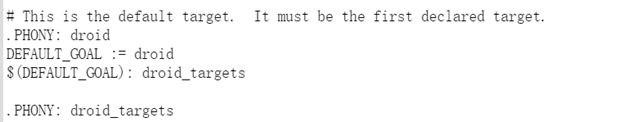

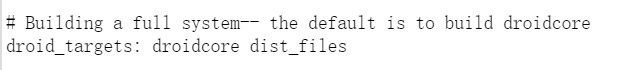

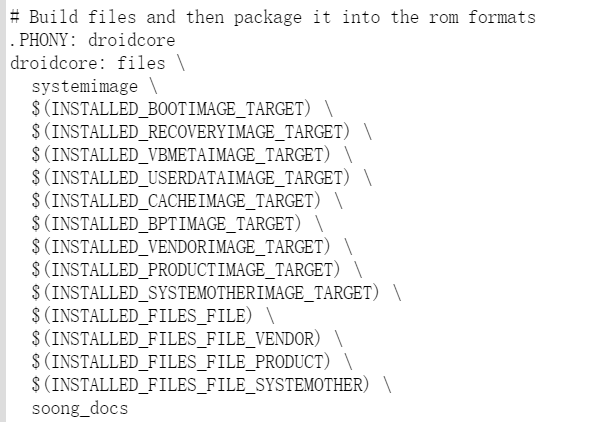

。签名两个步骤所做的事情,大家有兴趣可以自行研究。这里重点介绍make

这个过程做了什么。首先,

弄明白make

的目标是什么,APK

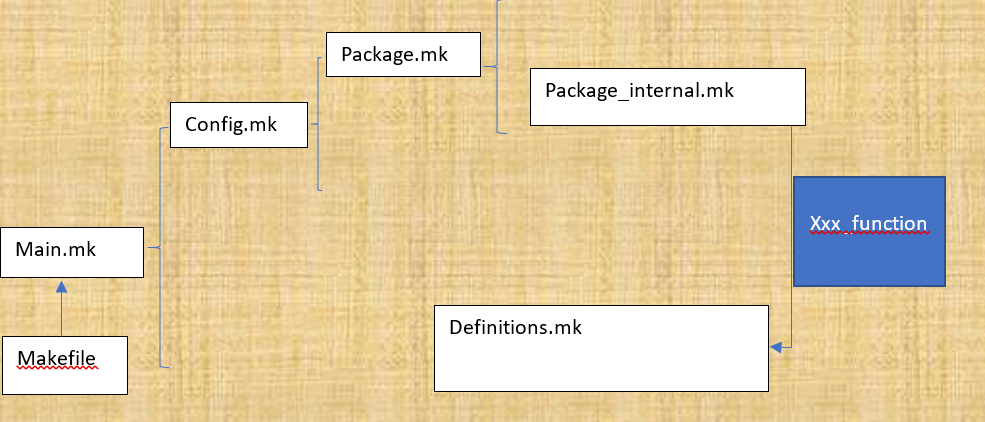

是怎么依赖到这个总目标的。这一块的逻辑我们主要关注build/make/core/main.mk

中的内容,这个mk

指定了系统层级的变量,比如通过soong

,ninja

来解析整个源码的编译文件。指定TOP

,TOPDIR

,BUILD_SYSTEM

等。

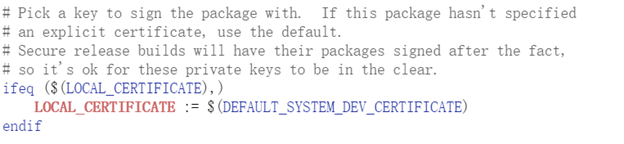

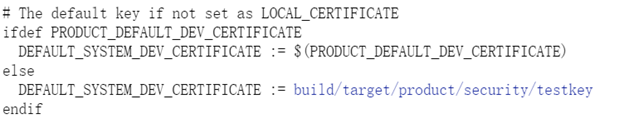

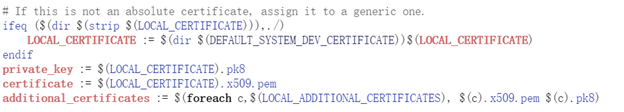

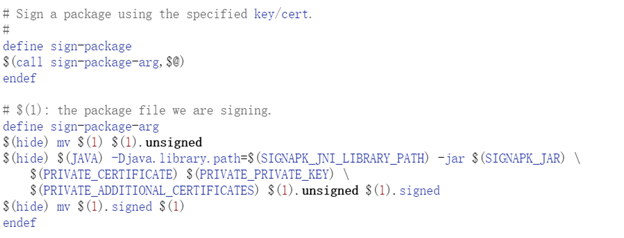

SIGNAPK_JAR为out/host/linux-x86/framework/signapk.jar,这个变量是需要我们实际关注的,apk具体签名的逻辑都是在这里面,要想进行客制化,重点在此。而该APK的源码在build/make/tools/signapk,关于这个用法大家可以自行研读源码,或者直接参考Google的说明文档https://developer.android.google.cn/studio/command-line/apksigner?hl=en。

关于APK 打包,重点在签名的逻辑,本篇文章就介绍到此,希望对大家有所帮助。留下两个进一步问题供大家自行研究: 什么变量决定了APK 最后打包到systemimg 还是vendor img ;APK 中的字节对齐是怎么做到的,有什么好处。 有具体问题都可以反馈出来,也欢迎大家进行投稿。

8272

8272

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?