讲讲LDAP,SAML,OpenID,OAuth2这些常见登录协议以及它们背后的故事

登陆是个啥?

登录这个操作,在我们日常使用各类网站,应用的时候,几乎是必须要做的事情。在计算机如此普及的今天,输入账号密码,点击登录按钮,我们每天都要重复干很多遍这样的事情。那么就是这个简单的登录按钮,我们去探究其背后的秘密。

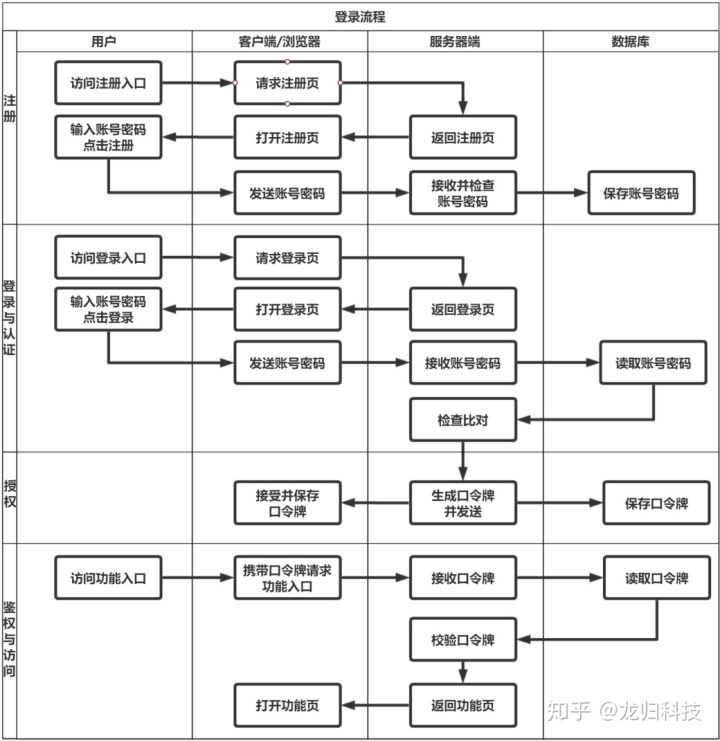

看下一个最简单的登录过程,如图:

是不是觉得很复杂,看着有点晕?

登录按钮背后,其实包含了注册,登录与认证,授权,鉴权与访问,四个过程,一共四方参与其中来完成。

注册,是登录的前提。

用户需要向网站表明自己是谁,就是网站会分配给用户一个唯一的标识,通常就是用户名,用来确定用户在浏览网站时的身份。对网站来说,主要的目的就是为了将每个用户区分开来,进一步可以将每个用户的行为与数据区分开来,再进一步可以建立用户与用户的关系。

注册的结果,就是在数据库中会保存下用户的账号密码。为了安全起见,一般密码都会用MD5加密算法加密后保存,当然也不全是这样。国内之前最大程序员社区网站CSDN因为被黑客攻击,导致账号密码泄露,发现密码是明文的,引发了不少吐槽,错了,是很多吐槽。

登录,目的是完成认证。

账号密码输入完毕,点击登录按钮,系统会将数据库中的账号密码跟输入内容进行比对,完全相同,则认为通过认证。认证,就是确定这个用户确实是他自己声称的那个用户。

授权,才是关键。

认证完成后,该用户凭什么能进入网站查看,这就需要授权。

重点来了!所谓授权,就是生成一个唯一的口令牌,常见的生成过程,就是将用户名,登录时间毫秒数,再根据个人喜好,加一些其它口味的参数,经过MD5加密之后,生成的一串16进制的字符串。这个字符串就是口令牌。

为了让用户不用每次来输入账号密码,一般这个授权都会有一段有效时间。用户只要凭借有效的授权就可以进入。

访问,之前需要鉴权。

用户获得授权后,对网站的其它功能页面发起访问。每次访问,都要将口令牌作为请求参数。口令牌失效,都会拒绝访问请求。口令牌,一般两种情况下会失效。一是过期了,二是用户主动退出登录。一般口令牌都有时效性,也就是在固定的时间过去后,再凭借这个口令牌访问系统,系统就会拒绝访问。过期时间越短,口令牌泄漏的可能性越小,安全性就越高。

整个过程就好比,用户去某大厦参观,先要在大厅前台那,用身份证登记(注册);你往里走就到总入口那,门口的保安队长要求你出示身份证核验后(登录与认证),会发给你参观证(授权),上面写着你是谁。保安队长会告诉你,参观证24小时有效,过了24小时,你需要重新来保安队长这里领取。用户拿着牌子访问大厦的每个房间,在每个房间门口都有一个保安,要求必须出示一下这个参观证才放用户进去(鉴权与访问)。

这里顺便插一句,现实生活中,身份证就好比用户名,用户肉身就好比密码。

上面就是最基本的登录过程,在普通网站中基本够用了。但在企业级产品里,还不够。因为一个企业里面可不止一个人,而是一群人。人一多,就自然有了组织结构。

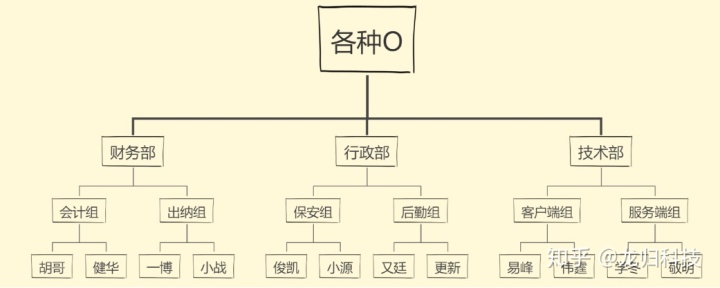

下图是个常见的企业组织结构:

企业的组织结构,像一颗倒过来的树,在计算机术语里,这种数据结构就叫树(Tree)。那么在数据库中就需要通过数据来记录这种组织结构关系,我们定义一种叫组(Group)的概念,每个组有个唯一标识:组名。当一个用户属于某个组时,在这个用户的数据里面记录下这个组名即可。同样,一个组的数据也可以记录另外一个组名,表示这个组属于另外一个组。这里看下来有点绕,总之重点就是用数据能表达出这种结构关系就是了。

有了这个结构后,授权的过程就会变得更加复杂了。

企业中的每个人的权限是不同的。人数众多情况下,要给每个

本文详细介绍了登录技术的发展历程,从简单的注册登录到使用缓存存储账号密码,再到复杂的认证授权过程。探讨了LDAP、SAML、OpenID和OAuth2.0等协议的作用和原理,以及它们在单点登录(SSO)中的应用。文章最后提到了企业级SSO解决方案——龙归一账通(ArkID),它兼容多种登录协议,为企业提供统一的登录体验。

本文详细介绍了登录技术的发展历程,从简单的注册登录到使用缓存存储账号密码,再到复杂的认证授权过程。探讨了LDAP、SAML、OpenID和OAuth2.0等协议的作用和原理,以及它们在单点登录(SSO)中的应用。文章最后提到了企业级SSO解决方案——龙归一账通(ArkID),它兼容多种登录协议,为企业提供统一的登录体验。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

7867

7867

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?