昨日已经完成需求了,今早起来发现失效了,看了下是Cookie失效了,还得重新获取Cookie岂不是很麻烦?

今天通过分享链接进行解析。https://share.weiyun.com/GEk7EnGr

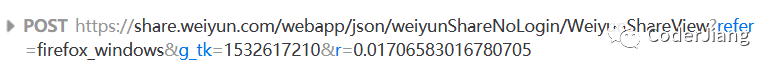

https://share.weiyun.com/webapp/json/weiyunShare/WeiyunSharePartDownload?refer=firefox_windows&g_tk=674008136&r=0.8535684019613796

https://share.weiyun.com/webapp/json/weiyunShare/WeiyunShareView?refer=firefox_windows&g_tk=674008136&r=0.046144312826791656

$data = '{"req_header":"{\

博主分享了关于微云解析源码的最新情况,指出在完成需求后,由于Cookie失效导致解析失效的问题。文章提供了解决这一问题的源码。

博主分享了关于微云解析源码的最新情况,指出在完成需求后,由于Cookie失效导致解析失效的问题。文章提供了解决这一问题的源码。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

4193

4193

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?