首先为自己打个广告,我目前在某互联网公司做架构师,已经有5年经验,每天都会写架构师系列的文章,感兴趣的朋友可以关注我和我一起探讨,关注我,免费分享Java基础教程,以及进阶的高级Java架构师教程,全部免费送

一.背景

微服务架构下,我们的系统根据业务被拆分成了多个职责单一的微服务。

每个服务都有自己的一套API提供给别的服务调用,那么如何保证安全性呢?

不是说你想调用就可以调用,一定要有认证机制,是我们内部服务发出的请求,才可以调用我们的接口。

需要注意的是我们这边讲的是微服务之间调用的安全认证,不是统一的在API官网认证,需求不一样,API网关处的统一认证是和业务挂钩的,我们这边是为了防止接口被别人随便调用。

二.方案

OAUTH2

Spring Cloud可以使用OAUTH2来实现多个微服务的统一认证授权

通过向OAUTH2服务进行集中认证和授权,获得access_token

而这个token是受其他微服务信任的,在后续的访问中都把access_token带过去,从而实现了微服务的统一认证授权。

JWT

JWT是一种安全标准。基本思路就是用户提供用户名和密码给认证服务器,服务器验证用户提交信息信息的合法性;如果验证成功,会产生并返回一个Token,用户可以使用这个token访问服务器上受保护的资源。

感觉这2种好像没多大区别呀,其实是有区别的:OAuth2是一种授权框架 ,JWT是一种认证协议

无论使用哪种方式切记用HTTPS来保证数据的安全性。

三.用哪种

我个人建议用JWT,轻量级,简单,适合分布式无状态的应用

用OAUTH2的话就麻烦点,各种角色,认证类型,客户端等等一大堆概念

四.怎么用

首先呢创建一个通用的认证服务,提供认证操作,认证成功后返回一个token

@RestController

@RequestMapping(value="/oauth")

public class AuthController {

@Autowired

private AuthService authService;

@PostMapping("/token")

public ResponseData auth(@RequestBody AuthQuery query) throws Exception {

if (StringUtils.isBlank(query.getAccessKey()) || StringUtils.isBlank(query.getSecretKey())) {

return ResponseData.failByParam("accessKey and secretKey not null");

}

User user = authService.auth(query);

if (user == null) {

return ResponseData.failByParam("认证失败");

}

JWTUtils jwt = JWTUtils.getInstance();

return ResponseData.ok(jwt.getToken(user.getId().toString()));

}

@GetMapping("/token")

public ResponseData oauth(AuthQuery query) throws Exception {

if (StringUtils.isBlank(query.getAccessKey()) || StringUtils.isBlank(query.getSecretKey())) {

return ResponseData.failByParam("accessKey and secretKey not null");

}

User user = authService.auth(query);

if (user == null) {

return ResponseData.failByParam("认证失败");

}

JWTUtils jwt = JWTUtils.getInstance();

return ResponseData.ok(jwt.getToken(user.getId().toString()));

}

}JWT可以加入依赖,然后写个工具类即可,建议写在全局的包中,所有的服务都要用,具体代码请参考:JWTUtils

GITHUB地址:https://github.com/jwtk/jjwt

JWT提供了很多加密的算法,我这边用的是RSA,目前是用的一套公钥以及私钥,这种做法目前来说是不好的,因为万一秘钥泄露了,那就谈不上安全了,所以后面会采用配置中心的方式来动态管理秘钥。

类里主要逻辑是生成token,然后提供一个检查token是否合法的方法,以及是否过期等等判断。

<dependency>

<groupId>io.jsonwebtoken</groupId>

<artifactId>jjwt</artifactId>

<version>0.7.0</version>

</dependency>

统一认证的服务有了,我们只需要将认证服务注册到注册中心即可给别的服务消费。

那么我们如何使用刚刚的认证服务来做认证呢,最简单的办法就是用Filter来处理

比如说我现在有一个服务fangjia-fsh-house-service,之前是随便谁都能调用我提供的接口,现在我想加入验证,只有验证通过的才可以让它调用我的接口

那就在fangjia-fsh-house-service中加一个过滤器来判断是否有权限调用接口,我们从请求头中获取认证的token信息,不需要依赖Cookie

这个过滤器我也建议写在全局的项目中,因为也是所有服务都要用,代码请参考:HttpBasicAuthorizeFilter

主要逻辑就是获取token然后通过JWTUtils来验证是否合法,不合法给提示,合法则放过

这边需要注意的地方是解密的秘钥必须跟加密时是相同的,不然解密必然失败,就是bug了

//验证TOKEN

if (!StringUtils.hasText(auth)) {

PrintWriter print = httpResponse.getWriter();

print.write(JsonUtils.toJson(ResponseData.fail("非法请求【缺少Authorization信息】",

ResponseCode.NO_AUTH_CODE.getCode())));

return;

}

JWTUtils.JWTResult jwt = jwtUtils.checkToken(auth);

if (!jwt.isStatus()) {

PrintWriter print = httpResponse.getWriter();

print.write(JsonUtils.toJson(ResponseData.fail(jwt.getMsg(), jwt.getCode())));

return;

}

chain.doFilter(httpRequest, response);

到这步为止,只要调用方在认证通过之后,通过认证服务返回的token,然后塞到请求头Authorization中,就可以调用其他需要认证的服务了。

这样看起来貌似很完美,但是用起来不方便呀,每次调用前都需要去认证,然后塞请求头,如何做到通用呢,不需要具体的开发人员去关心,对使用者透明,下篇文章,我们继续探讨如何实现方便的调用。

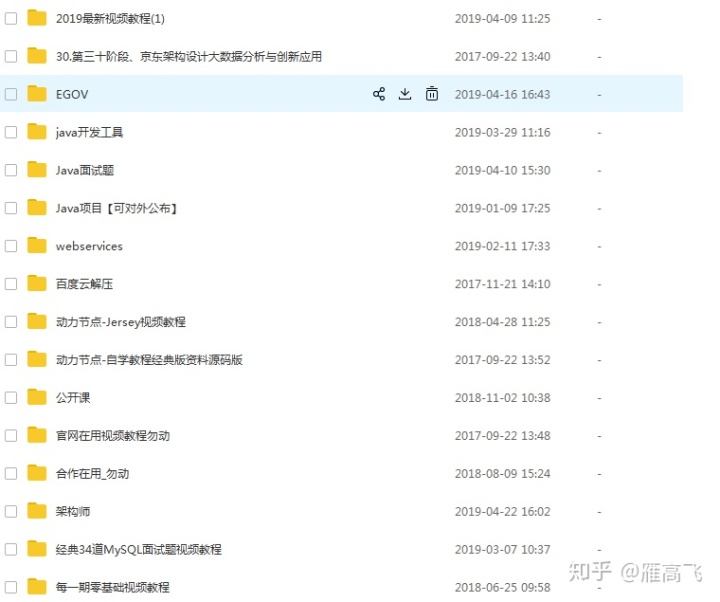

关注我,免费分享Java基础教程,以及进阶的高级Java架构师教程,全部免费送

推荐阅读:

雁高飞:三招教你轻松扩展 git bash 命令(中)zhuanlan.zhihu.com

原文:

https://mp.weixin.qq.com/s?src=11×tamp=1560936583&ver=1678&signature=03DGSeOzzVoTvOOKIij8pdHUWp0nKpmpOUD0EB0S9W*GTfKJ-tx2VJCjuzBvE8sk4xO2A6GlzN2aiWKnrP4nBY489RiVj9WK5brRiFCoXfmsmSNzdOiRX6CspURghMdW&new=1mp.weixin.qq.com

6023

6023

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?