2020年5月28日,Apache Kylin官方发布安全公告,披露了一个Apache Kylin远程代码执行漏洞。Kylin有一些restful API,可以将os命令与用户输入字符串连接起来,攻击者可以在Kylin没有任何保护或验证的情况下执行任何os命令。

漏洞名称:Apache Kylin 远程代码执行漏洞CVE-2020-1956

威胁等级:高危

漏洞类型:远程代码执行

利用难度:简单

漏洞分析

1 Apache Kylin组件介绍

Apache Kylin是一个开源的、分布式的分析型数据仓库,提供 Hadoop 之上的 SQL 查询接口及多维分析(OLAP)能力,以支持超大规模数据,最初由eBay Inc.开发并贡献至开源社区。

2 漏洞描述

2020年5月28日,Apache Kylin官方发布安全公告,披露了一个Apache Kylin远程代码执行漏洞。Kylin有一些restful API,可以将os命令与用户输入字符串连接起来,攻击者可以在Kylin没有任何保护或验证的情况下执行任何os命令。

3 漏洞分析

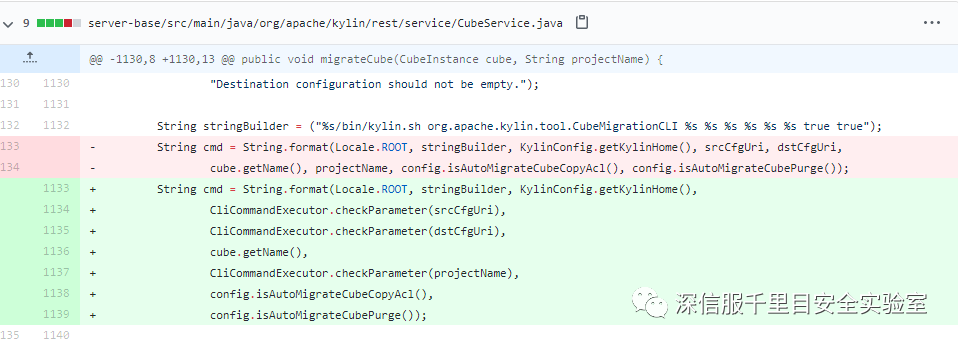

补丁分析:

从最新更新的补丁中可以看到,在migrateCube的format方法添加了checkParameter()方法,此方法会在传入的字符串中替换特殊字符。

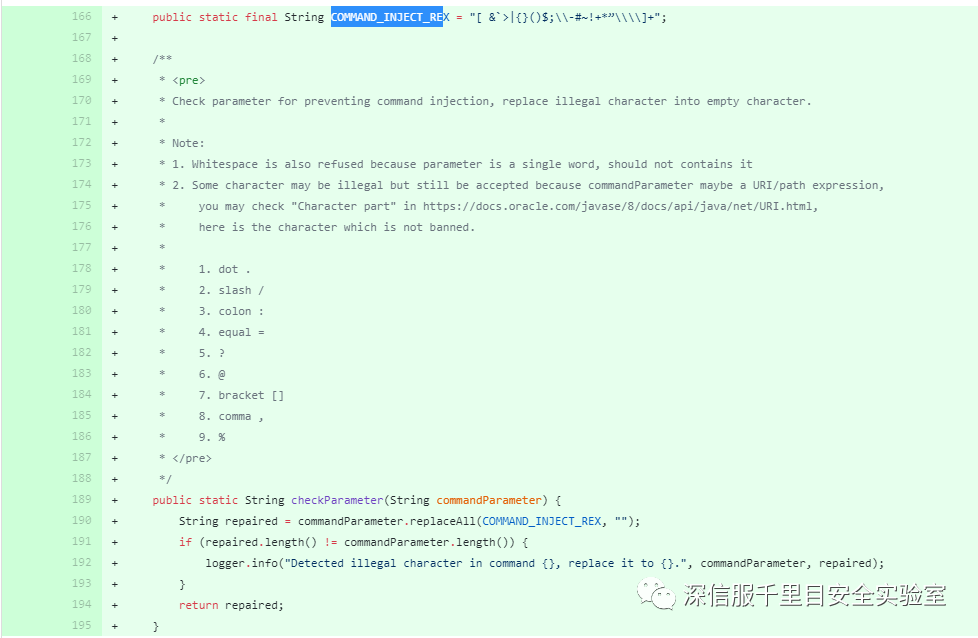

checkParameter()方法中定义了存储特殊字符的COMMAND_INJECT_REX属性。并可以将传入的字符串中含有COMMAND_INJECT_REX属性定义的特殊字符替换为空。

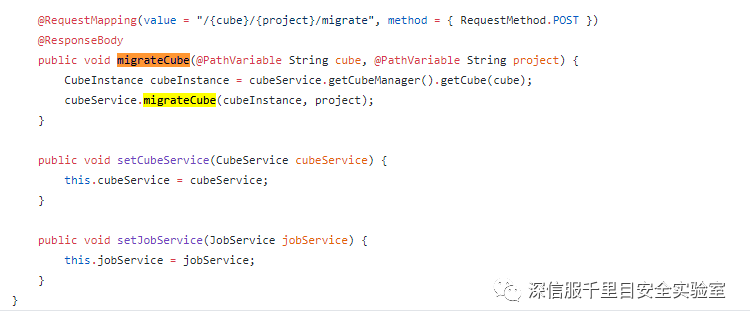

根据补丁更改的migrateCube方法,在controller中找到对应的路由,从而确定漏洞利用的入口。

综上,漏洞利用流程分析结束。

4 漏洞复现

搭建Apache Kylin 3.0.1漏洞环境,配置如下三个属性值

kylin.tool.auto-migrate-cube.enabled=truekylin.tool.auto-migrate-cube.src-config=/home/admin/apache-kylin-3.0.1-bin-hbase1xkylin.tool.auto-migrate-cube.dest-config=/tmp/kylin.properties配置方法如下:

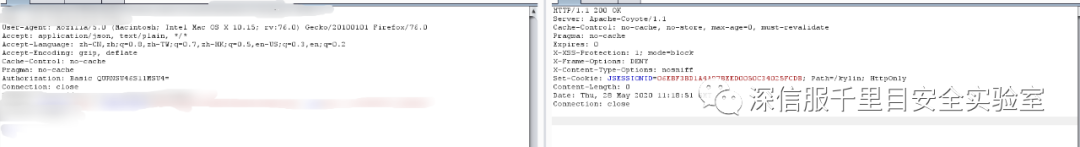

发送构造的恶意HTTP请求,执行代码,效果如下:

影响范围

目前受影响的Apache Kylin版本:

Kylin 2.3.0 - 2.3.2

Kylin 2.4.0 - 2.4.1

Kylin 2.5.0 - 2.5.2

Kylin 2.6.0 - 2.6.5

Kylin 3.0.0-alpha

Kylin 3.0.0-alpha2

Kylin 3.0.0-beta

Kylin 3.0.0 - 3.0.1

解决方案

1修复建议

官方发布的最新版本已经修复了此漏洞,请受影响的用户下载最新版本防御此漏洞利用攻击。

下载链接:http://kylin.apache.org/cn/download/

2 深信服解决方案

【深信服安全云眼】预计5月29日发布。对所有用户网站探测,保障用户安全。不清楚自身业务是否存在漏洞的用户,可注册信服云眼账号,获取30天免费安全体验。

注册地址:http://saas.sangfor.com.cn

【深信服云镜】预计5月29日发布,部署了云镜的用户可以通过升级来快速检测网络中是否受该高危风险影响,避免被攻击者利用。离线使用云镜的用户需要下载离线更新包来获得漏洞检测能力,可以连接云端升级的用户可自动获得漏洞检测能力。

【深信服下一代防火墙】可轻松防御此漏洞,建议部署深信服下一代防火墙的用户更新至最新的安全防护规则,可轻松抵御此高危风险。

【深信服云盾】已第一时间从云端自动更新防护规则,云盾用户无需操作,即可轻松、快速防御此高危风险。

【深信服安全感知平台】可检测利用该漏洞的攻击,实时告警,并可联动【深信服下一代防火墙等产品】实现对攻击者ip的封堵。

【深信服安全运营服务】深信服云端安全专家提供7*24小时持续的安全运营服务。在漏洞检查规则发布之初,云端安全专家即对客户的漏洞检测设备进行检查并更新,对客户网络环境进行漏洞扫描,保障第一时间检查客户的主机是否存在此漏洞。对存在漏洞的用户,检查并更新了客户防护设备的策略,确保客户防护设备可以防御此漏洞风险。

时间轴

2020/5/28

Apache Kylin官方公开Apache Kylin 远程代码执行漏洞CVE-2020-1956

2020/5/28

深信服千里目安全实验室成功复现此漏洞并发布漏洞分析文章

参考链接

[1].https://kylin.apache.org/docs/security.html

[2].https://github.com/apache/kylin/commit/9cc3793ab2f2f0053c467a9b3f38cb7791cd436a#

点击阅读原文,及时关注深信服智安全Wiki平台,查询漏洞的解决方案(需登录)~

835

835

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?